挖矿行为 爆破root账号

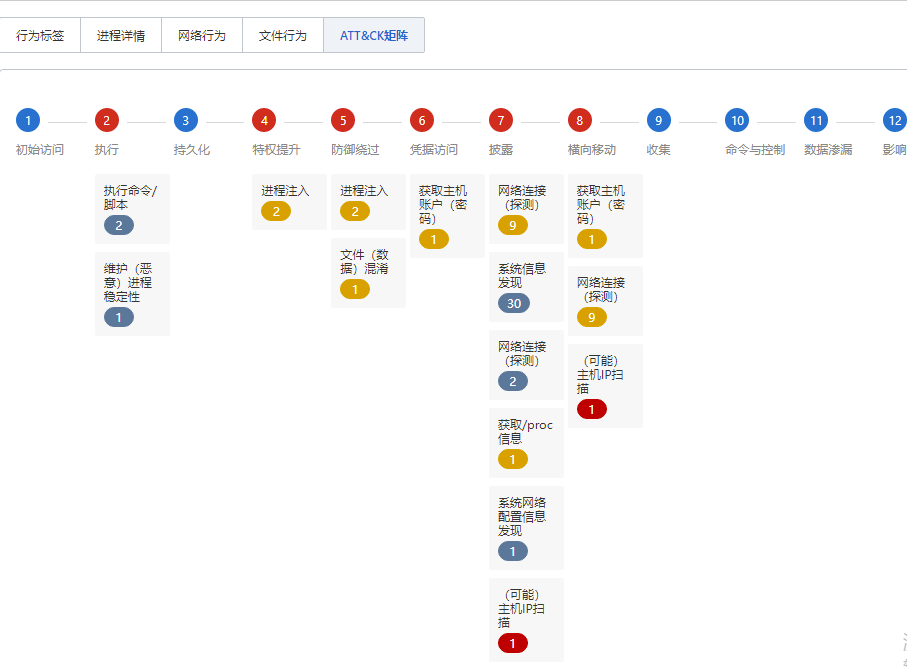

执行命令/脚本

维护(恶意)进程稳定性

进程注入

进程注入

文件(数据)混淆

获取主机账户(密码)

网络连接(探测)

系统信息发现

网络连接(探测)

获取/proc信息

系统网络配置信息发现

(可能)主机IP扫描

获取主机账户(密码)

网络连接(探测)

(可能)主机IP扫描

|

告警描述:检测模型发现您的服务器上运行了挖矿程序,挖矿程序是一类侵占主机计算资源,进行虚拟货币挖掘的程序,主机往往可见CPU占用飙高,以及其它相关的恶意程序。 |

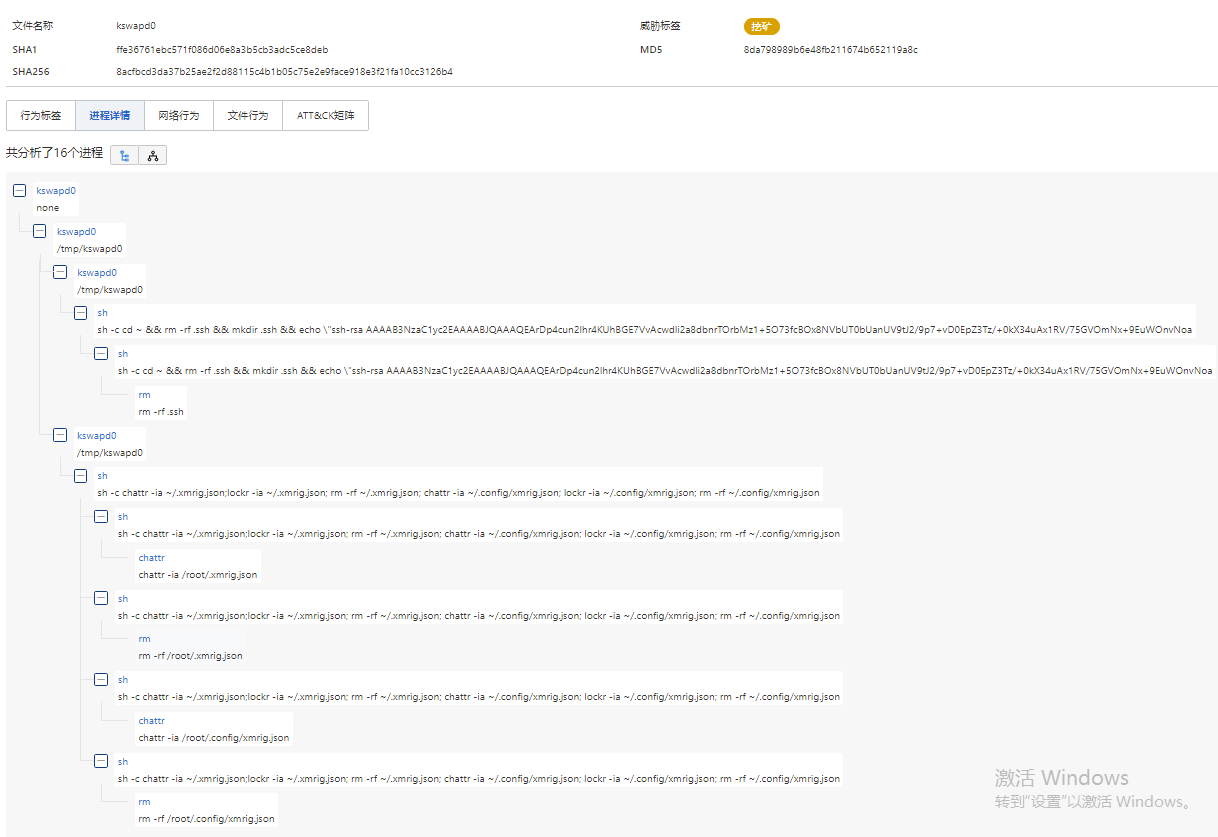

| 异常事件详情

提示:在您的系统磁盘上发现了可疑文件,建议您先确认文件合法性并进行处理。 文件路径:/home/dmdba/.configrc5/a/kswapd0 恶意文件md5:8da798989b6e48fb211674b652119a8c 扫描来源方式: 进程启动扫描 检测方式:云查杀 进程id: 9375 进程命令行: ./kswapd0 文件创建用户: N/A 文件修改时间: 2023-12-15 02:46:01 样本家族与特征:Miner:Linux/CoinMiner 描述:通常黑客入侵后会植入挖矿程序赚取收益,该类程序占用CPU等资源,影响用户正常业务,危害较大。且该程序可能还存在自删除行为,或伪装成系统程序以躲避检测。 处置建议:如果您确认该文件不是自己部署的业务所需文件,建议点击【处理】-> 【病毒查杀-结束进程并隔离文件】-> 【立即处理】,将终止恶意进程并隔离恶意文件。如果该文件不存在,请检查是否存在可疑进程、定时任务或启动项。 如果您确认该文件是自身业务文件,是误报,建议点击【处理】-> 【加白名单】-> 【立即处理】,后续将不会产生该文件告警。 |

浙公网安备 33010602011771号

浙公网安备 33010602011771号