反序列化字符串逃逸

反序列化字符串逃逸

PHP反序列化字符逃逸详解 https://mp.weixin.qq.com/s/BB-nrO_4T9eU9jWJc_PheQ

PHP反序列化字符逃逸详解

作者 I 伟大宝宝

修改&排版 I 伟大宝宝

这段时间遇到几个关于反序列化的字符逃逸的程序,今天来分享一下经验。

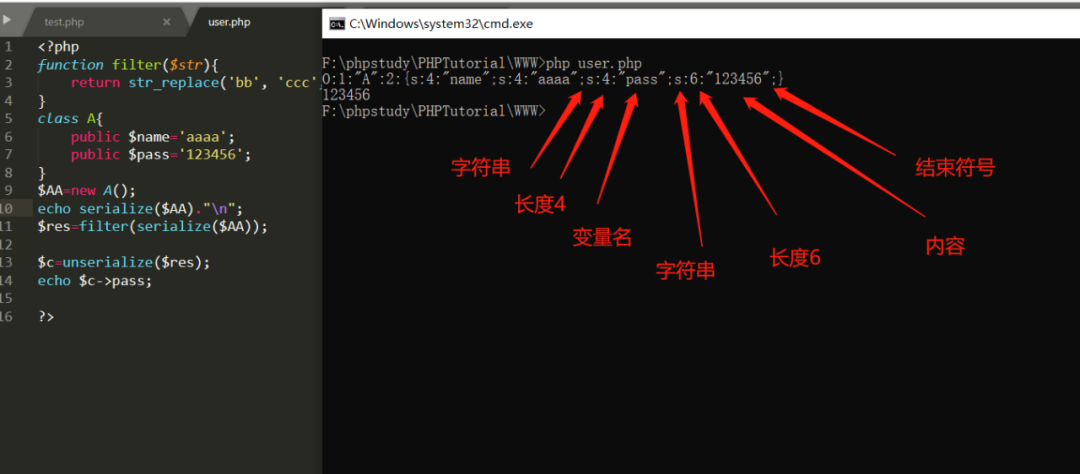

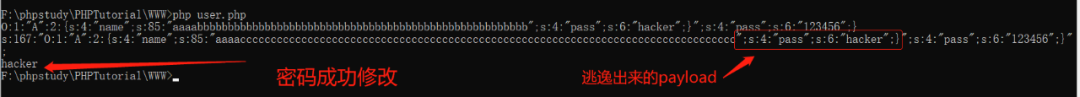

function filter($str){return str_replace('bb', 'ccc', $str);}class A{public $name='aaaa';public $pass='123456';}$AA=new A();$res=filter(serialize($AA));$c=unserialize($res);echo $c->pass;?>

以上面代码为例,如何在不直接修改$pass值的情况下间接修改$pass的值。

代码的流程为:

先序列化代码,然后将里面不希望出现的字符替换成自定义的字符串。然后进行反序列化,最后输出pass变量。

要解决上面这个问题,先来看一下php序列化代码的特征。

在反序列化的时候php会根据s所指定的字符长度去读取后边的字符。

如果指定的长度错误则反序列化就会失败。

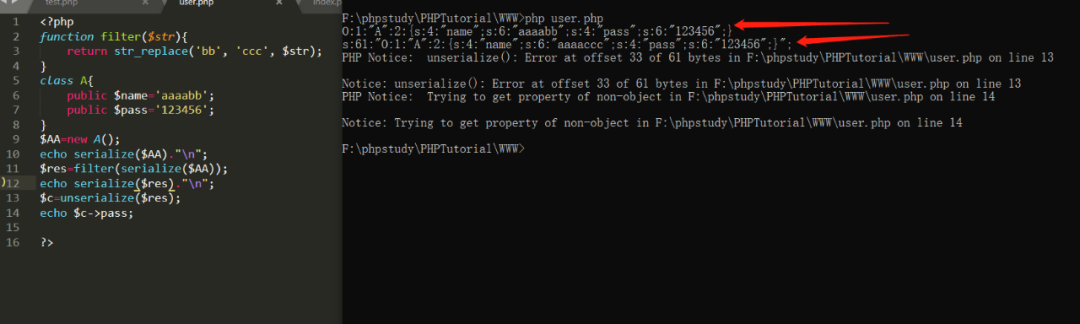

此时的name所读取的数据为aaaa”而正常的语法是需要用”;去闭合当前的变量,而因为长度错误所以此时php把闭合的双引号当做了字符串,所以下一个字符就成了分号,没能闭合导致抛出了错误。

把精力回到开头所说的代码,根据刚才讲的,如果我们将name变量中添加bb则程序会报错。

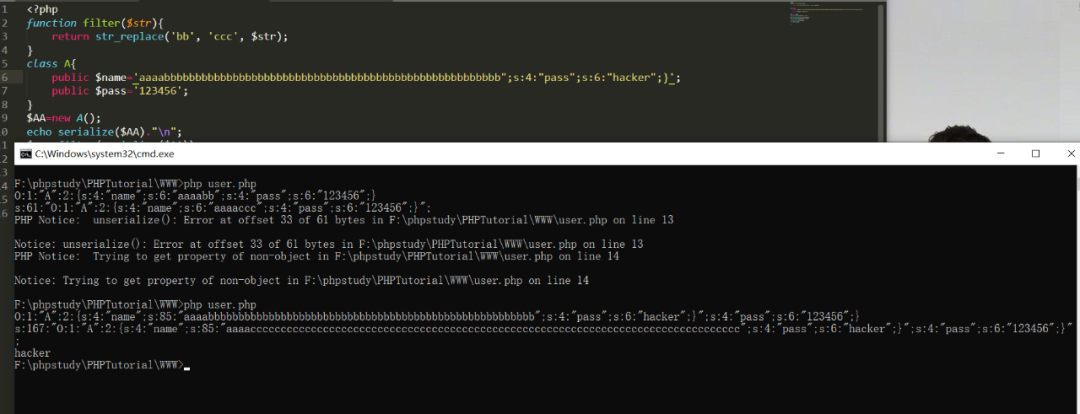

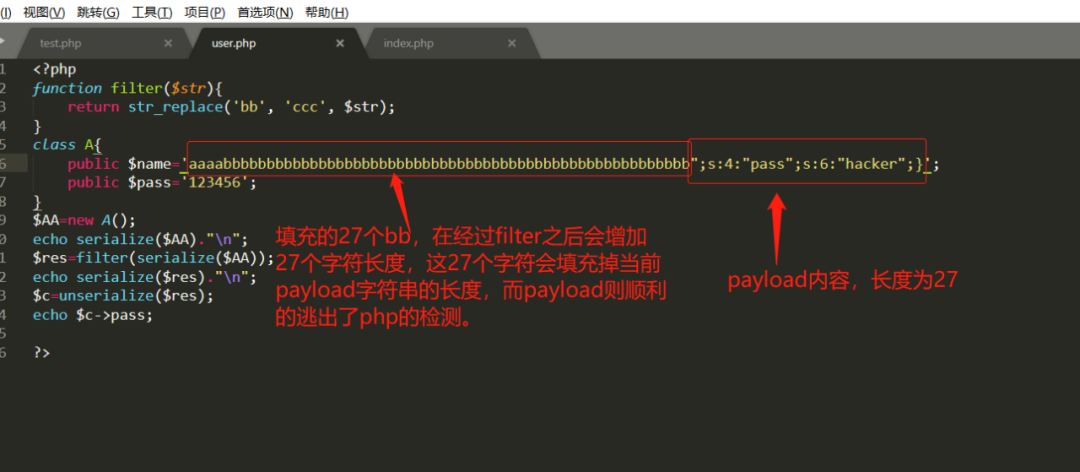

查看过滤前后的代码能发现,应该是6位长度的name变量在过滤后变成了7位,根据反序列化读取变量的原则来讲,此时的name能读取到的是aaaacc,末尾处的那个c是读取不到的,这就形成了一个字符串的逃逸。当我们添加多个bb,每添加一个bb我们就能逃逸一个字符,那我们将逃逸的字符串的长度填充成我们要反序列化的代码的话那就可以控制反序列化的结果以及类里面的变量值了。

填充如上图数量的bb即可修改pass的值。

具体分析如下:

逃逸或者说被“顶”出来的payload就会被当做当前类的属性被执行。

浙公网安备 33010602011771号

浙公网安备 33010602011771号