wireshark udp 序列号 User Datagram Protocol UDP 抓包 Wireshark

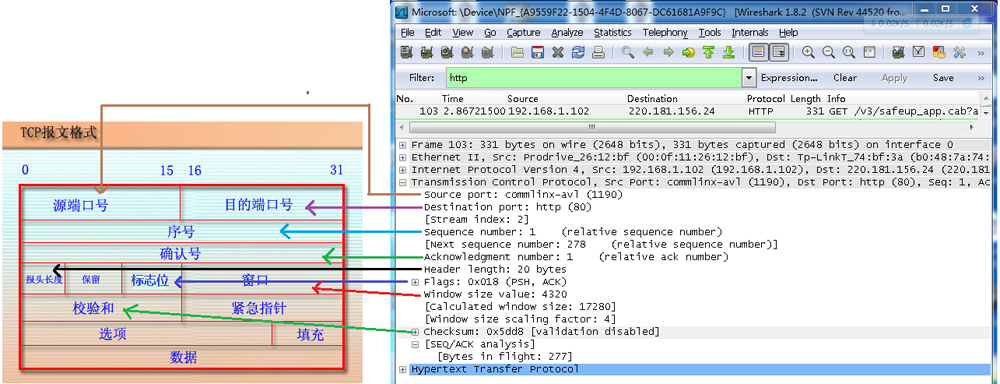

来源连接端口(16位长)-识别发送连接端口- 目的连接端口(16位长)-识别接收连接端口

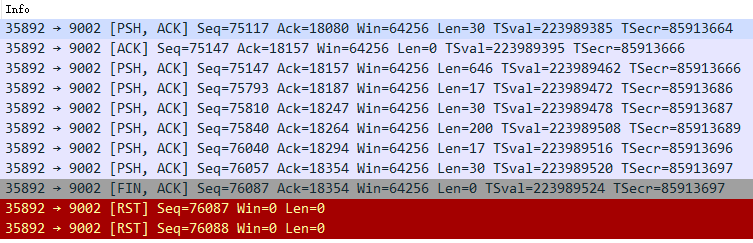

- 序列号(seq,32位长)

- 如果含有同步化旗标(SYN),则此为最初的序列号;第一个资料比特的序列码为本序列号加一。

- 如果没有同步化旗标(SYN),则此为第一个资料比特的序列码。

- 确认号(ack,32位长)—期望收到的数据的开始序列号。也即已经收到的数据的字节长度加1。

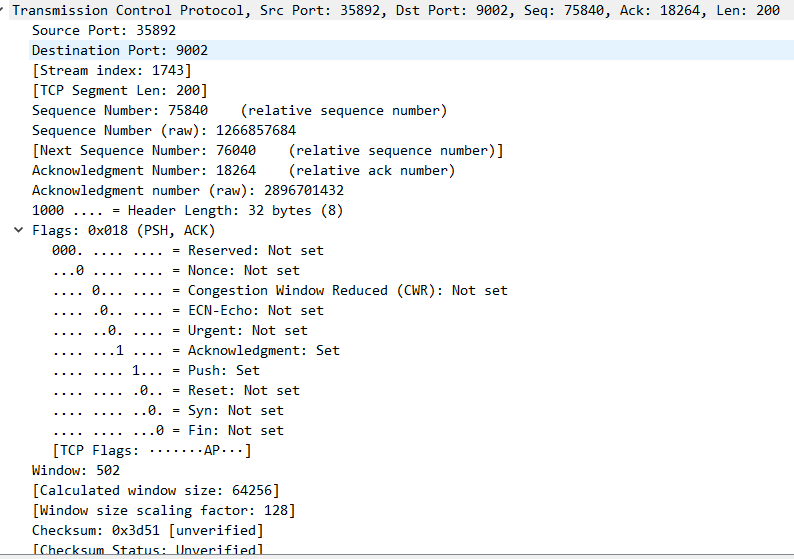

- 资料偏移(4位长)—以4字节为单位计算出的数据段开始地址的偏移值。

- 保留(3比特长)—须置0

- 标志符(9比特长)

- NS—ECN-nonce。ECN显式拥塞通知(Explicit Congestion Notification)是对TCP的扩展,定义于 RFC 3540 (2003)。ECN允许拥塞控制的端对端通知而避免丢包。ECN为一项可选功能,如果底层网络设施支持,则可能被启用ECN的两个端点使用。在ECN成功协商的情况下,ECN感知路由器可以在IP头中设置一个标记来代替丢弃数据包,以标明阻塞即将发生。数据包的接收端回应发送端的表示,降低其传输速率,就如同在往常中检测到包丢失那样。

- CWR—Congestion Window Reduced,定义于 RFC 3168(2001)。

- ECE—ECN-Echo有两种意思,取决于SYN标志的值,定义于 RFC 3168(2001)。

- URG—为1表示高优先级数据包,紧急指针字段有效。

- ACK—为1表示确认号字段有效

- PSH—为1表示是带有PUSH标志的数据,指示接收方应该尽快将这个报文段交给应用层而不用等待缓冲区装满。

- RST—为1表示出现严重差错。可能需要重新创建TCP连接。还可以用于拒绝非法的报文段和拒绝连接请求。

- SYN—为1表示这是连接请求或是连接接受请求,用于创建连接和使顺序号同步

- FIN—为1表示发送方没有数据要传输了,要求释放连接。

- 窗口(WIN,16位长)—表示从确认号开始,本报文的发送方可以接收的字节数,即接收窗口大小。用于流量控制。

- 校验和(Checksum,16位长)—对整个的TCP报文段,包括TCP头部和TCP数据,以16位字进行计算所得。这是一个强制性的字段。

- 紧急指针(16位长)—本报文段中的紧急数据的最后一个字节的序号。

- 选项字段—最多40字节。每个选项的开始是1字节的kind字段,说明选项的类型。

- 0:选项表结束(1字节)

- 1:无操作(1字节)用于选项字段之间的字边界对齐。

- 2:最大报文段长度(4字节,Maximum Segment Size,MSS)通常在创建连接而设置SYN标志的数据包中指明这个选项,指明本端所能接收的最大长度的报文段。通常将MSS设置为(MTU-40)字节,携带TCP报文段的IP数据报的长度就不会超过MTU(MTU最大长度为1518字节,最短为64字节),从而避免本机发生IP分片。只能出现在同步报文段中,否则将被忽略。

- 3:窗口扩大因子(3字节,wscale),取值0-14。用来把TCP的窗口的值左移的位数,使窗口值乘倍。只能出现在同步报文段中,否则将被忽略。这是因为现在的TCP接收数据缓冲区(接收窗口)的长度通常大于65535字节。

- 4:sackOK—发送端支持并同意使用SACK选项。

- 5:SACK实际工作的选项。

- 8:时间戳(10字节,TCP Timestamps Option,TSopt)

- 发送端的时间戳(Timestamp Value field,TSval,4字节)

- 时间戳回显应答(Timestamp Echo Reply field,TSecr,4字节)

- 19:MD5摘要,将TCP伪首部、校验和为0的TCP首部、TCP数据段、通信双方约定的密钥(可选)计算出MD5摘要值并附加到该选项中,作为类似对TCP报文的签名。通过 RFC 2385 引入,主要用于增强BGP通信的安全性。

- 29:安全摘要,通过 RFC 5925 引入,将“MD5摘要”的散列方法更换为SHA散列算法。

1、tcp报文非数据部分4*6字节

2、RFC 973

《计算机网络》 谢希仁

three way (three message) handshake

只是一次握手

同步位SYN、初始序号seq

同步位SYN,确认位ACK,确认号,初始序号seq

0-验证计算得出的UDP校验和与wireshark是否相同。

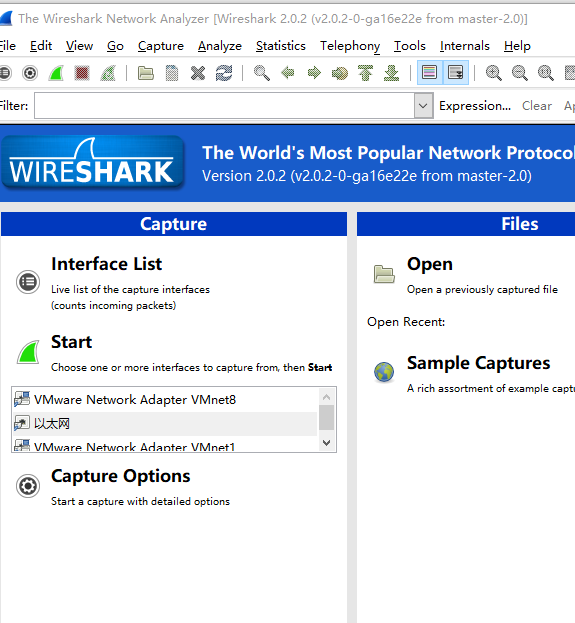

http://baike.baidu.com/item/Wireshark

Wireshark · Go Deep. https://www.wireshark.org/

Wireshark has a rich feature set which includes the following:

- Deep inspection of hundreds of protocols, with more being added all the time

- Live capture and offline analysis

- Standard three-pane packet browser

- Multi-platform: Runs on Windows, Linux, macOS, Solaris, FreeBSD, NetBSD, and many others

- Captured network data can be browsed via a GUI, or via the TTY-mode TShark utility

- The most powerful display filters in the industry

- Rich VoIP analysis

- Read/write many different capture file formats: tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (compressed and uncompressed), Sniffer® Pro, and NetXray®, Network Instruments Observer, NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek, and many others

- Capture files compressed with gzip can be decompressed on the fly

- Live data can be read from Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, and others (depending on your platform)

- Decryption support for many protocols, including IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, and WPA/WPA2

- Coloring rules can be applied to the packet list for quick, intuitive analysis

- Output can be exported to XML, PostScript®, CSV, or plain text

Wireshark基本介绍和学习TCP三次握手

http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html

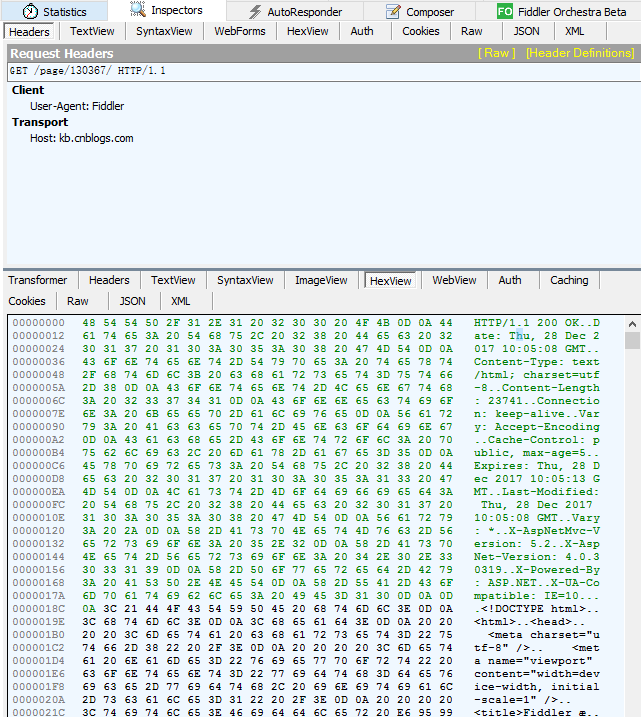

https://kb.cnblogs.com/page/130367/

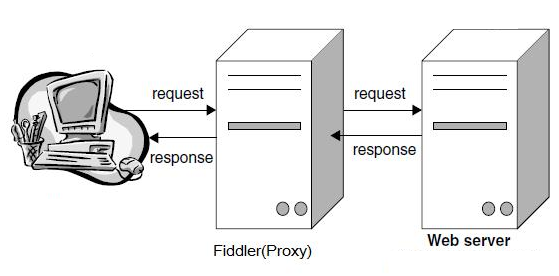

Fiddler 教程

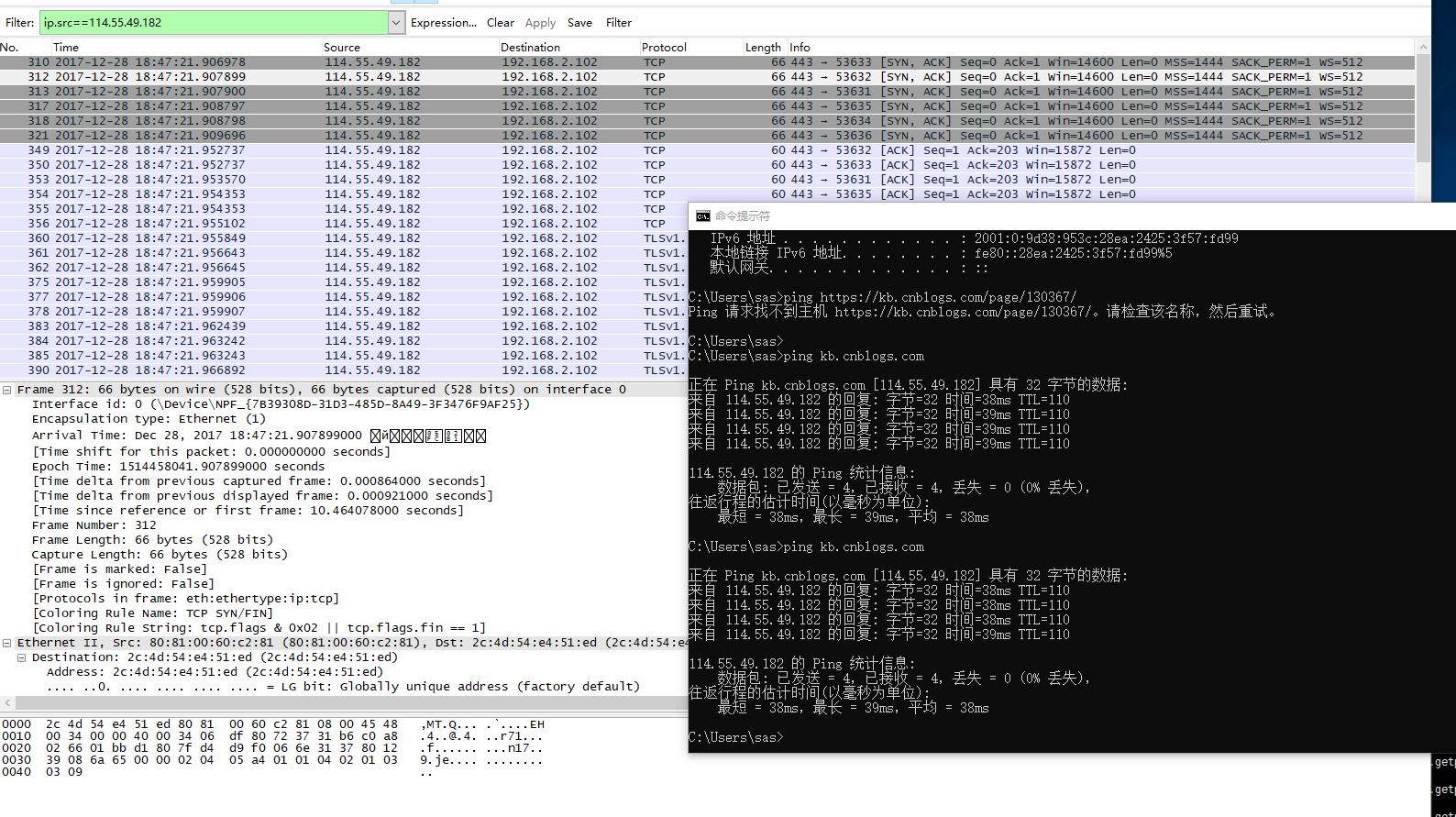

ip.src==192.168.2.51

C:\Users\sas>ipconfig

Windows IP 配置

以太网适配器 以太网:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::8139:deb1:313b:adb9%3

IPv4 地址 . . . . . . . . . . . . : 192.168.2.102

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 192.168.2.1

以太网适配器 VMware Network Adapter VMnet1:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::b98b:4377:c46d:728b%4

IPv4 地址 . . . . . . . . . . . . : 192.168.32.1

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . :

以太网适配器 VMware Network Adapter VMnet8:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::1166:633b:a43b:d18d%6

IPv4 地址 . . . . . . . . . . . . : 192.168.61.1

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . :

隧道适配器 Teredo Tunneling Pseudo-Interface:

连接特定的 DNS 后缀 . . . . . . . :

IPv6 地址 . . . . . . . . . . . . : 2001:0:9d38:953c:28ea:2425:3f57:fd99

本地链接 IPv6 地址. . . . . . . . : fe80::28ea:2425:3f57:fd99%5

默认网关. . . . . . . . . . . . . : ::

C:\Users\sas>

封包详细信息 (Packet Details Pane)

wireshark与对应的OSI七层模型

这个面板是我们最重要的,用来查看协议中的每一个字段。

各行信息分别为

Frame: 物理层的数据帧概况

Ethernet II: 数据链路层以太网帧头部信息

Internet Protocol Version 4: 互联网层IP包头部信息

Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCP

Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议

https://kb.cnblogs.com/page/130367/

SyntaxView 代码

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8" />

<meta name="viewport" content="width=device-width, initial-scale=1" />

<title>Fiddler 教程_知识库_博客园</title>

ImageView 图片

HexView

WebView 浏览器

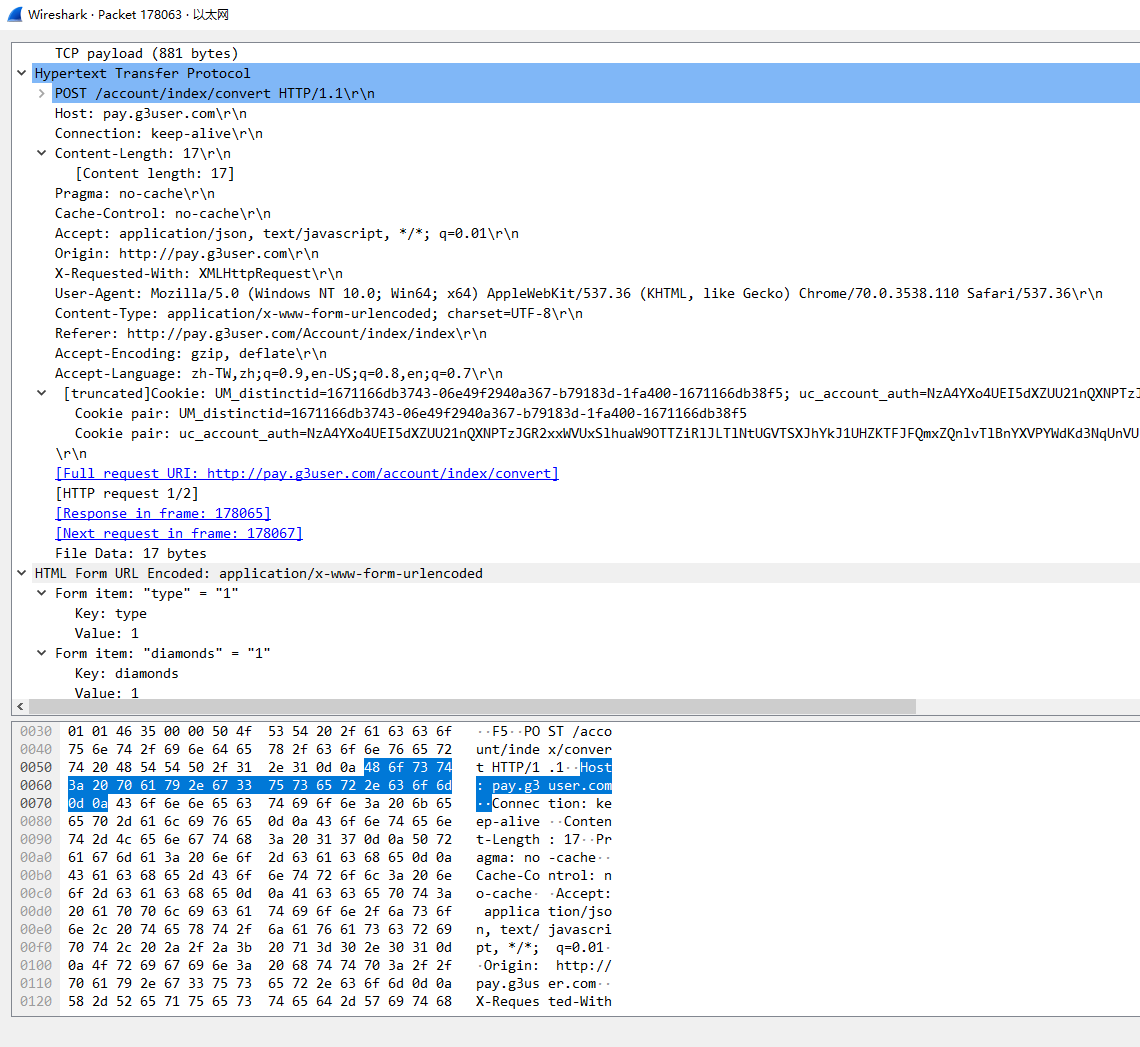

总结:

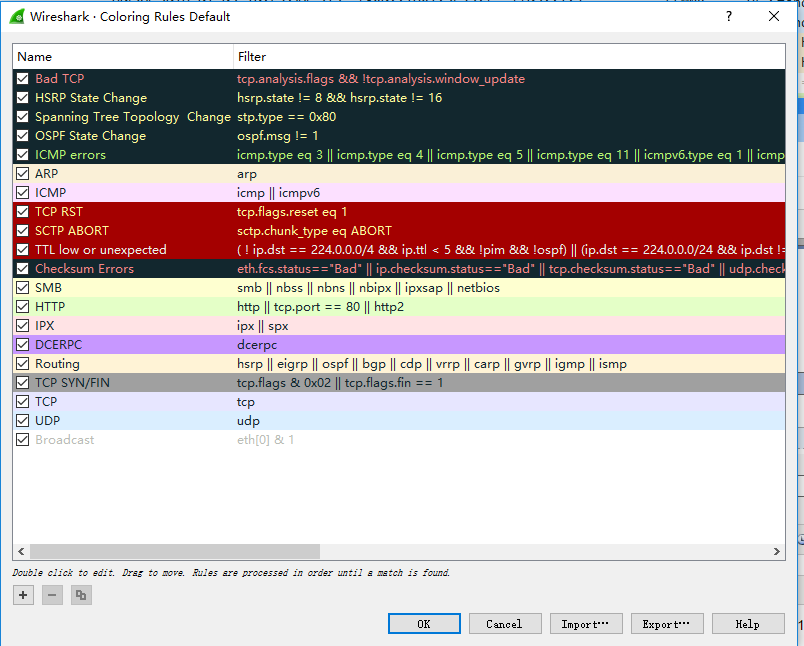

1、着色规则;

2、过滤出口ip

ip.dst==60.205.86.124

3、在Hypertext Transfer Protocol中查看POST的数据;

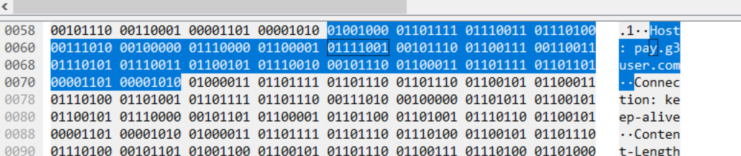

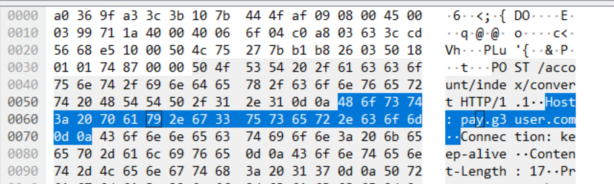

4、2进制、16进制与字符串的转换

wireshark使用方法总结 - Dragonir - 博客园 https://www.cnblogs.com/dragonir/p/6219541.html

5、过滤组合规则

ip.dst==60.205.86.123 || ip.src==60.205.86.123

ip.dst==220.152.187.199

(ip.dst==220.152.187.199 || ip.src==220.152.187.199 ) and !ssh

ip.src==220.152.187.199 and !ssh

过滤端口号

A display filter to filter on certain tcp ports e.g. 1234 and 5678:

(tcp.port == 1234) or (tcp.port == 5678)

6.过滤协议

过滤icmp、ssh 直接输入,即可

udp.port==161&&snmp

@1

着色规则 coloring rules

Wireshark网络抓包(一)——数据包、着色规则和提示 - 咖啡机(K.F.J) - 博客园 https://www.cnblogs.com/strick/p/6261463.html

二进制01001000 对应字母H,为16进制(72)_10=(48)_16

Fiddler4入门——手机抓包 - 释梦燃的博客 - CSDN博客 https://blog.csdn.net/shimengran107/article/details/78644862

6.http模式过滤

例子:

http.request.method == “GET”

http.request.method == “POST”

http.request.uri == “/img/logo-edu.gif”

http contains “GET”

http contains “HTTP/1.”

// GET包

http.request.method == “GET” && http contains “Host: “

http.request.method == “GET” && http contains “User-Agent: “

// POST包

http.request.method == “POST” && http contains “Host: “

http.request.method == “POST” && http contains “User-Agent: “

// 响应包

http contains “HTTP/1.1 200 OK” && http contains “Content-Type: “

http contains “HTTP/1.0 200 OK” && http contains “Content-Type: “

一定包含如下

Content-Type:

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

https://blog.csdn.net/hzhsan/article/details/43453251

wireshark基本用法及过虑规则

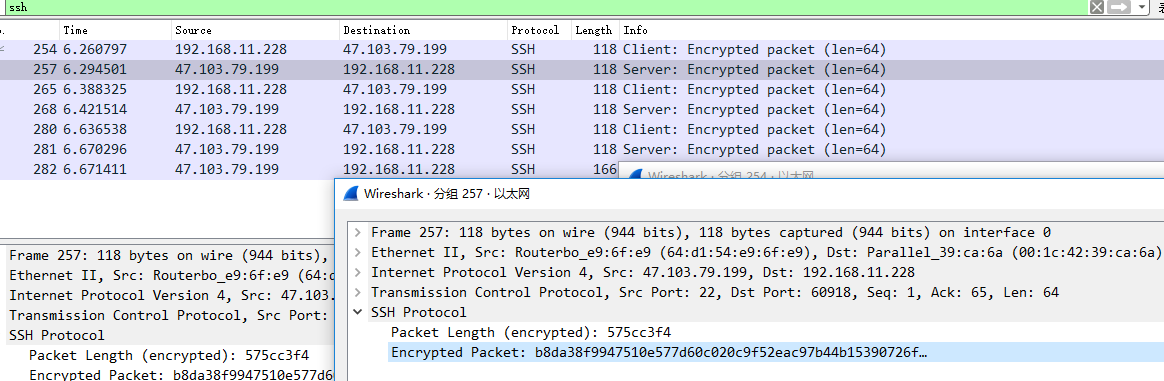

分析ssh

过滤规则ssh

(snmp||icmp)&&(ip.addr==11.18.73.12 || ip.dst==11.28.73.12)

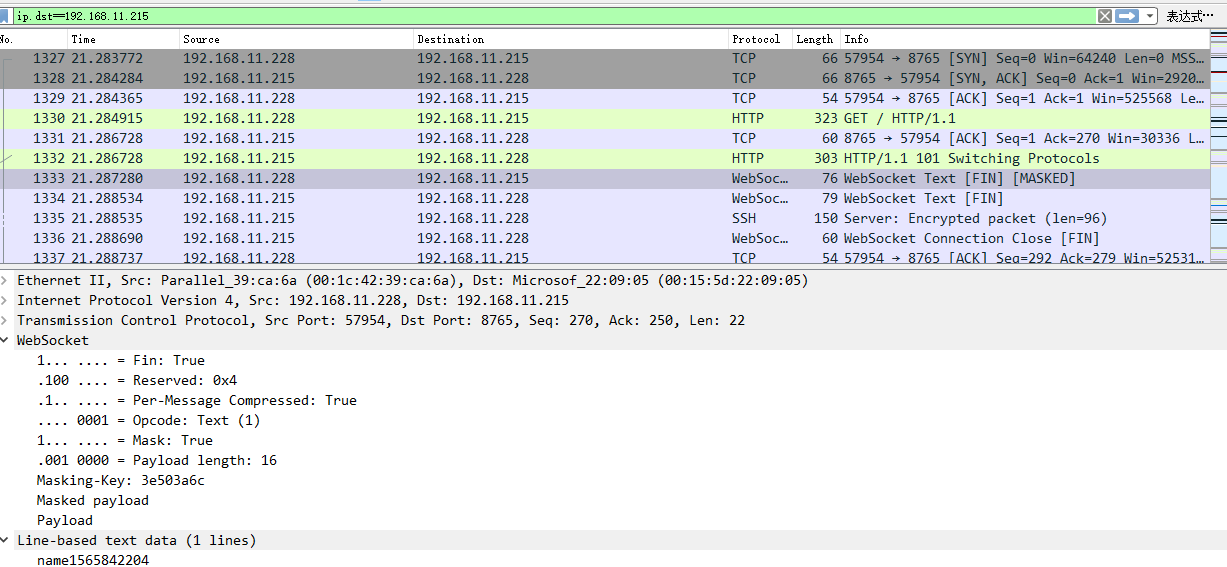

websocket抓包填入 WebSocket

浙公网安备 33010602011771号

浙公网安备 33010602011771号