centos安装sftp服务

一、创建sftp服务数据目录及相关测试用户

[root@localhost ~]# mkdir -pv /data/sftp/ #sftp数据目录

[root@localhost ~]# chown root:root -R /data/sftp/ #一定要是root用户,否则无法chroot

[root@localhost ~]# chmod 755 -R /data/sftp/ #权限最低需要保证普通用户可以进入

[root@localhost ~]# groupadd sftp #sftp服务组,sftp服务可以设置匹配组或单个用户来设置,如果是单个用户可以忽略

[root@localhost ~]# useradd -d /data/sftp/user1 -m -g sftp -s /sbin/nologin user1

[root@localhost ~]# id user1

[root@localhost ~]# echo "123456" |passwd --stdin user1 #添加密码。测试环境从简,生产不建议此密码,可以通过网页 https://suijimimashengcheng.51240.com/ 或mkpasswd命令生产(需要安装expect软件包)

二、修改sshd服务配置文件,以组的方式管理sftp用户权限

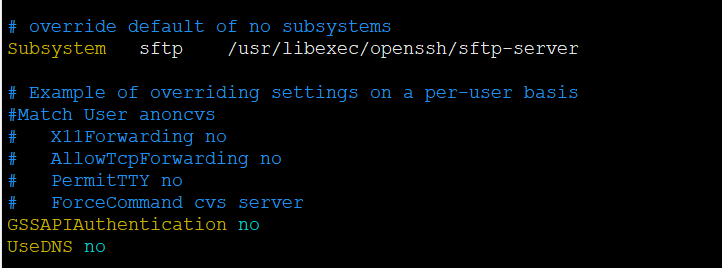

修改前配置

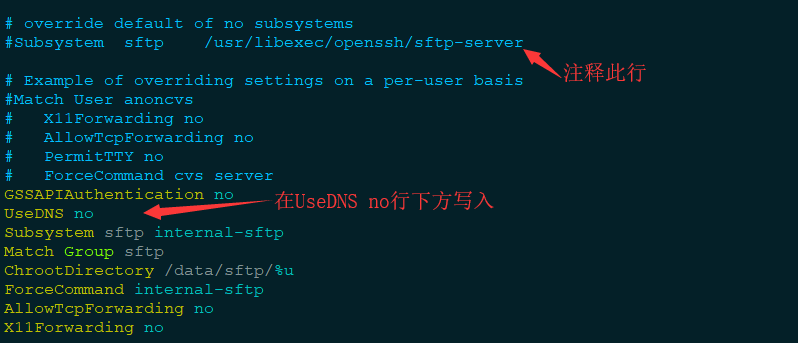

修改后:

配置解释:

Subsystem sftp internal-sftp #使用sftp服务使用系统自带的internal-sftp

Match Group sftp #匹配sftp组的用户,如果要匹配多个组,多个组之间用逗号分割

ChrootDirectory /data/sftp/%u #用chroot将用户的根目录指定到/data/sftp/%u,%u代表用户名,这样用户就只能在/data/sftp/%u下活动

ForceCommand internal-sftp #强制执行内部sftp,并忽略任何~/.ssh/rc文件中的命令

AllowTcpForwarding no #不允许转发TCP协议,默认是yes,如果用户可以shell访问则建议为yes

X11Forwarding no #是否允许进行 X11 转发。默认值是"no",设为"yes"表示允许。如果允许X11转发并且sshd(8)代理的显示区被配置为在含有通配符的地址(X11UseLocalhost)上监听。那么将可能有额外的信息被泄漏。由于使用X11转发的可能带来的风险,此指令默认值为"no"。需要注意的是,禁止X11转发并不能禁止用户转发X11通信,因为用户可以安装他们自己的转发器。如果启用了 UseLogin ,那么X11转发将被自动禁止。

重启服务,可能出现的错误:

[root@localhost ~]# systemctl restart sshd #重启服务

Job for sshd.service failed because the control process exited with error code. See "systemctl status sshd.service" and "journalctl -xe" for details.

[root@localhost ~]# tail /var/log/messages

Jul 4 14:13:01 localhost systemd: Starting Session 3553 of user root.

Jul 4 14:13:53 localhost systemd: Stopping OpenSSH server daemon...

Jul 4 14:13:53 localhost systemd: Starting OpenSSH server daemon...

Jul 4 14:13:53 localhost sshd: /etc/ssh/sshd_config line 145: Directive 'UseDNS' is not allowed within a Match block #报错信息

Jul 4 14:13:53 localhost systemd: sshd.service: main process exited, code=exited, status=255/n/a

Jul 4 14:13:53 localhost systemd: Failed to start OpenSSH server daemon.

Jul 4 14:13:53 localhost systemd: Unit sshd.service entered failed state.

Jul 4 14:13:53 localhost systemd: sshd.service failed.

Jul 4 14:14:01 localhost systemd: Started Session 3554 of user root.

Jul 4 14:14:01 localhost systemd: Starting Session 3554 of user root.

这是因为UseDNS 在我们的sftp设置块下方,按我上面的配置就没有此问题了。

三、客户端连接测试

1.服务端为该用户目录授权

[root@localhost ~]# cd /data/sftp/

[root@localhost sftp]# ll

总用量 0

drwx------ 2 user1 sftp 62 2019-07-04 05:12 user1

[root@localhost sftp]# chown root:root user1

[root@localhost sftp]# chmod 755 user1/

[root@localhost sftp]# cd user1/

[root@localhost user1]# mkdir upload

[root@localhost user1]# chown user1:sftp upload/

2.客户端测试连接

[root@localhost ~]# sftp user1@172.16.150.135 #注意连接的用户名

user1@172.16.150.135's password:

Connected to 172.16.150.135.

sftp> ls

upload

sftp> cd upload/

sftp> mkdir test

sftp> rmdir test

sftp> help #查看命令帮助

Available commands:

bye Quit sftp

cd path Change remote directory to 'path'

chgrp grp path Change group of file 'path' to 'grp'

chmod mode path Change permissions of file 'path' to 'mode'

chown own path Change owner of file 'path' to 'own'

df [-hi] [path] Display statistics for current directory or

filesystem containing 'path'

可能出现的报错:

packet_write_wait: Connection to 172.16.150.135 port 22: Broken pipe

Couldn't read packet: Connection reset by peer

出现以上报错,通常是因为用户的目录权限有问题,这也是sftp服务最容易出现问题的地方。我们只要抓住以下两个要点(原则)

由ChrootDirectory指定的目录开始一直往上到系统根目录为止的目录拥有者都只能是root

由ChrootDirectory指定的目录开始一直往上到系统根目录为止都不可以具有群组写入权限

四、根据单个用户配置(其他参照组配置即可)

Match User zara_sftp #使用User关键字 后面接用户名 ChrootDirectory /data/sftp/zara_sftp #用户数据目录,注意权限 X11Forwarding no AllowTcpForwarding no ForceCommand internal-sftp

"一劳永逸" 的话,有是有的,而 "一劳永逸" 的事却极少

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· AI 智能体引爆开源社区「GitHub 热点速览」

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具