Windows实现管理员账号克隆隐身隐藏用户—权限维持

在学习权限维持的时候,今天在网上发现了一个比较离奇古怪的克隆admin的操作,文章写的不错,故转载过来分享阅读。

文章转自:https://blog.csdn.net/vanarrow/article/details/105605472

Windows完美实现克隆用户的方法,实现步骤

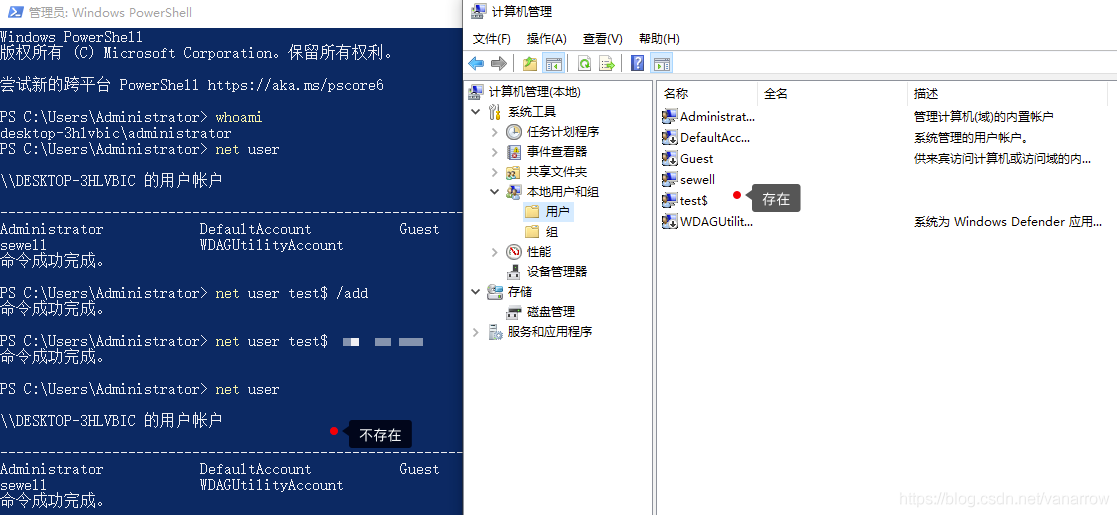

1、新建$隐藏用户,net user发现其被隐藏,但从计算机管理中可以看到其并未隐藏。

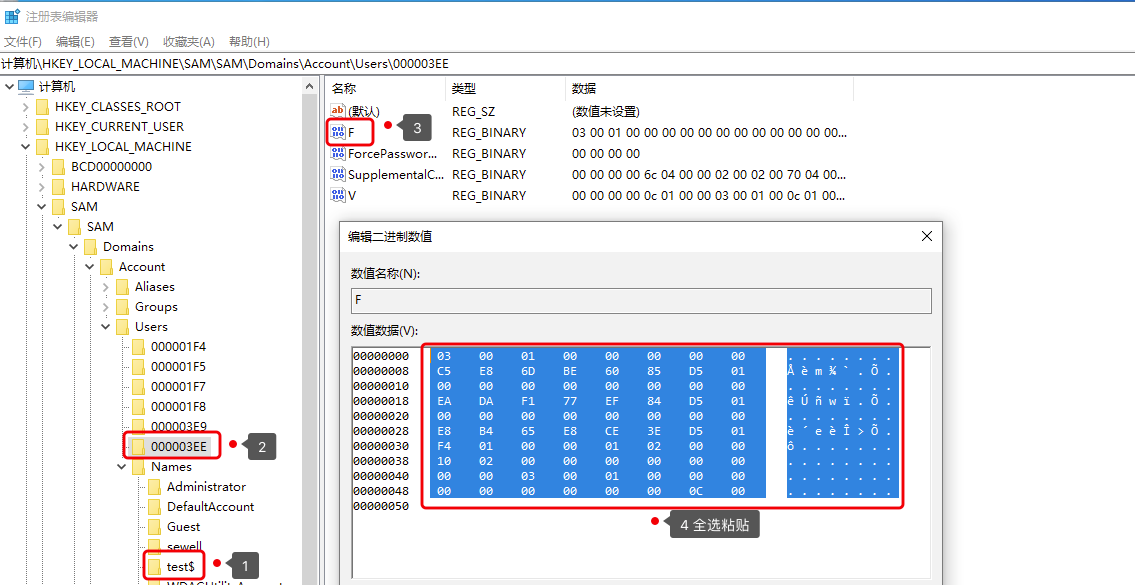

2、将reg SAM目录赋予administrator用户读和写权限;

3、查看administrator用户对应的hex;

4、将administrator用户对应的hex目录里F字段内容复制;

5、同样的,找到新建隐藏用户指向的hex目录,将上一步复制来的内容替换掉此F字段内容;

6、将新建的隐藏用户目录及其相应hex目录右键导出reg;

7、利用shell将新建的隐藏用户删掉,可以发现reg和计算机管理中相应用户也均消失;

8、重新打开regedit,导入之前导出的两份reg;

9、查看用户情况,可以发现终端和计算机管理中仍然没有相应用户,但是注册表test$用户仍然存在,为注册表隐藏的账号;

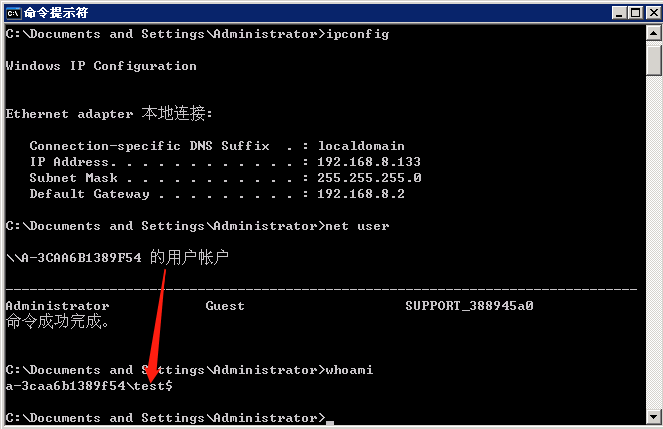

10、使用mstsc登陆服务器,登陆凭证为新建的隐藏用户,可发现登陆上去为administrator桌面,完美实现了克隆用户,且未留下明显创建用户的痕迹。

-------------------------------------------------------------------------------------------------------------------------------------------------------------------,以上是转载内容

使用whoami,当前用户为test$

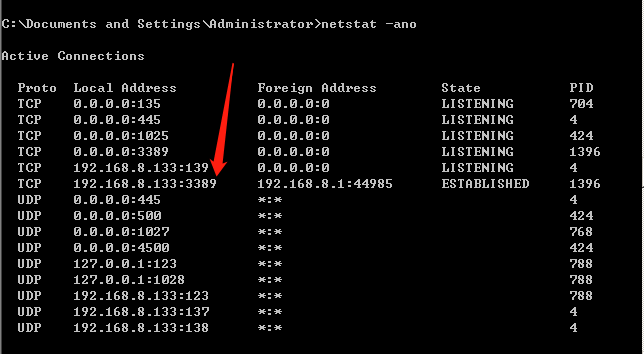

但在原理administrators这个账号上输出netstat -ano依然能看到被3389连接,可见未实现真正的隐藏,但可以凌晨偷偷摸摸的登录做事,依然是个不错的选择

浙公网安备 33010602011771号

浙公网安备 33010602011771号