20189311《网络攻防》第四周作业

python黑帽子第三章代码运行

## Windows和Linux上的包嗅探 ### windows  ### linux

## 解码IP层 ### sniffer_ip_decode.py #### windows  #### linux

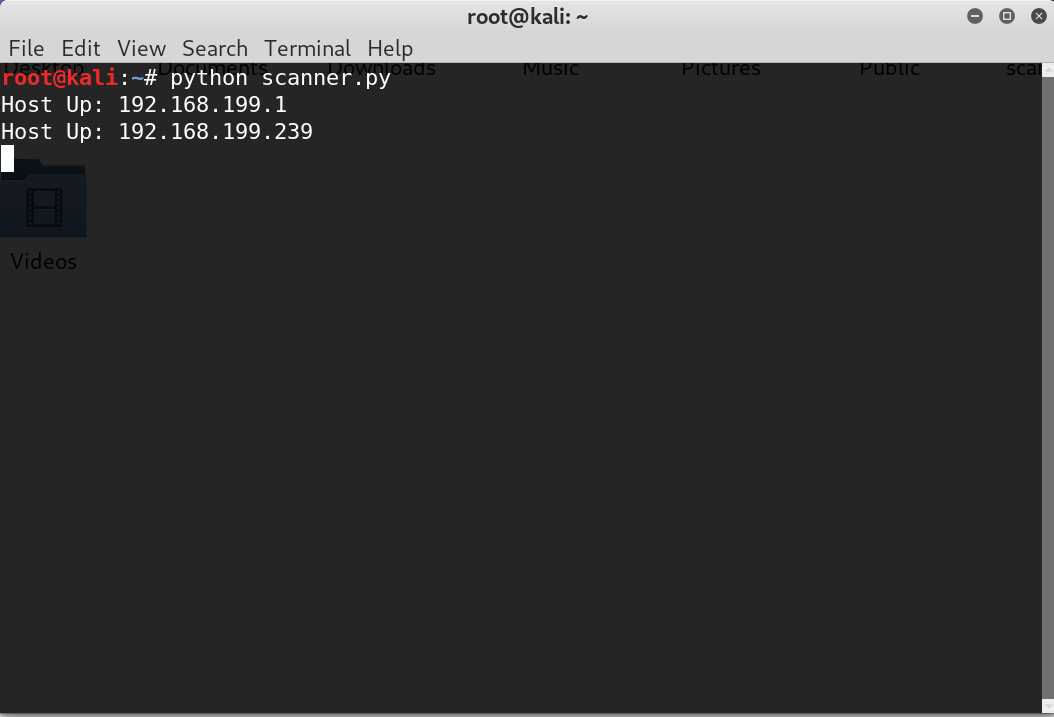

## 解码ICMP!  ### sniffer_with_icmp.py [](https://img2018.cnblogs.com/blog/1615219/201903/1615219-20190323170925520-869100388.png) ### scanner.py

《网络攻防技术》第四章学习

定义

网络嗅探是一种黑客的窃听技术,嗅探器通过捕获经过封包处理的二进制数据,再结合网络协议分析技术,恢复出相应信息。

工作模式

广播模式、多播模式、直接模式和混杂模式。

实现方式

交换网络:MAC地址洪泛攻击、MAC欺骗、ARP欺骗

相关软件

类UNIX平台网络嗅探器软件:libpcap抓包开发库、tcpdump、wireshark

Windows平台网络嗅探器软件:winpcap、windump、wireshark

防范措施

- 采用安全的网络拓扑

- 用静态ARP或者MAC端口映射表代替动态机制

- 重视网络数据传输的集中位置点的安全防范

- 避免使用明文传输口令或敏感信息的网络协议

定义

网络协议分析,是指网络嗅探器进一步解析与理解捕获数据包必须的技术手段。通过对原始报文内容的还原,得出各个协议层上的协议格式及其内容,以及在应用层传输的实际数据。

步骤

- 网络嗅探得到原始二进制数据

- 对以太网数据帧进行结构分析,确定网络层协议类型

- 进一步对IP数据包进行分析,确定是TCP或者UDP协议

- 根据TCP或者UDP端口确定应用层协议

- 根据应用层协议对数据进行恢复整合,得到世纪传输的数据

实践练习

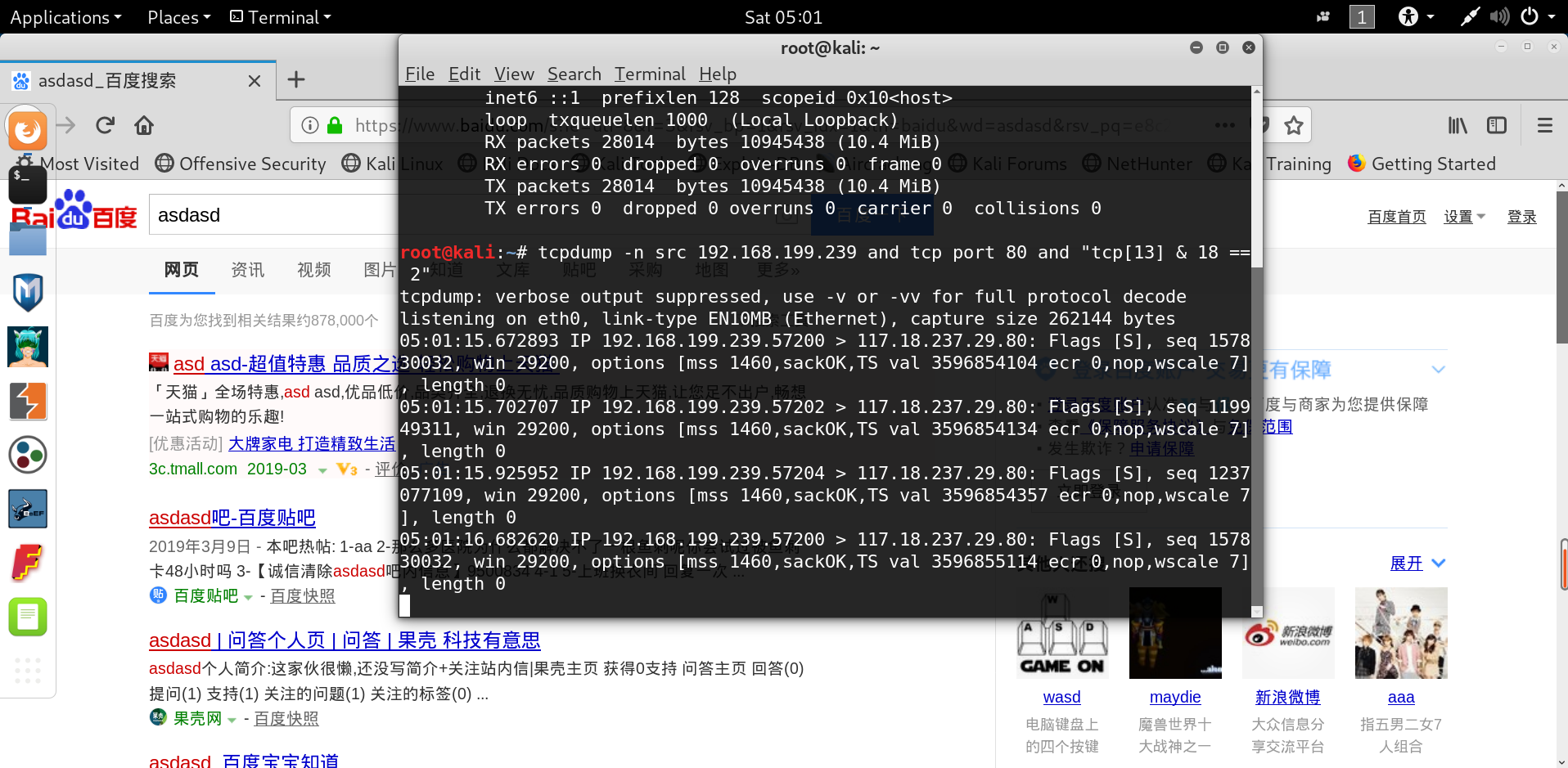

tcpdump

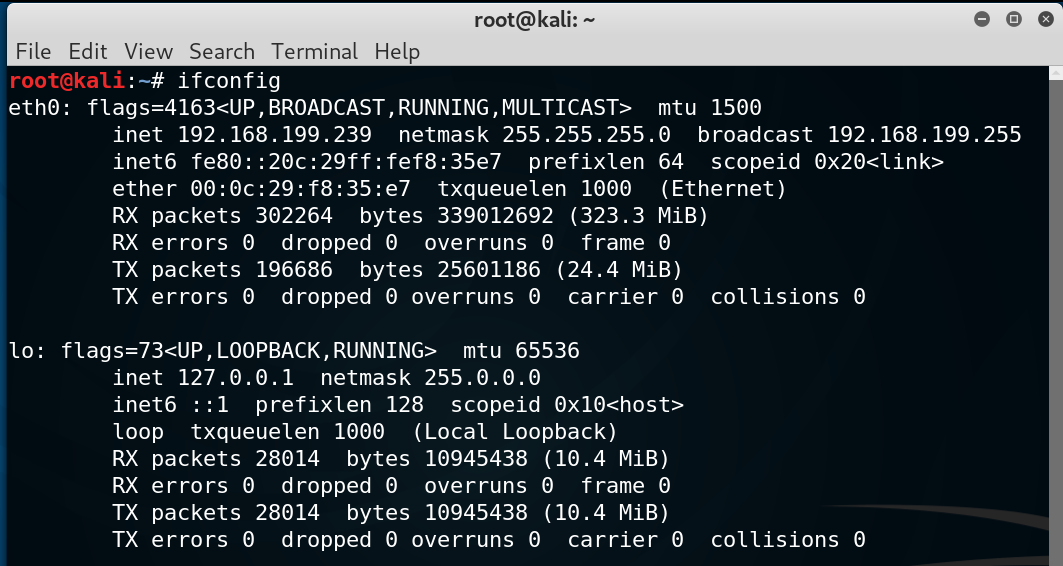

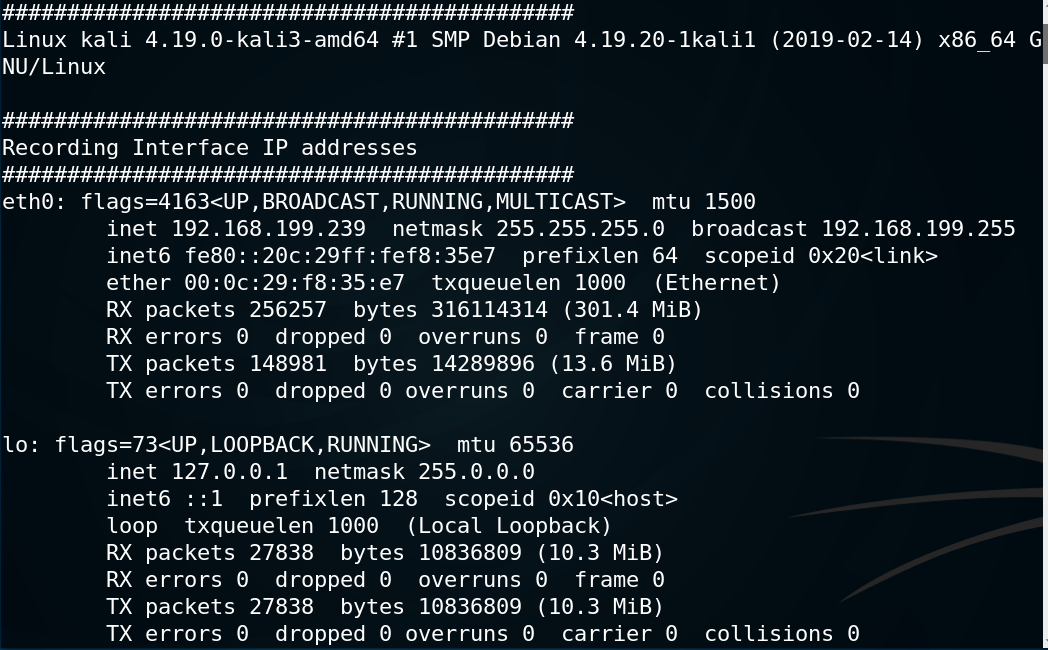

本机IP

运行并观察tcpdump

Wireshark

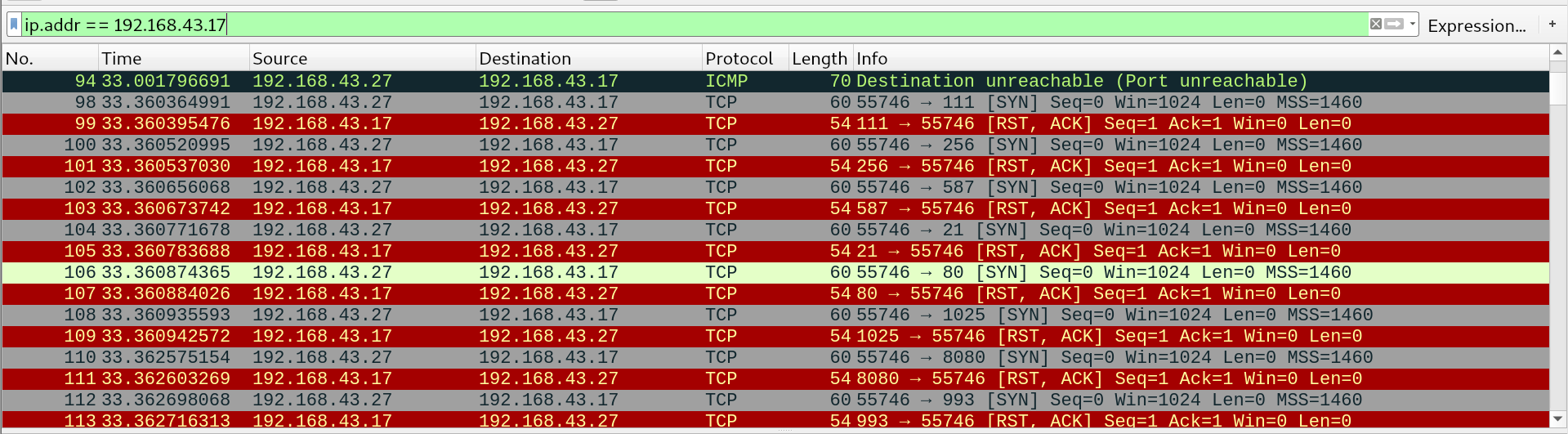

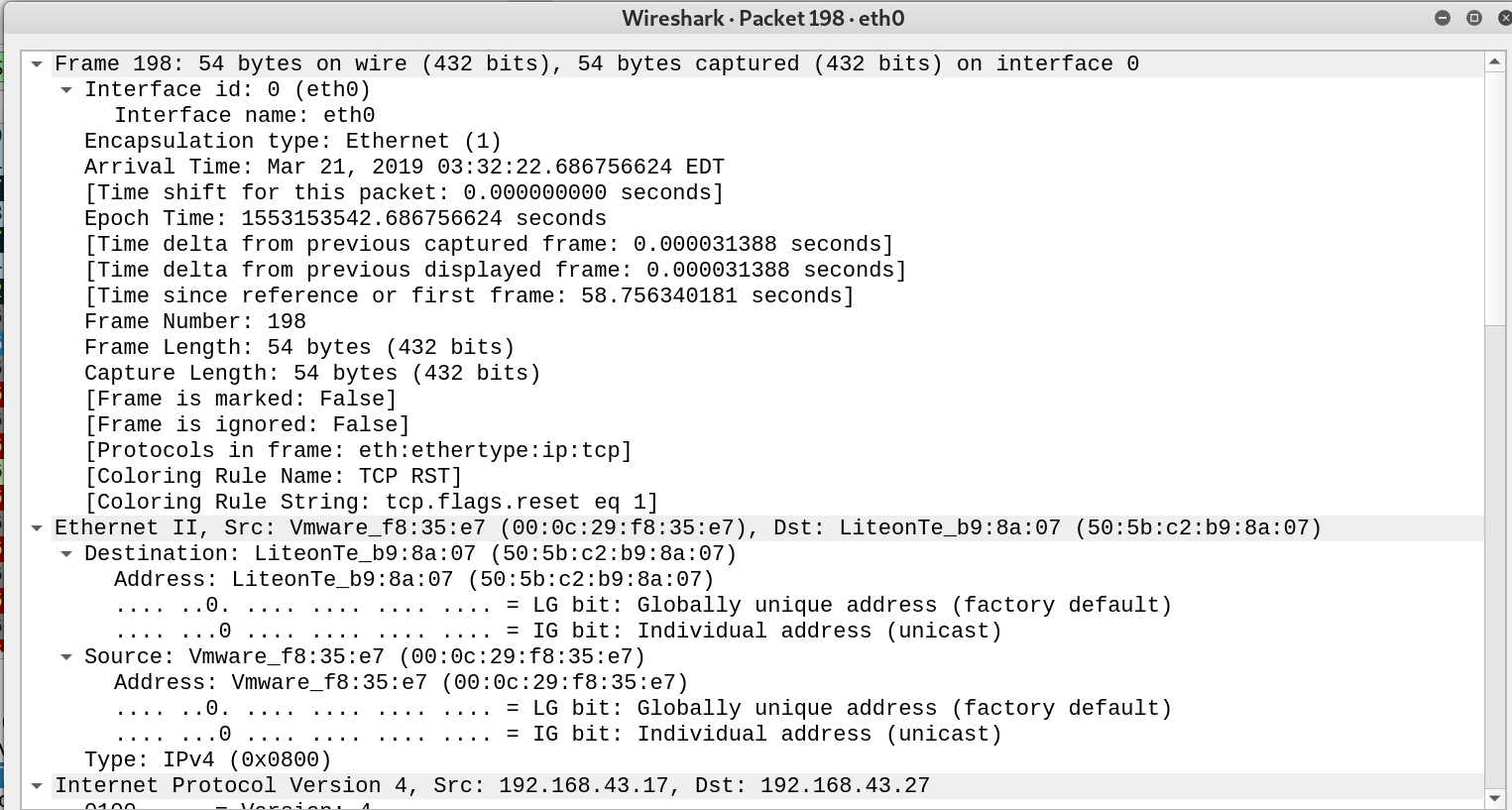

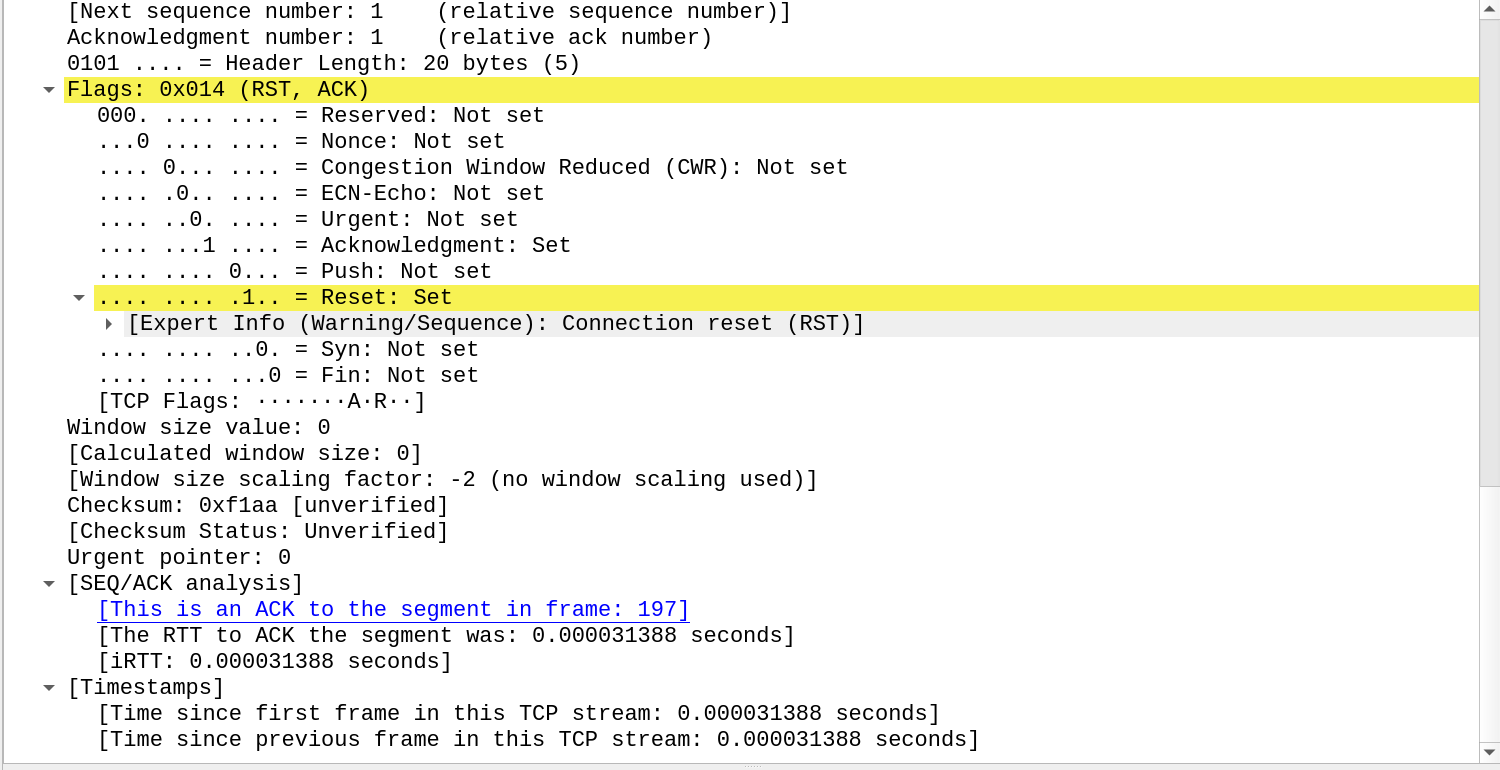

充当攻击机

ping通队友

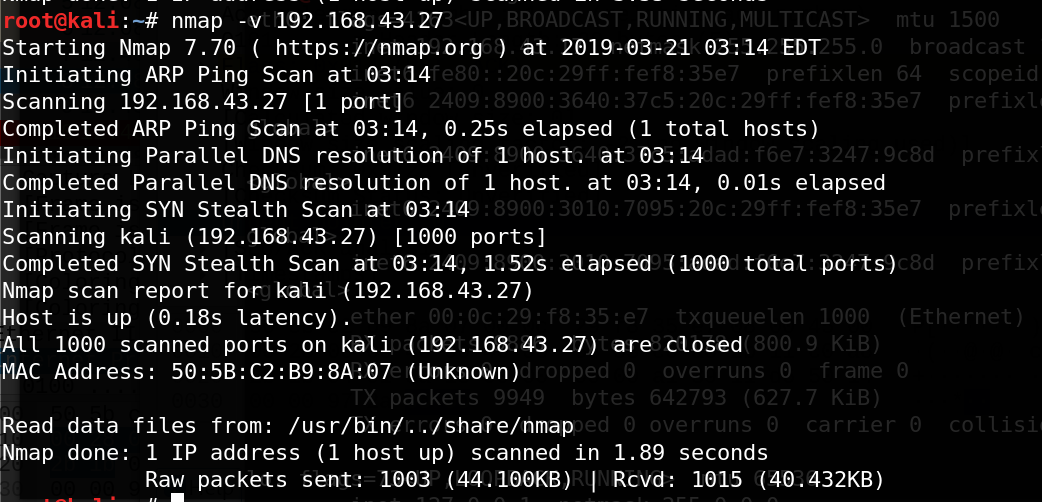

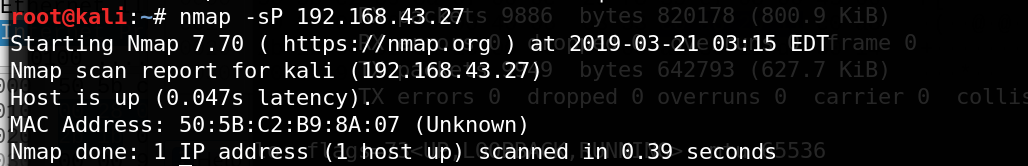

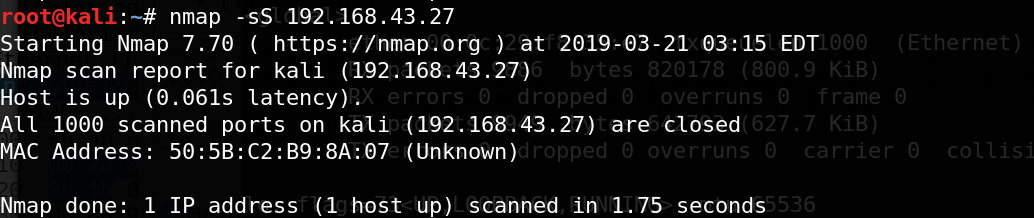

扫描队友

充当靶机

Kali视频学习(11-15)

openvas

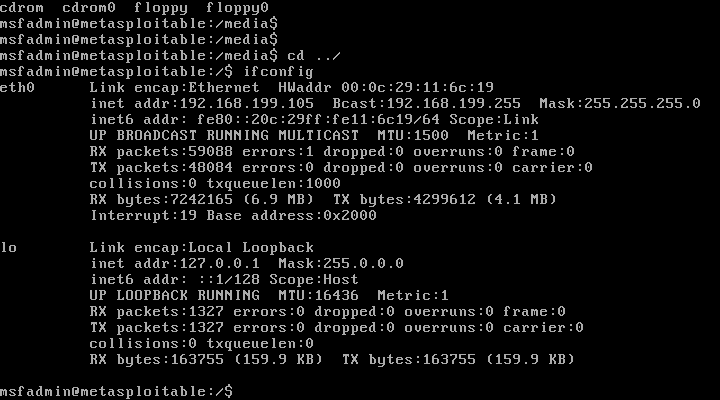

Metasploitable unbuntu的地址

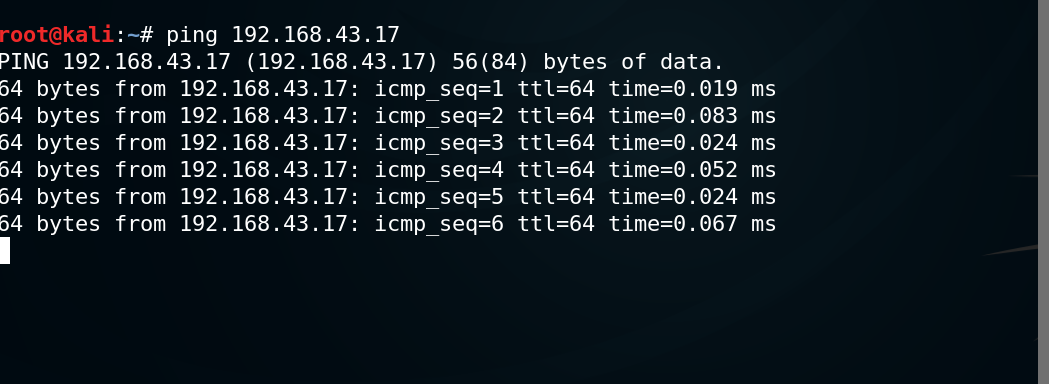

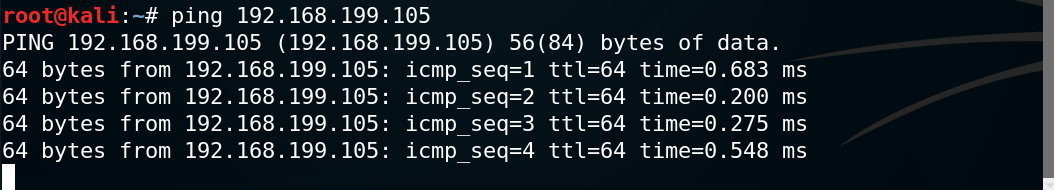

kali Ping unbuntu

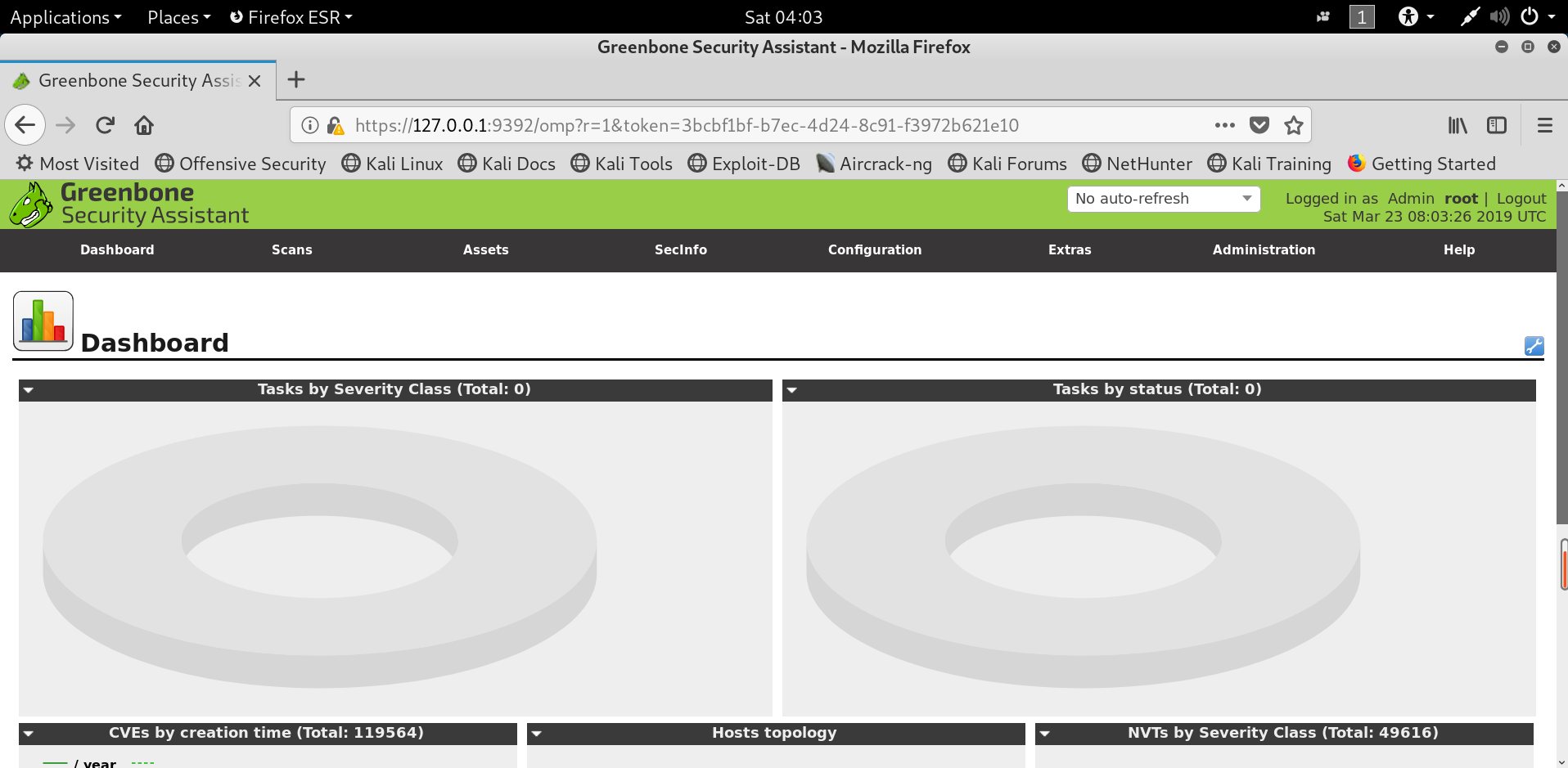

启动openvas并登陆

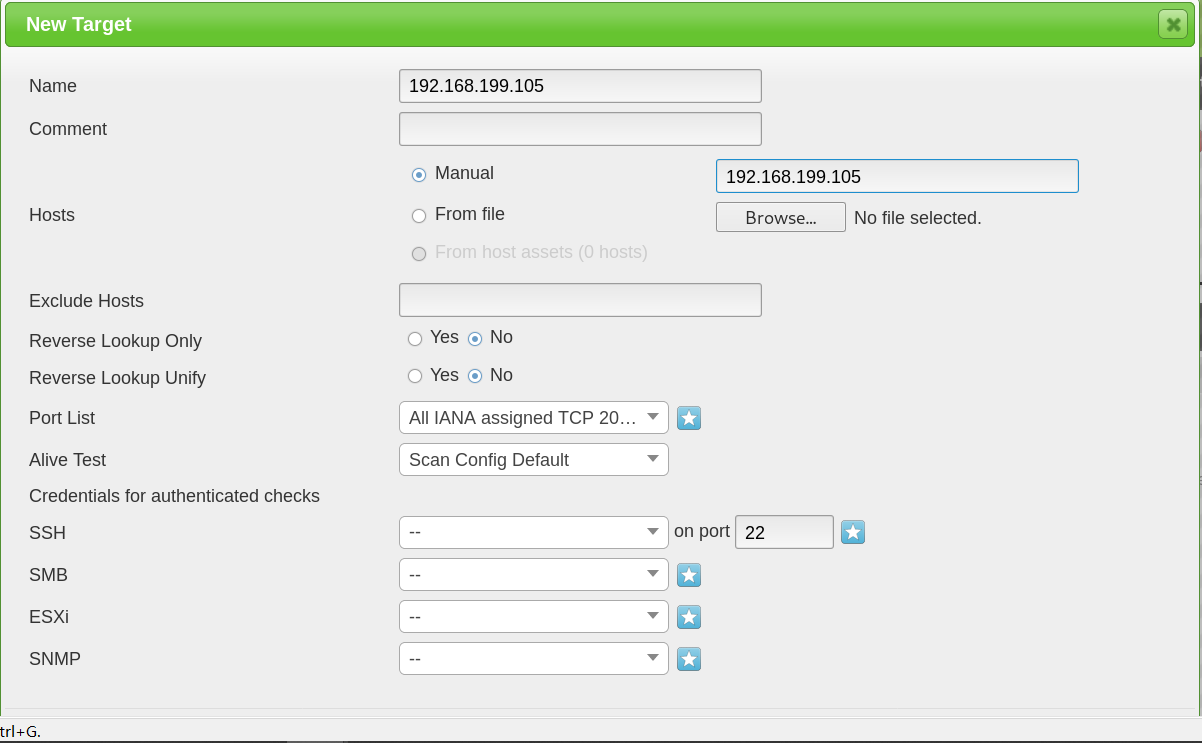

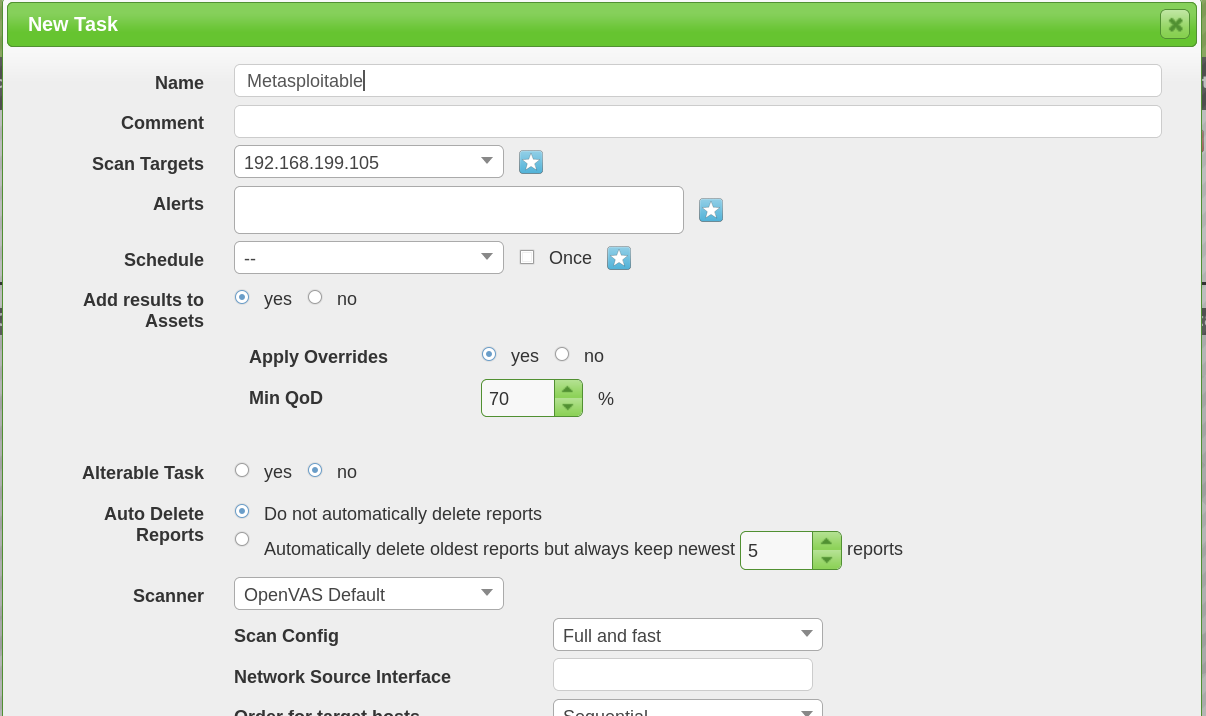

新建扫描任务

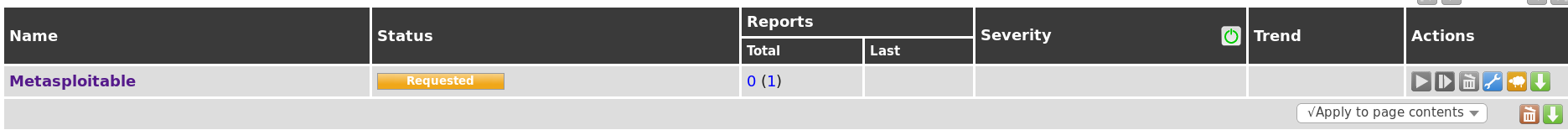

actions start

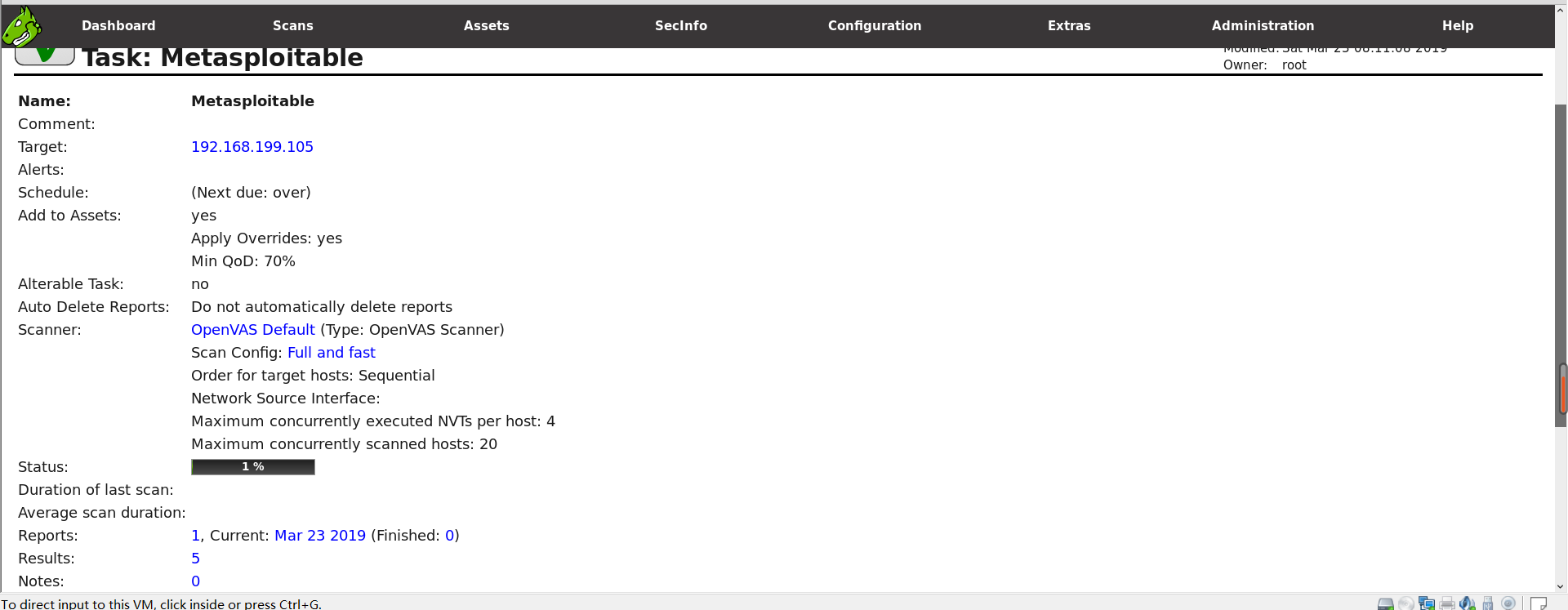

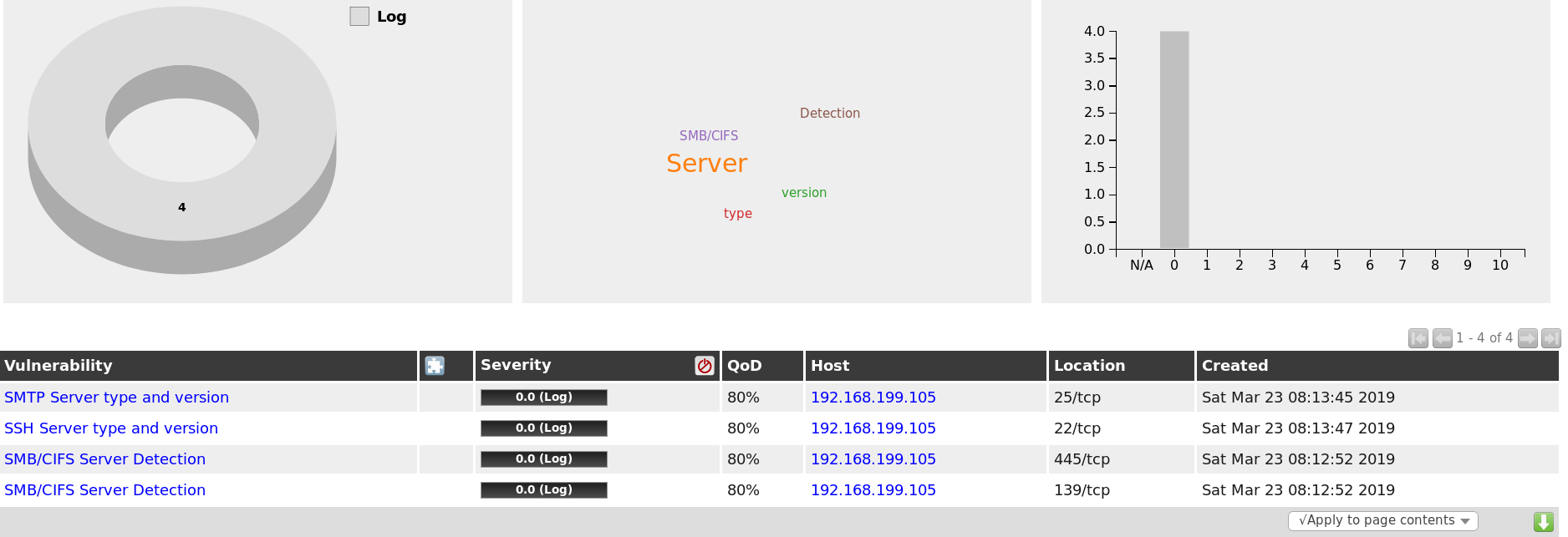

详细信息

扫描工具

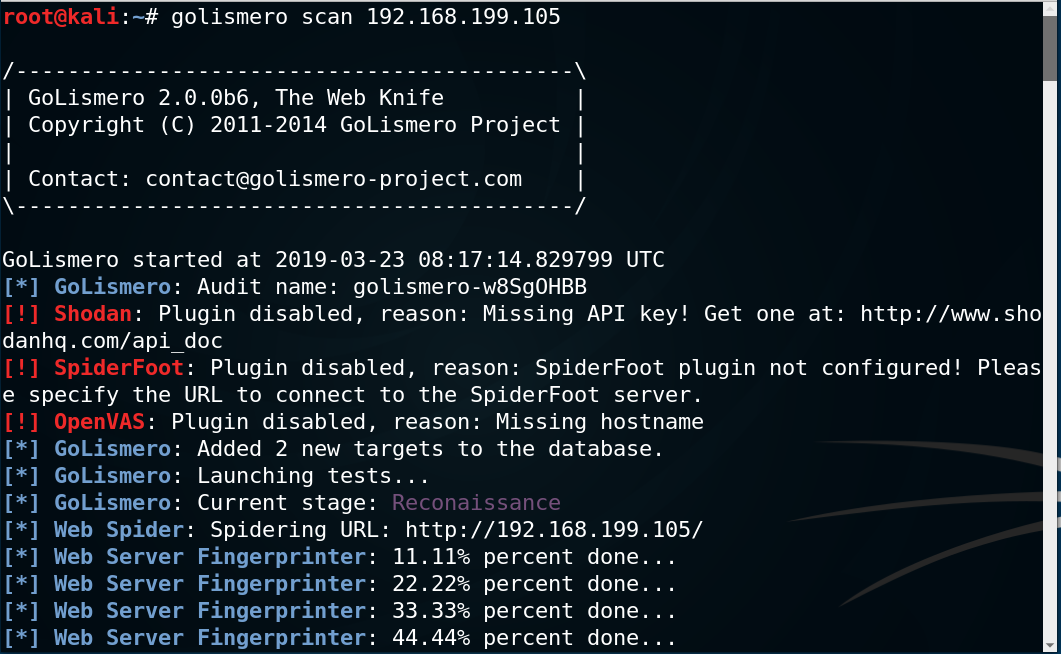

Golismero

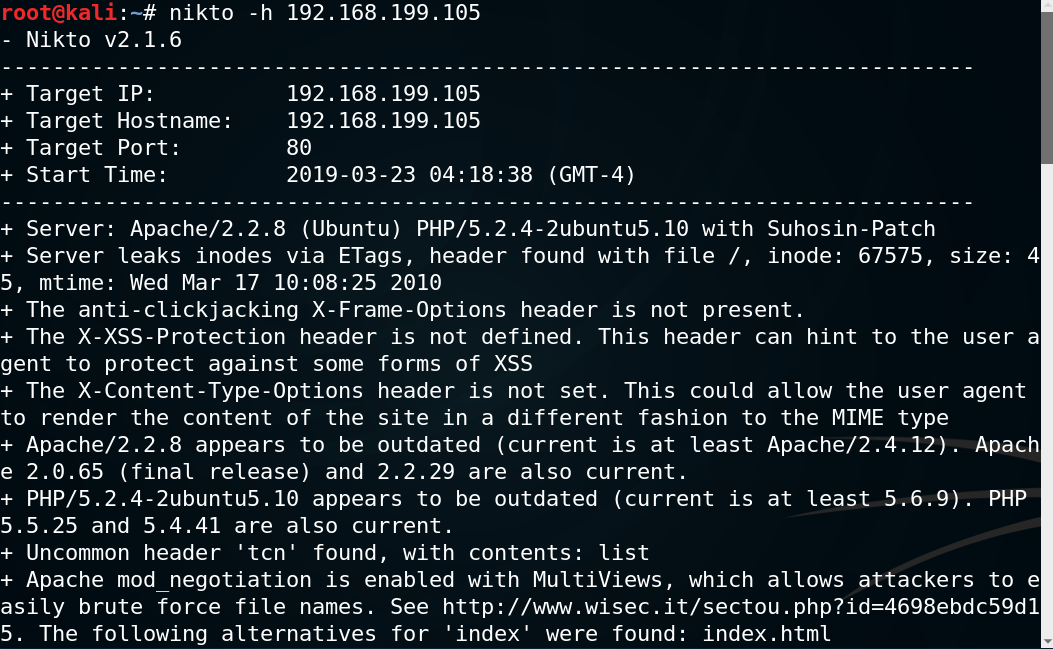

Nikto

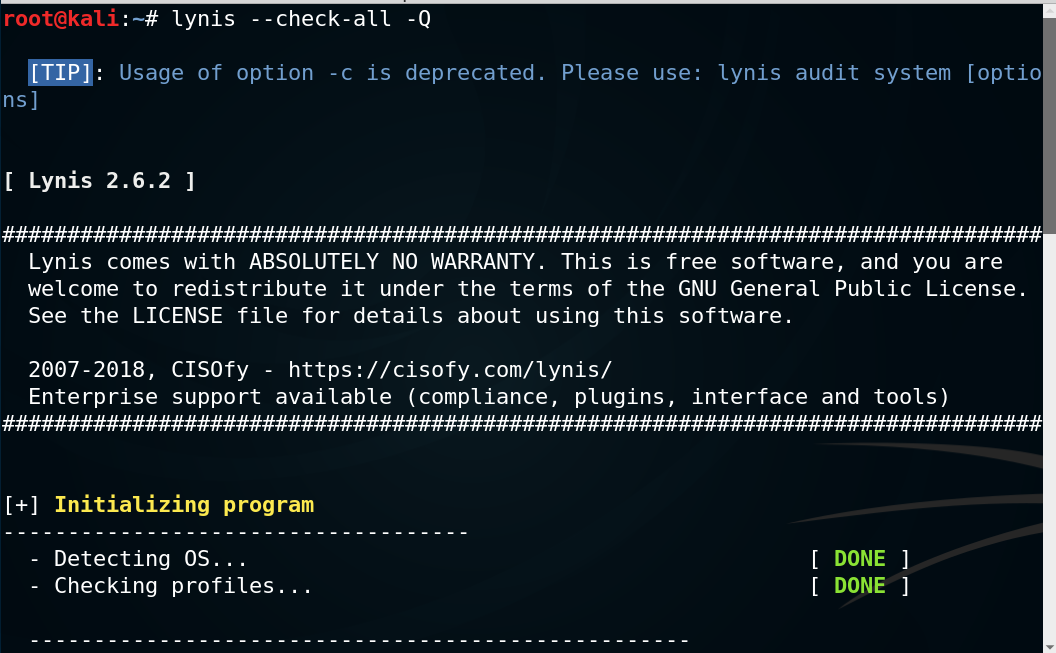

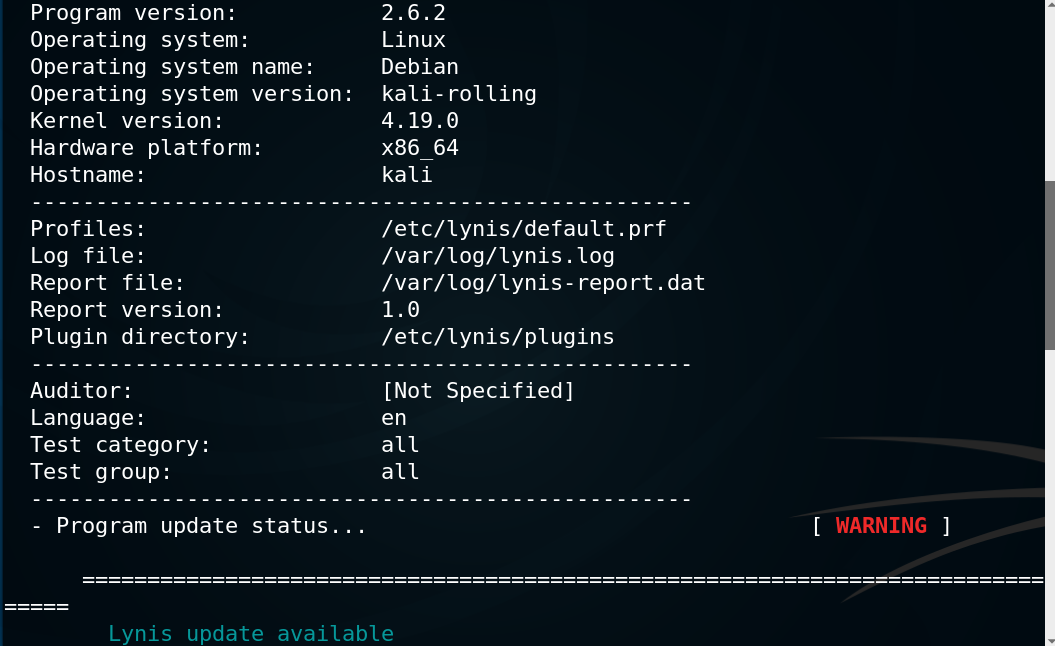

Lynis

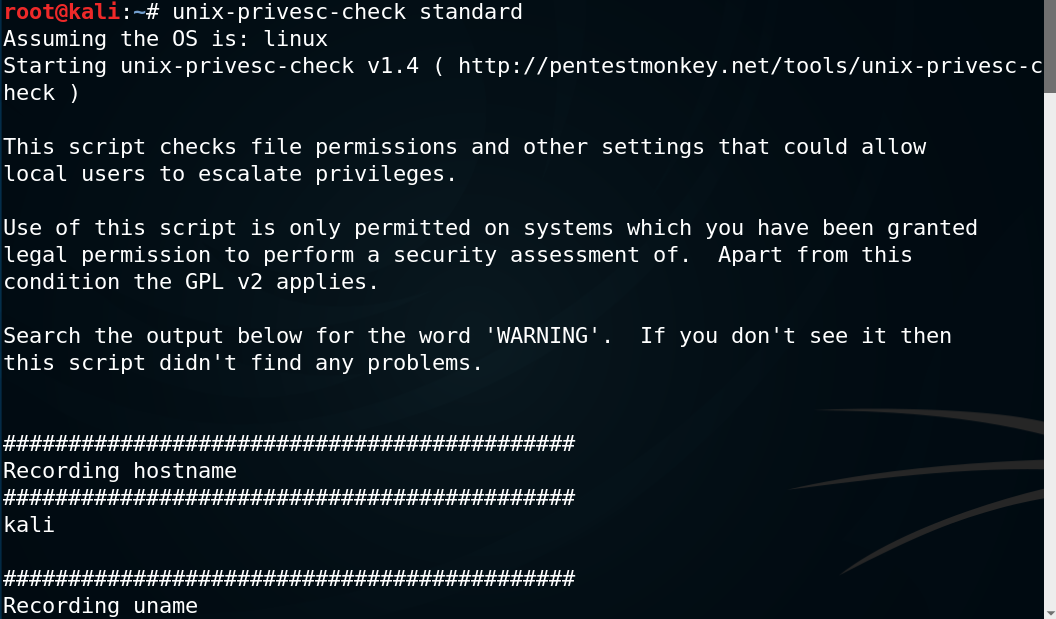

unix-privesc-check

web爬行

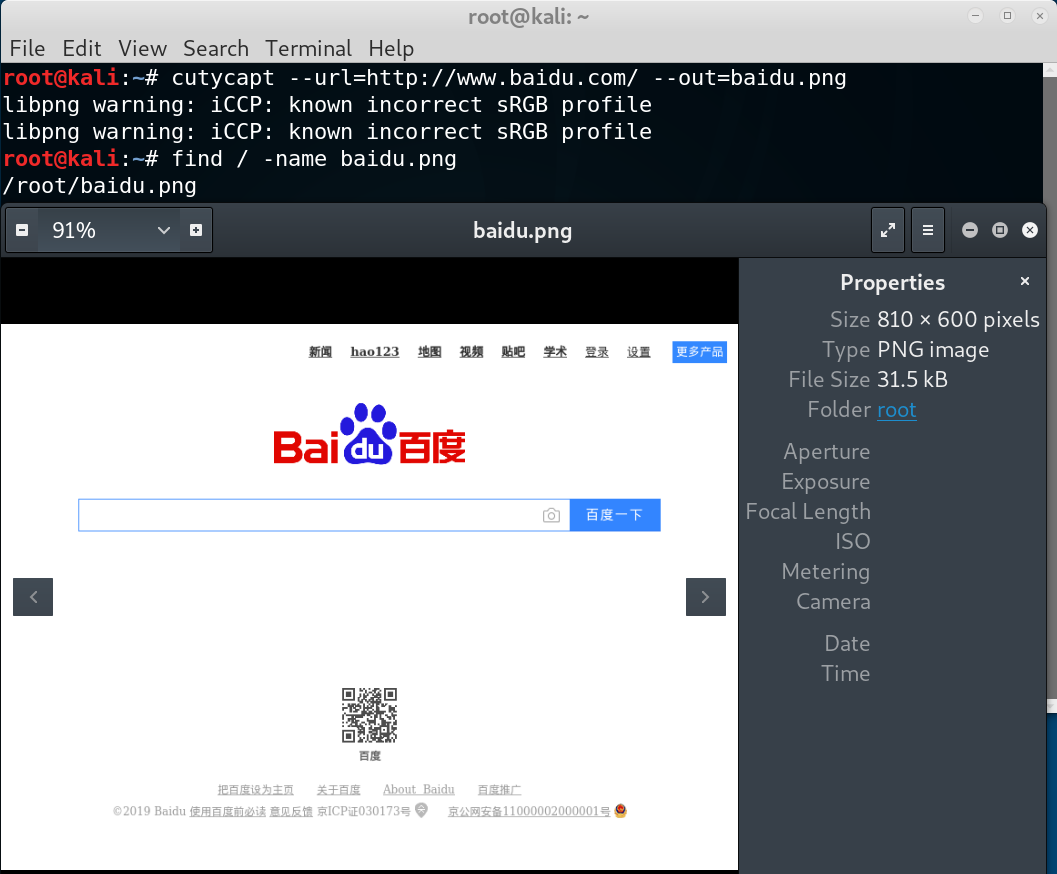

CutyCapt网站截图工具

dirb目录扫描工具

dirbuster图形化目录扫描器

漏洞扫描

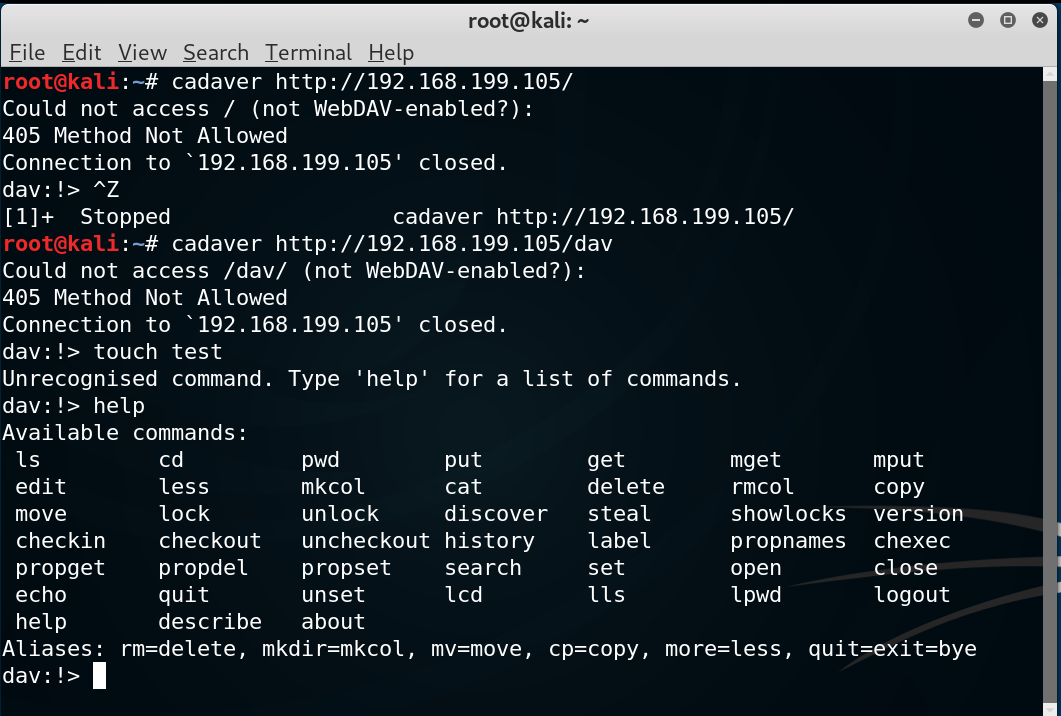

cadaver

cadaver是一个用来浏览和修改webdav共享的Unix命令行程序,它可以以压缩的方式上传和下载文件,也会检验属性,拷贝,移动和锁定和检索文件。

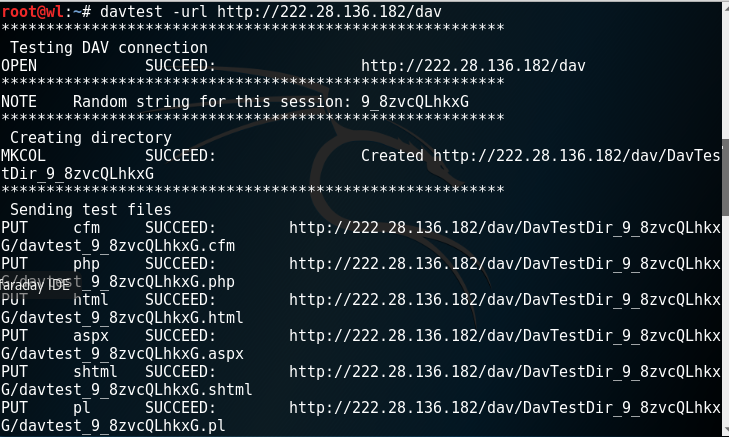

davtest

davtest可自动上传漏洞与木马文件。

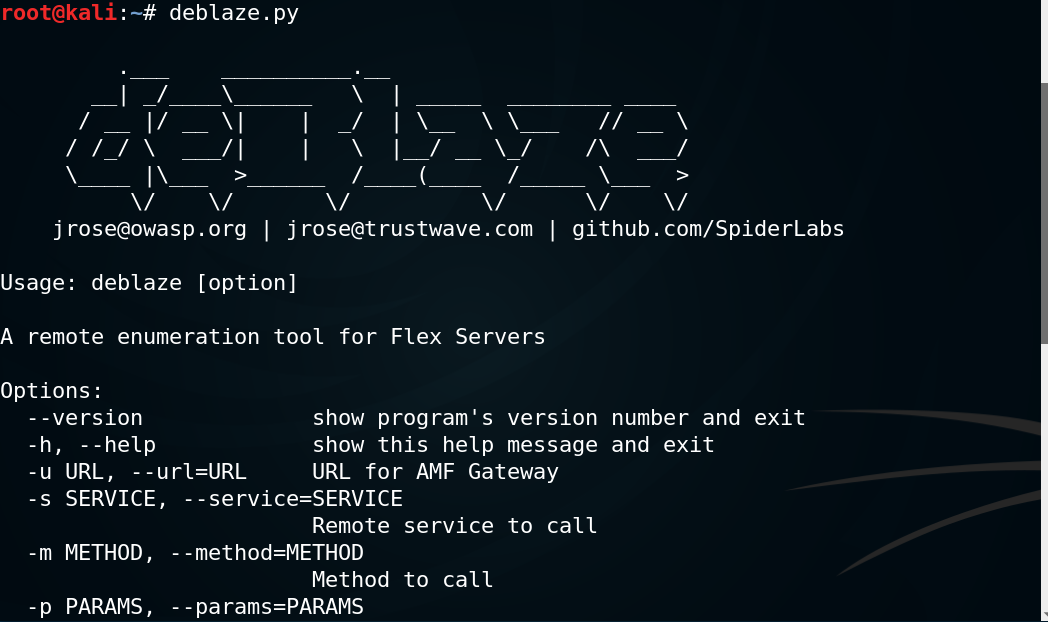

deblaze

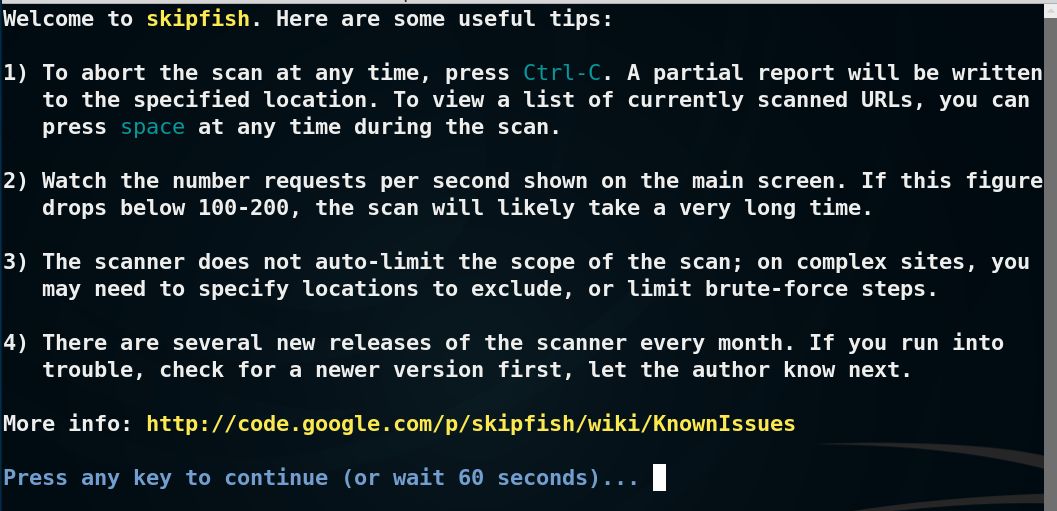

skipfish

skipfish通过http协议处理,占用较低cpu资源,运行速度快。

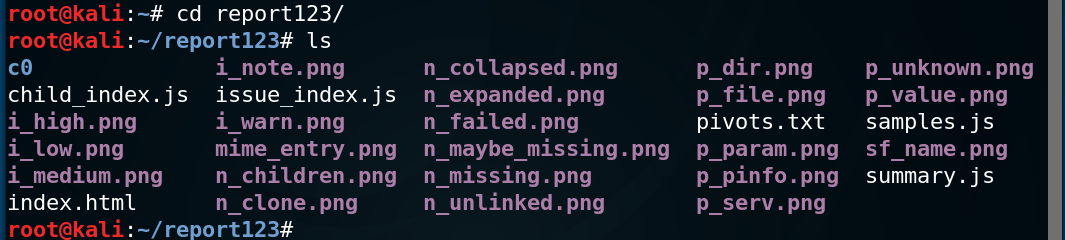

/root/report123下生成很多文件。

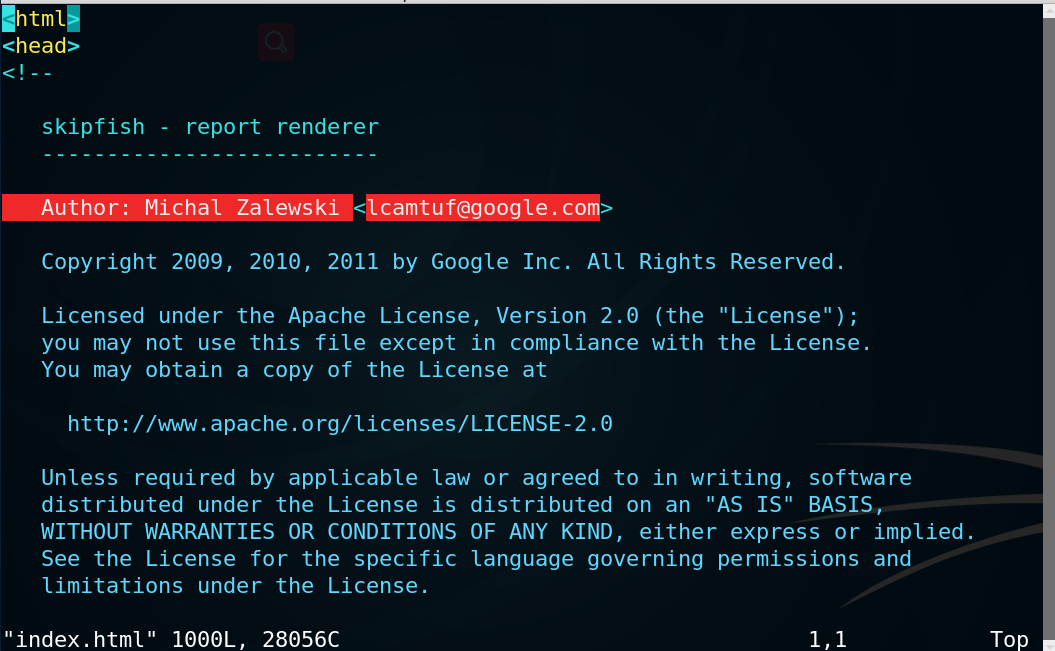

打开index.html查看详细信息

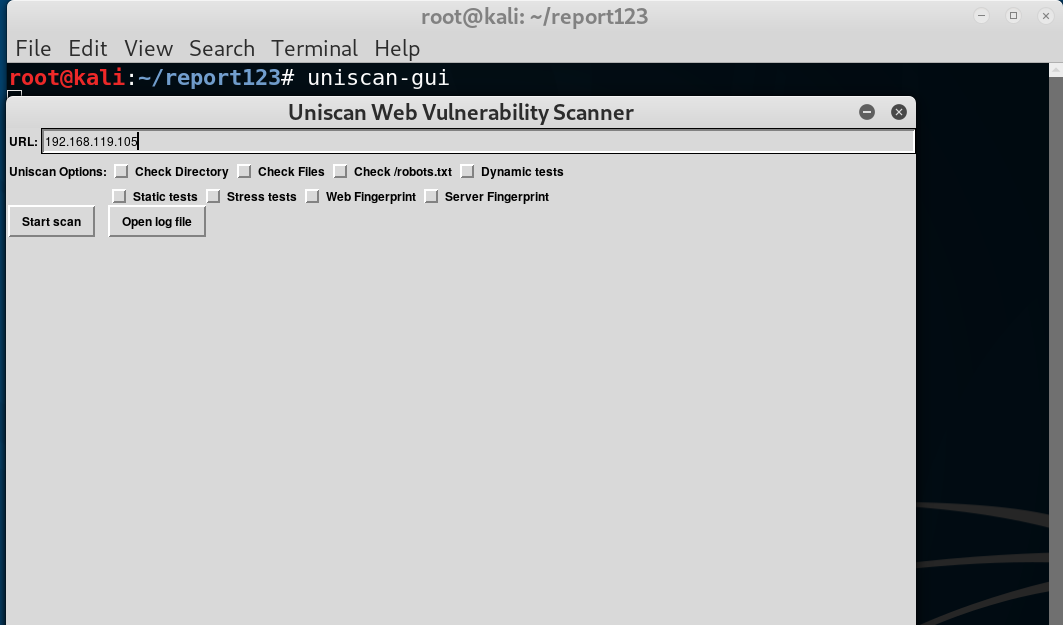

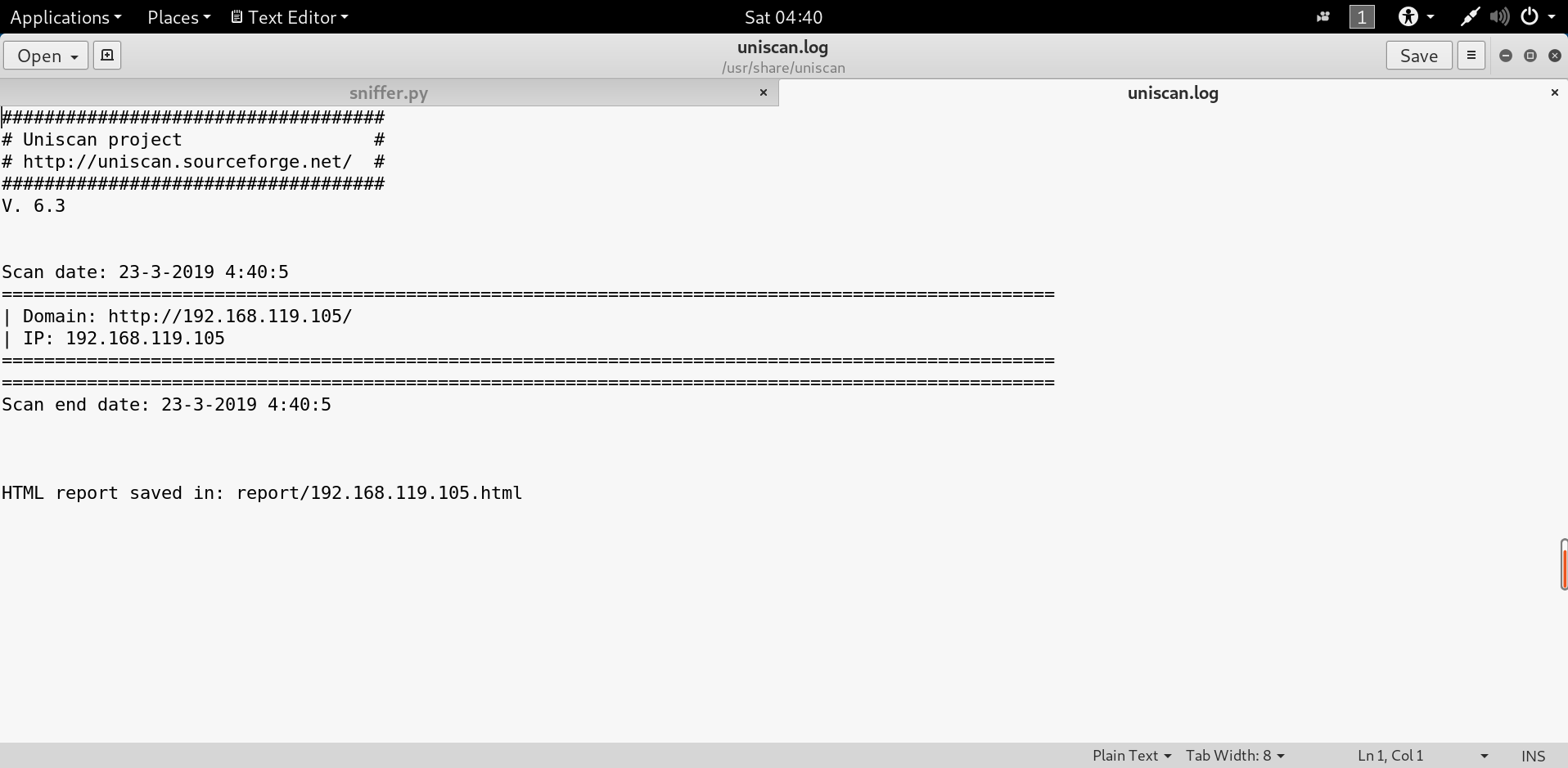

uniscan-gui

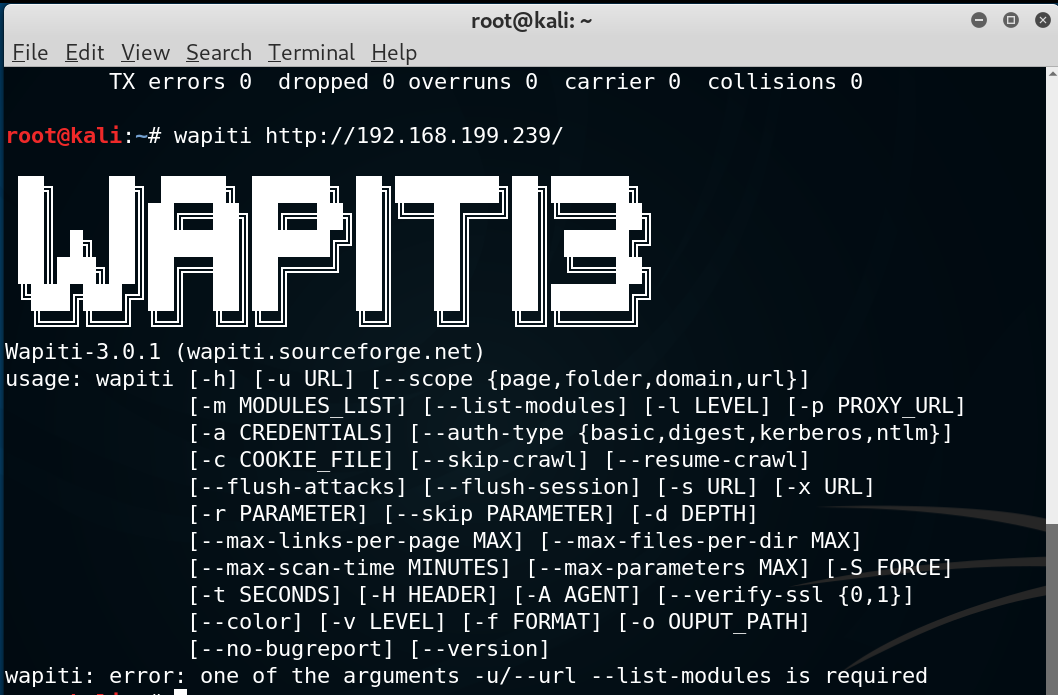

Wapiti

Wapiti是Web应用程序漏洞错误检查工具。它具有“暗箱操作”扫描,即它不关心Web应用程序的源代码,但它会扫描网页的部署,寻找使其能够注入数据的脚本和格式。它用于检测网页,看脚本是否脆弱的。