20189311《网络攻防》第三周作业

1.python黑帽子第二章源码

码云

2.p115的实践练习

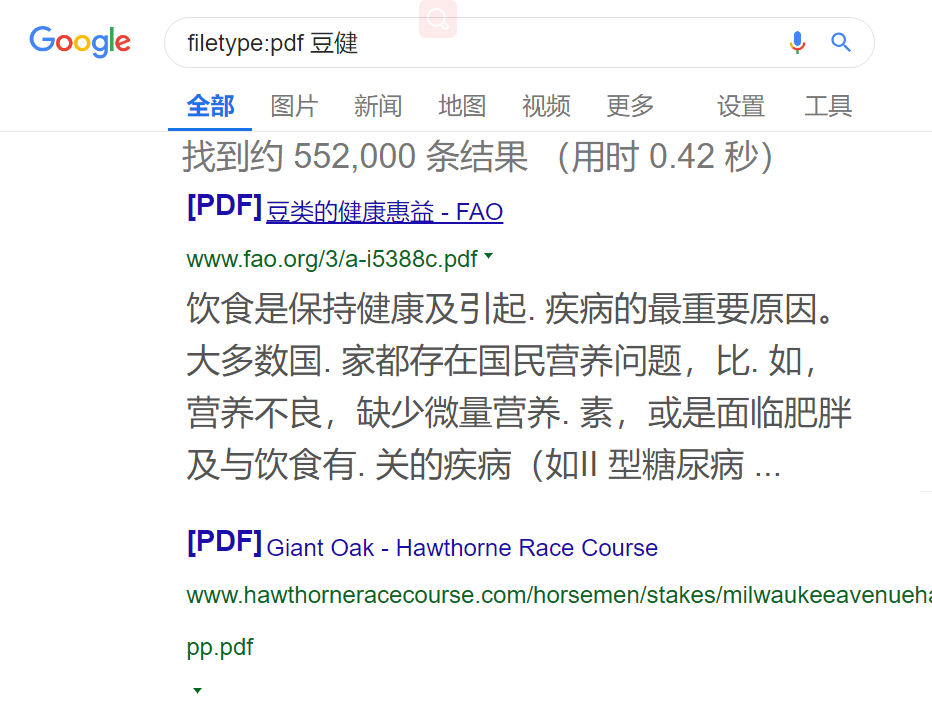

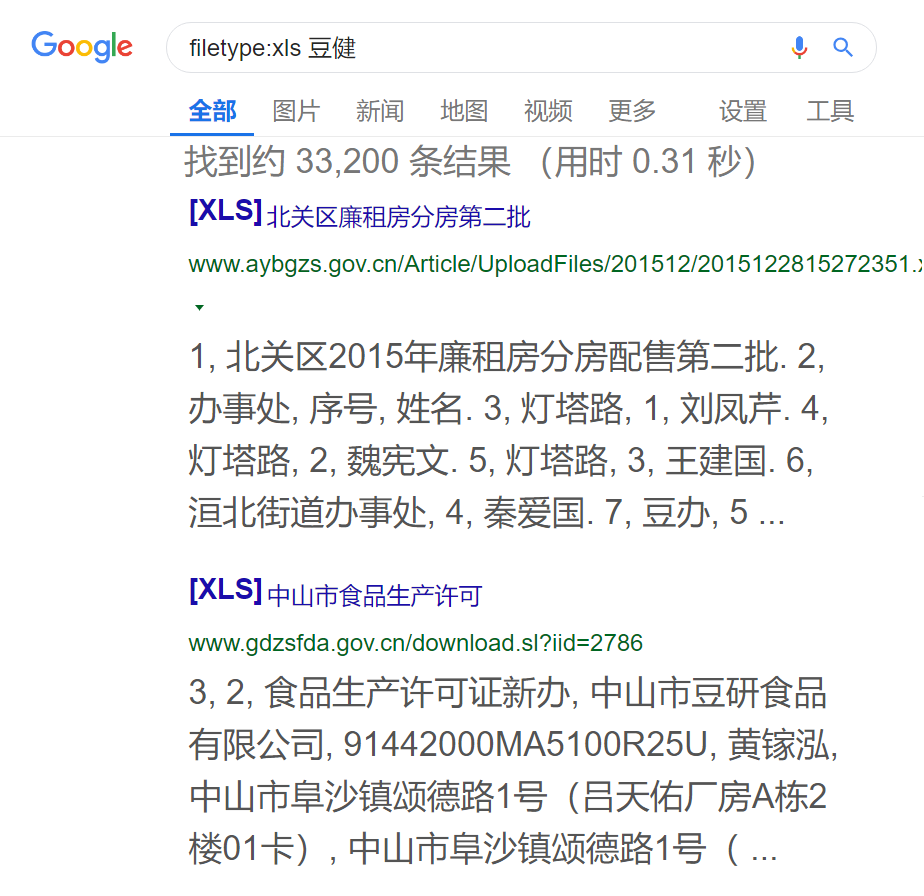

扫描自己在互联网上的足迹,确认自己是否存在隐私泄露。

搜来搜去只有搜博客园的时候才能搜到自己,很没有排面。

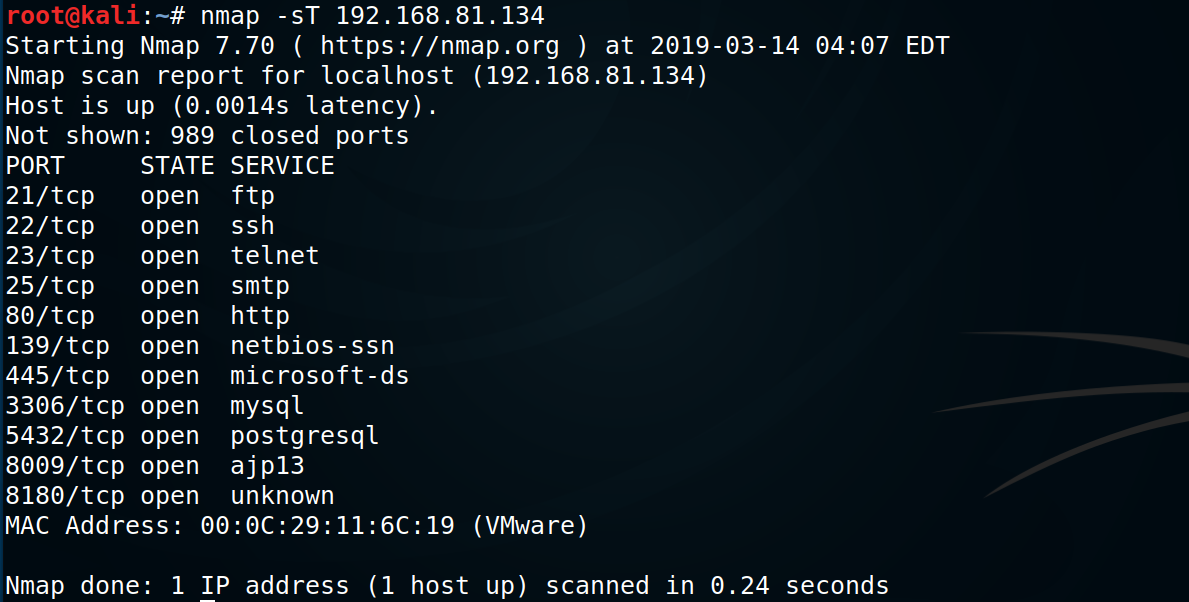

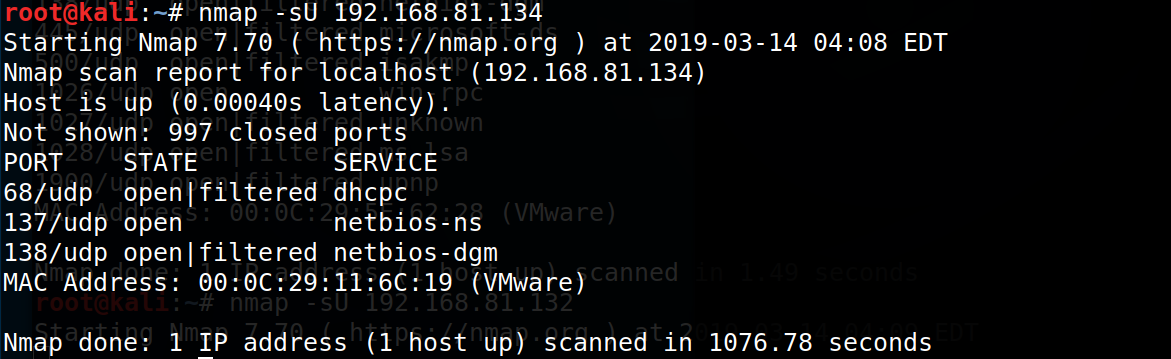

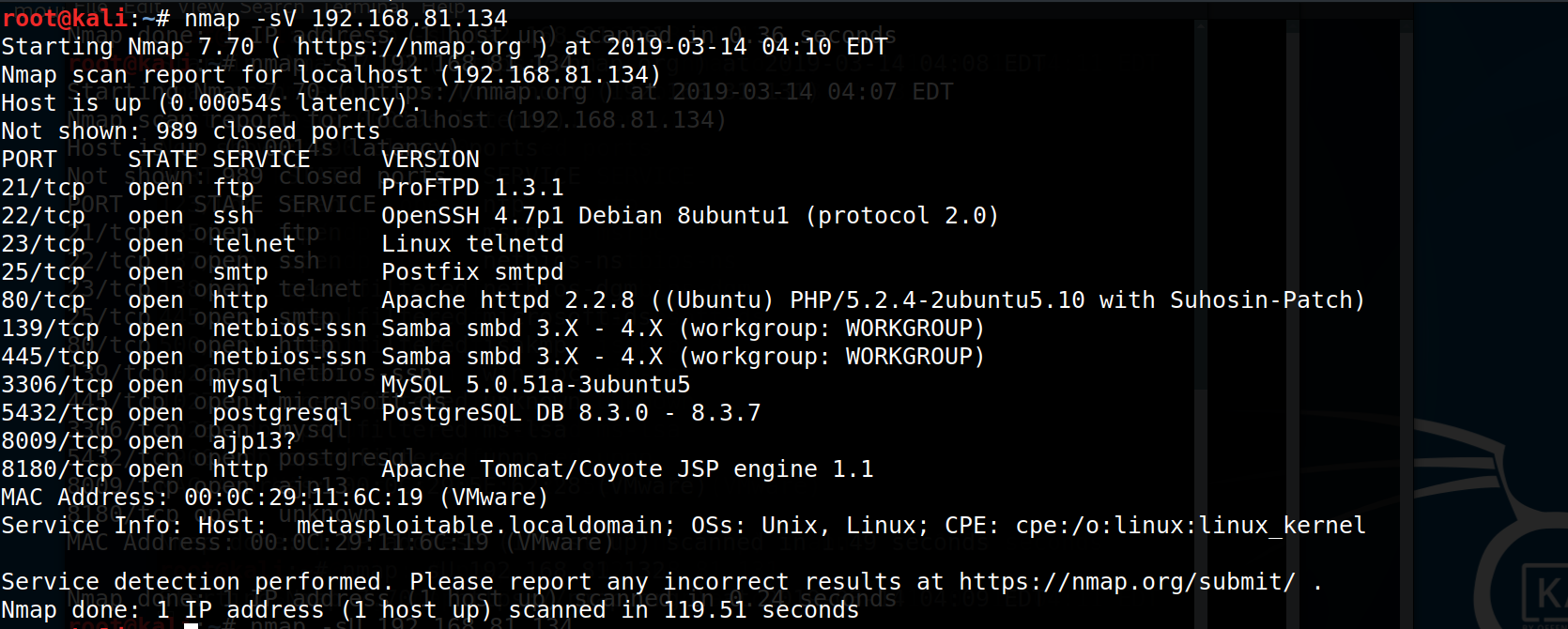

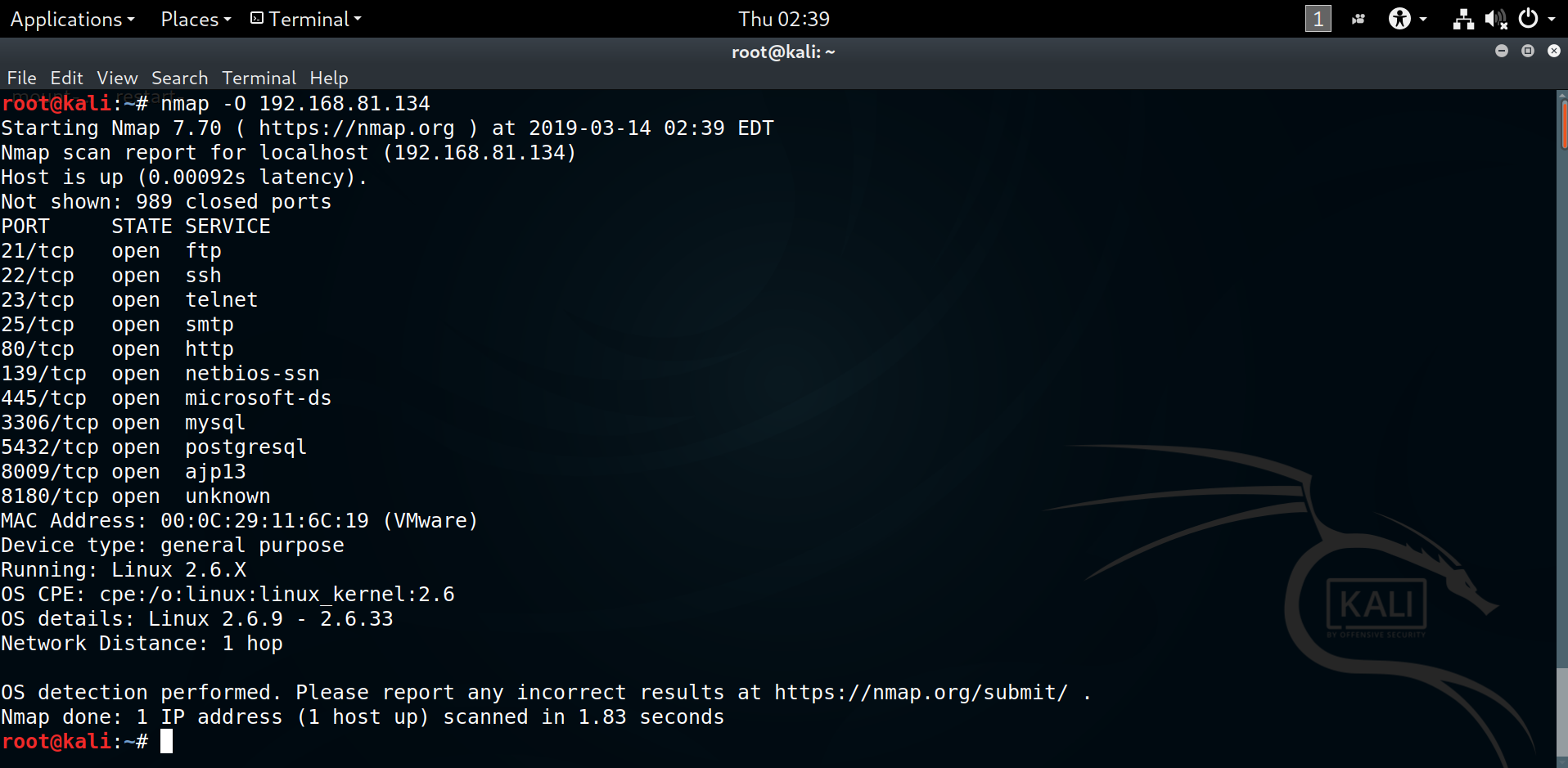

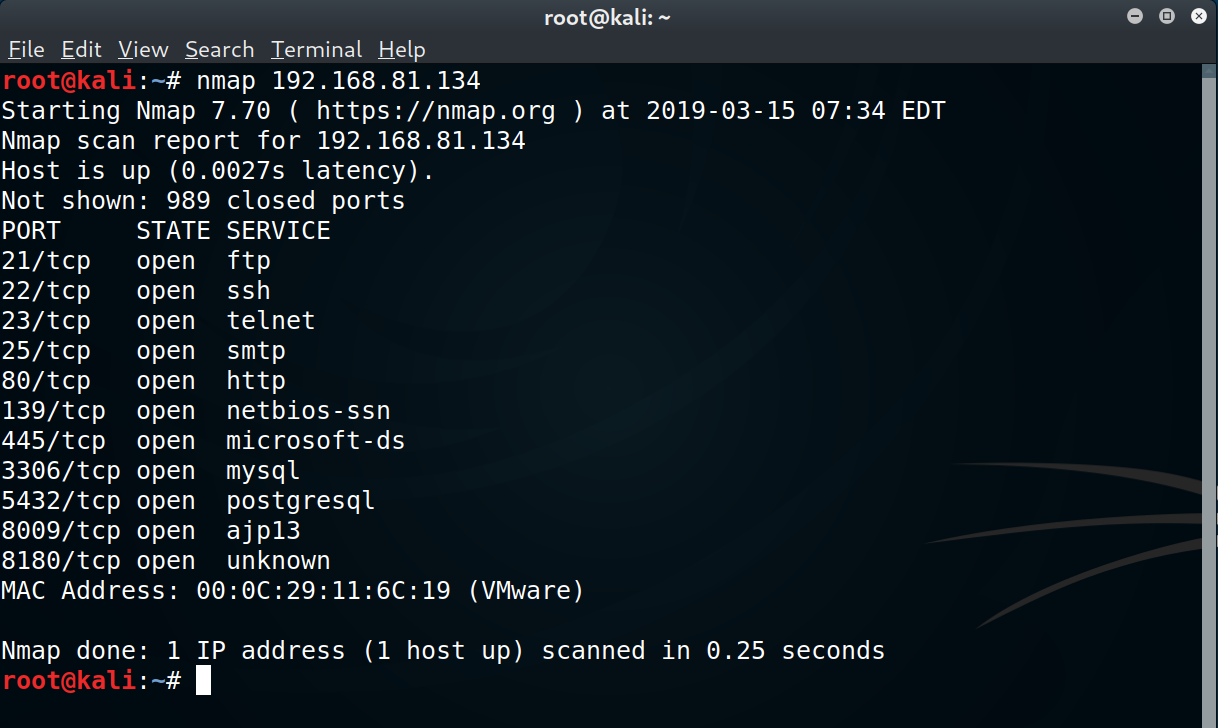

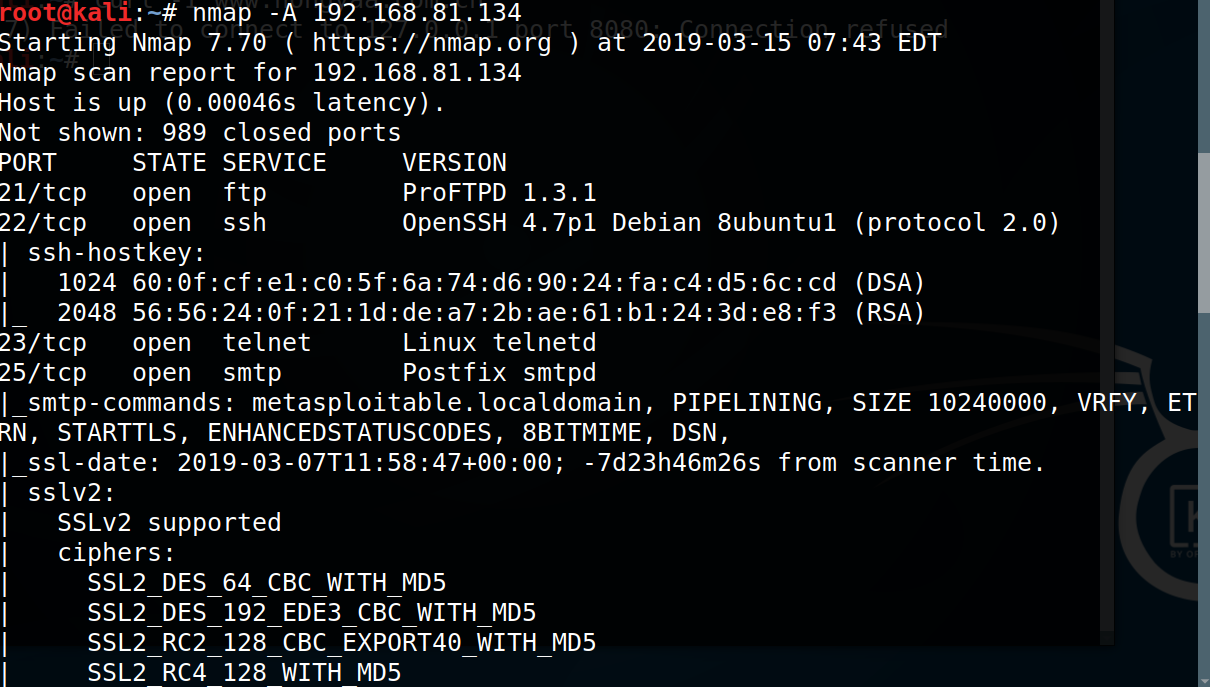

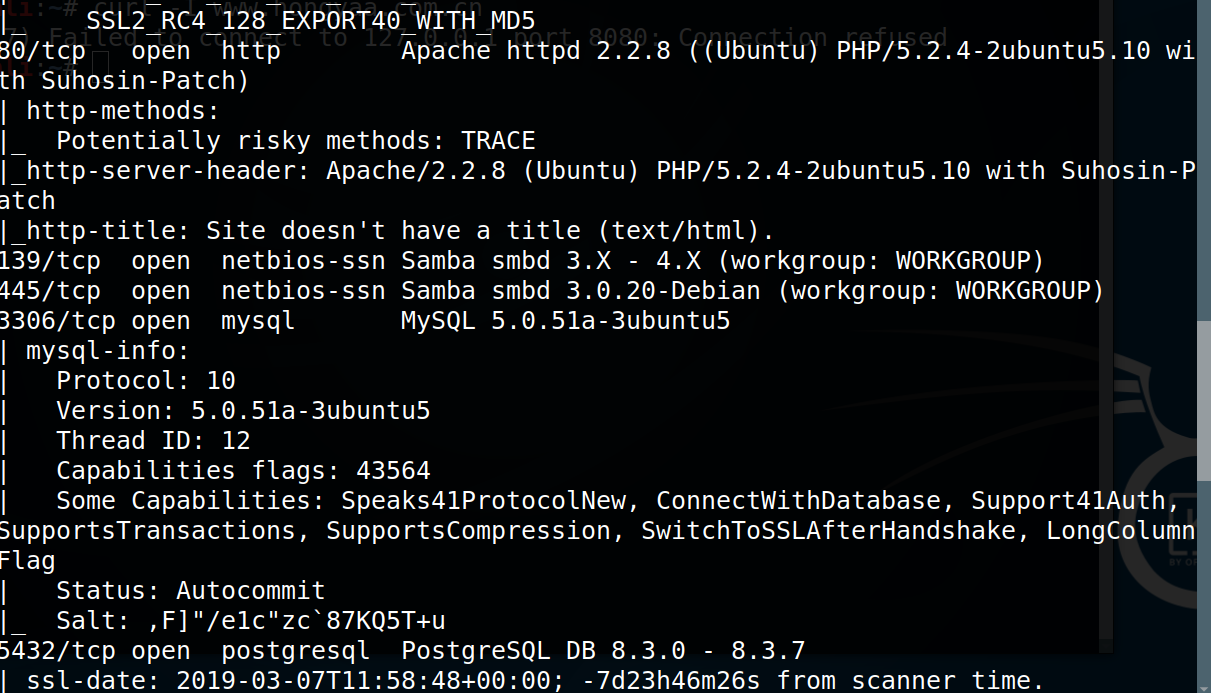

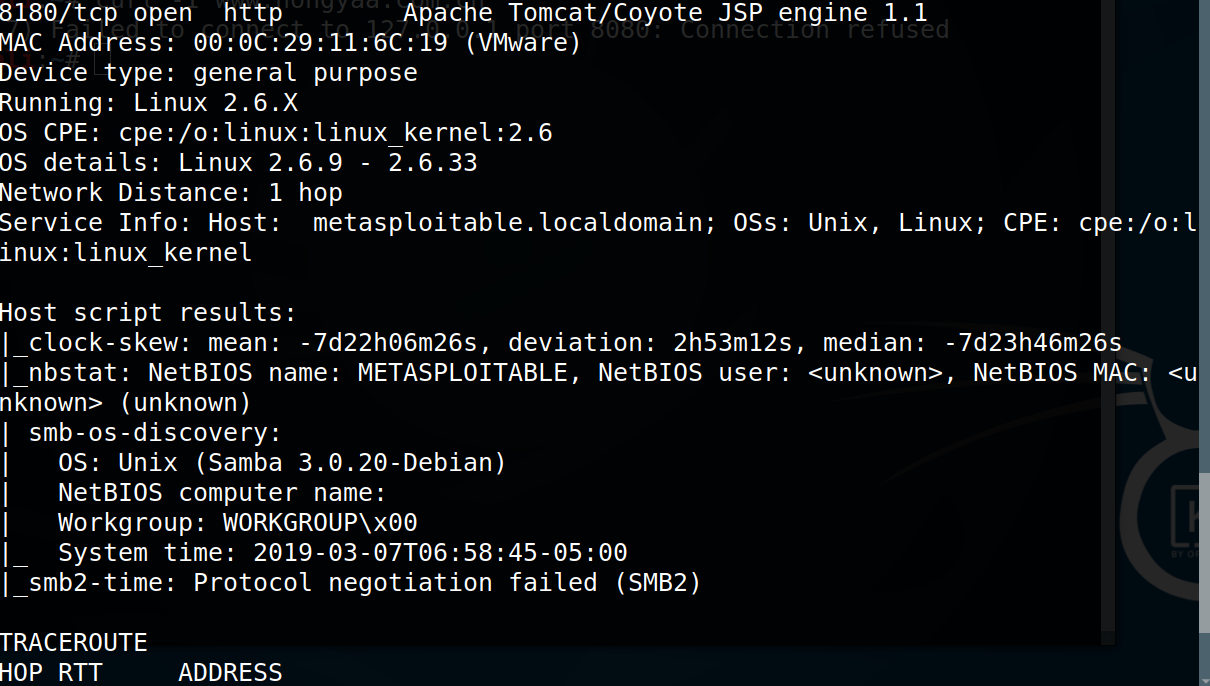

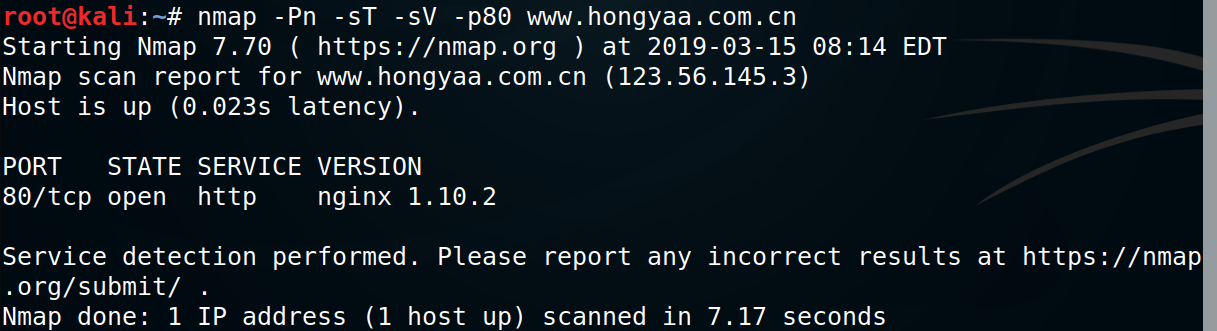

(1)使用nmap扫描特定靶机

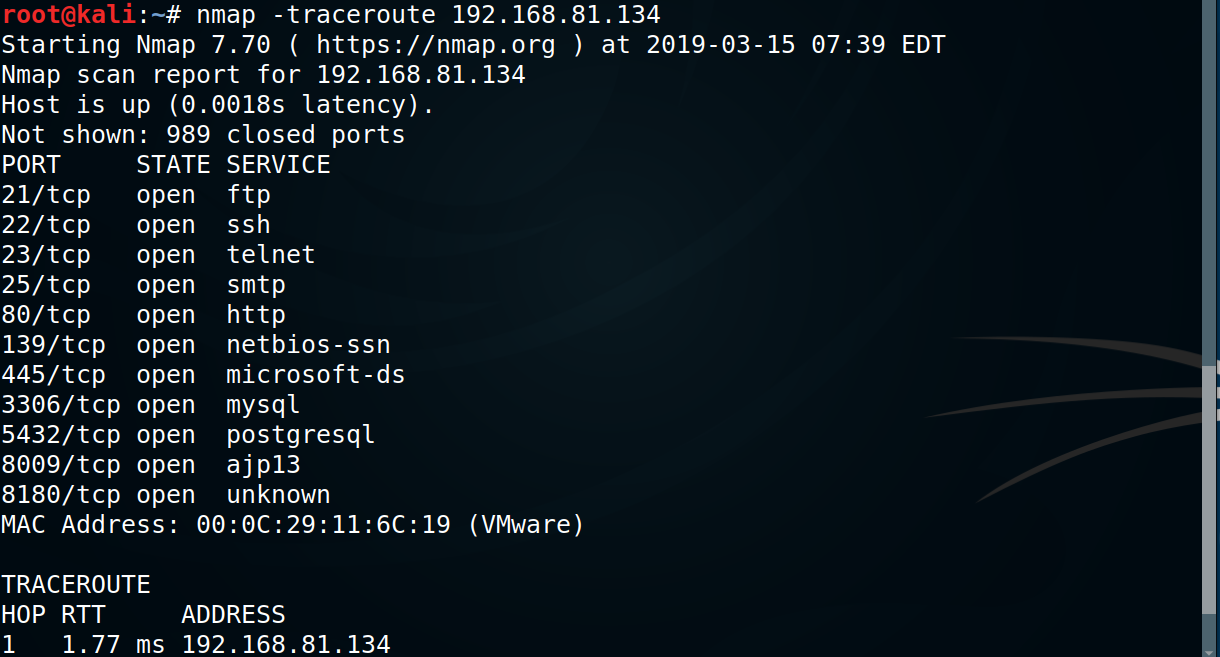

靶机tcp

靶机udp

靶机网络服务

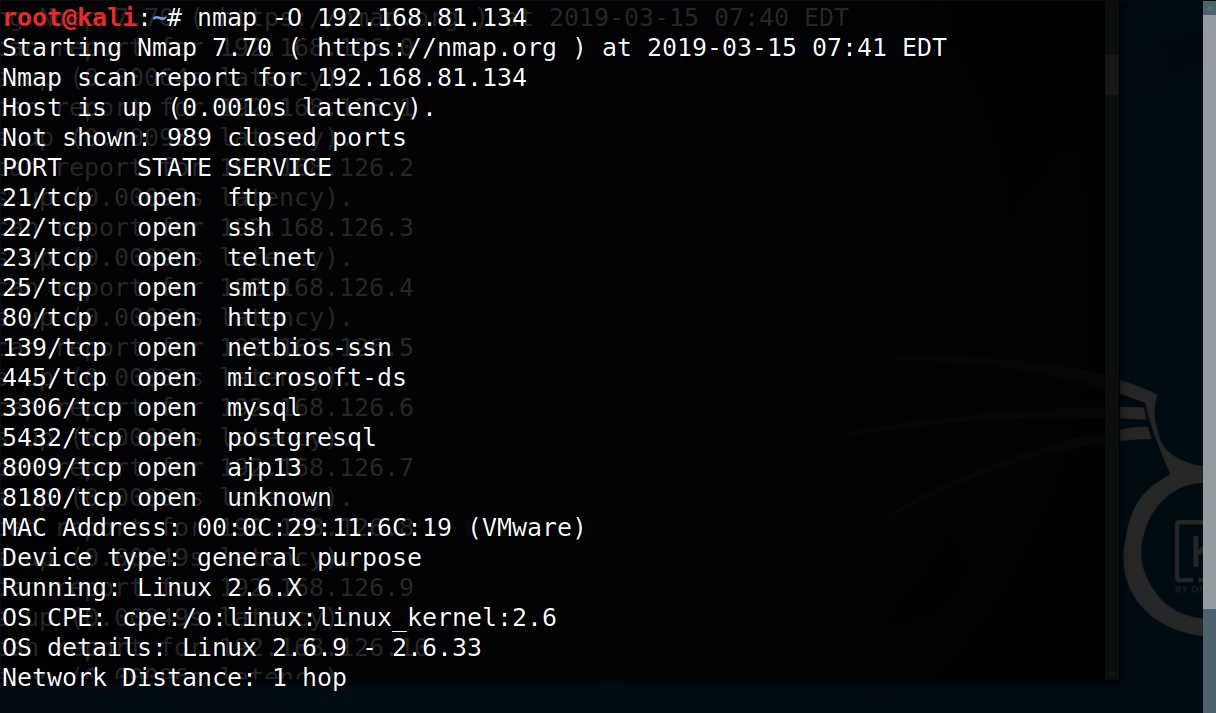

靶机操作系统

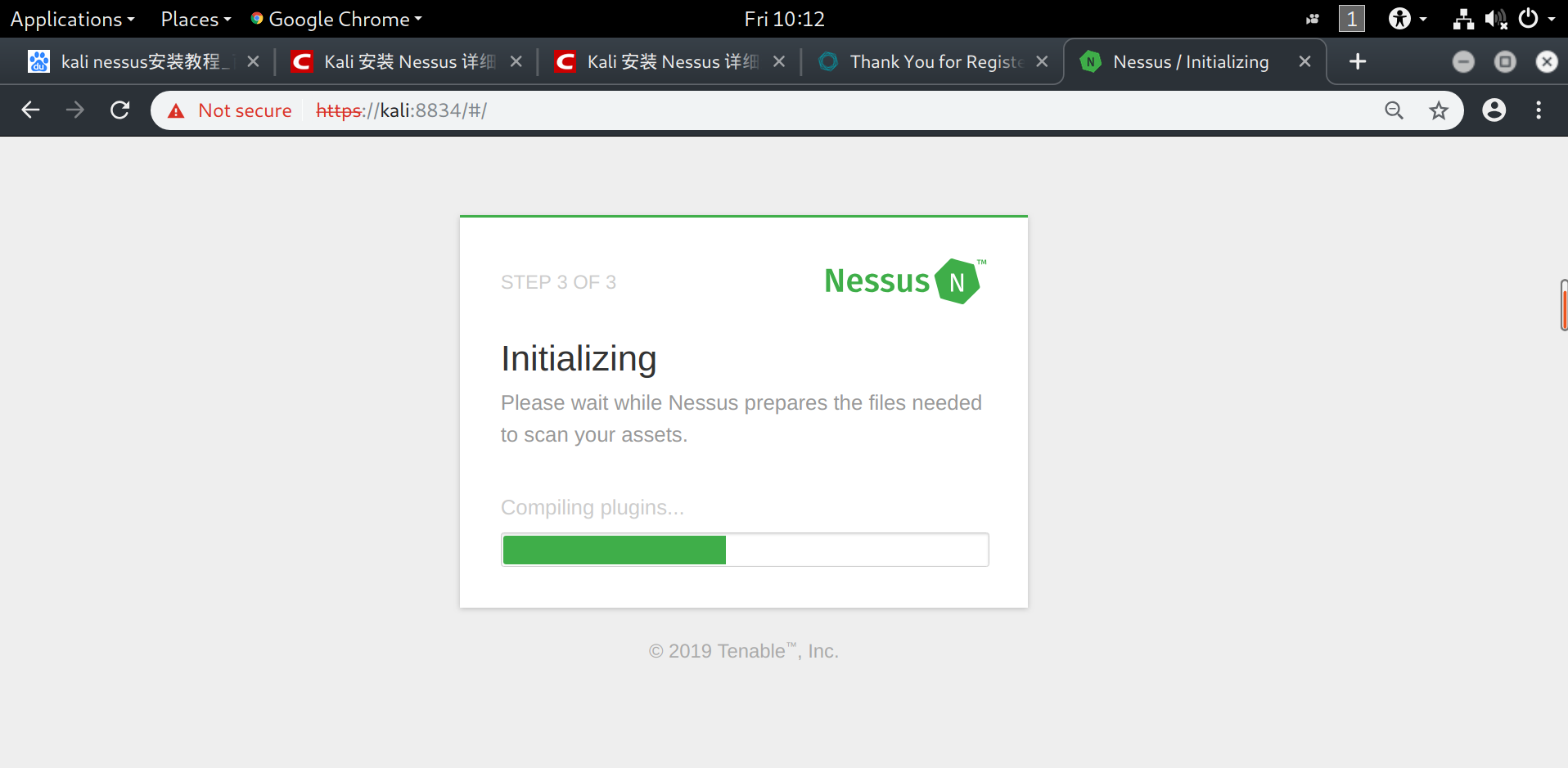

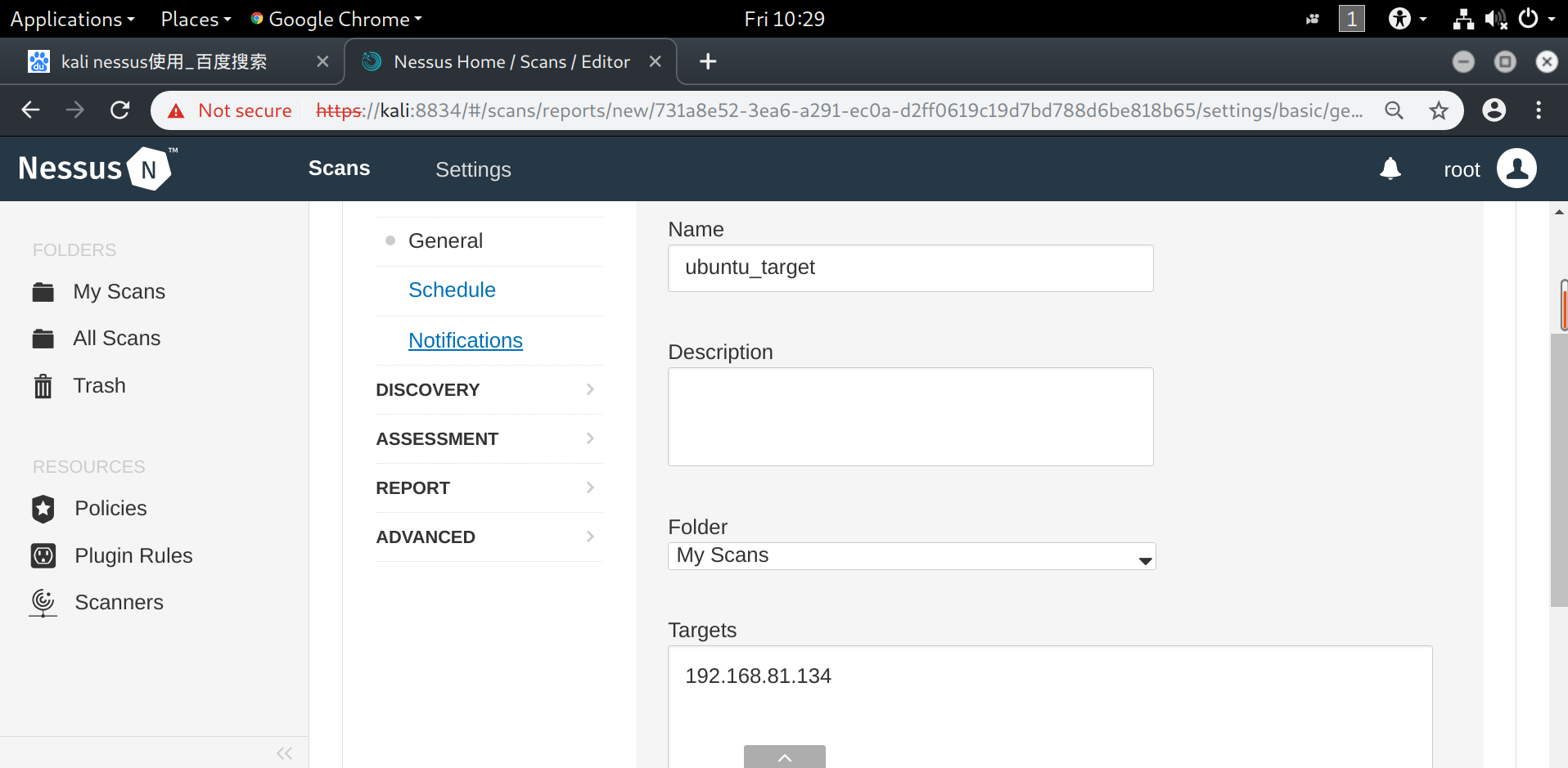

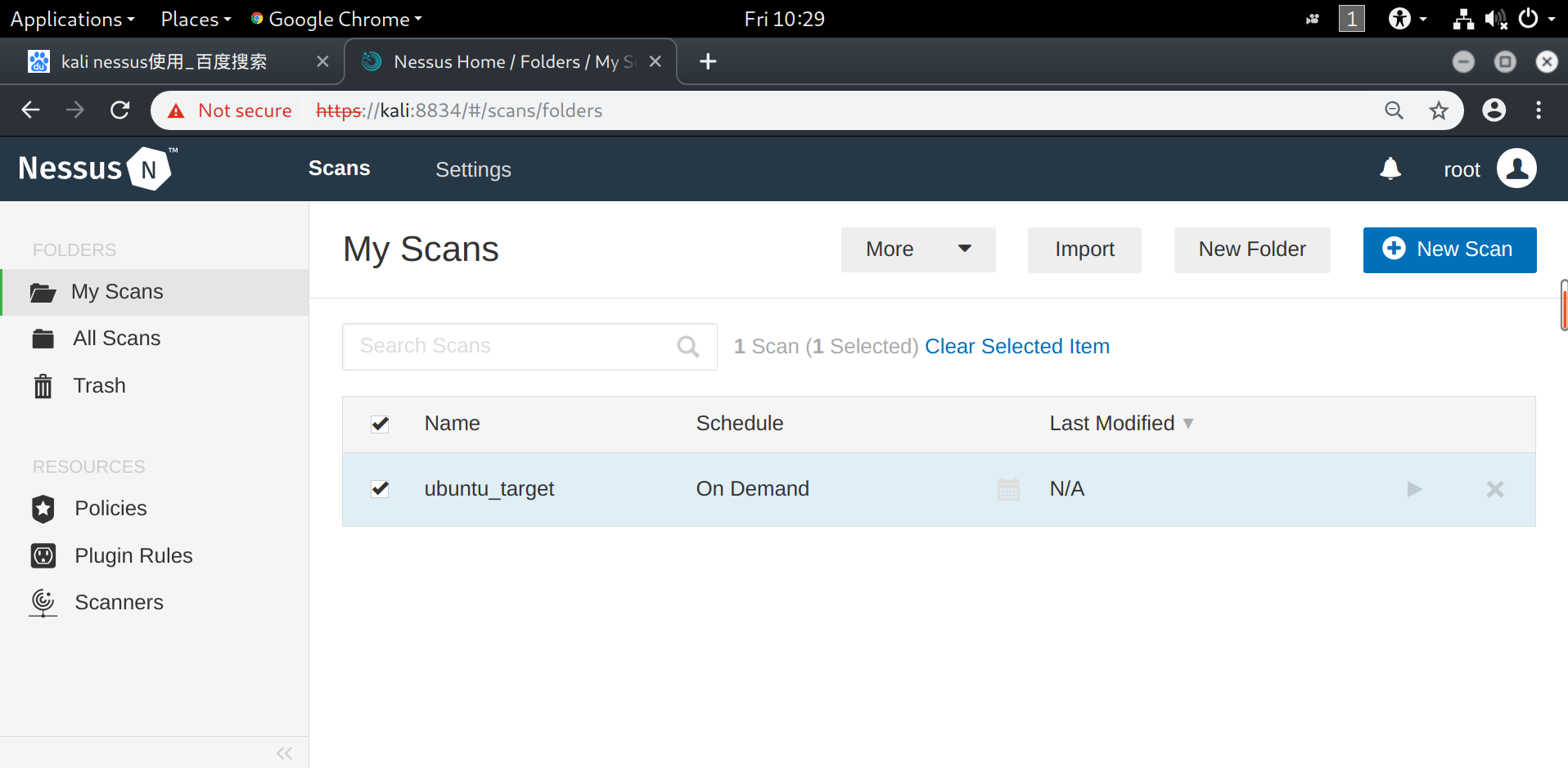

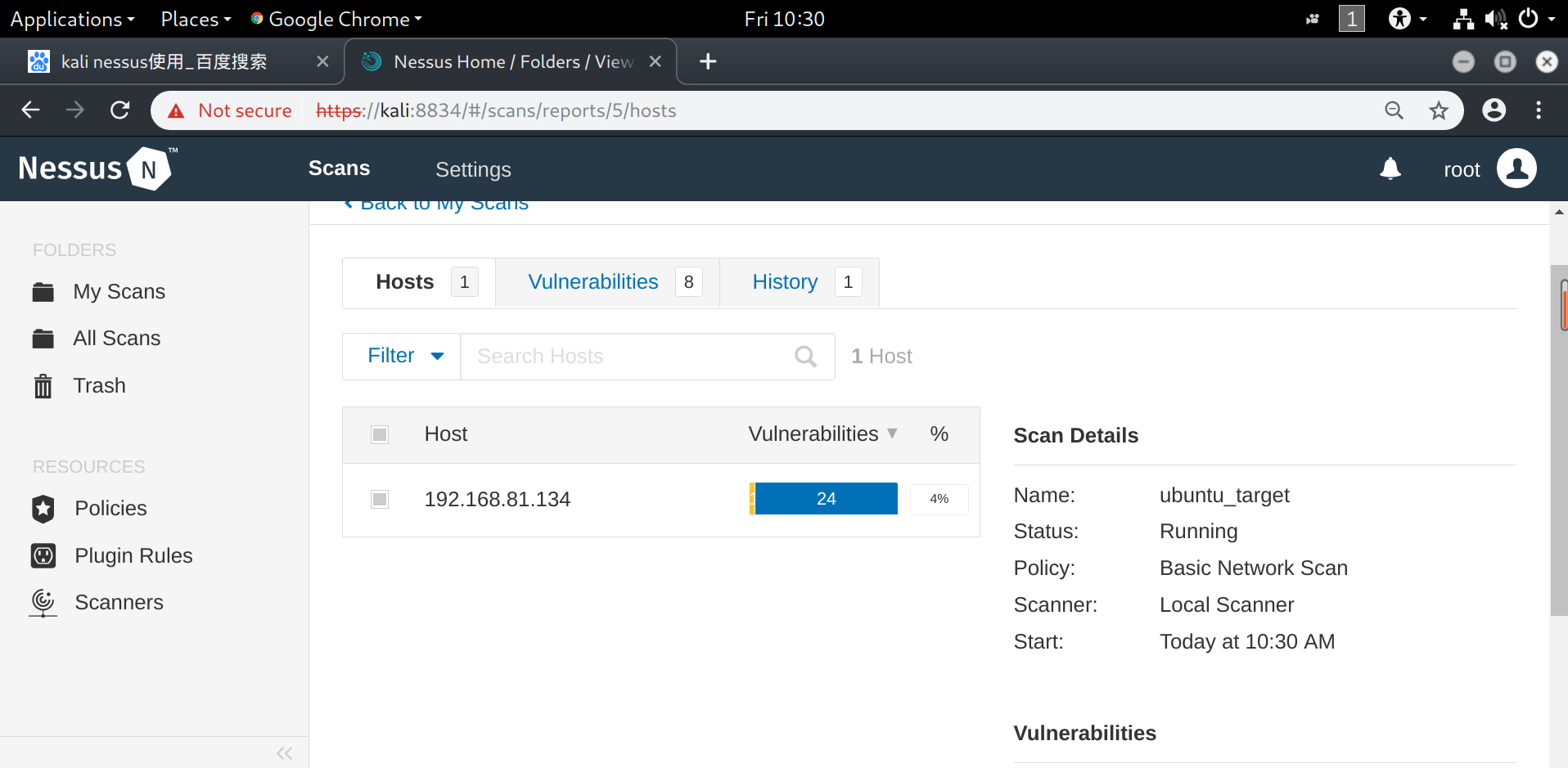

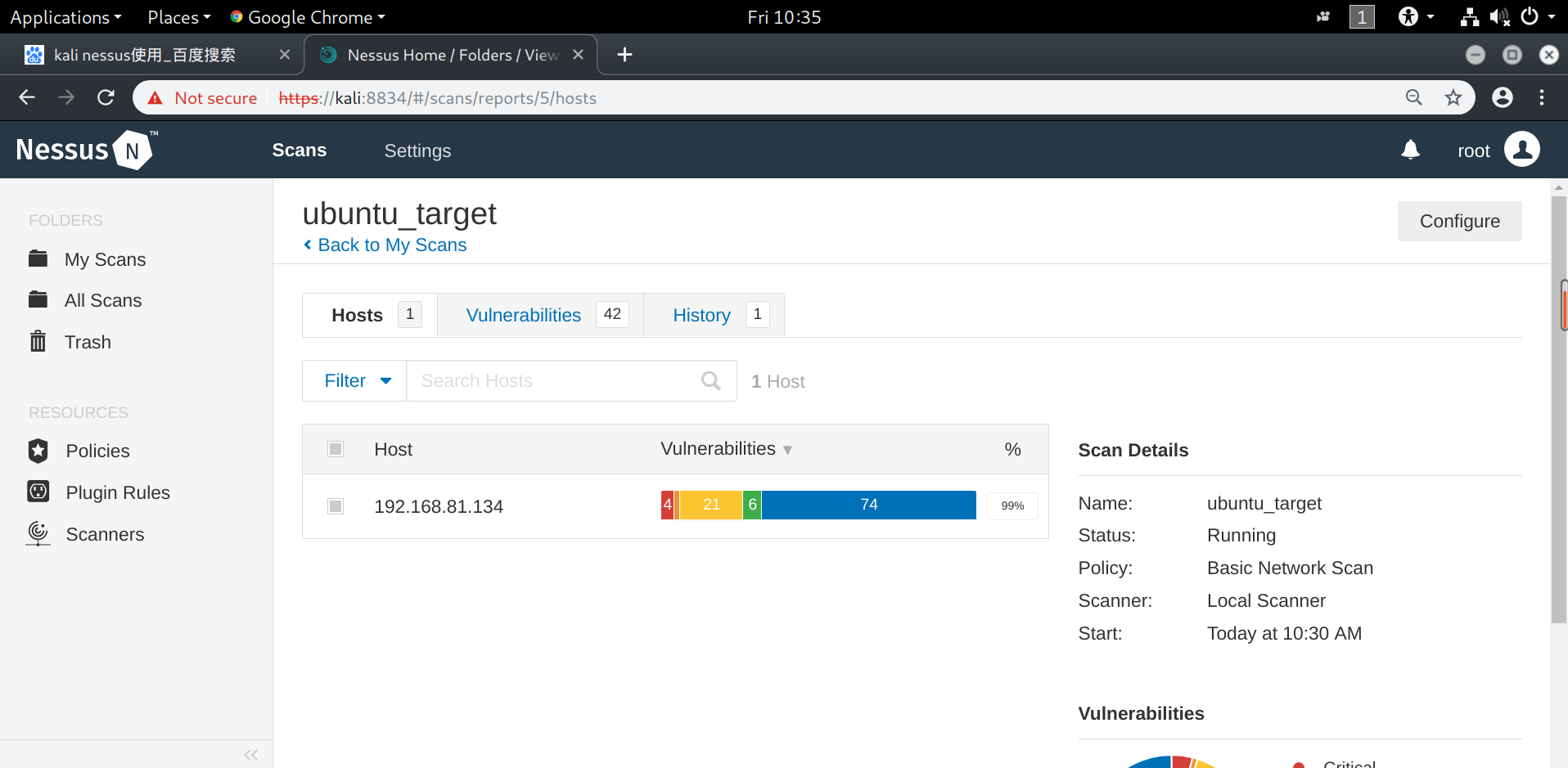

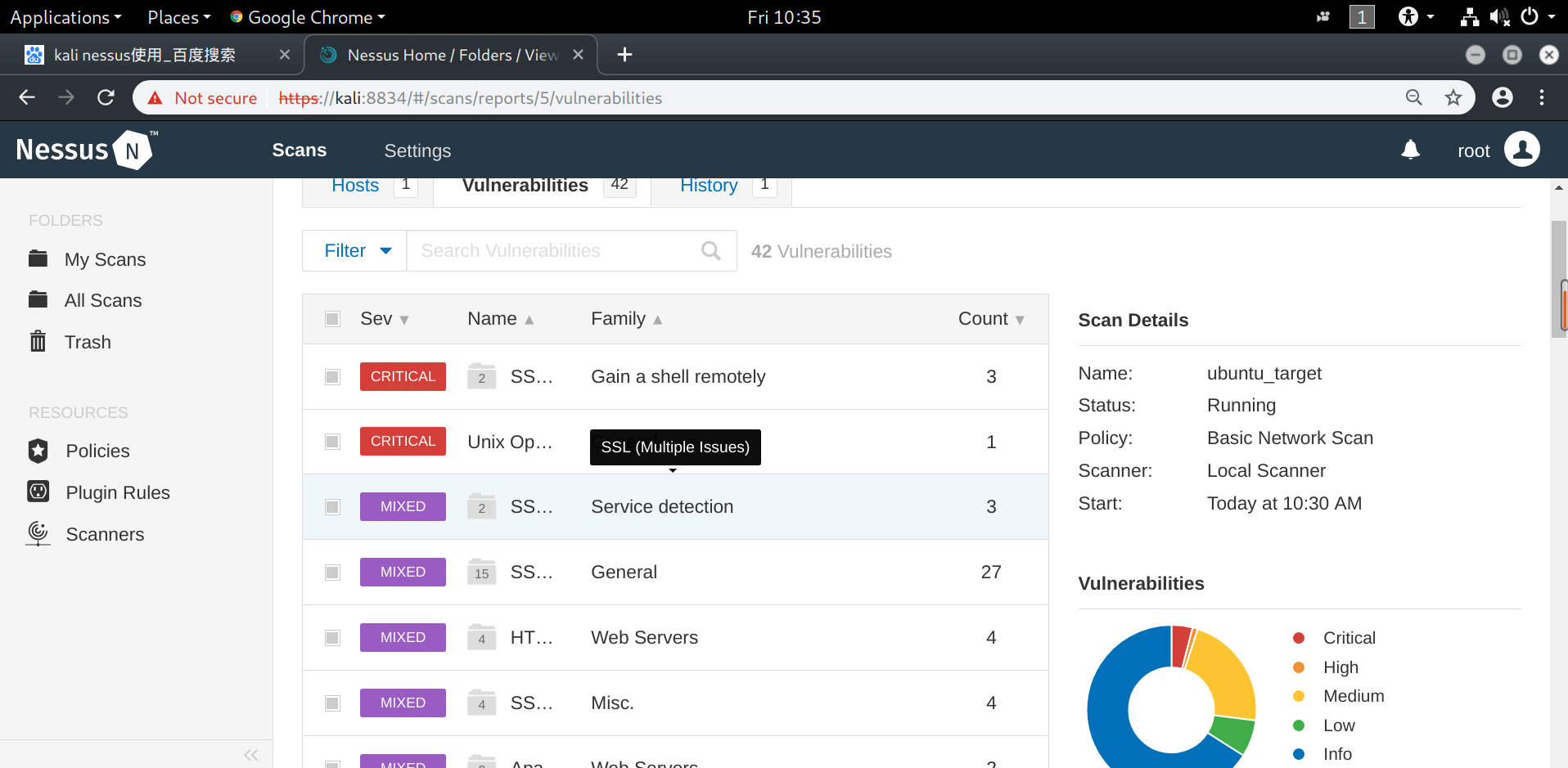

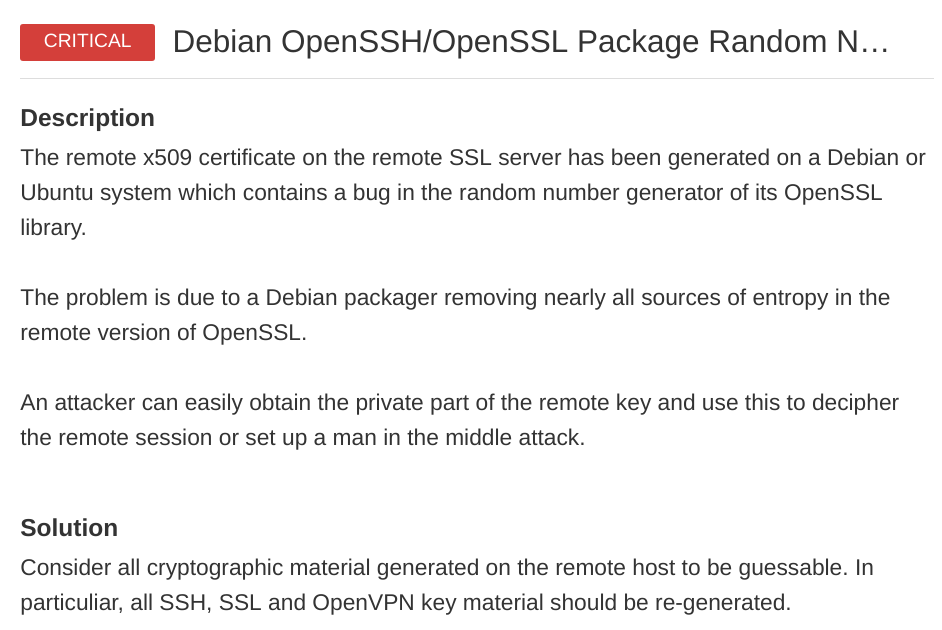

(2)使用Nessus扫描特定靶机

安装

参考[https://blog.csdn.net/u012318074/article/details/72354387],很详细,包括下载,激活,安装插件等等。

使用

我认为从最严重的漏洞下手,比较容易攻陷靶机,获得系统访问权。

比如这个SSH漏洞:

3.kali视频6-10

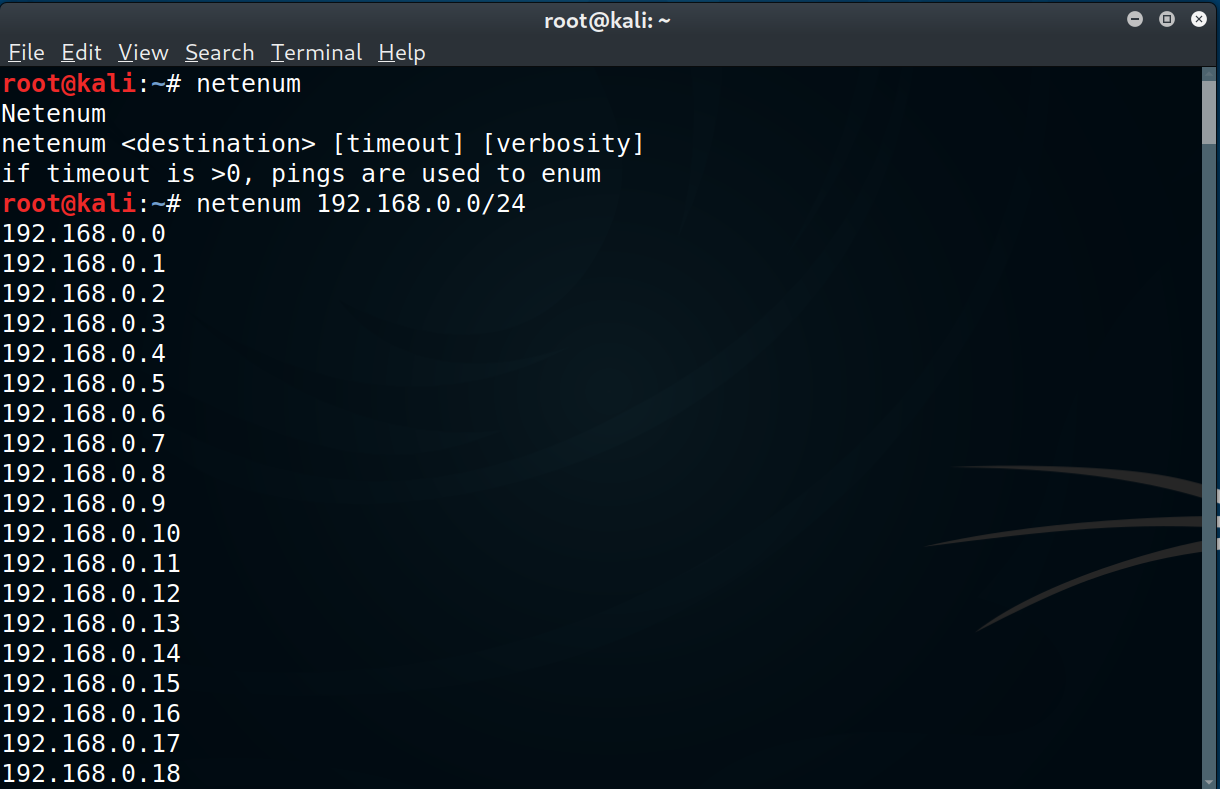

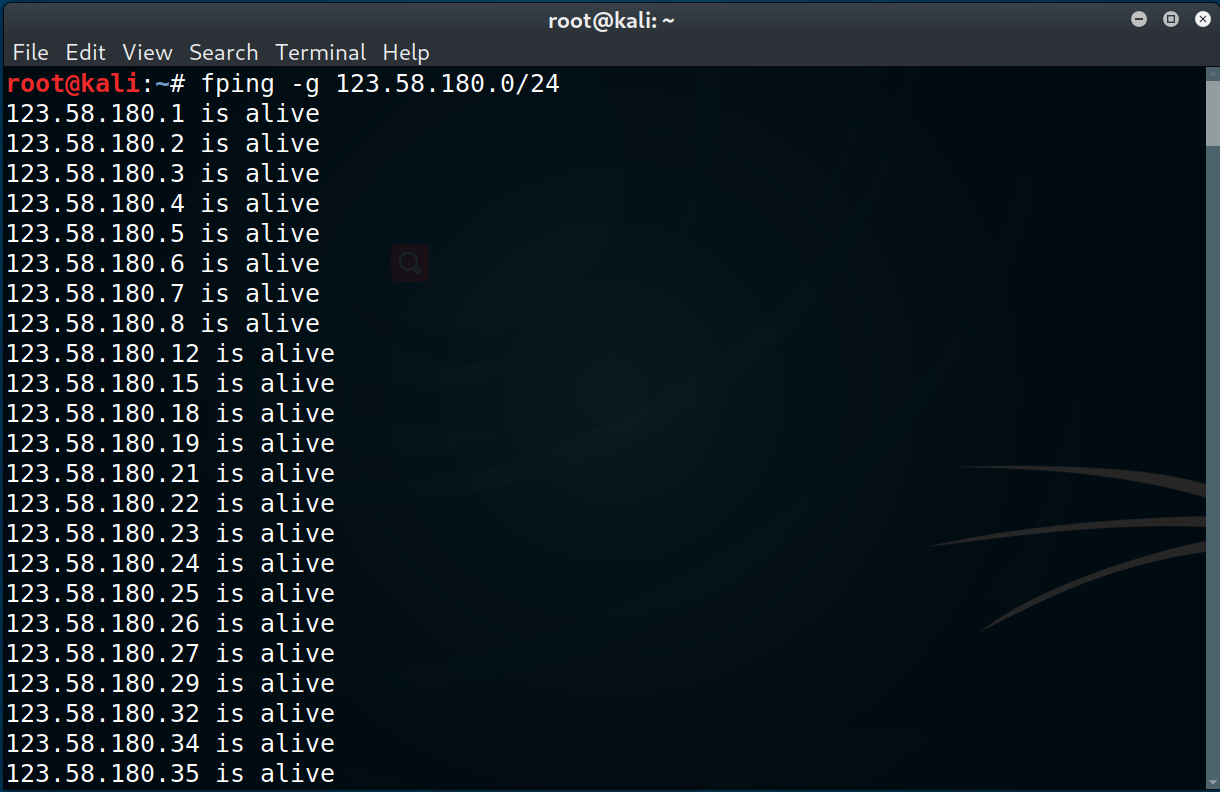

(1)Kali信息搜集之主机探测

netenum获取IP列表

fping:生成ip列表,列出可达和不可达

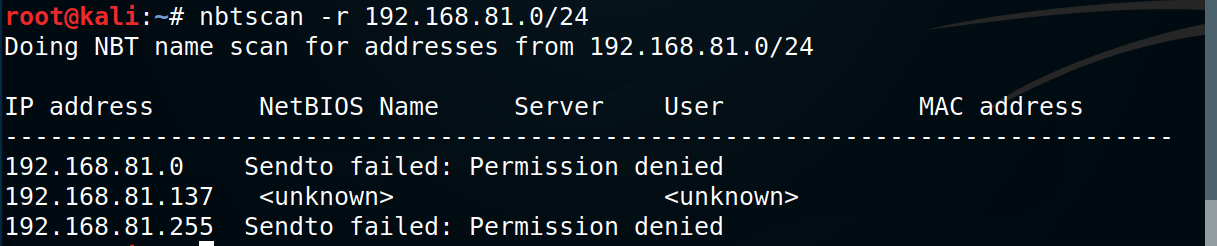

nbtscan内网扫描工具

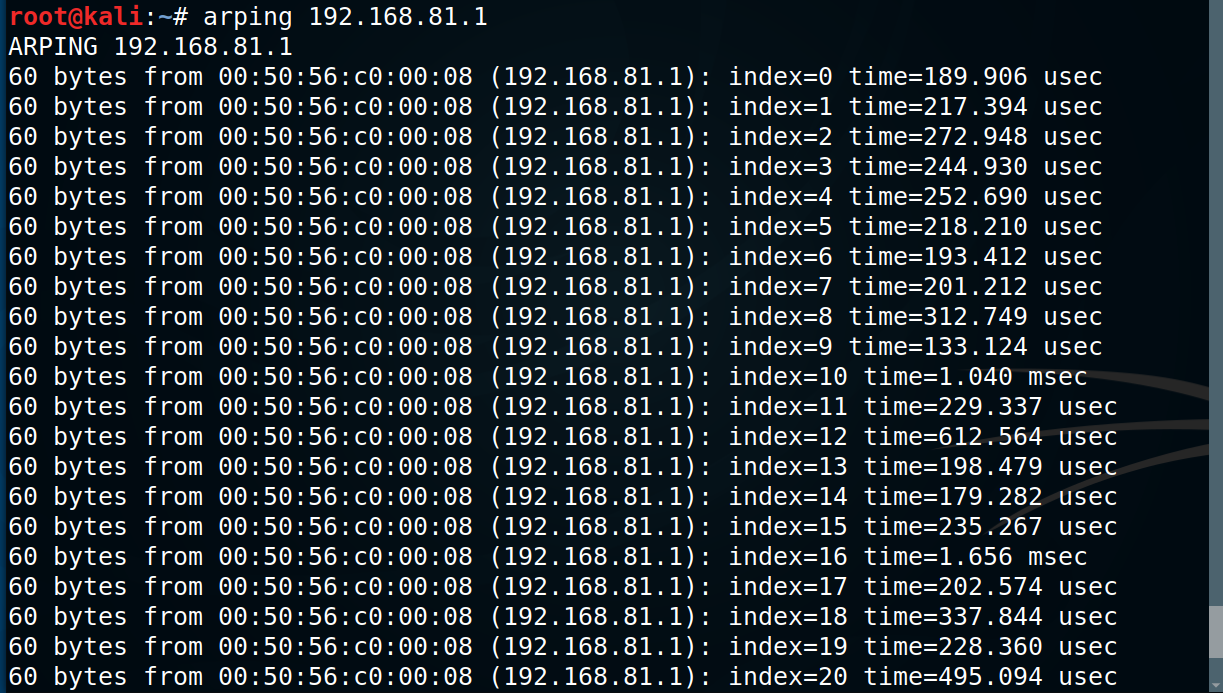

arping 探测目标 MAC 地址,依赖arp协议

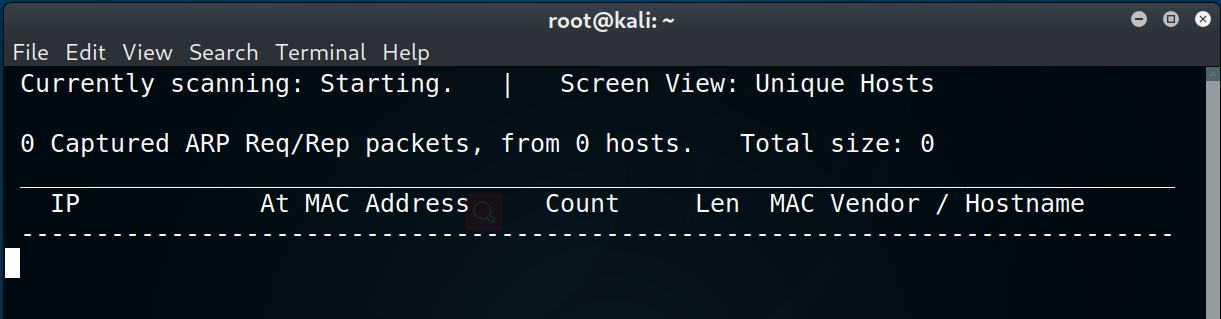

netdiscover:探测内网信息

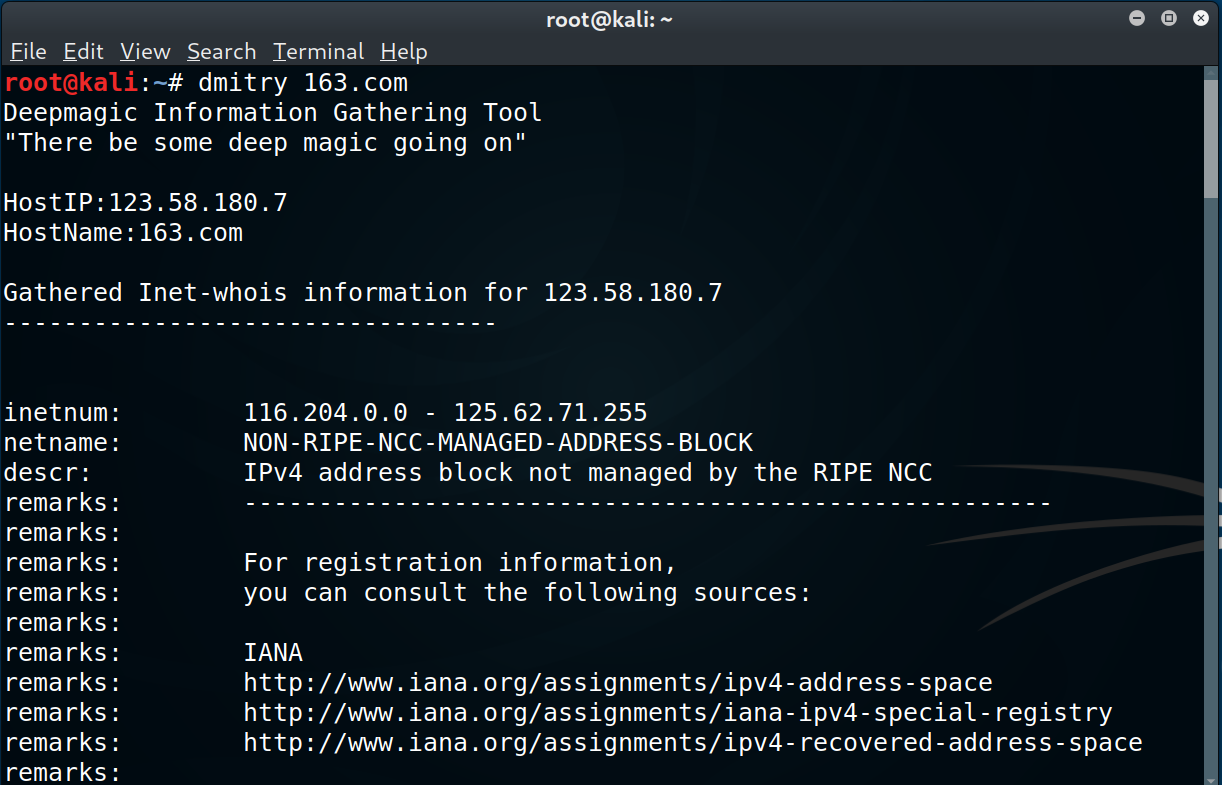

dmitry:获取目标详细信息

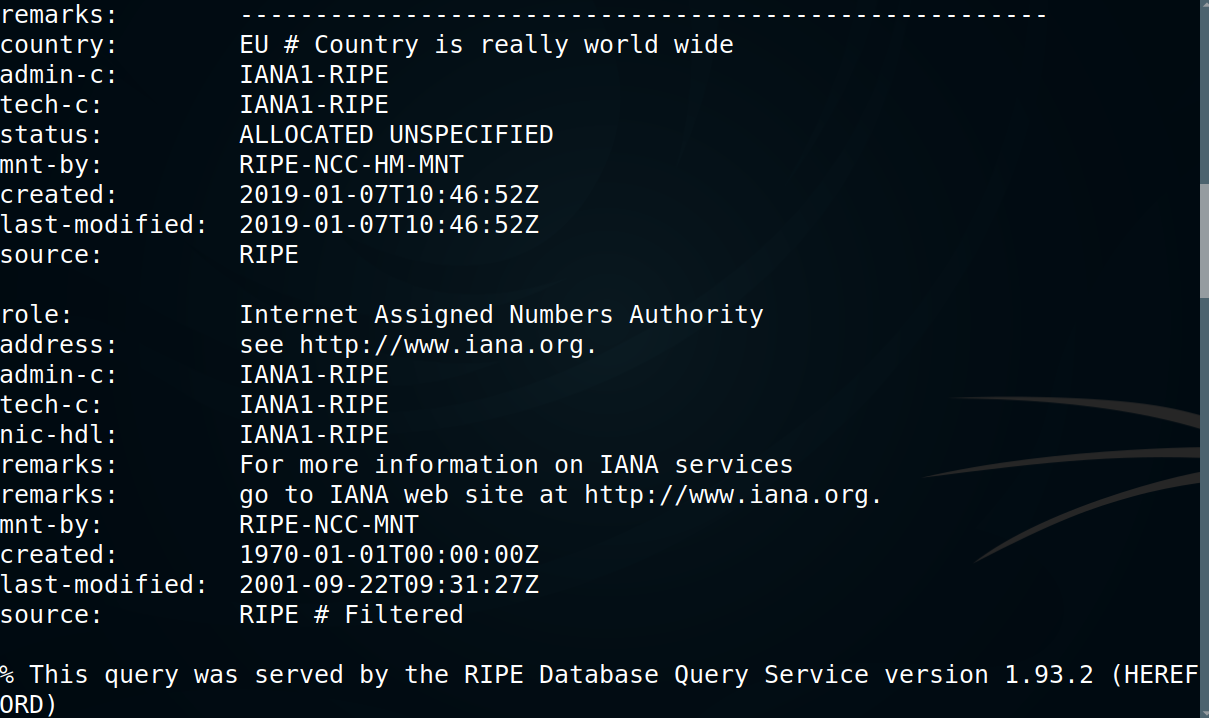

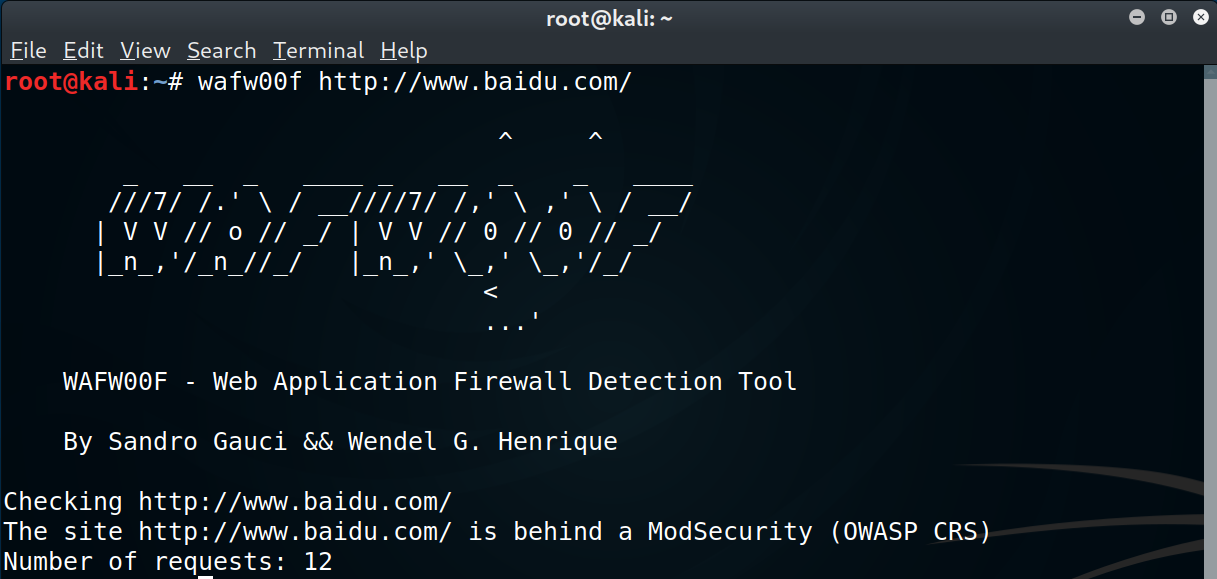

WAF 探测

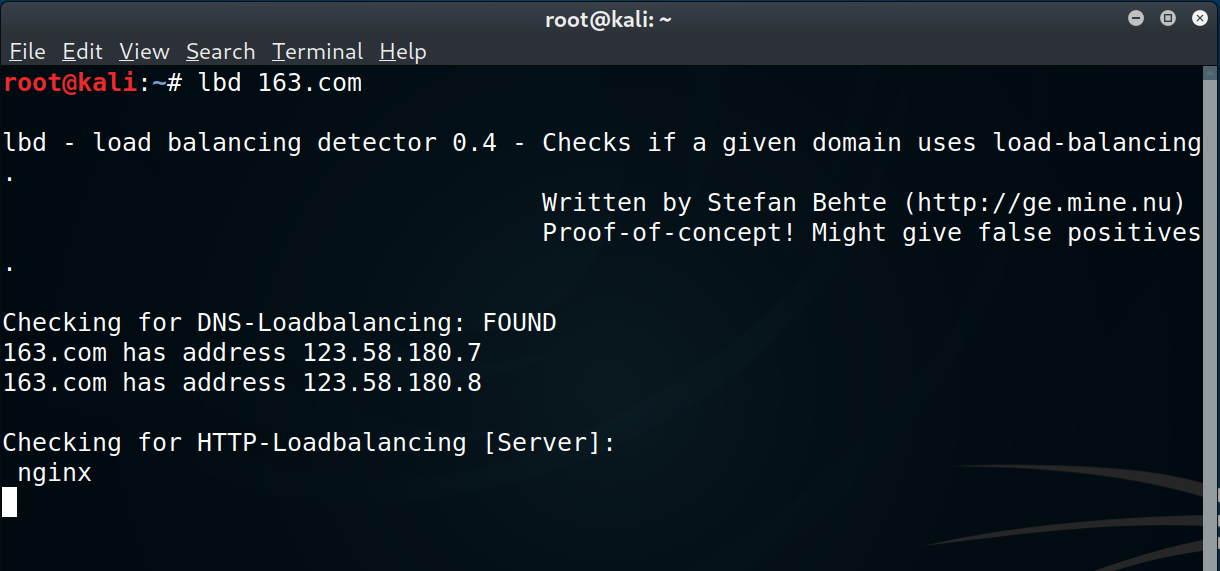

LBD:目标是否负载均衡

(2)Kali信息搜集之主机扫描

nmap IP地址:探测目标主机在1-10000范围内所开放的端口

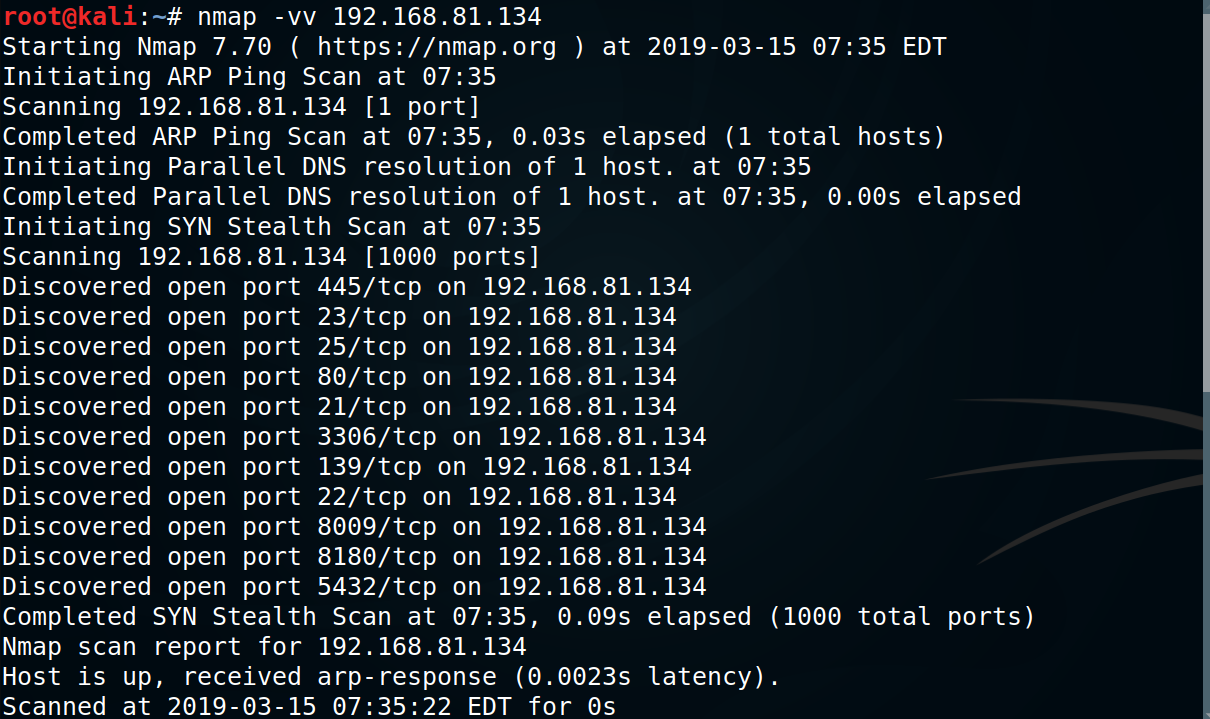

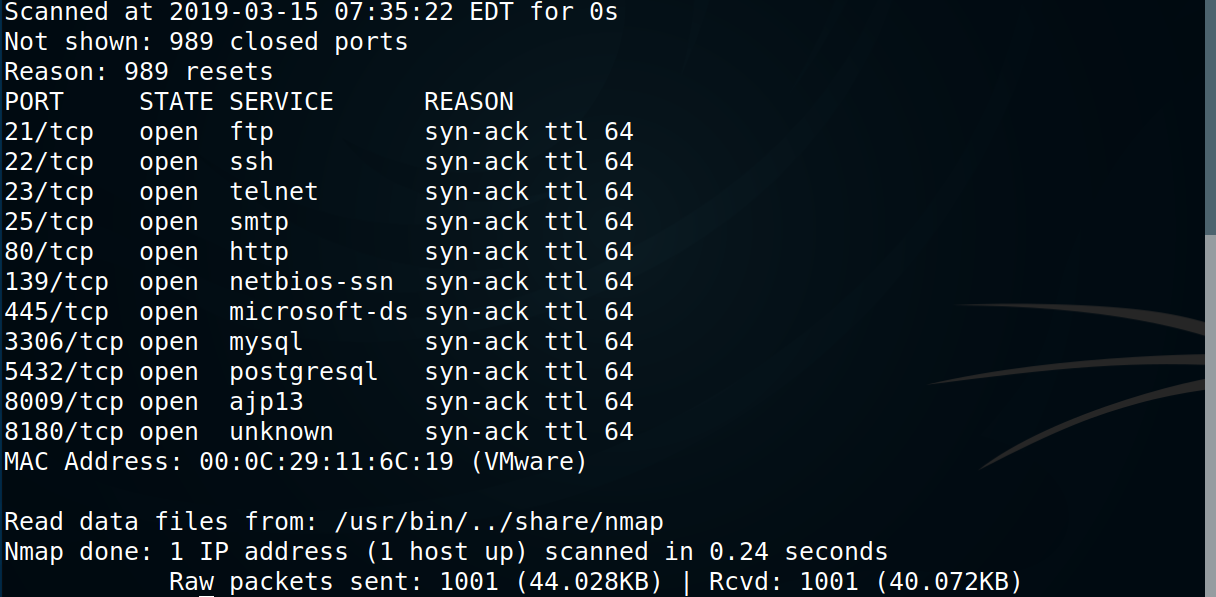

nmap -vv IP地址:对扫描结果进行详细输出

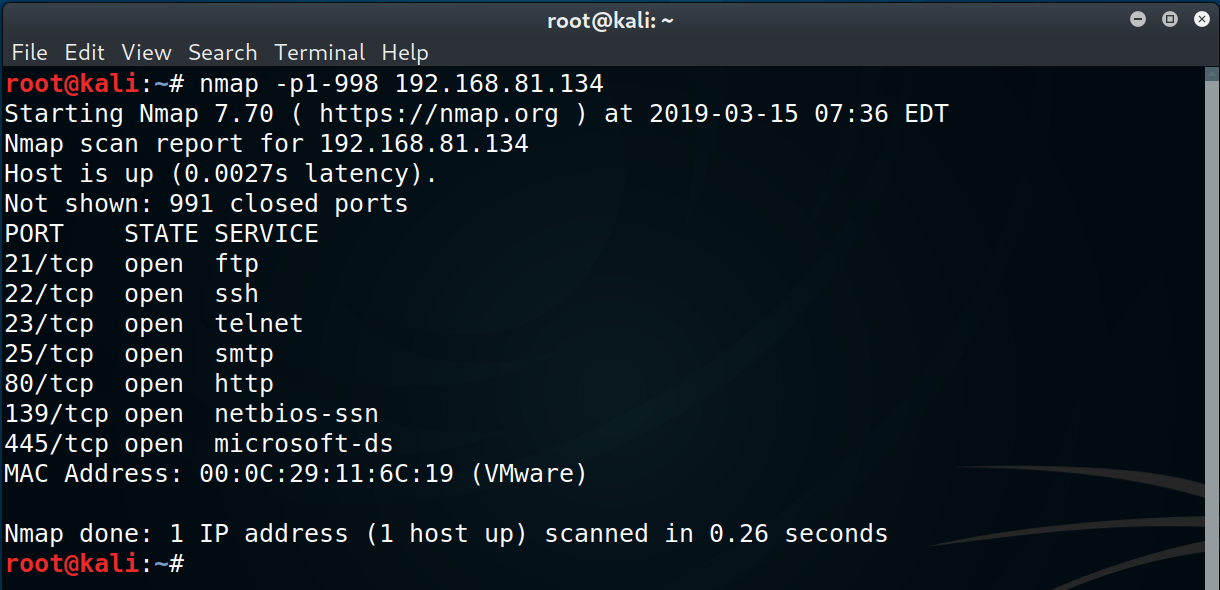

nmap -p1-998 IP地址:探测目标主机在1-998范围内所开放的端口

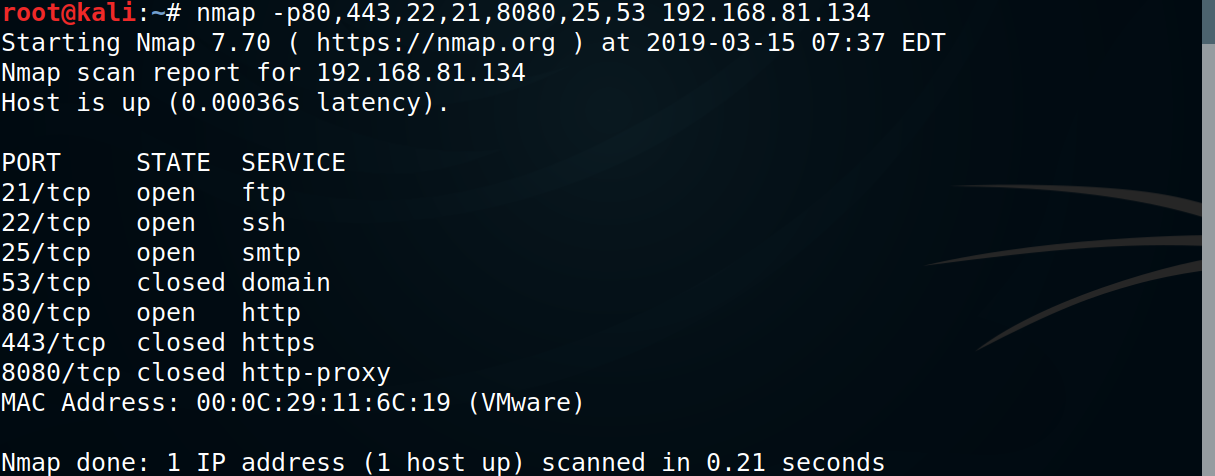

nmap -p80,443,22,21,8080,25,53 IP地址:扫描指定端口

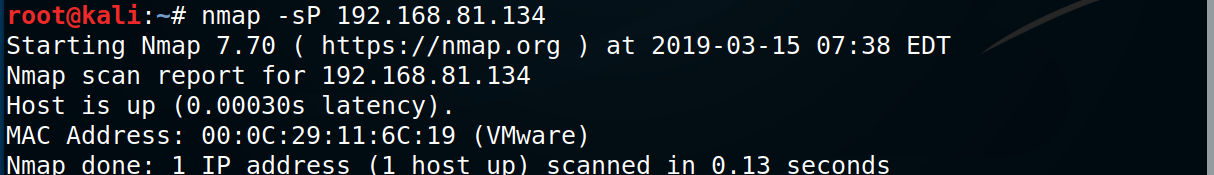

nmap -sP IP地址:设置扫描方式为 ping 扫描,测试主机是否在线

nmap -traceroute IP地址:路由跟踪

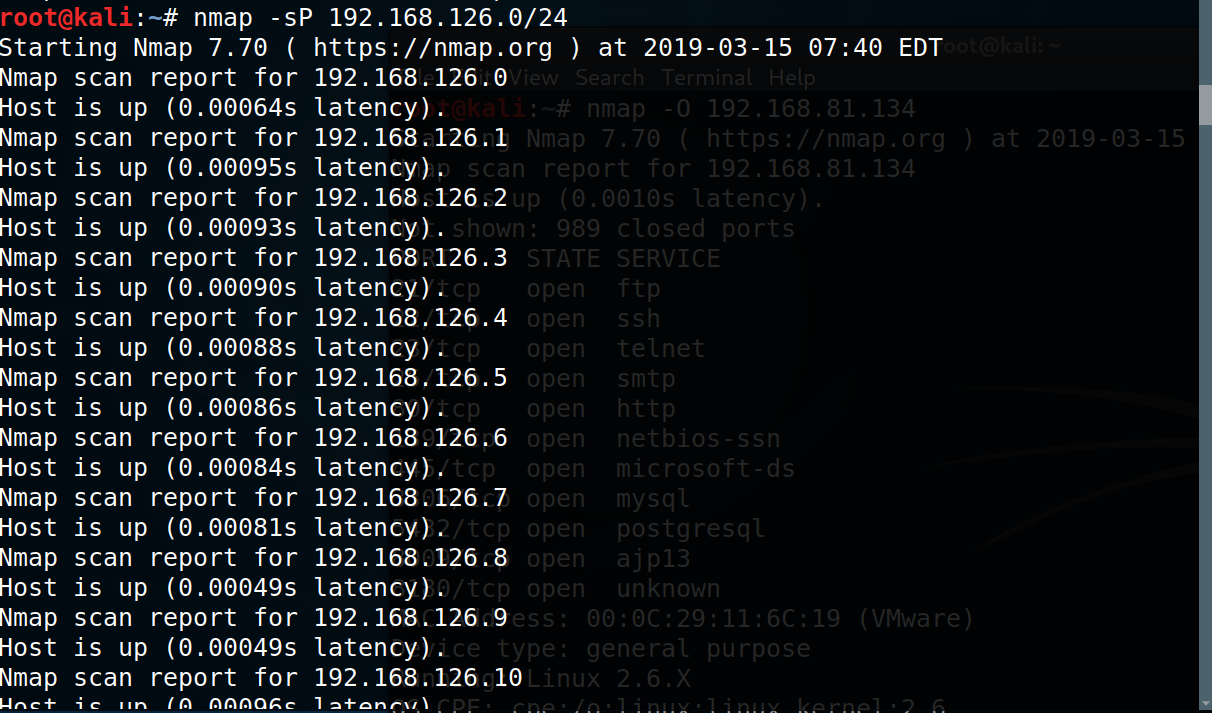

nmap -sP 192.168.126.0/24

nmap -O IP地址:操作系统探测

nmap -A IP地址:详细扫描结果

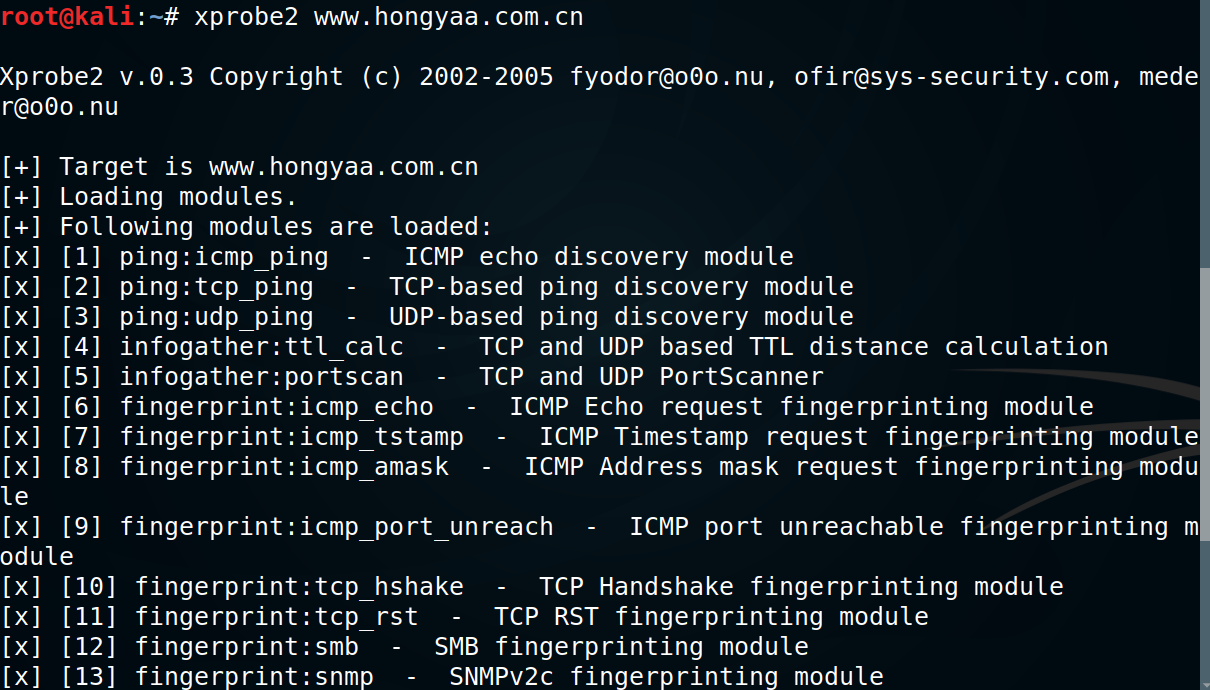

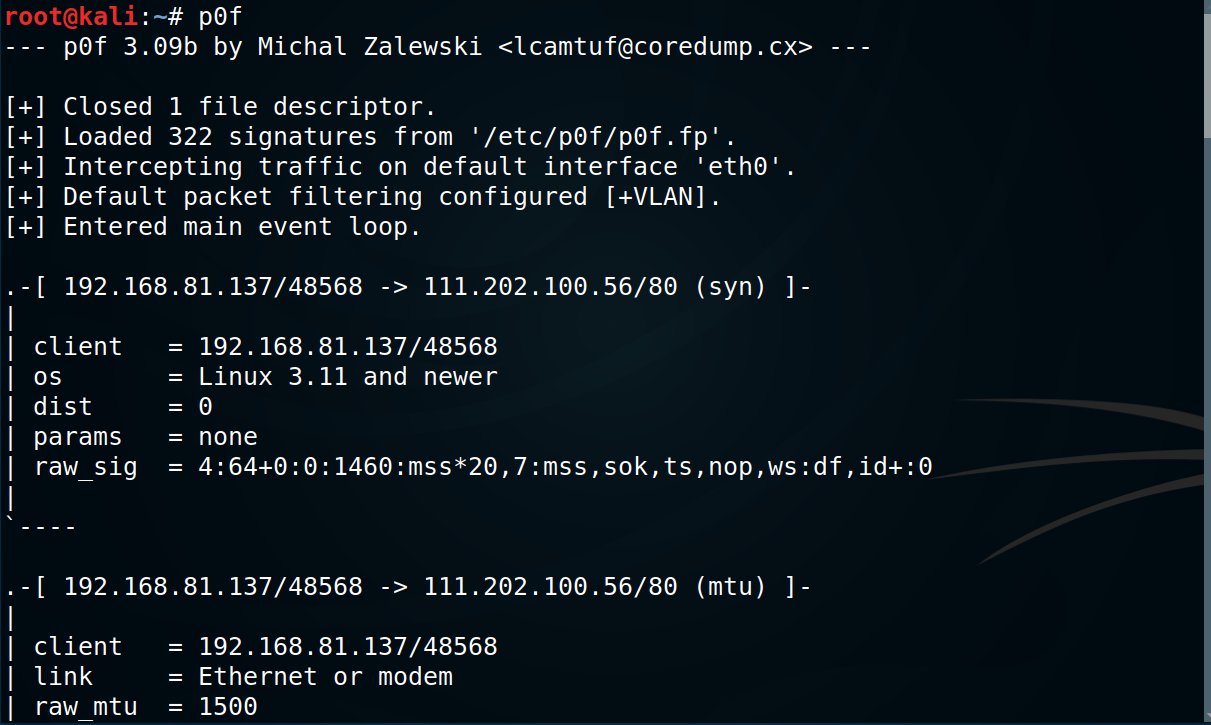

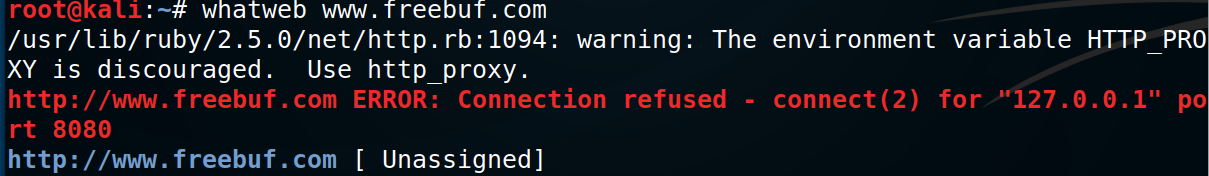

(3)Kali信息搜集之指纹识别

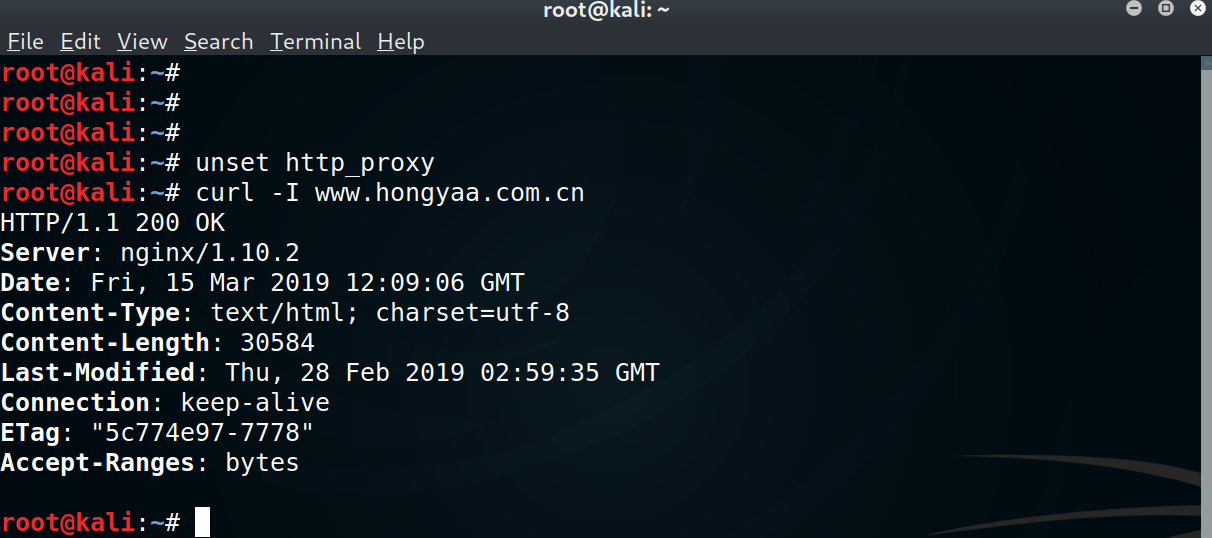

Banner抓取

有以下报错

curl: (7) Failed to connect to 127.0.0.1 port 8080: Connection refused

输入

unset http_proxy

nmap

xprobe2

p0f

Whatweb(web指纹识别工具)

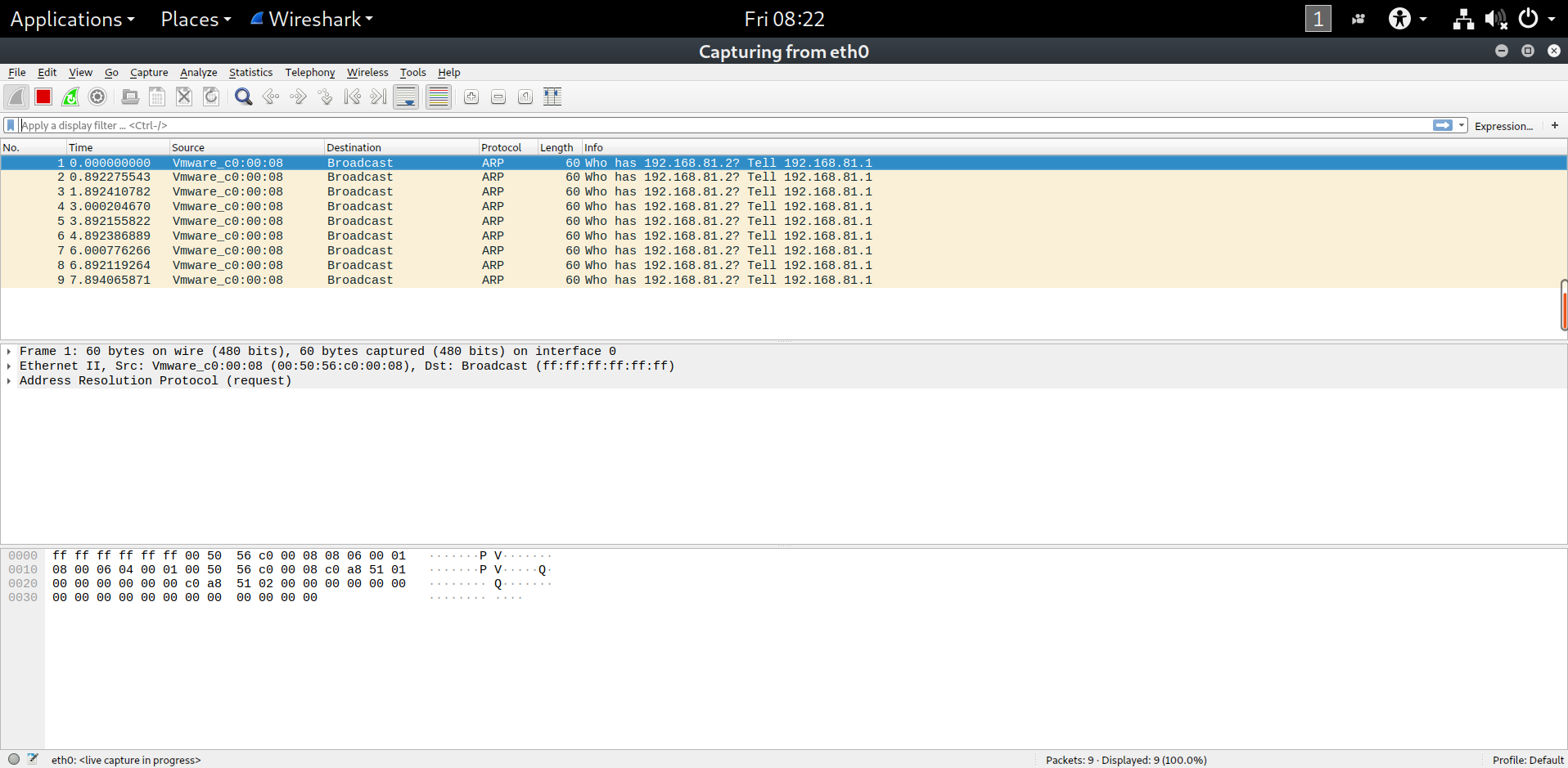

Kali信息搜集之协议分析

wireshark

wireshark是非常流行的网络封包分析软件,功能十分强大。可以截取各种网络封包,显示网络封包的详细信息。使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark。

SMB分析:acccheck

SMTP分析

SNMP分析

SSL分析

VoIP分析

VPN分析

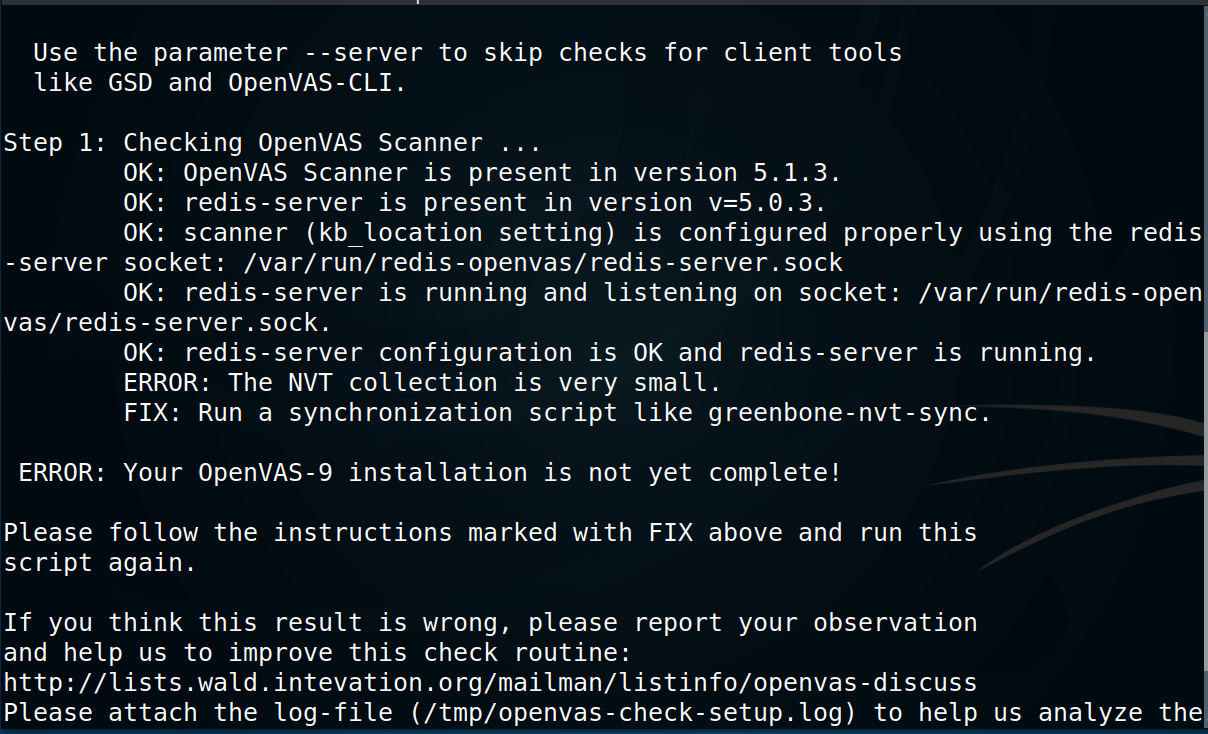

(4)Kali 漏洞分析之OpenVAS安装

Openvas为kali下自带的一款综合漏洞扫描器,可检测远程系统和应用程序中的安全问题。Openvas包括一个中央服务器和一个图形化的前端。这个服务器允许用户运行几种不同的网络漏洞测试,Openvas经常对其更新。Openvas所有代码都符合GPL规范。

然而我的kali版本中没有自带Openvas

安装

apt-get install openvas

首先

opvas-check-setup

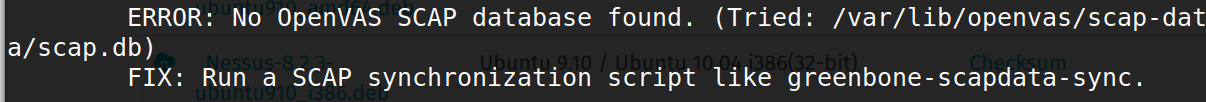

根据指示修复。

sudo greenbone-nvt-sync

openvasmd --create-user=root --role=Admin && openvasmd --user=root --new-password=toor

greenbone-scapdata-sync

浙公网安备 33010602011771号

浙公网安备 33010602011771号