20212928 2021-2022-2 《网络攻防实践》第4周作业

一、实验内容

1.从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

· DNS注册人及联系方式

· 该域名对应IP地址

· IP地址注册人及联系方式

· IP地址所在国家、城市和具体地理位置

1) 首先:访问whoisSoft.com网址查询baidu.com的相关信息, 我们可以得到DNS注册人及联系方式:

2)在自己电脑windows中查询了域名对应的IP地址-->【nslookup baidu.com】便可以看到给出了对应两个IP地址分别为,110.242.68.3和110.242.68.4

3)在whoisSoft.com中分别输入两个IP地址,查询IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置-

4)输入110.242.68.4,同样我们可以从下图中获得IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置-

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

1)下载Wireshark,下载安装过程不再累述,打开之后可看到如下图所示:之后开始抓包,

2)打开利用电脑QQ给北京的好友打电话,好友也接电话了,结束捕包后,输入过滤条件【oicq】进行过滤,查看结果获得好友的ip地址,后查询ip地址的位置。捕获的包中还可以看到自己的qq号。

3)之后在IP地址查询网站后输入好友的IP地址便可以得到以下结果

可以看到IP地址归属地是北京,说明实验成功。

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

· 靶机IP地址是否活跃

· 靶机开放了哪些TCP和UDP端口

· 靶机上安装了哪些服务

1) 开启Win2kServer(账号密码mima1234),查看ip地址,

地址为192.168.200.124

2) 开启Kali,ping 靶机能ping通,输入nmap -sp 192.168.200.124出现如下图所示的截图,则表示靶机ip处于活跃状态

但是由于拼写错误,没有找到相应的指令,在修改后,可以得到以下截图

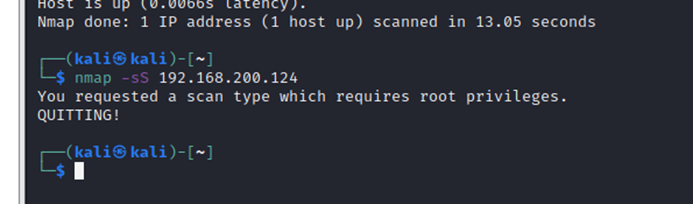

3) 使用指令nmap -sS 192.168.200.124对靶机进行TCP扫描,

由于没有提升权限,所以出现以上截图,输入sudo su提权后,再次输入可得如下截图:

4) 使用nmap -sU 192.168.200.124对UDP端口进行扫描,如下图:

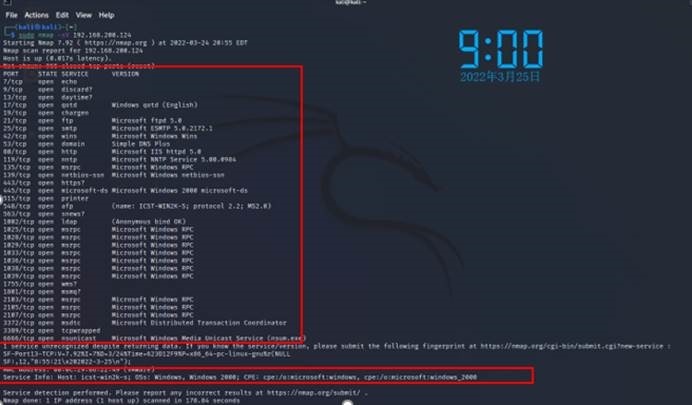

5) 使用nmap -sV 192.168.200.124对操作系统类型和网络服务进行扫描,靶机安装的操作系统和版本号以及安装的服务如下图所示:

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

· 靶机上开放了哪些端口

· 靶机各个端口上网络服务存在哪些安全漏洞

1)首先,打开WinXPattacker,打开自带的Nessus,

选择添加已充分了解可能的风险,添加例外,

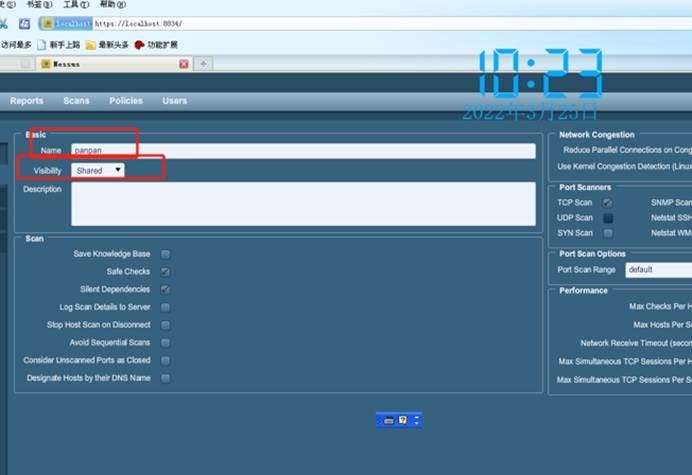

2)接下来,进行策略配置,修改可见性,如下图

3)配置完成后,重启电脑,选择添加Scans,输入所要扫描的IP地址,选择上一步配置好的策略,

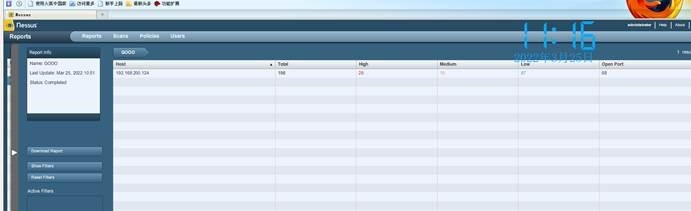

4)由以下截图可以得知:该靶机开放了48个端口,高、中、低风险漏洞各有28、15、87个。

选择高风险漏洞可以看到以下结果:

选择1025端口进行查看,得到如下截图:

5)如何攻陷靶机环境,以获得系统访问权?

攻击者可以通过利用在MSDTC中的漏洞,通过远程执行一系列代码,获得对主机(2000,NT4)的控制权,或者通过对于远程的服务(XP,2003)进行攻击,从而可以获得系统的访问权。

5.通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

1)直接在搜索引擎上输入自己的名字发现有好多重名的,但自己的信息似乎没有被泄露。

2)输入学校加名字,如下图

二、学习中遇到的问题及解决

1.问题:做实验3的时候,一开始ping了好多次靶机,一直没有ping通

解决: 之前将虚拟网卡关掉了,打开后即可正常使用,如下图:

2..问题: nmap在使用指令时,出不来相应的结果,如下图:

解决:没有进行提权,输入 sudo su提权后,即可解决。

3.问题: nmap进行实验时,-sO没有出来相应的靶机安装了什么操作系统,版本是多少的结果

解决:输入指令namp -sV192.168.124即可得出想要的结果。

三、学习感想和体会

1.实验时一定要做到严谨,比如在进行第三个实验时,由于粗心,导致实验结果没出来,耗费了大量的时间。

2.通过本次实验,我学会了网络信息的收集,同时也学会使用了nmap、Nessus的使用,同时,也更加注重自己的信息保护以及隐私安全。

![clip_image002[4] clip_image002[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325183956765-400242877.jpg)

![clip_image006[4] clip_image006[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325183957855-1919405727.png)

![clip_image008[4] clip_image008[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325183958713-1774640206.jpg)

![clip_image010[4] clip_image010[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325183959513-956928075.jpg)

![clip_image012[4] clip_image012[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184000843-29022809.png)

![clip_image014[6] clip_image014[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184522847-1604057290.png)

![clip_image015[4] clip_image015[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184523531-1817161945.png)

![clip_image017[4] clip_image017[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184525531-712717006.png)

![clip_image019[4] clip_image019[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184526631-133660922.png)

![clip_image021[6] clip_image021[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184527395-1985647854.png)

![clip_image023[4] clip_image023[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184528463-1271179961.jpg)

![clip_image026[4] clip_image026[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184529874-1150253428.jpg)

![clip_image029[4] clip_image029[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184530699-1403186631.jpg)

![clip_image031[6] clip_image031[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184532382-1013483719.png)

![clip_image032[6] clip_image032[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184533112-1398900838.png)

![clip_image034[4] clip_image034[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184533797-665820568.jpg)

![clip_image036[4] clip_image036[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184534735-1564767326.jpg)

![clip_image037[6] clip_image037[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184535519-1412642568.png)

![clip_image039[6] clip_image039[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184537004-957966435.png)

![clip_image041[6] clip_image041[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184538206-421842035.png)

![clip_image047[4] clip_image047[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184540796-353580841.png)

![clip_image049[6] clip_image049[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184541604-496383451.png)

![clip_image053[4] clip_image053[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184544151-1985271409.png)

![clip_image057[6] clip_image057[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184546169-185409290.jpg)

![clip_image059[4] clip_image059[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184546863-1260482649.jpg)

![clip_image061[4] clip_image061[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184547663-590479218.jpg)

![clip_image063[6] clip_image063[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184548601-436160625.jpg)

![clip_image065[4] clip_image065[4]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184549475-2012282562.jpg)

![clip_image067[6] clip_image067[6]](https://img2022.cnblogs.com/blog/2773324/202203/2773324-20220325184551328-614365579.jpg)