WordPress扫描渗透

WordPress扫描渗透

前言

wordpress此款CMS是一个博客系统,最新版本比较安全,最近几年爆出的漏洞都是无关痛痒,剩下的基本上都是插件漏洞

扫描

因为安全性很高,针对性的扫描器也不多,所以实战上来说可以利用kali上自带的WPScan获取目标登陆的用户名来进行爆破

WPScan

#ubuntu18.04

apt -get install -y docker.io

docker pull wpscanteam/wpscan

docker run -it --rm wpscanteam/wpscan --url https://target.com/ --enumerateu

爆破密码

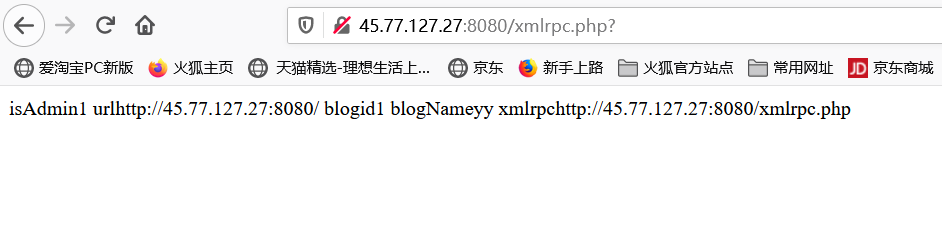

爆破密码的口⼦⼀般有两个,⼀个是 wp-login.php和 xmlrpc.php,如果是xmlrpc.php存在肯定是先POST这个⻚⾯,因为爆破这个⻚⾯的请求和返回包都很小,对服务器压⼒小,那爆破⼤量字典的时候就更加有利

XMLRPC.php爆破

请求xmlrpc.php⻚⾯,post内容如下:

wordpress防护

<methodCall>

<methodName>wp.getUsersBlogs</methodName>

<params>

<param><value>admin</value></param>

<param><value>pass</value></param>

</params>

</methodCall>

爆破到正确的账号密码

wp-login.php爆破

这个⻚⾯是管理员的正常登陆⻚⾯,我们就模拟正常登陆去爆破。

渗透

根据已经得到的密码进⼊后台是正常的操作,我们如果爆破到的密码是⾼权限的话是可以getshell的上传【编辑】getshell可getshell两个先决条件:1. 账号权限够⾼ 2. 服务器⽬录可写,⾸先就是利⽤能上传的,上传脚本⻢上去

ra/shell.php

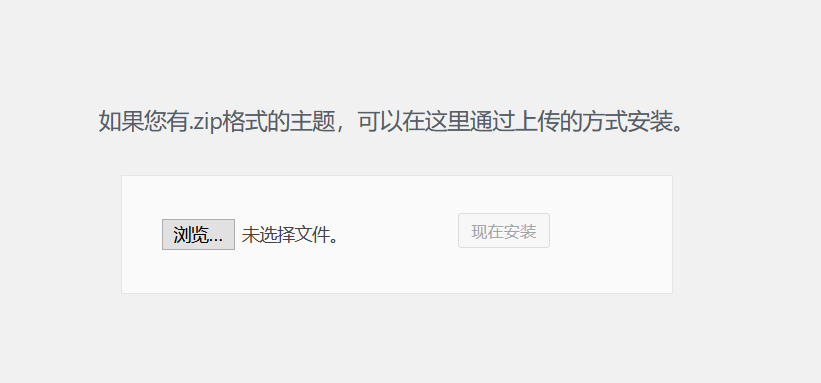

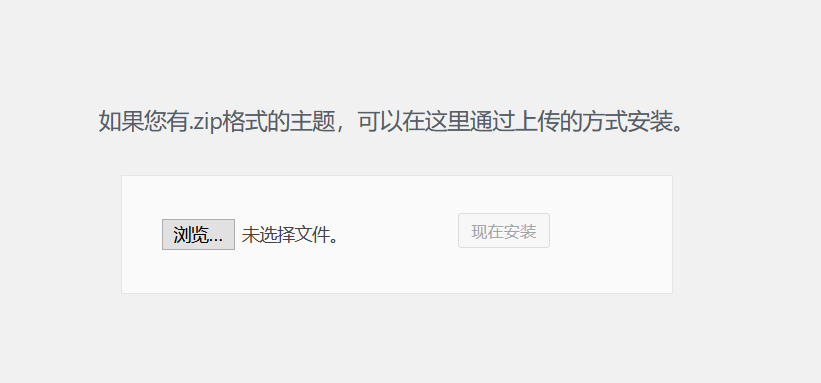

1.利⽤上传主题功能

这个我们可以去wordpress官⽹下载⼀个⽬标⽹站不存在的主题,然后把我们的脚本木⻢⽂件放进压缩包,然后上传那个压缩包就可以了。上传成功之后,⽹站会提⽰成功,而我们的就在 wp-content/themes/[Your themes name]/⽬录下,如果你的脚本木⻢⽂件名是 dark5.php,主题名是:wp-content/themes/zakra/,那webshell就是:wp-content/themes/zakra/shell.php

2.利⽤插件上传功能

利⽤思路跟利⽤主题功能相同。⽬录是:wp-content/plugins/[Yourpluginsname]/,如果你的脚本木⻢⽂件名是 dark5.php,主题名是:wp-content/plugins/zakra/,那webshell就是:wp-content/plugins/zakra/shell.php

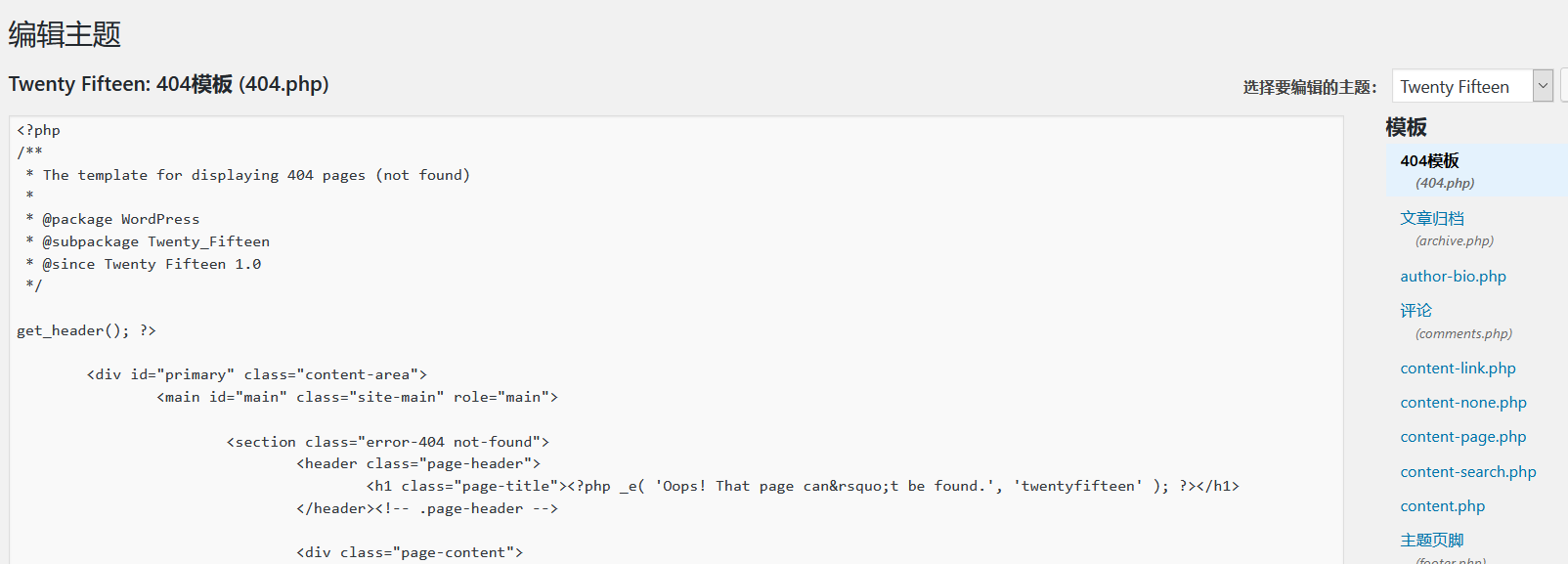

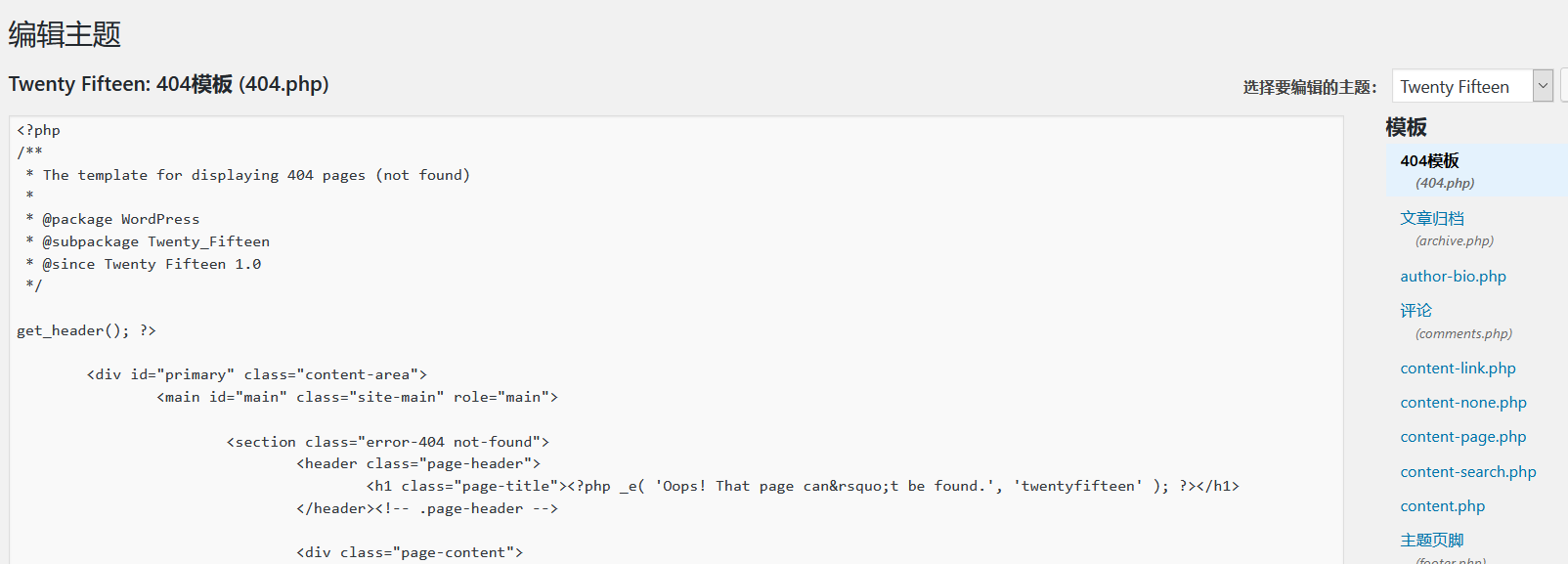

3.编辑主题&插件

如果权限够的话,我们可以直接编辑主题⽂件,也就是php⽂件了,插⼊我们的后⻔代码保存后且没有被拦截的

还可以利用一些RCE漏洞getshell,不过比较鸡肋

wordpress防护

wordpress防火墙(可以防止密码爆破)