RCE远程命令执行漏洞

一、漏洞介绍

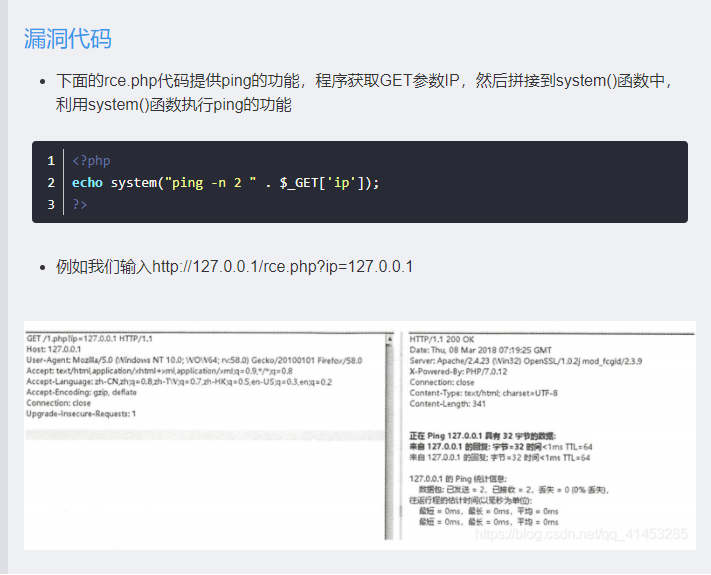

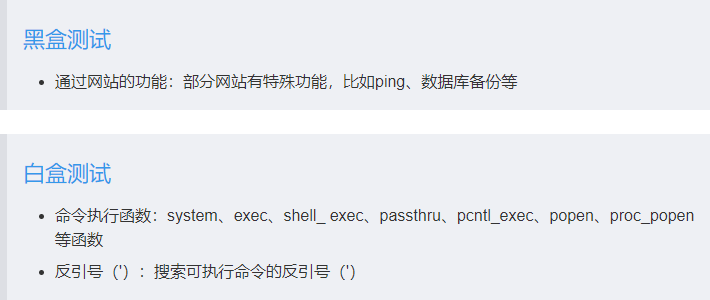

应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system、exec、shell_ exec、passthru、pcntl_exec、popen、proc_popen等函数可以执行系统命令。当黑客能控制这些函数中的参数时,就可以将恶意的系统命令拼接到正常命令中,从而造成命令执行攻击,这就是命令执行漏洞。RCE英文全称:remote command/code execute 分为远程命令执行ping和远程代码执行evel。 漏洞出现的原因:没有在输入口做输入处理。 我们常见的路由器、防火墙、入侵检测等设备的web管理界面上 一般会给用户提供一个ping操作的web界面,用户从web界面输入目标IP,提交后,后台会对该IP地址进行一次ping测试,并返回测试结果。其实这就是一个接口,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统。

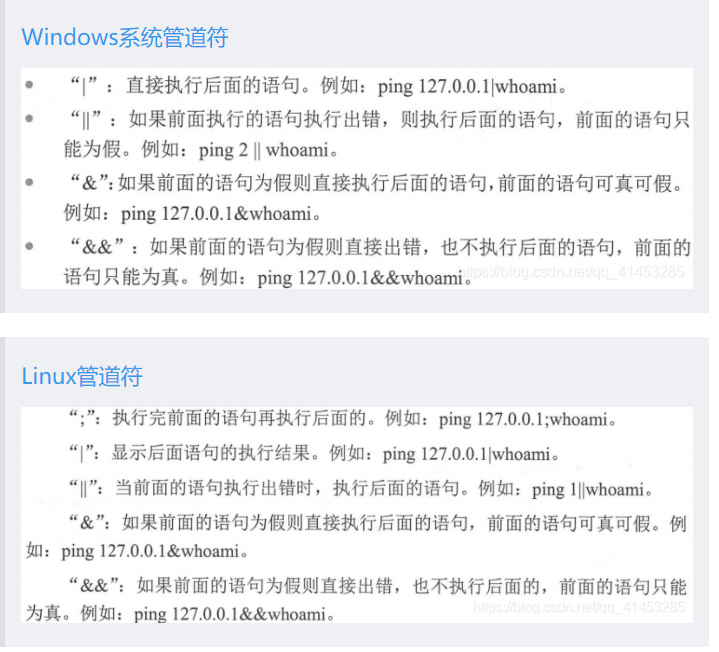

二、常用的管道符

三、漏洞发现

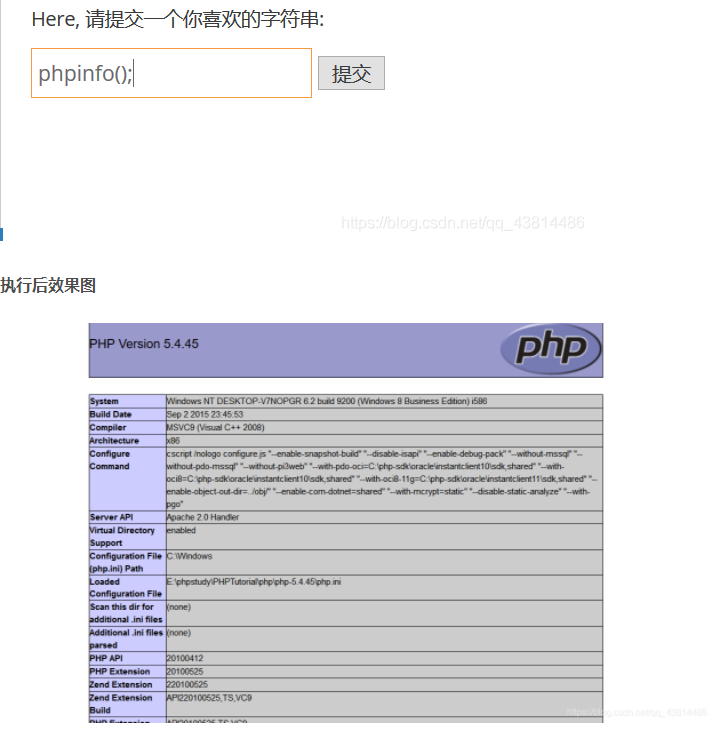

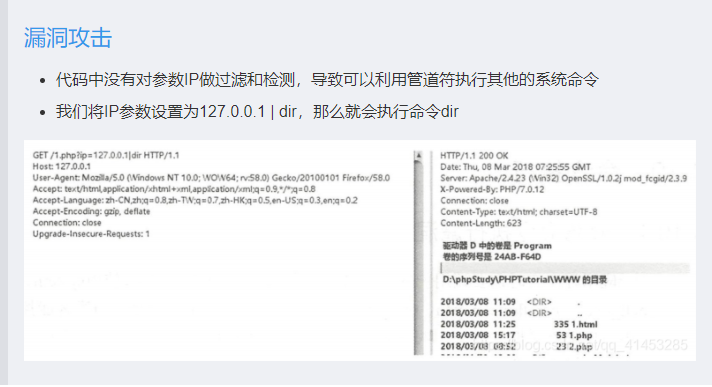

四、案例展示

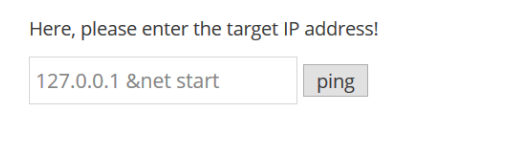

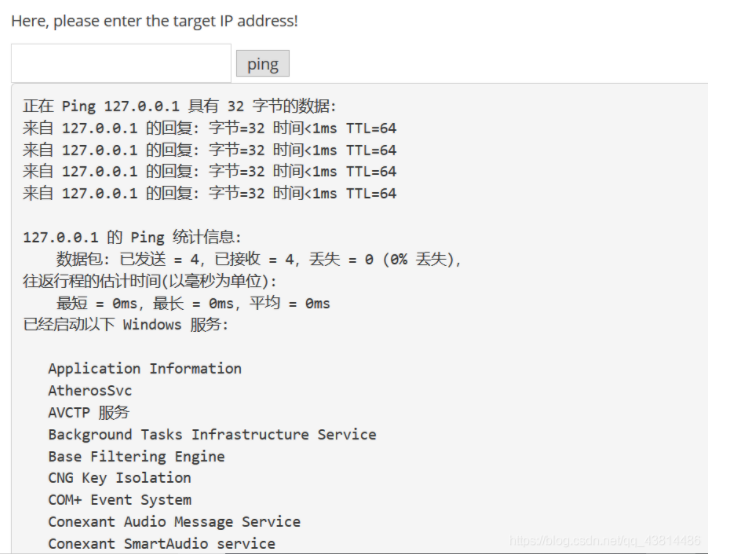

下图开发者想让用户输入的只有IP地址,但是如果没有做严格的处理,我们就可以拼接其他语句上去,

相当于直接操控服务器电脑的cmd命令行,值得注意!!!