20222402 2024-2025-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1本周学习内容

网络攻击基本模式

①截获

嗅探

监听

②篡改

数据包篡改

③中断

拒绝服务

④伪造

欺骗

IP 源地址欺骗:

伪造具有虚假源地址的 IP 数据包进行发送√目的:隐藏攻击者身份、假冒其他计算机通过身份验证

1.2实验内容及要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1简单应用SET工具建立冒名网站

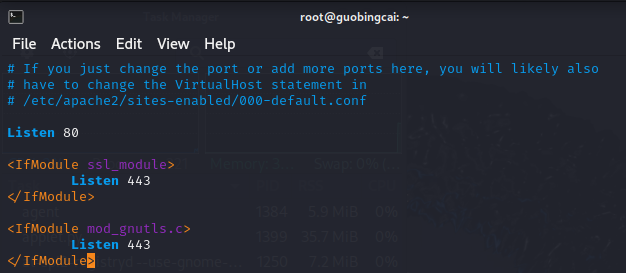

输入vi /etc/apache2/ports.conf

开启Apache2服务

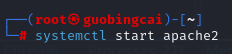

打开SET工具

输入setoolkit

输入1.2.3.2进入到网站克隆界面

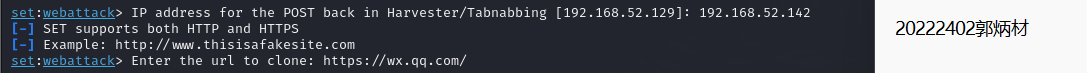

把钓鱼网站的IP设置为kali的IP,界面设置为https://wx.qq.com/

此时在网站上的所有输入都会被窃取

2.2ettercap DNS spoof

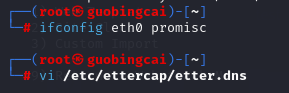

设置网卡为混杂模式

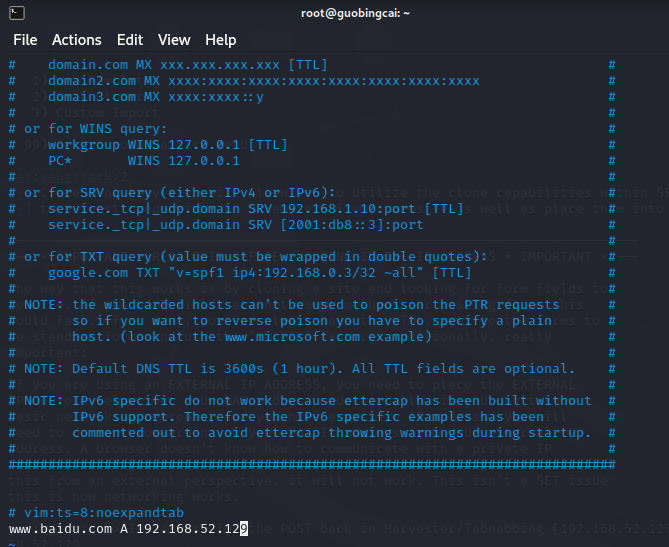

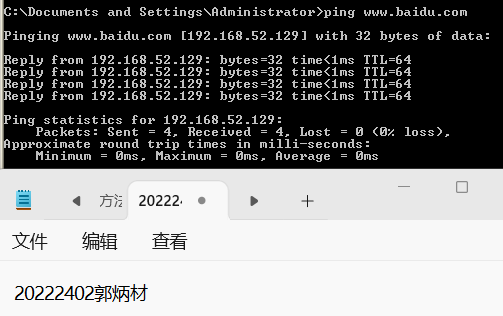

进入DNS缓存表添加www.baidu.com A 192.168.52.129

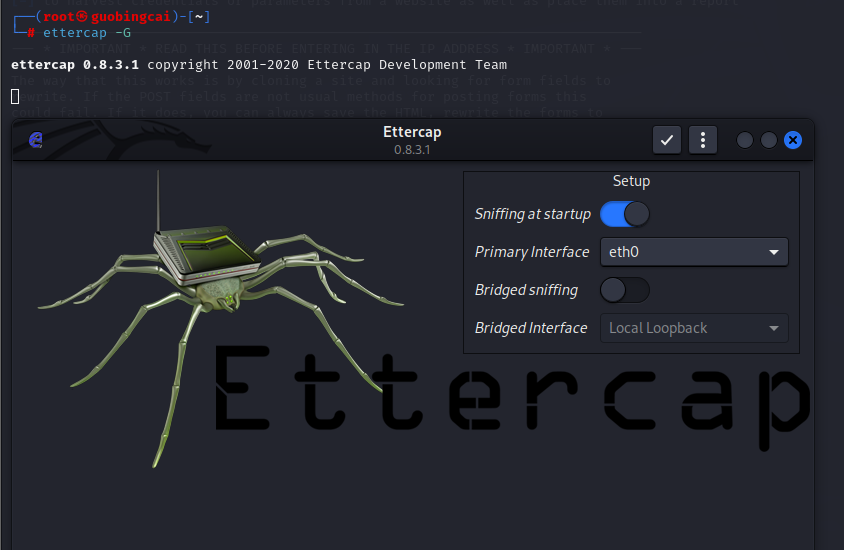

开启ettercap

选择eth0开始监听

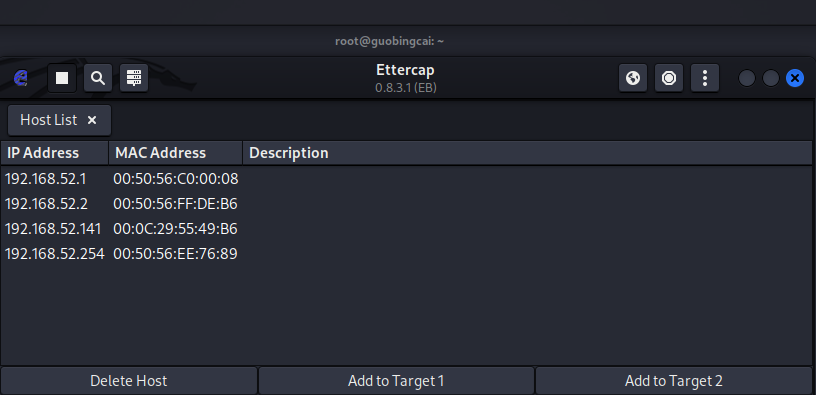

看到有4台主机存活

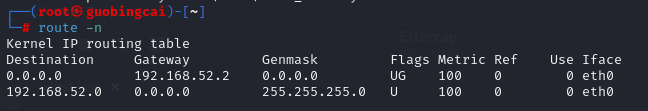

查看网关

将网关的IP地址->Add to Target1,将winxp的IP地址->Add to Target2

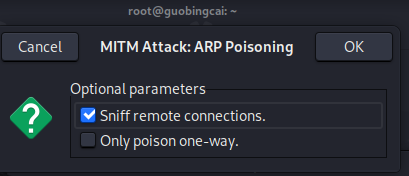

选择ARP poisoning功能

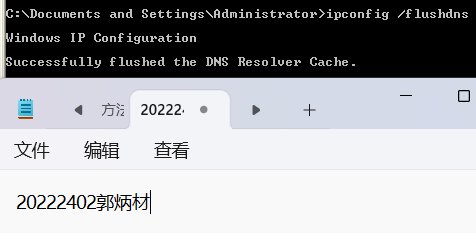

清除XP系统的缓存

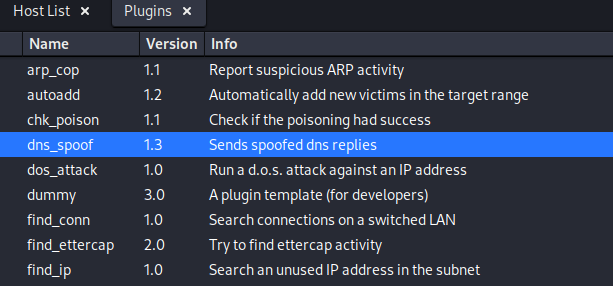

plugins->Manage plugins->双击dns_spoof,启动DNS欺骗功能

访问到预设的IP

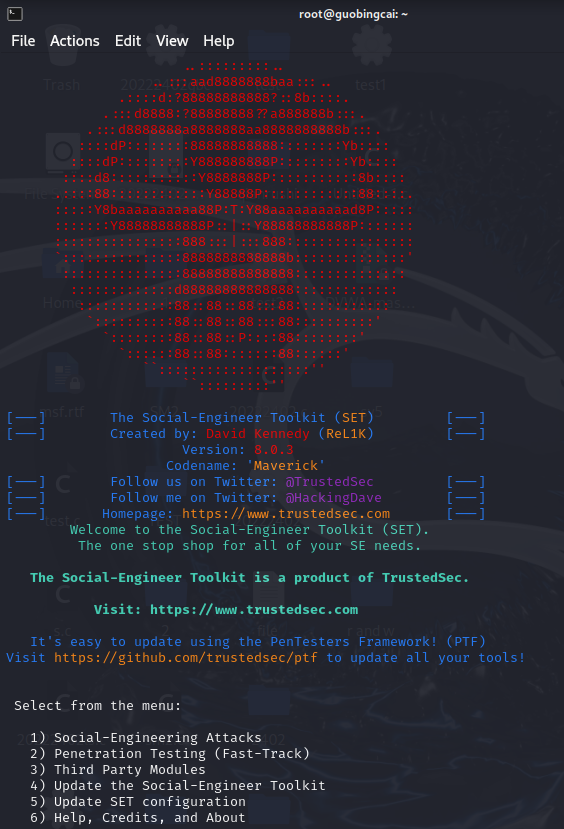

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

步骤同2.1,将IP改为靶机IP

使用ettercap进行DNS欺骗,输入百度进入微信网页版

3.问题及解决方案

- 问题1:winxp无法显示使用的网站

- 问题1解决方案:更换靶机后实验成功

4.学习感悟、思考等

通过本次实验,我对网络欺诈有了更深入的认识和理解。在建立冒名网站的实践中,我使用了SET工具,通过一系列步骤成功克隆了一个网站。利用kali自带的工具和技术,可以轻松地制作出假冒网站。在DNS spoof攻击的实践中,我使用了Ettercap工具进行ARP欺骗和DNS欺骗。通过修改DNS配置文件,我成功地将访问特定域名的流量劫持到了自己的服务器上。本次实验不仅让我实践了一些网络欺诈的操作,也让我对网络欺诈有了些防范的方法和意识。