20222402 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1本周学习内容

(1)信息搜集:通过各种方式获取目标主机或网络的信息,属于攻击前的准备阶段

(2)收集方式:

使用常见的搜索引擎如 Google、必应、百度等

使用工具通过 whois 服务器査询主机的具体域名和地理信息

使用netdiscover等工具查询主机的IP地址范围

使用 dnsmap、dnswalk 、 dig 等工具查询域名空间

使用社会工程学手段获得有关社会信息

其他大量的在线、离线工具…

(3)收集技术:

网络踩点:是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。(广撒网)

网络扫描:探测目标网络,找出更多的连接目标,进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。(区域撒网)

网络查点:攻击者利用网络踩点和扫描技术后,成功发现活跃主机目标、运行服务即已知安全漏洞针对已知的弱点,寻找真正可以攻击的入口,这个攻击过程就是网络查点。(定点撒网)

1.2实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1选择baidu.com进行查询

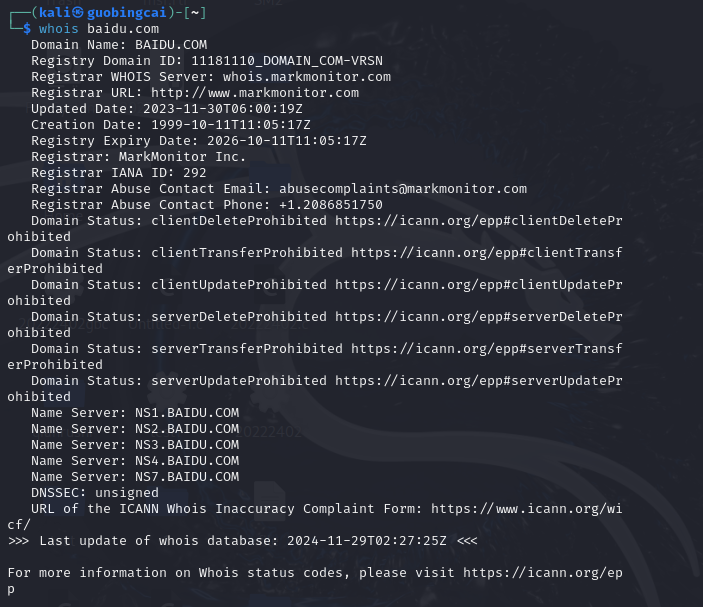

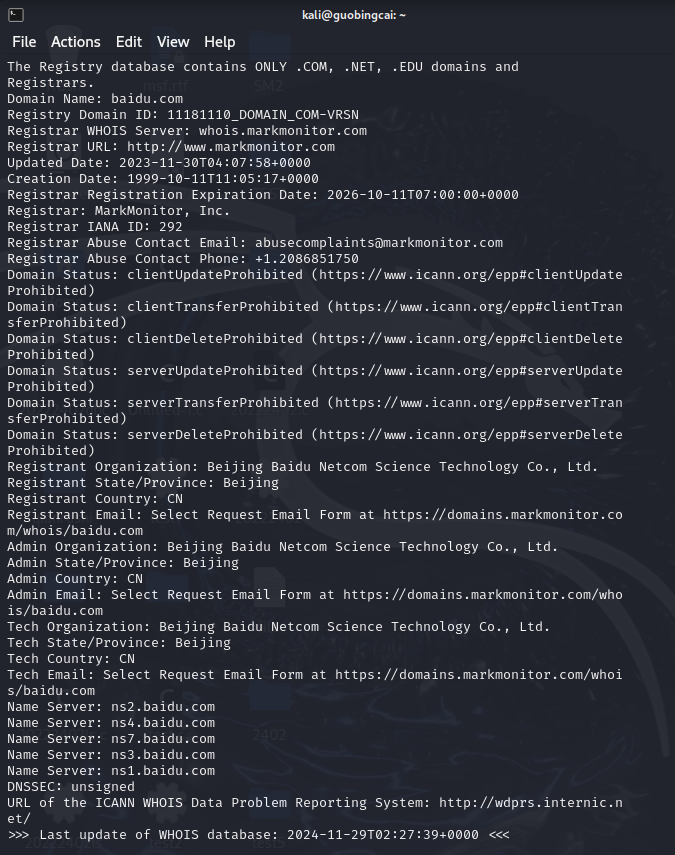

2.1.1使用whois命令

可以得出

DNS注册人:MarkMonitor Inc.

邮箱:abusecomplaints@markmonitor.com

联系电话:+1.2086851750

国家:中国

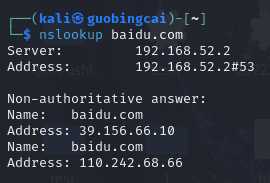

2.1.2使用nslookup命令

可以看到该域名对应两个IP地址

IP地址1:39.156.66.10

IP地址2::110.242.68.66

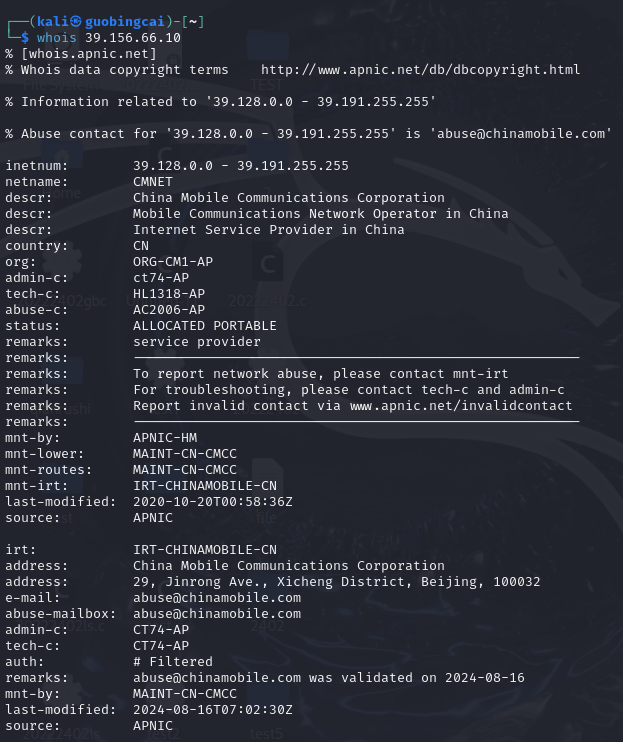

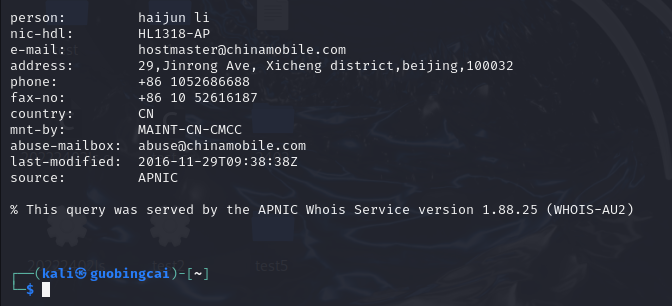

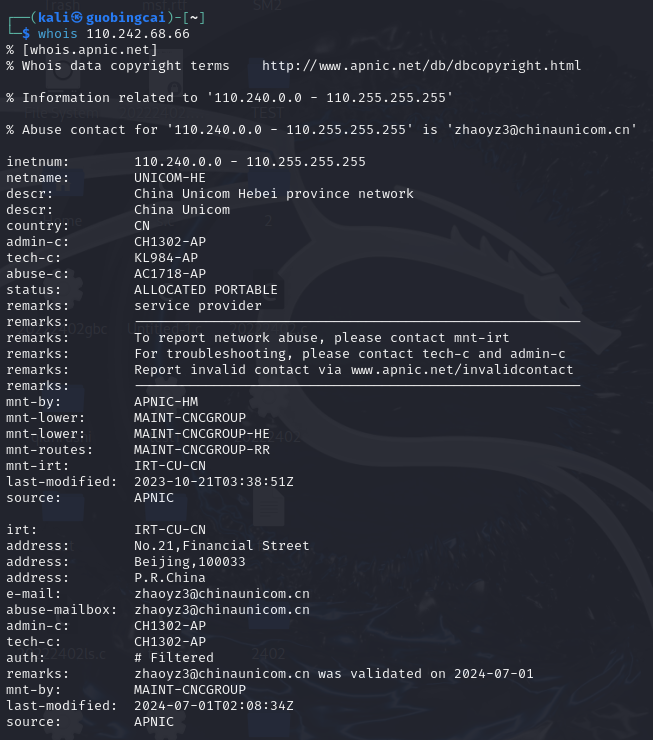

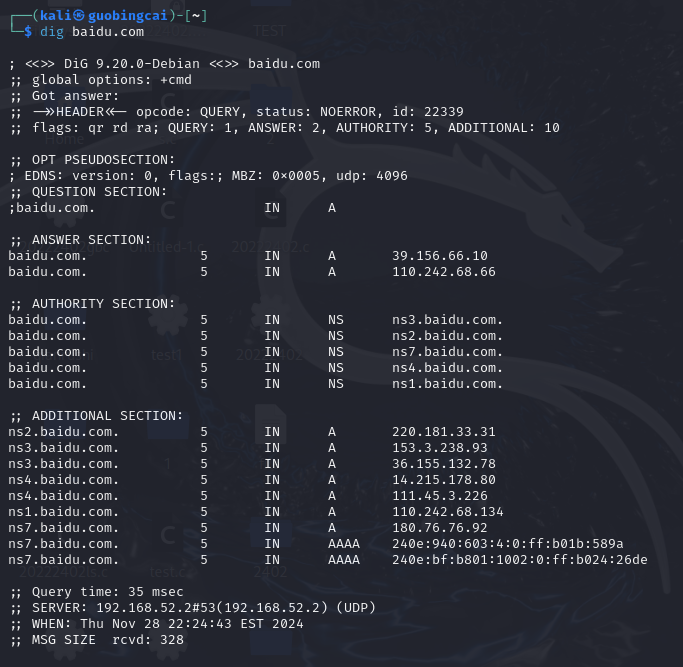

2.1.3使用whois命令查看IP

可以得出

IP地址注册人:haijun li

邮箱:hostmaster@chinamobile.com

地址: 29,Jinrong Ave, Xicheng district,beijing,100032

联系电话: +86 1052686688

可以得出

IP地址注册人:Kong Lingfei

邮箱:konglf5@chinaunicom.cn

地址: 45, Guang An Street, Shi Jiazhuang City, HeBei Provin

联系电话: +86-311-86681601

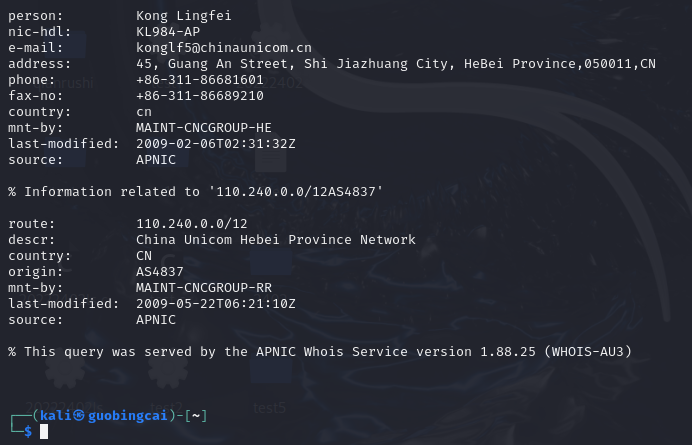

2.1.4使用dig命令

可以看到该域名对应两个IP地址

IP地址1:39.156.66.10

IP地址2::110.242.68.66

2.1.5使用traceroute命令

看不到路由信息

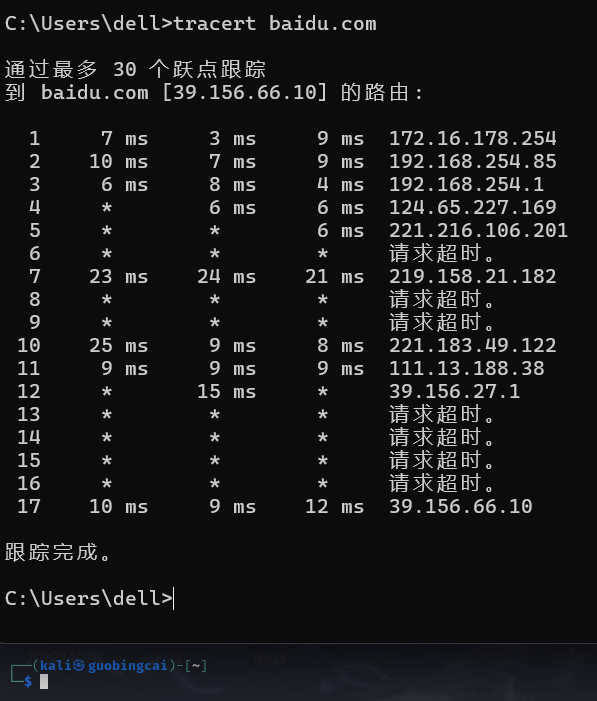

2.1.6使用tracert命令

可以看到该域名对应的IP地址

IP地址:39.156.66.10

2.1.7使用在线网站查询

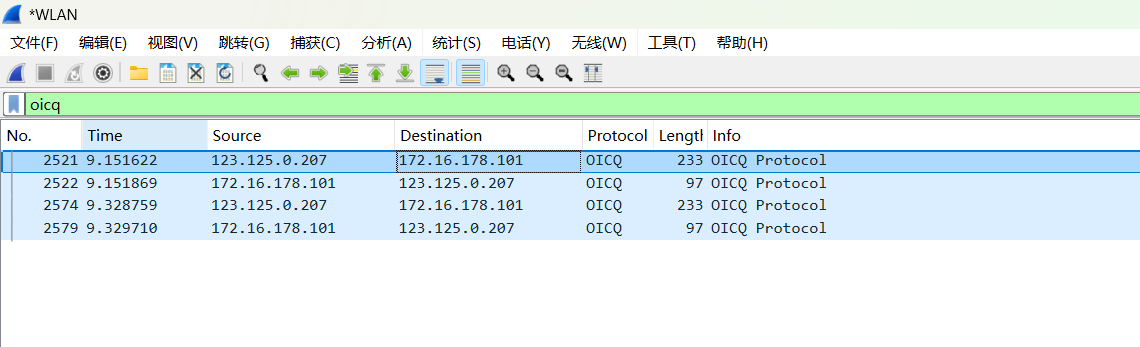

2.2尝试获取QQ中一位好友的IP地址,并查询获取该好友所在的具体地理位置。

通话后抓包

查询IP

2.3使用开源软件对靶机环境进行扫描

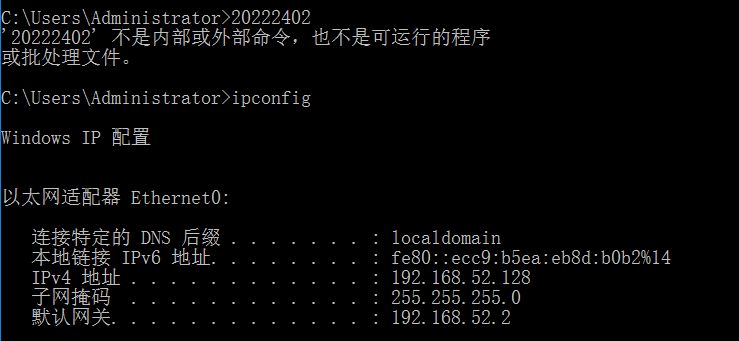

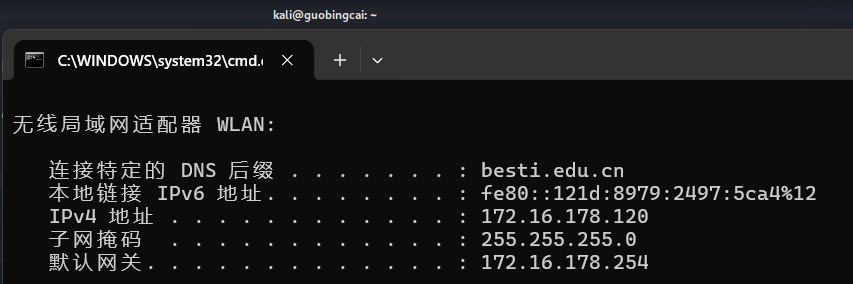

2.3.1查看目标主机IP

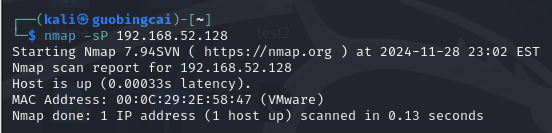

2.3.2主机扫描

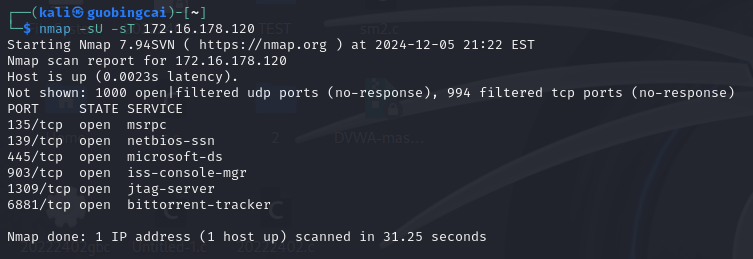

2.3.3端口扫描

查看主机IP

端口扫描

2.3.4扫描操作系统,版本

2.3.5查看靶机安装了哪些服务

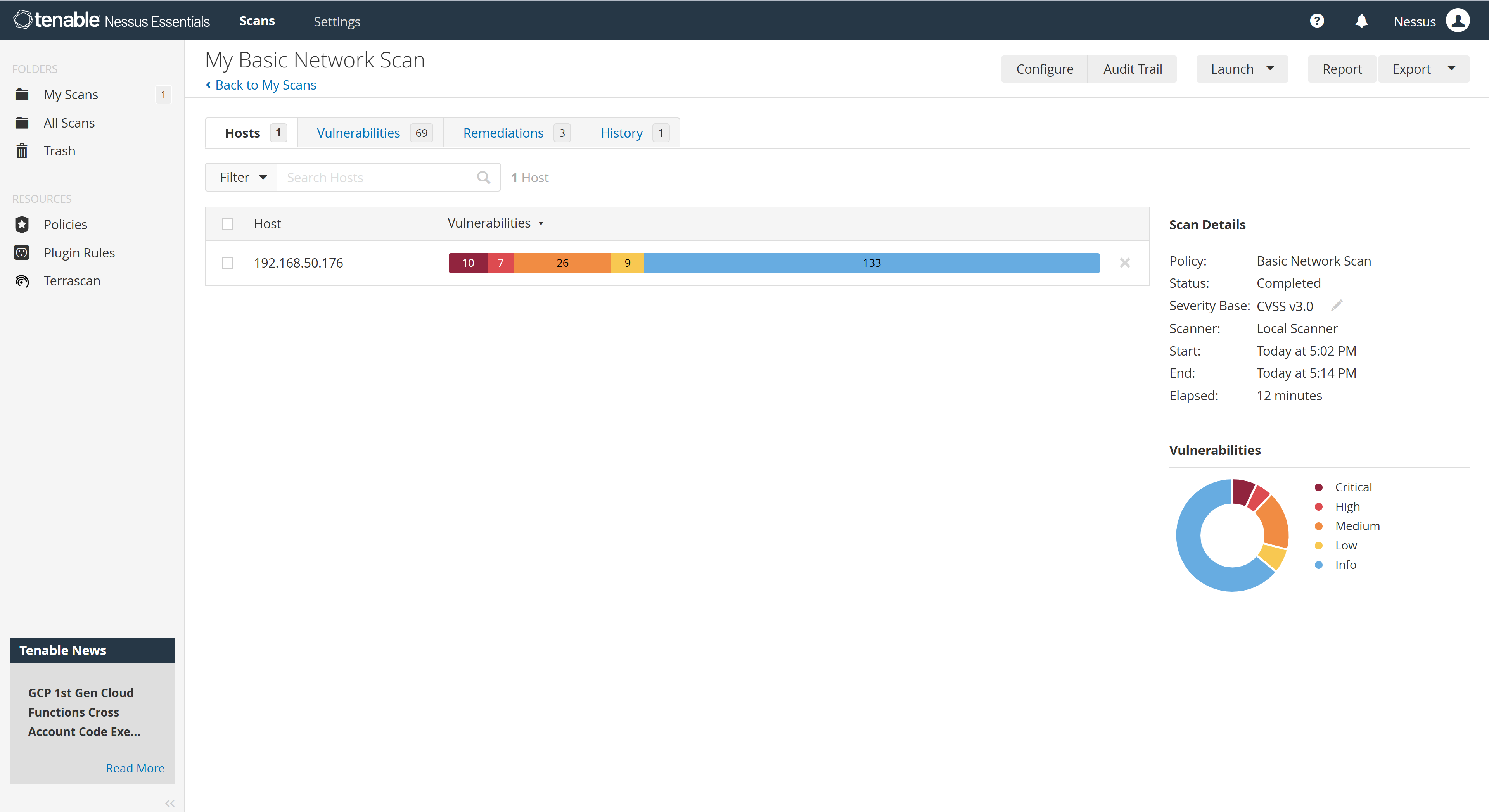

2.4使用Nessus开源软件对靶机环境进行扫描

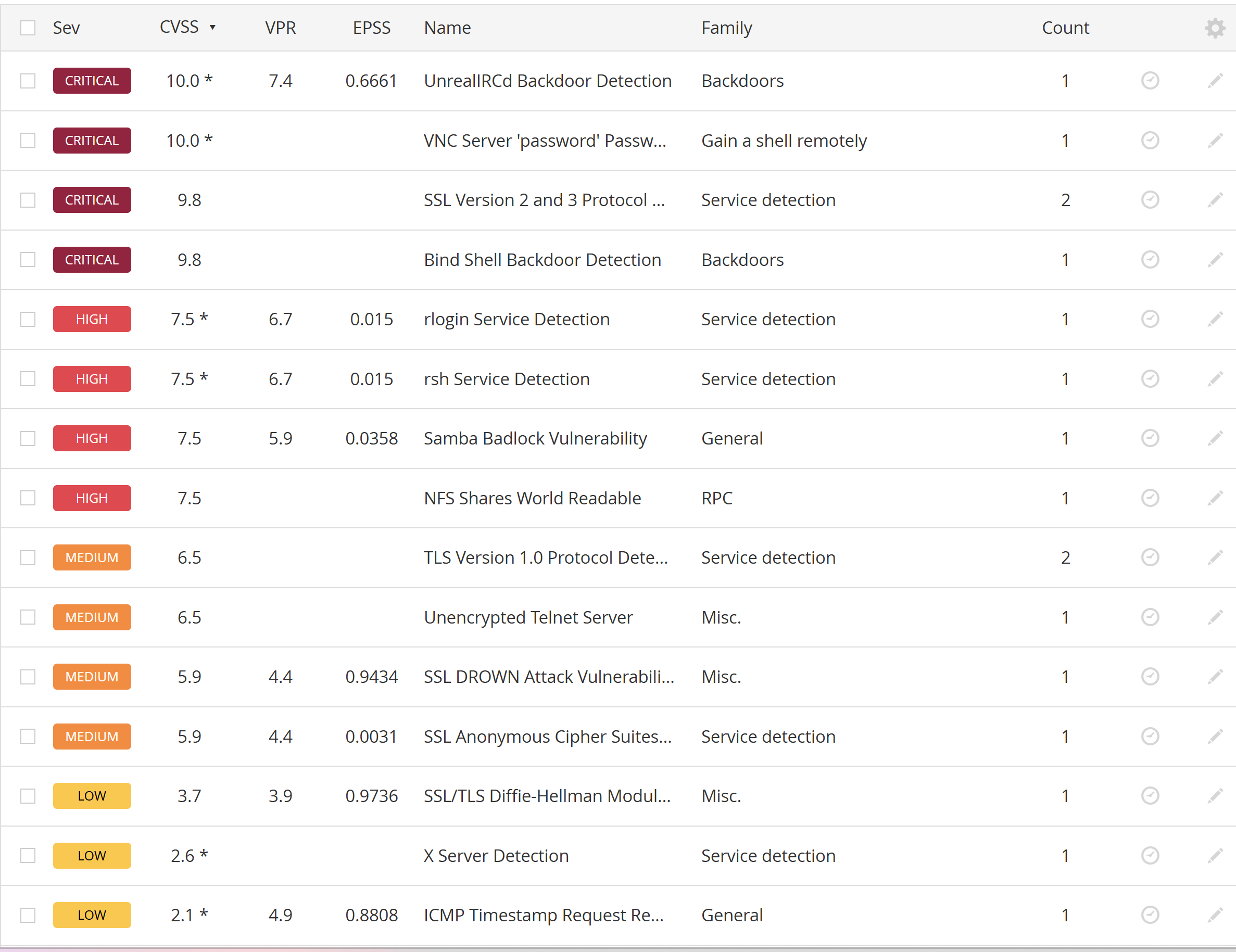

开放的端口:

5900,25,1524,8180,8009,8180等

安全漏洞:VNC Server 'password' Password,SSL Version 2 and 3 Protocol Detection,Bind Shell Backdoor Detection,Apache Tomcat SEoL (<= 5.5.x), Apache Tomcat AJP Connector Request Injection (Ghostcat),Apache Tomcat Default Files等

可以通过靶机上的其中一个漏洞,例如Nessus能够使用VNC认证和一个内容为“password”的密码成功登录,这可以使远程未授权用户借此获得系统的权限。

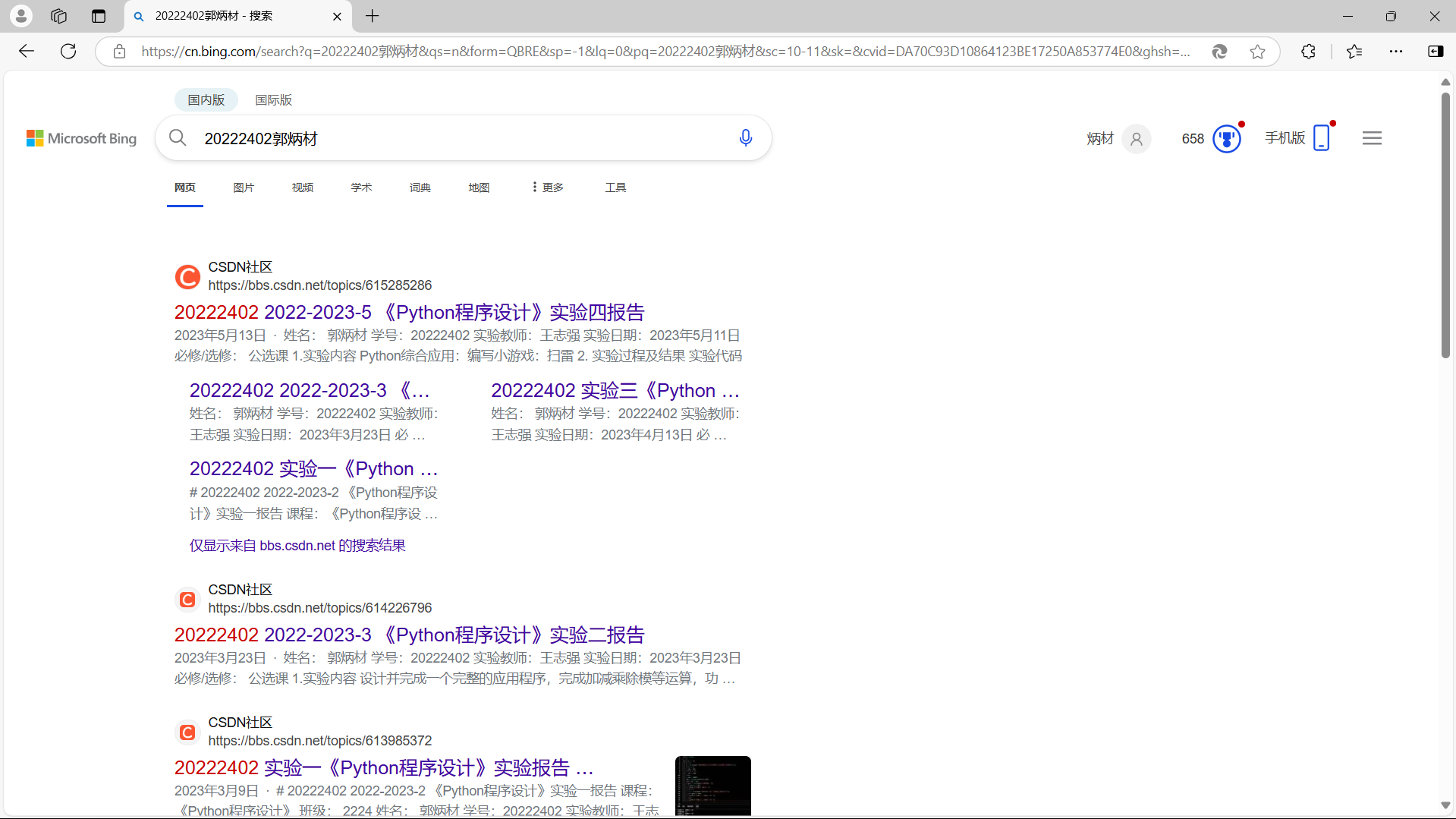

2.5通过搜索引擎搜索自己在网上的足迹

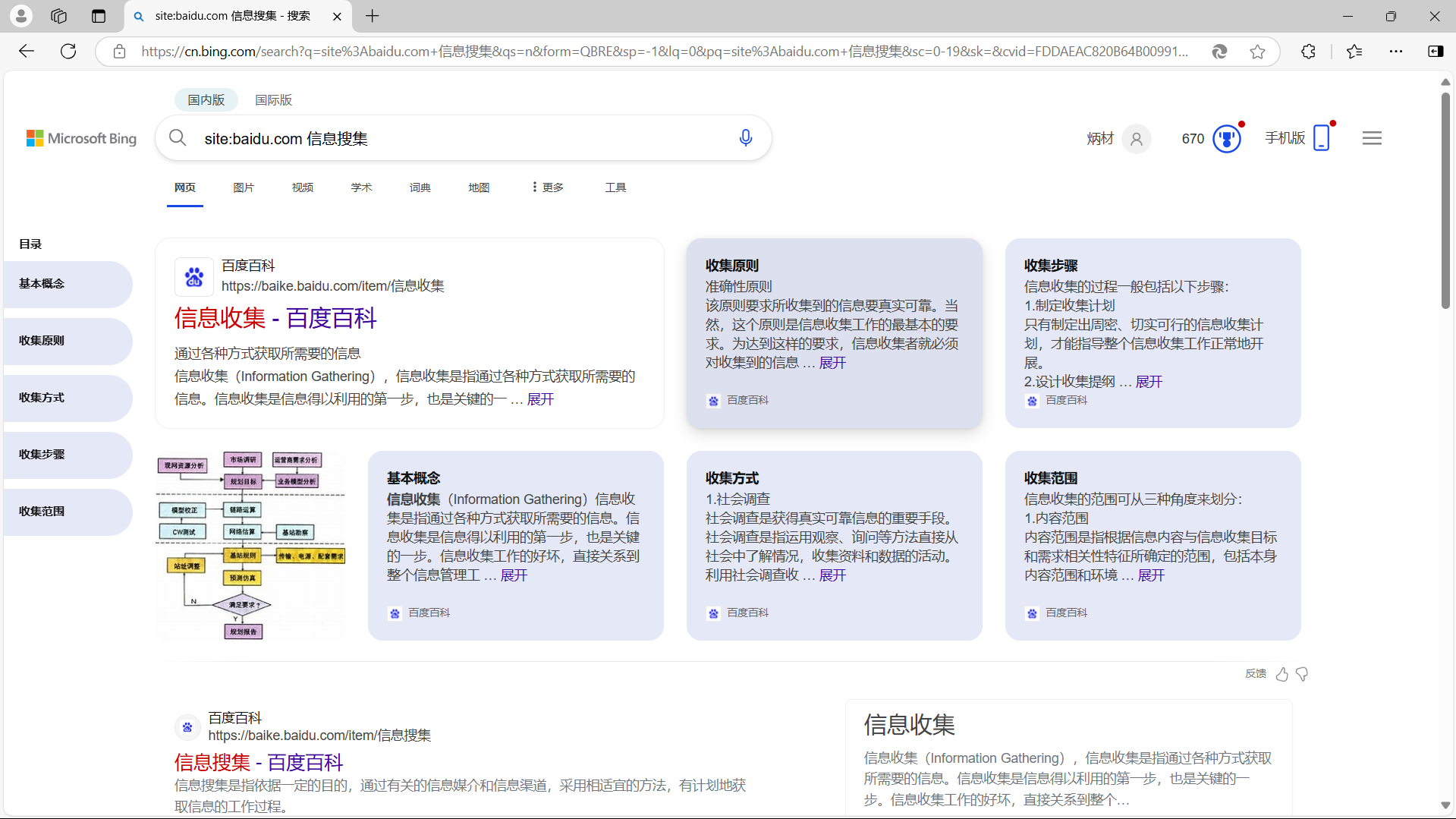

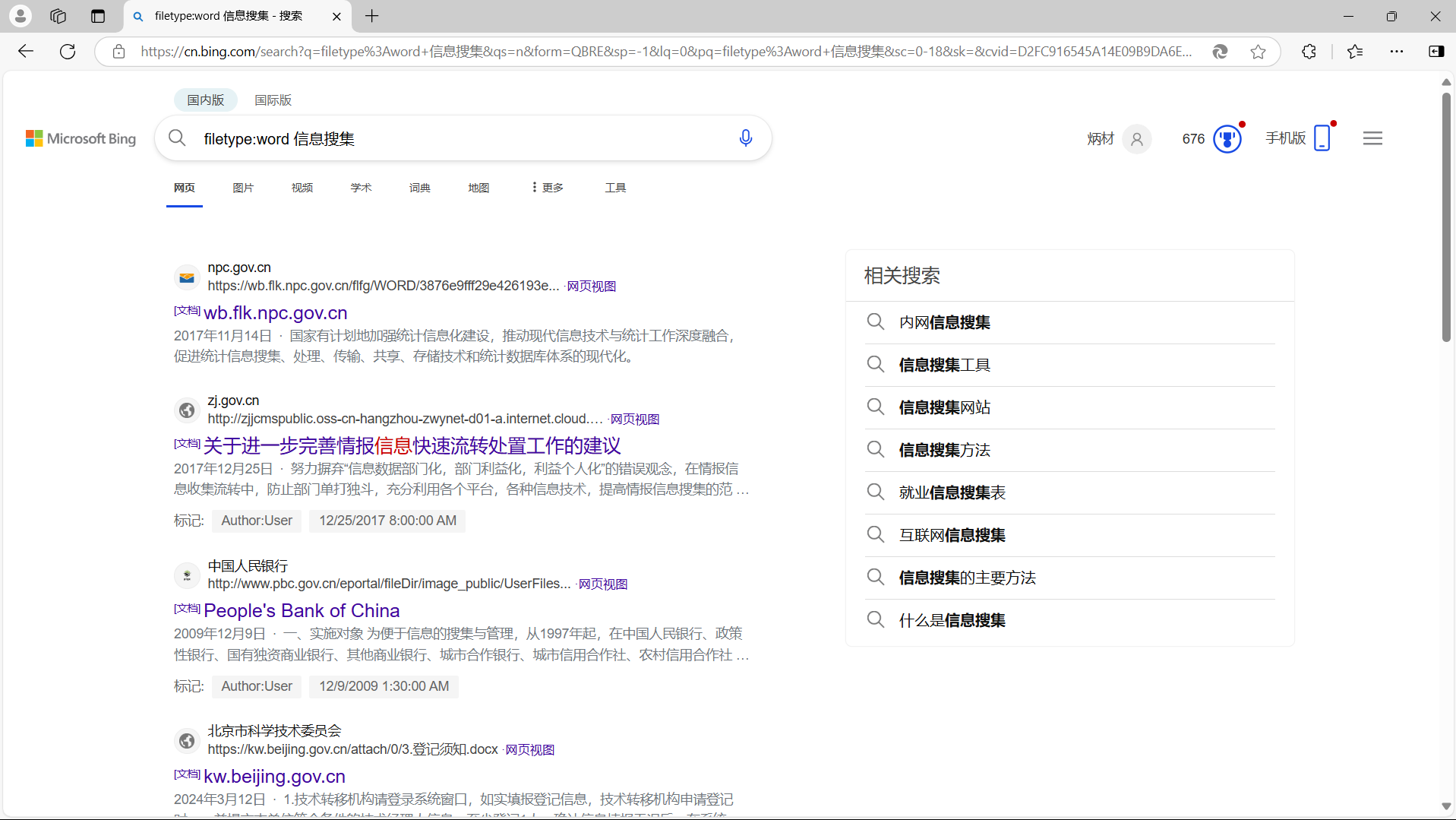

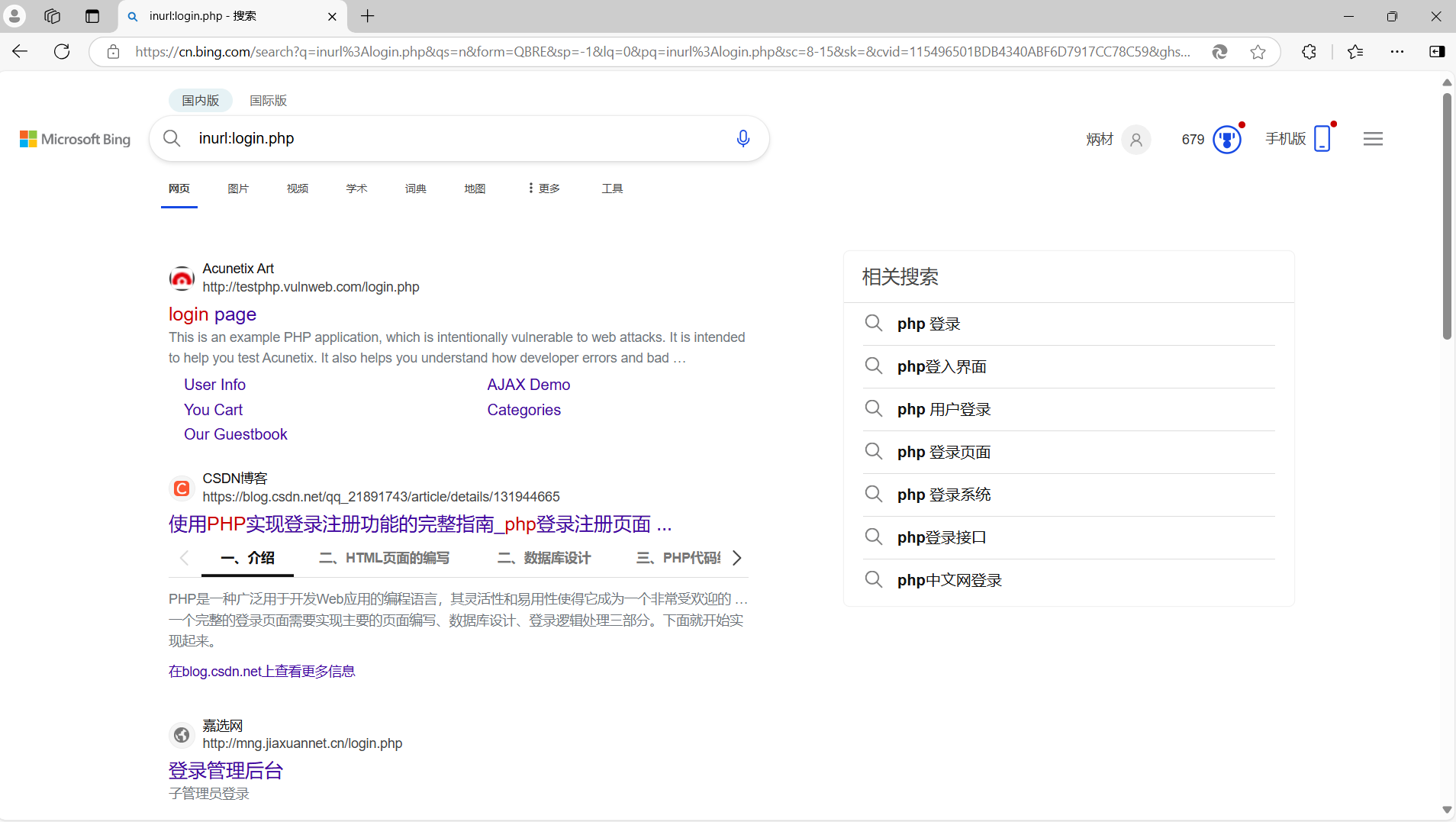

2.6使用Google hack搜集技能完成搜索

site

filetype

inurl

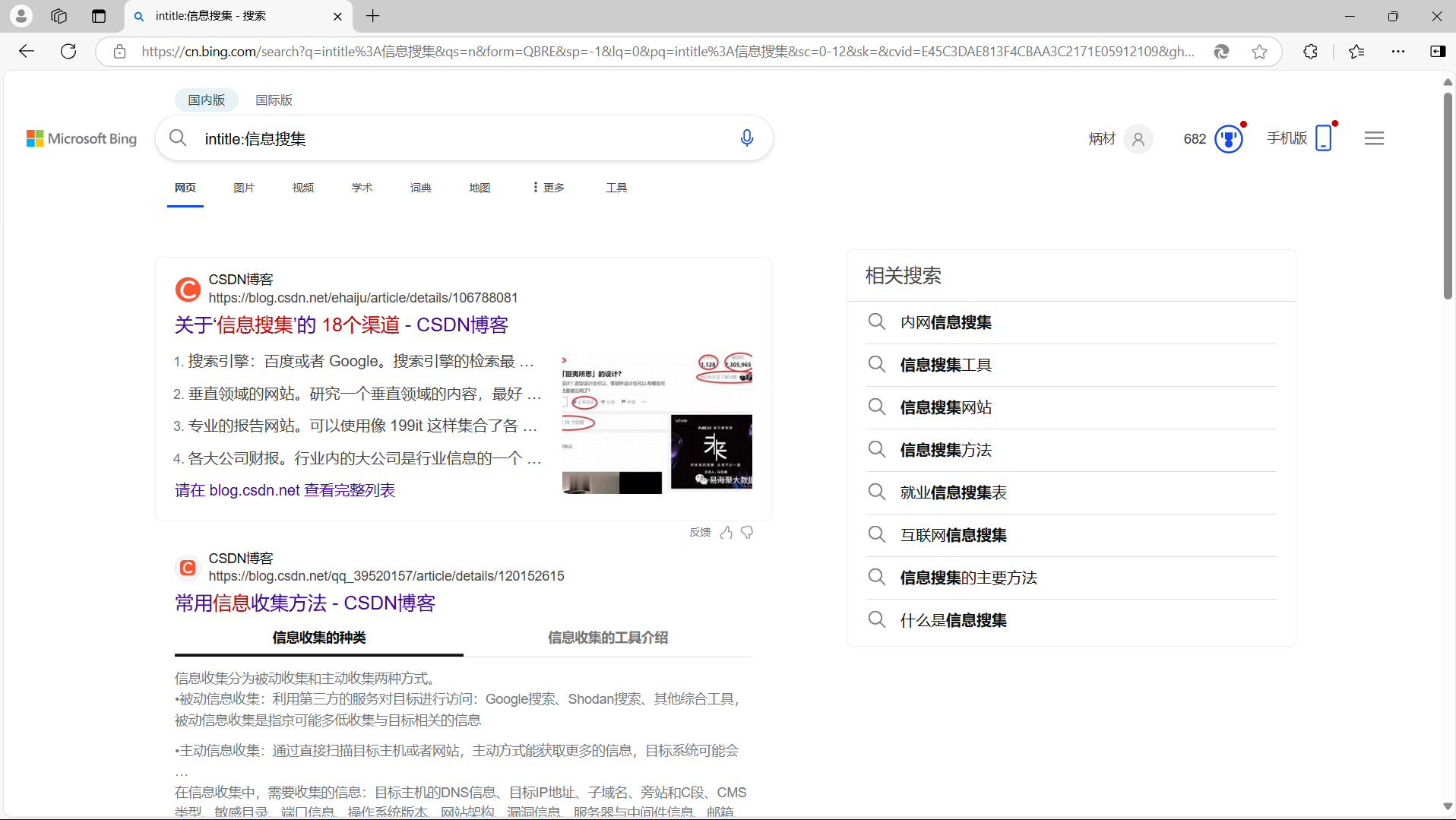

intitle

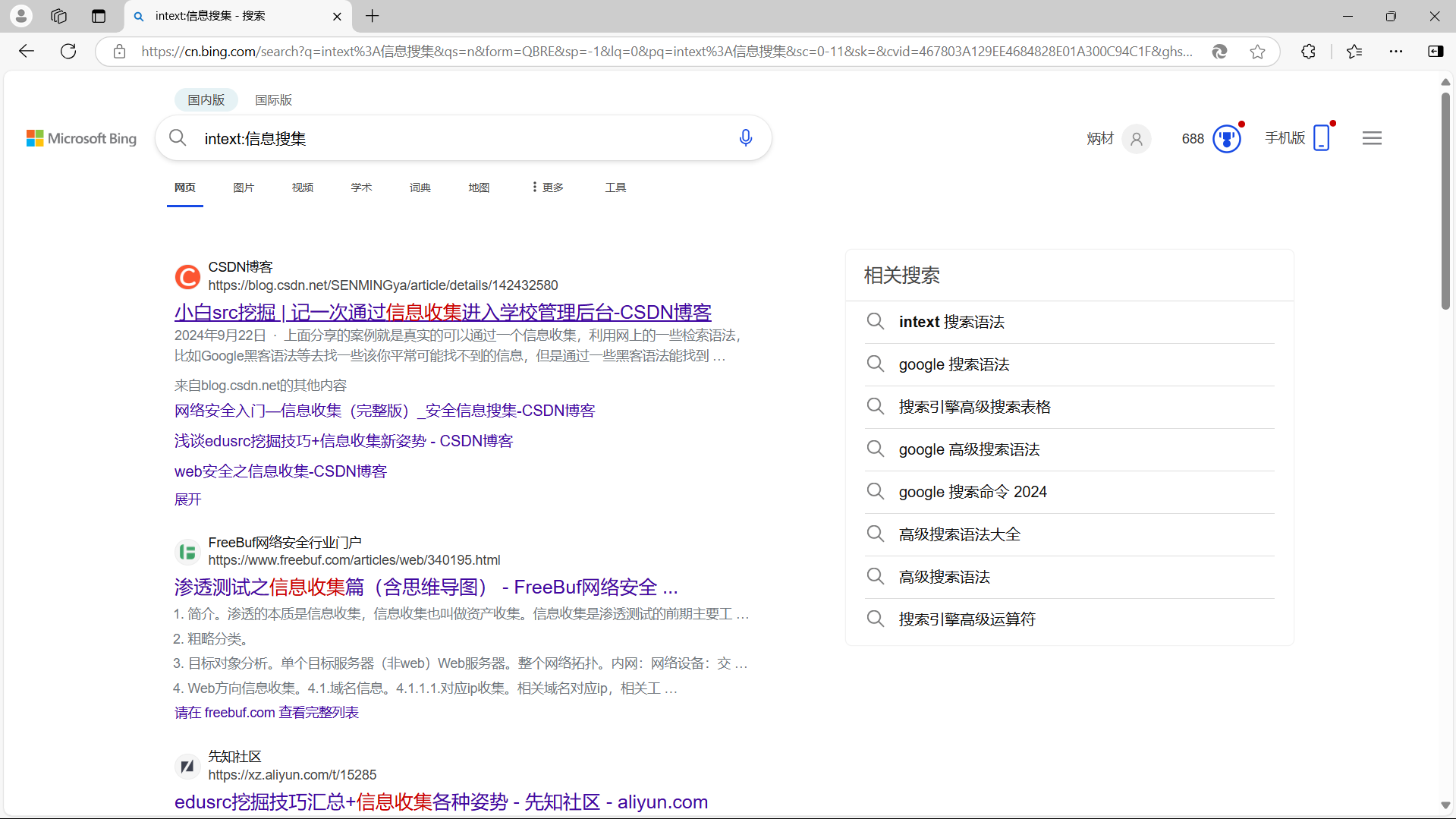

intext

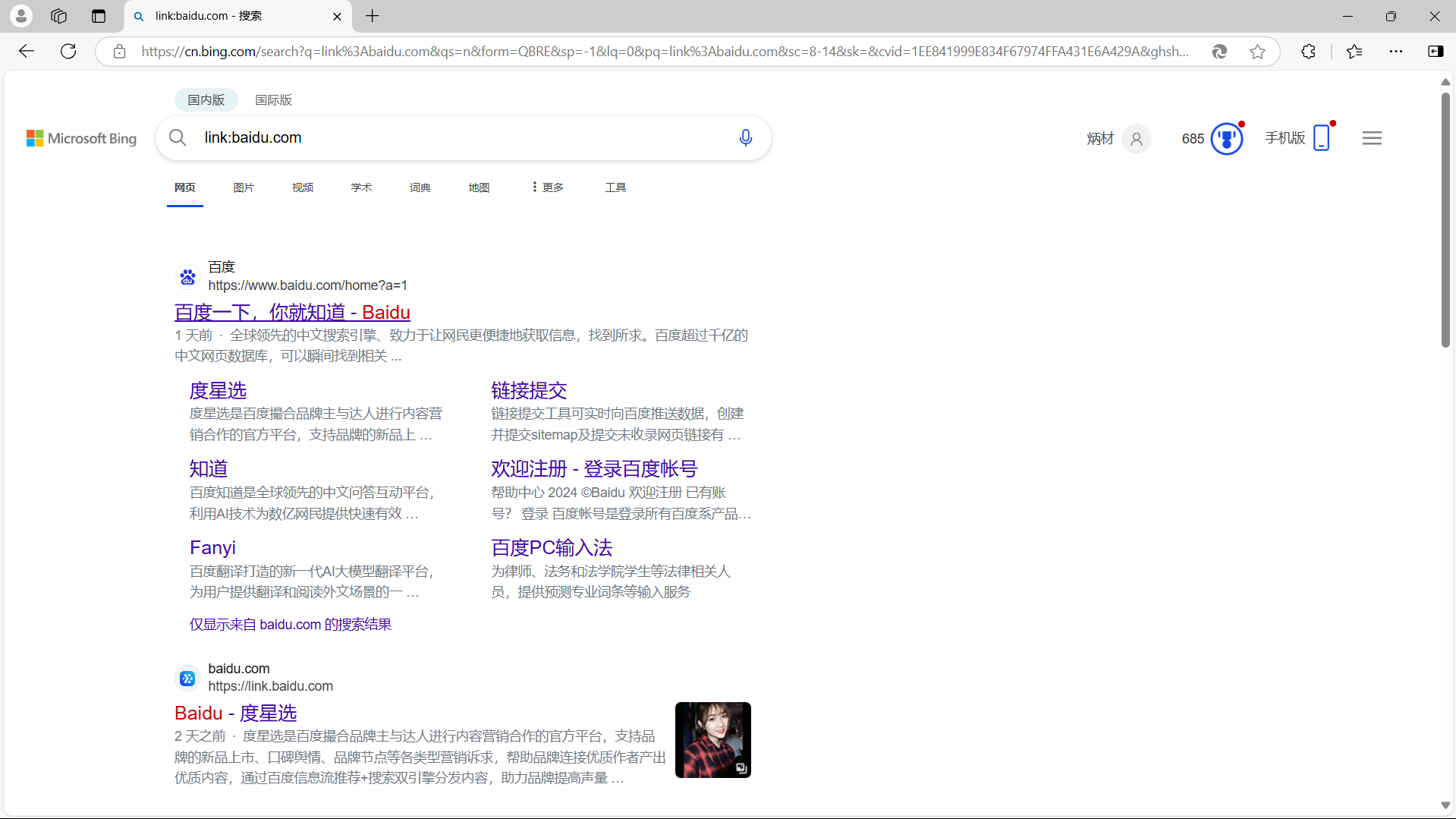

link

related

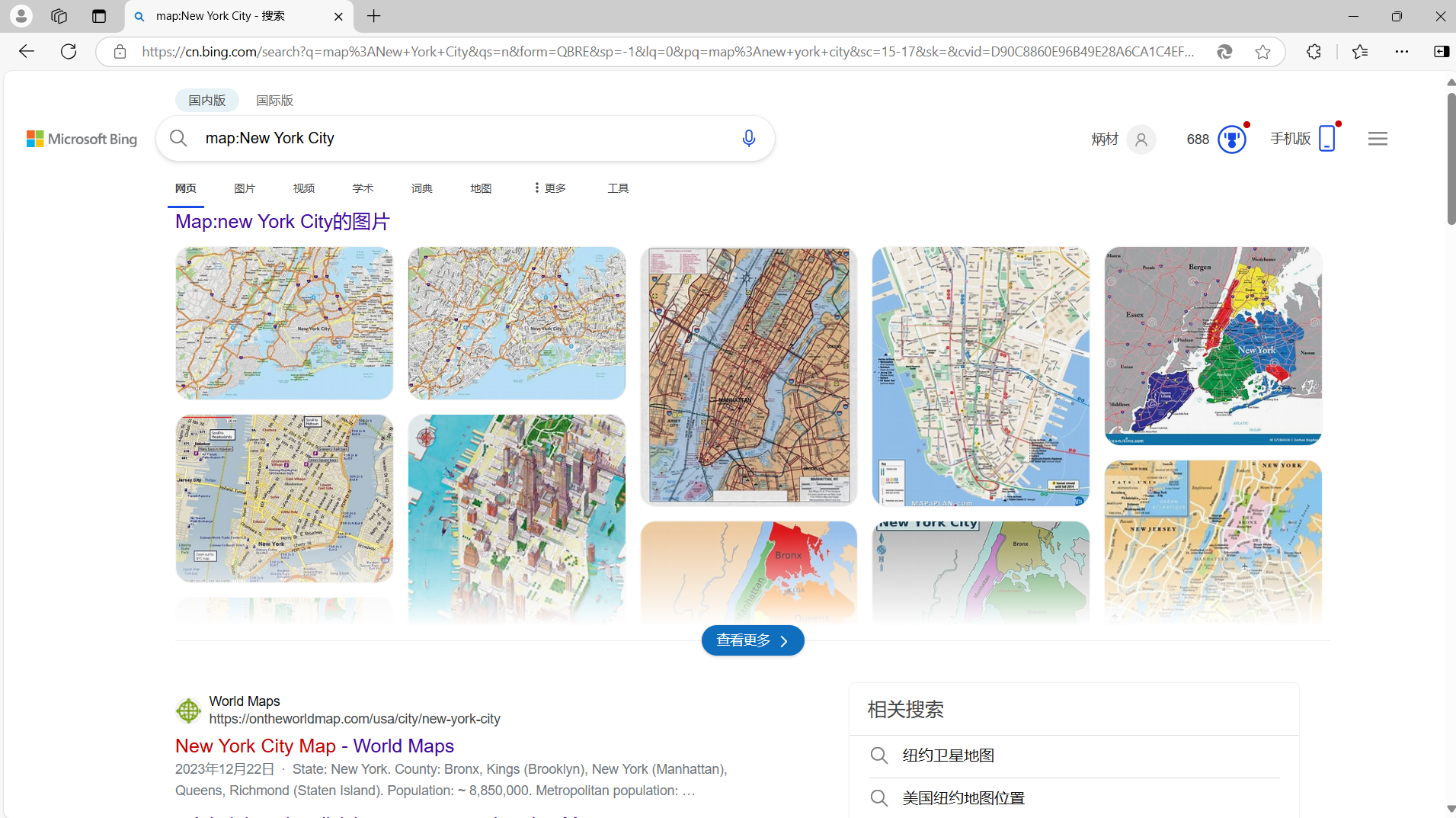

map

info

allintitle

3.问题及解决方案

- 问题1:kali中的Nessus无法使用

- 问题1解决方案:在主机上下载Nessus成功运行

4.学习感悟、思考等

通过本次实验,我使用了各种工具和技巧进行信息收集和分析。通过动手使用各种工具和技巧,如WHOIS查询、DIG查询、NSLOOKUP查询、traceroute和tracert命令等,我深刻体会到了这些工具在实际应用中的价值和作用。

在这次信息搜集实验中,我经历了从理论知识学习到实践操作的全过程,不仅加深了对信息搜集技术和工具的理解,还获得了宝贵的实践经验,希望之后能通过各种实践逐步加深我的信息搜集能力。