20169220 <网络攻防实践> 第二周学习总结

20169220 赵京鸣 2016/2017-2 <网络攻防实践> 第二周学习总结

进度:1.教材第1-2章/12章

2.Kali教学视频1-5/36

3.查找2个安全工具/5

4.国内外黑客、电影书籍了解

5.linux基础入门(6-11)/17

国内外黑客人物介绍

一、国外:朱利安 阿桑奇(Julian Paul Assange)

朱利安·阿桑奇,男,1971年7月3日出生。“维基解密”的创始人,被称为“黑客罗宾汉”。他认为,透露公共治理机构的秘密文件和信息,对大众来说是件有益的事。9万多份驻阿美军秘密文件的泄密让他足以成为创造历史的人物。这是一位迷人的反叛角色,个人英雄主义者;黑客出生,让他在网络时代有足够的能力接触到被符号化的机密。

有人认为他是网络自由斗士,也有人说他是搅动风云,置他人生命为不顾的危险分子。而他则一直描述自己是一名“记者”,而他的维基解密作为一个“媒体组织”能够最大程度保护揭秘者和记者的安全。

阿桑奇于1971年(时年46岁)出生在澳大利亚东北海岸的汤斯维尔市,童年大部分时间在临近的磁岛上度过。由于继父和母亲的工作原因,少年时代的阿桑奇一直辗转于不同的地方。在阿桑奇7岁那年,母亲重新改嫁,几年后再次离婚,带着阿桑奇和他同母异父的弟弟开始逃亡生活。14岁前他已经上过37所不同的学校。阿桑奇少年时期这样吉普赛式的生活也与成年后他的“流浪”生涯有着隐秘地呼应。16岁(1987年),阿桑奇以Mendax为名成为一名黑客,并成立“万国倾覆”组织。他曾在《地下》一书中阐述了他的黑客则:“不要损坏你所入侵的电脑系统;不要更改那些系统中的信息,分享所取得的信息。” 17岁的时候,阿桑奇离开家,18岁的那年他与女友生下一子名为丹尼尔,而据说也因为和前妻争夺丹尼尔的抚养权,28岁的阿桑奇一夜白头。20岁时因入侵加拿大电信终端,阿桑奇被控25项罪名,不过最终赔钱了事。对于阿桑奇打击最大的还是与前妻的监护权争夺战,这场官司最终在1999年协议解决,但他也因此一夜白头。官司结束之后,阿桑奇草拟了一份《阴谋即统治》宣言。

2006年,35岁的阿桑奇创立“维基解密”,“维基解密”的创立就像一个上了发条的定时炸弹,至今已曝光1千万份文件,牵扯的国家越来越多。有人因为“维基解密”送命,也有媒体因为“维基解密”有着稳定的新闻资源,然而对于秘密本身而言,大众不过想要蚕食其中那些娱乐性。

2010年12月1日,国际刑警组织发出红色通缉令,以强奸和性骚扰罪名通缉朱利安·阿桑奇。2010年12月7日他向伦敦警方自首,随即被押送到威斯敏斯特地方法院出席引渡聆讯,保释申请被驳回。2012年8月16日,阿桑奇获厄瓜多尔政治庇护。2014年3月8日朱利安·阿桑奇参加在线访谈节目时暗示将公开更多秘密。2014年8月18日,举行发布会,维基解密网站创办人阿桑奇正在考虑离开厄瓜多尔驻英国大使馆,向警方自首。2014年11月20日,瑞典法院裁决维持对阿桑奇的逮捕令。

2010年的时候,维基解密公布了美军在伊拉克滥杀平民的视频,并与媒体合作发行《伊拉克战争记录》,还公开了美国外交部门信息。并威胁说手中握有令美国害怕的“关塔那摩监狱”资料,而这些行为都让美国政府对他恨之入骨。因此,有人说,性侵犯只是一个去引渡他回瑞典的借口,而美国会再从瑞典把他引渡回美国,因为瑞典和美国在1983年签订过引渡条约。但根据《镜报》的报道,2013年美国司法部前发言说人说,因为没有类似的拘捕记者的案件,所以美国不会因为阿桑奇向公众公布信息而起诉他。

阿桑奇认为,政府和大机构隐藏了太多秘密,使得新闻报道难以平衡,因此他希望通过自己的努力来改变现实。他还批评传统媒体被政府所主导,不能将调查深入下去,因此自己的工作是为了自由在奋斗。阿桑奇是如此的传奇。他创办的“维基解密”网站促进了信息公开,更进一步监督了政府;但他的信息公开,也因为缺乏保护处理而可能给一些线人带来现实危险;他涉嫌的性侵害犯罪,与他的解密行为之间没有关联,维基解密不会受到多大影响;他的被捕引起的全球黑客攻击行为本质是一种民粹,显然也不是他应该负责的;所有的一切争议,应该交由时间和法律来一一解答。

二、国内:张迅迪(xundi)--安全焦点创始人

张迅迪是安全焦点的创始人,现在是阿里巴巴公司安全高级专家。安全焦点是中国目前顶级的网络安全站点,那里集聚的一大批知名的黑客足以让其他所有的黑客团体黯然失色。因为共同的兴趣让他们走在一起,在安全焦点成立到现在的的四年时间里。他们开发的网络安全软件已经成为众多网站必选的产品。张迅迪温文尔雅,浑身透出江浙人的气息,稍不同的是,他多了些诚实稳重。

1998年张迅迪就接触到网络安全知识,接着把个人主页办成了网络安全技术交流点,这个站点迅速扩大,发展成为如今的“安全焦点”网站,除Wollf、冰河外,quack、benjurry都是网站同盟者,所以同行评价“安全焦点,高手云集”。

“安全焦点”作为大家作品发表和论坛交流之地,注册人员如今已超过15万,核心成员有10来个,都是义务为这个网站工作。对核心成员的加入,张迅迪从技术、人品、人格都要做很久的考察,纵然这样还是能够吸引一帮高手任劳任怨。张迅迪为了这个网站花去了大量时间,依然乐此不疲,因为他得到的是他更为看重的东西:技术和朋友,以及副产品——圈内的名气。

安全工具学习

Metasploit

Metasploit一个免费的渗透测试工具,是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。Metasploit自带上百种漏洞,还可以在在线漏洞生成演示上看到如何生成漏洞。这使自己编写漏洞变得更简单,Metasploit降低了使用的门槛,将其推广给大众。

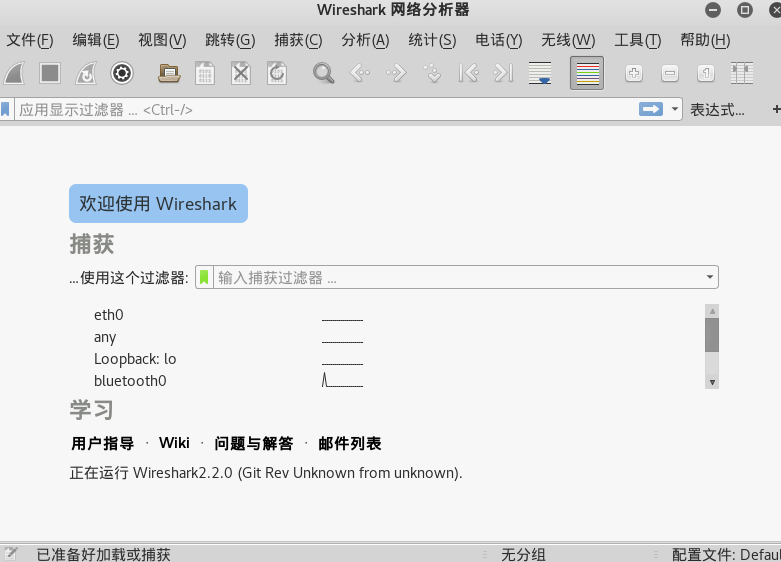

Wireshark包分析工具

Wireshark是一个网络数据包分析工具,功能是捕捉网络数据包(抓包),并尽可能详细的显示网络数据包。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。 Wireshark本身也不会送出封包至网络上。

教材第1、2章内容总结

一、网络攻防技术概述

- 1.作者从自身经历过的实际案例dasher蠕虫,给读者引入网络攻防的初始印象。

- 2.黑客与黑客道的历史研究,包括中外的网络攻防技术的发展史。网络攻防的道德与法律知识。

- 3.网络攻防技术的简要介绍,包括:

- 网络攻防技术框架,主要内容有系统安全攻防、网络安全攻防、物理攻击与社会工程学

- 网络攻击剖析图

二、网络攻防试验环境搭构

- 1.虚拟化网络攻防实验环境

- 2.网络攻防试验环境配置

三、课后作业

- 1.黑客电影鉴赏

《骇客追缉令》是以黑客历史最出名的黑客人物、“美国历史上最有威胁的计算机罪犯”凯文米特尼克为原型的,根据真实故事改编的一部电影。米特尼克通过他的黑客技术,窃听了美国许多公司,以及大名鼎鼎的FBI。被通缉之后,米特尼克过上了逃亡的流浪生活。电影中经典的一幕就是与下村勉的单独较量中,下村勉一开始就是个网络卫士的身份,米特尼克腿部被汽车撞伤,下村健步如飞,就要抓住米特尼克之时,米特尼克用了一个戏剧性的计策,路人听信了米特尼克的言辞,认为下村努是小偷,于是俩个强悍的路人帮了米特尼克的大忙。米特尼克再次顺利逃脱。影片中米特尼克多次用了社会工程学,让朋友假装B.E.C公司(估计就是程序供应商)的服务代理,告诉对方“最后一次发出去的升级包”有问题,要立刻派人去维护。然后米特尼克就大摇大摆地混进去了。还有一次,通过翻垃圾箱获得了一张“电脑科学系警卫时间表”,很明显里面有名单,估计之前米特尼克也是这样了解有关部门的名字的。然后他进入超级计算机中心,值班人员虽然看他陌生,但因为他能够叫出自己的名字,而且说出另一个人值班时他经常在这里。这种很合理的情况打消了值班人员的疑虑。然后米特尼克还指出自己是下学期第一个课程的助教,备课工作很紧。“工作忙碌”这一说辞,轻易地获得了值班人员的同情。然后利用人们对“熟人”的松懈,居然没有证件,值班人员也让他进去了。

- 2.社会工程学尝试

- 3.个人网络攻防实验环境配置

![]()

VMware Workstation 12及虚拟机系统

![]()

unbuntu14.04

![]()

Kali Linux

![]()

Backtrack5

Kali教学视频第1-5节总结

一、Kali安装介绍与基本配置

Kali虚拟机界面与文件

二、安全渗透性测试流程

流程图

Kali工具集

-

1.信息搜集

选择目标的过程,对目标信息进行收集整理,可能需要较长时间和足够的耐心。目标是在线主机、域名信息、邮箱地址、常用密码、子域名信息、指纹信息、端口信息、文件信息等。借助搜索引擎、社会工程学和基本的扫描工具。对于Web网站,需要目标主机的服务器系统、服务器类型、后端语言、数据库系统等。对于软件应用,更关心软件本身存在的漏洞。

![]()

-

2.漏洞分析

判断目标可能存在哪些漏洞,可以利用搜索引擎得到一些直接的信息。利用扫描器,针对使用专门的扫描工具。

![]()

漏洞分析工具 -

3.漏洞利用

得到一定的权限或提升自己的权限。隐藏攻击行为、清楚痕迹

漏洞利用工具集: -

4.权限维持

留后门(创造高权限隐藏用户或安装后门工具) -

5.文档编辑

归档化、积累知识 -

6.其他相关项

无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证

三、信息搜集之GoogleHack与目标获取

就是利用互联网和搜索引擎获取信息,直接有效

- 1.GoogleHack

Kali下通过利用互联网、搜索引擎获取信息。比如searchdns.netcraft.com搜到子域名信息,shodanhq大数据搜索,同IP网站反查、IP信息扫描,网站指纹信息,WHOis查询dns域名信息等

GoogleHack语法http://www.exploit-db.com/google-dorks/

情报分析工具:社交搜索:Cree.py,twofi,社会工程学工具:the Harvester,metagoofil,Recon-NG

- 2.目标获取

DNS分析工具:fierce,dig,dnsdict6

域传送漏洞

Linux 基础入门(新版)(6-11)

- df 命令查看磁盘的容量,du 命令查看目录的容量。

- dd命令用于转换和复制文件,不过它的复制不同于cp,它的命令行选项格式为选项=值。dd 命令创建虚拟镜像文件

- mkfs 命令格式化磁盘,mount 命令挂载磁盘到目录树, umount 命令卸载已挂载磁盘,fdisk 为磁盘分区,losetup 命令建立镜像与回环设备的关联。

- type命令来区分命令是内建的还是外部的。

- man得到的内容比用 help 更多更详细,而且man没有内建与外部命令的区分,因为 man 工具是显示系统手册页中的内容,也就是一本电子版的字典。

- man 和 info 就像两个集合,它们有一个交集部分,但与 man 相比,info工具可显示更完整的。

- crontab用于设置周期性被执行的指令,是 Linux 系统中添加计划任务,定时执行一些必要的脚本所必不可少的工具。

- 管道是一种通信机制,通常用于进程间的通信,它表现出来的形式就是将前面每一个进程的输出(stdout)直接作为下一个进程的输入(stdin)

- cut 命令,打印每一行的某一字段

- grep 命令,在文本中或 stdin 中查找匹配字符串

- wc 命令用于统计并输出一个文件中行、单词和字节的数目

- sort 排序命令,字典排序,数字排序,按月份排序,随机排序,反转排序,指定特定字段进行排序等,默认字典排序。

- uniq命令可以用于过滤或者输出重复行。

- tr 命令可以用来删除一段文本信息中的某些文字。或者将其进行转换。

- col 命令可以将Tab换成对等数量的空格键,或反转这个操作。

- join命令就是用于将两个文件中包含相同内容的那一行合并在一起。

- paste这个命令与join 命令类似,它是在不对比数据的情况下,简单地将多个文件合并一起,以Tab隔开。

![]()

![]()

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号