飞塔防火墙使用LDAP和FSSO代理进行单点登录

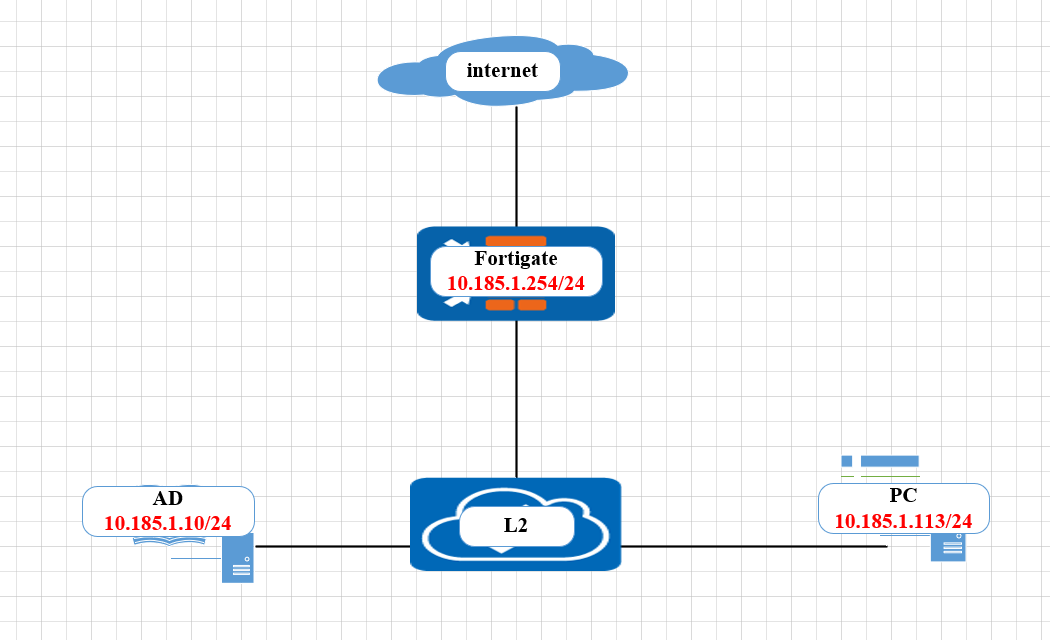

测试拓扑如下:

基于AD目录的FSSO介绍

(1)DC Agent 模式

DC Agent 模式是FSSO标准模式,需要在每一个域控制器上DC Agent ,在Windows\system32 目录中安装dcagent.dll,用于监视用户登录事件并处理 DNS 查找(默认)

除此以外一个或更多的collector agent安装在Windows server上,负责组验证、客户机检查、在FortiGate上更新登录记录、发送域本地安全组、Organizational Units (OU)和全局安全组信息到FortiGate。

DC Agent 模式的认证流程

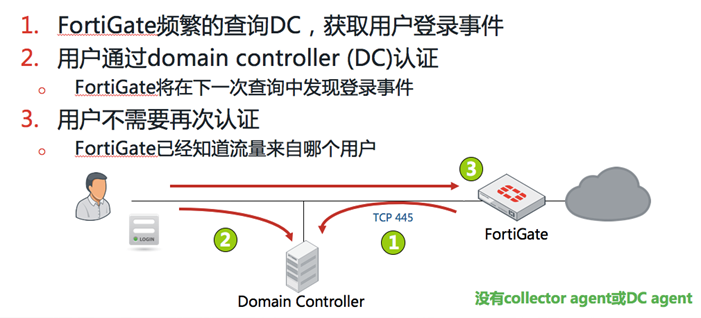

(2)无Agent polling 模式

类似基于agent polling,不过是使用FortiGate查询,不需要外部的DC agent 或collector agent,FortiGate直接收集数据,必须在DC上开启事件日志,需要占用更多的FortiGate的CPU和RAM,只支持polling选项WinSecLog,FortiGate 使用SMB协议读取事件查看器日志,相比基于agent的collector polling模式,可用功能少。

无Agent polling 模式认证流程

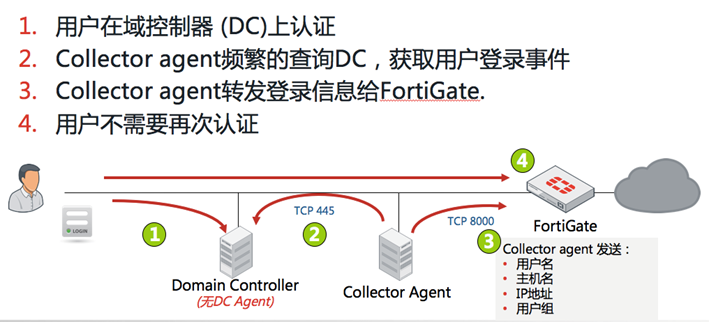

(3)基于Agent 的Collector Polling模式

只在Windows server上安装collector agent,不需要FSSO DC agent,Collector agent每隔几秒查询每一个DC的用户登录事件,默认使用TCP 445端口和TCP 135端口, TCP 139 和UDP 137做备用,在DC上必须开启事件日志,降低安装复杂性,减少日常维护,collector agent需要更多CPU和内存资源。

基于Agent 的Collector Polling模式认证流程

本例以基于DC Agent 模式进行POC测试

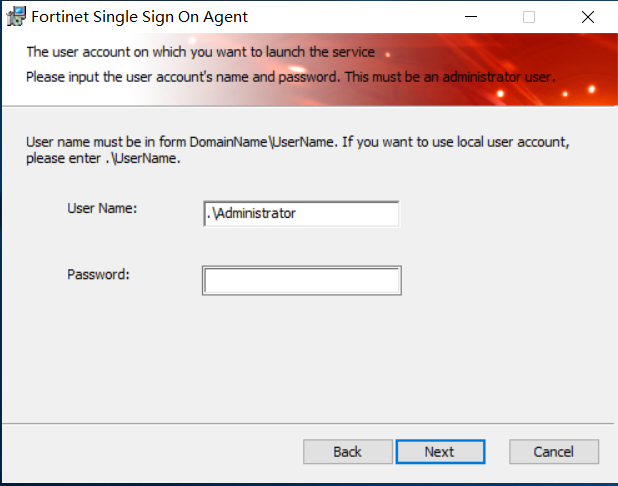

step1:在windows AD域上安装DC Agent,安装后如下图:

输入当前管理员密码

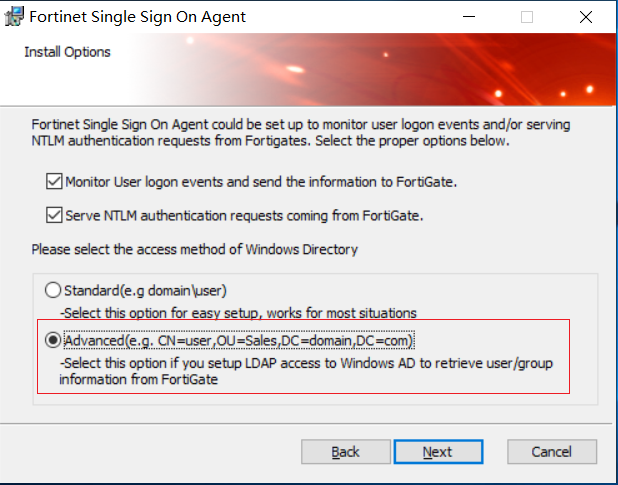

选择Advanced,如上图

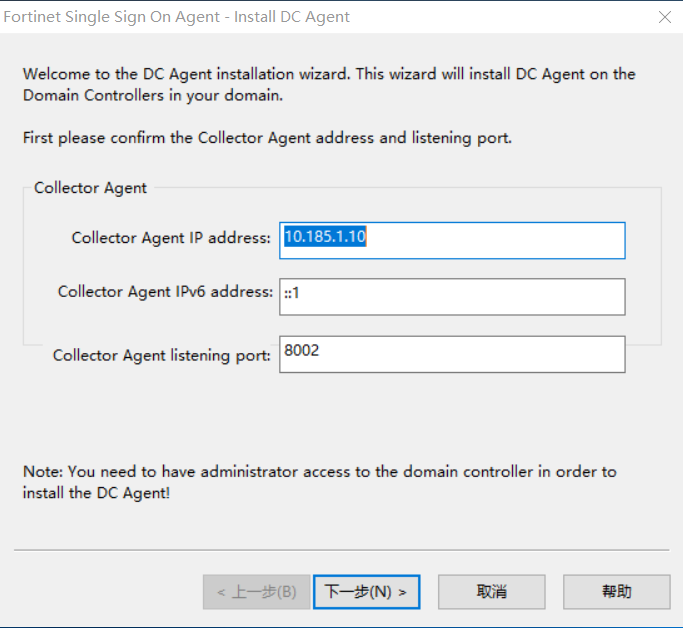

配置Agent,默认配置即可

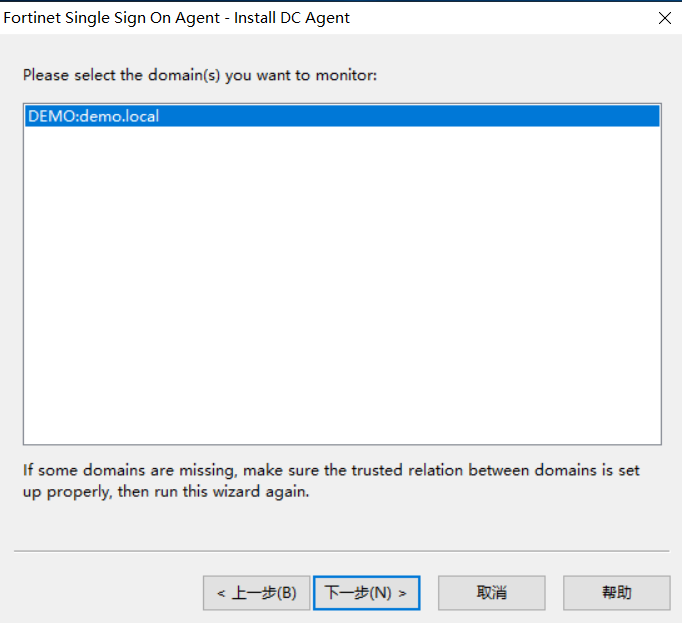

选择监控域

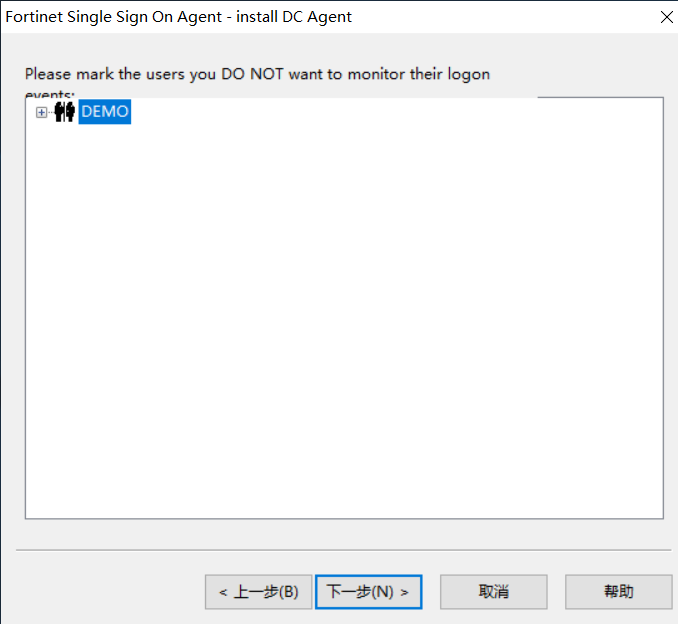

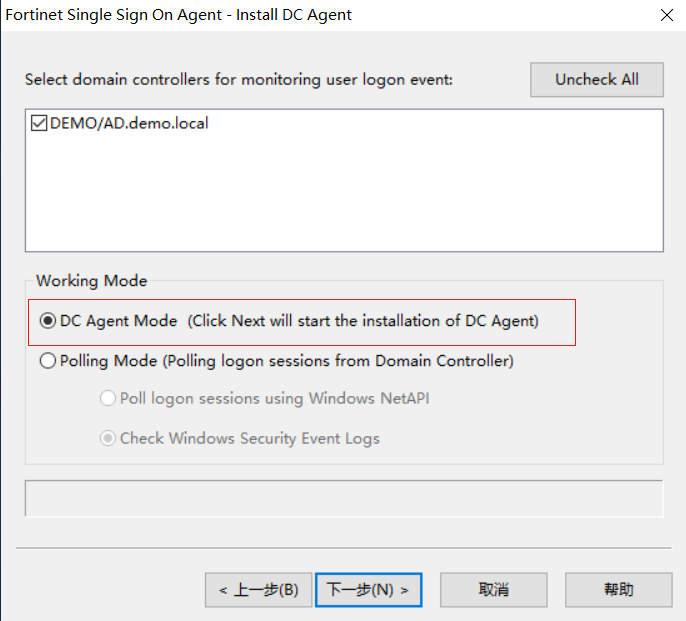

选择工作模式为DC Agent

step2:配置DC Agent和Fortigate对接

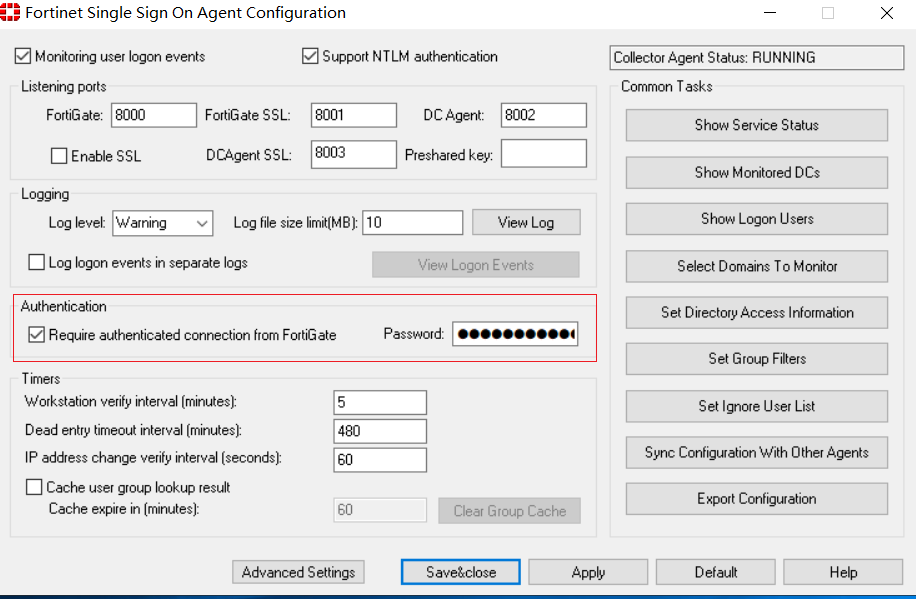

配置Fortigate 认证密码,如下图:

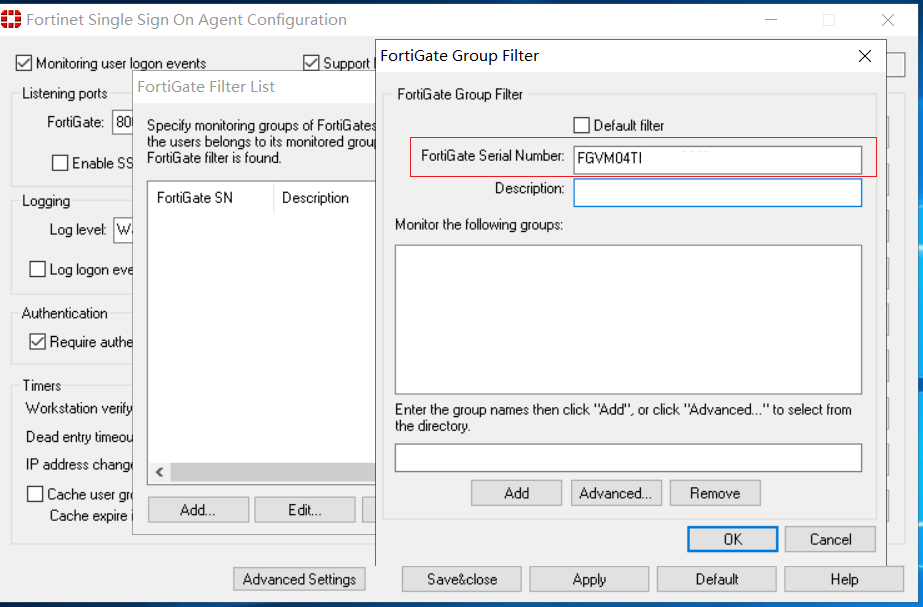

点击Set Group Filters

输入对接的网关的SN

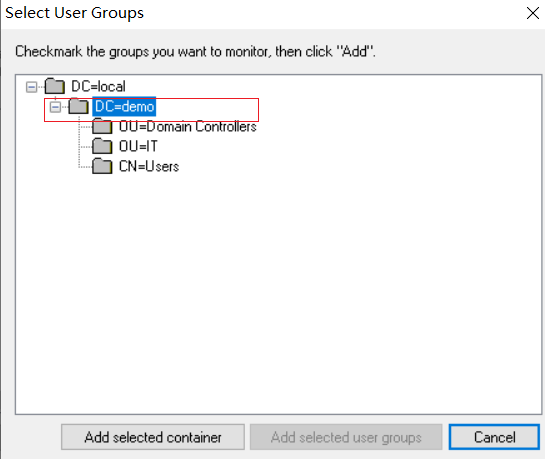

选择对接的组

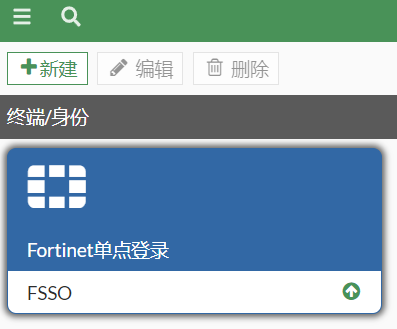

step3:配置Fortigate FSSO

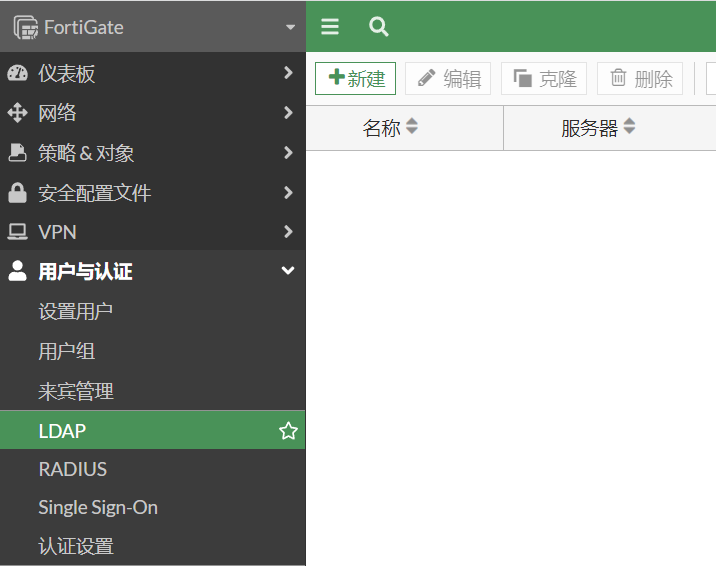

在Fortigate 的用户与认证LDAP下创建AD的LDAP信息

配置如下:

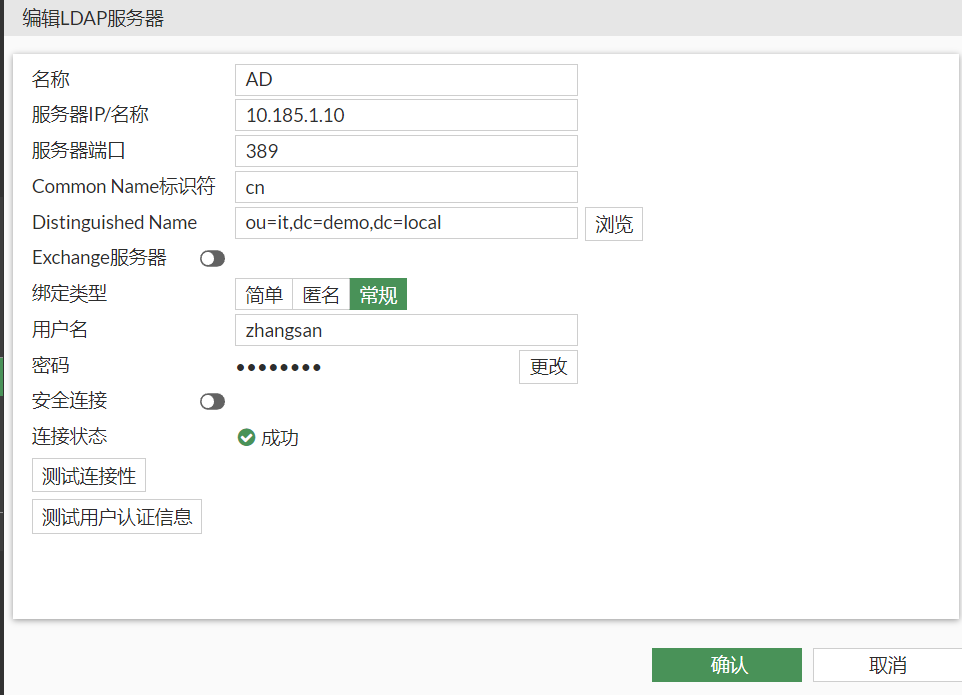

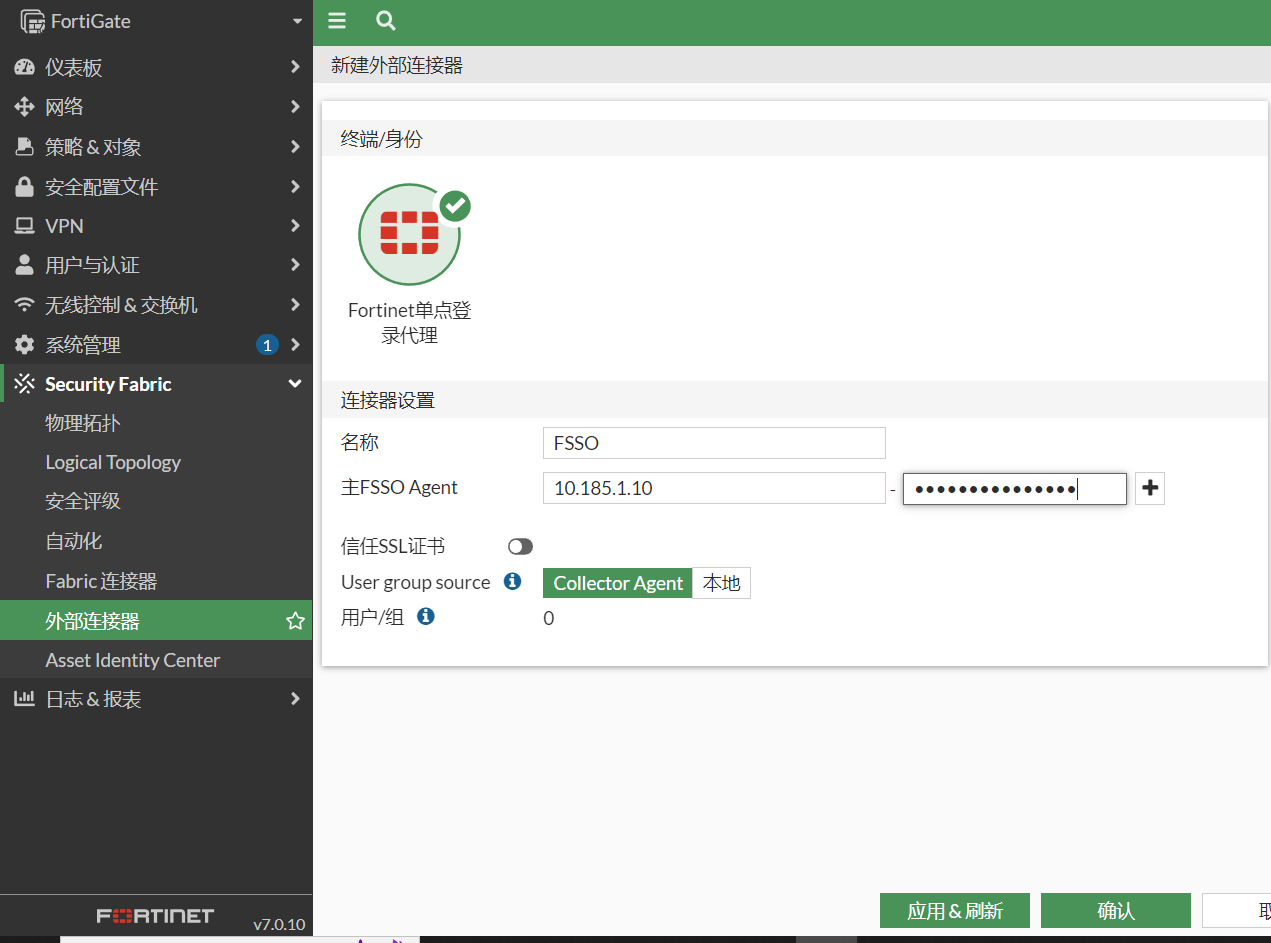

在Security Fabric->外部连接器->Fortinet 单点登录代理下创建连接器如下图:

注意:此处的密码为DC Agent设置的Authentication密码

创建后确保状态为up

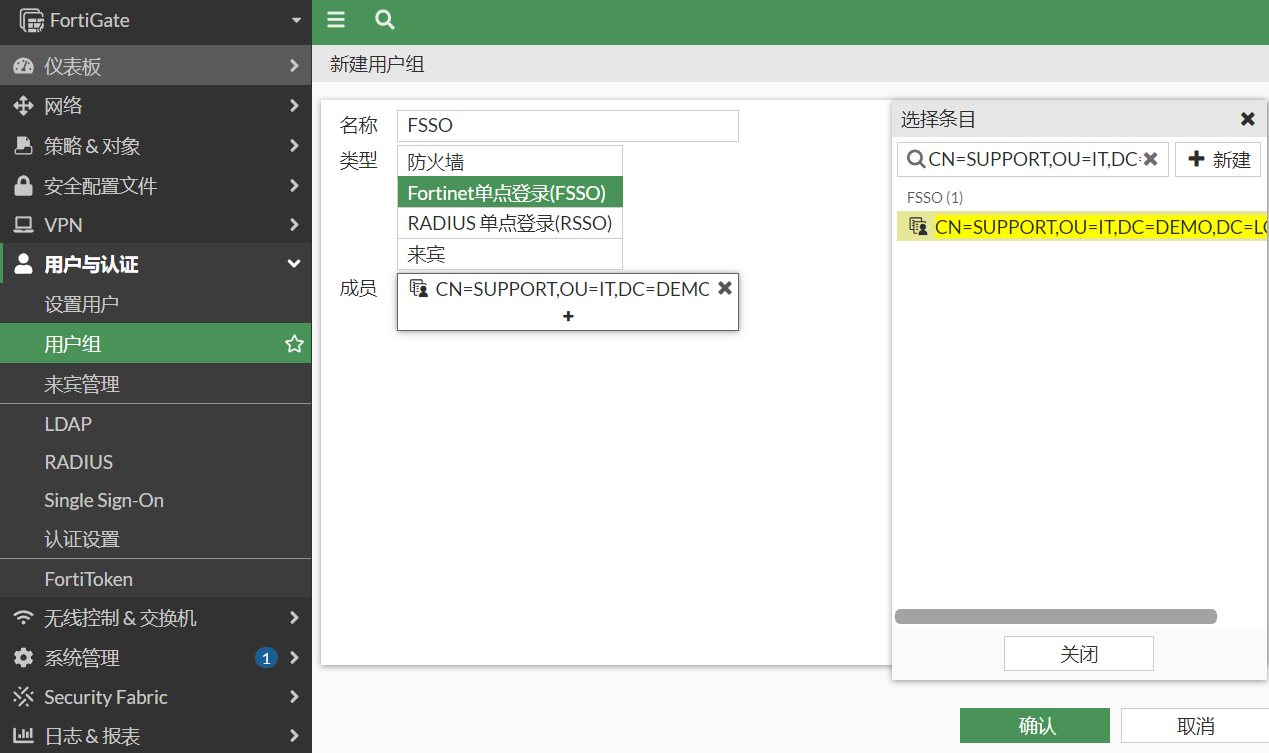

创建单点登录用户组

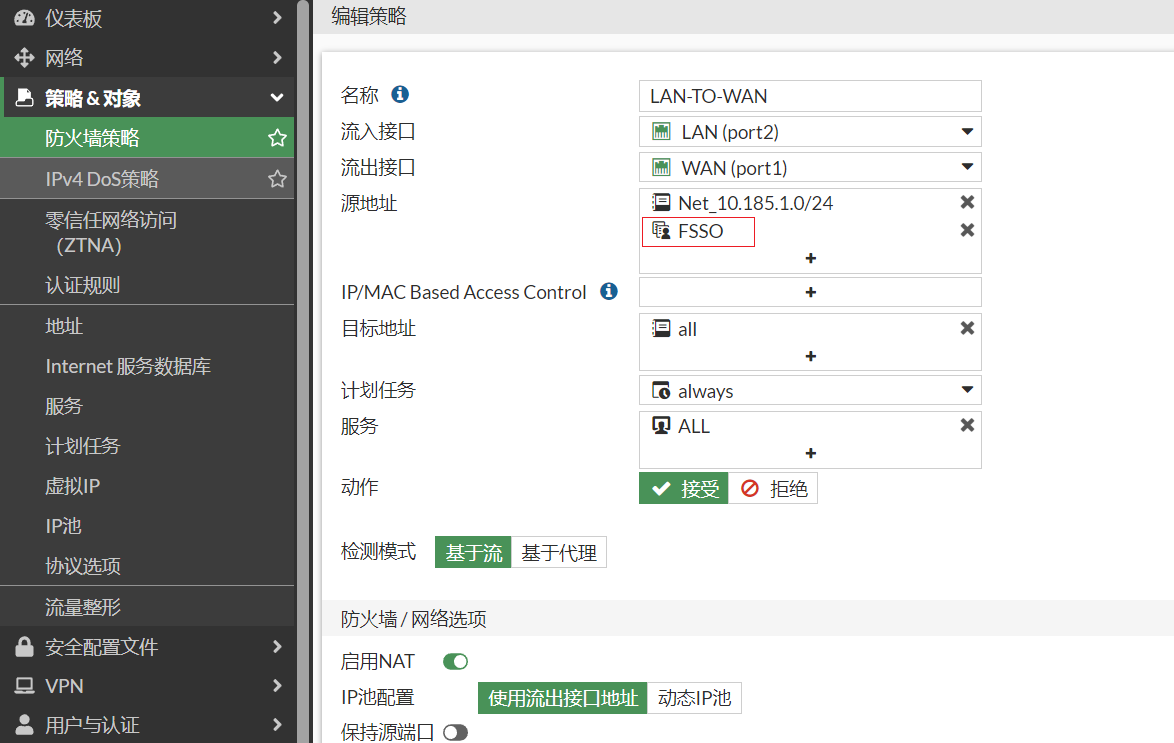

在策略上开启用户认证,选择单点登录用户组

step4:单点登录测试

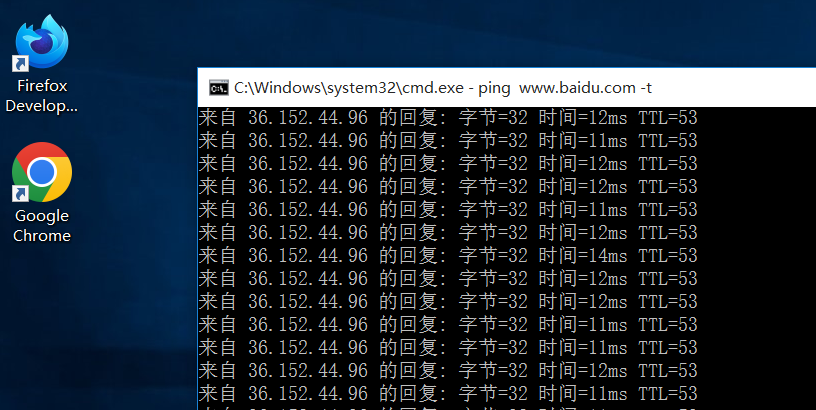

在加入域的终端上进行ping测试进行认证触发

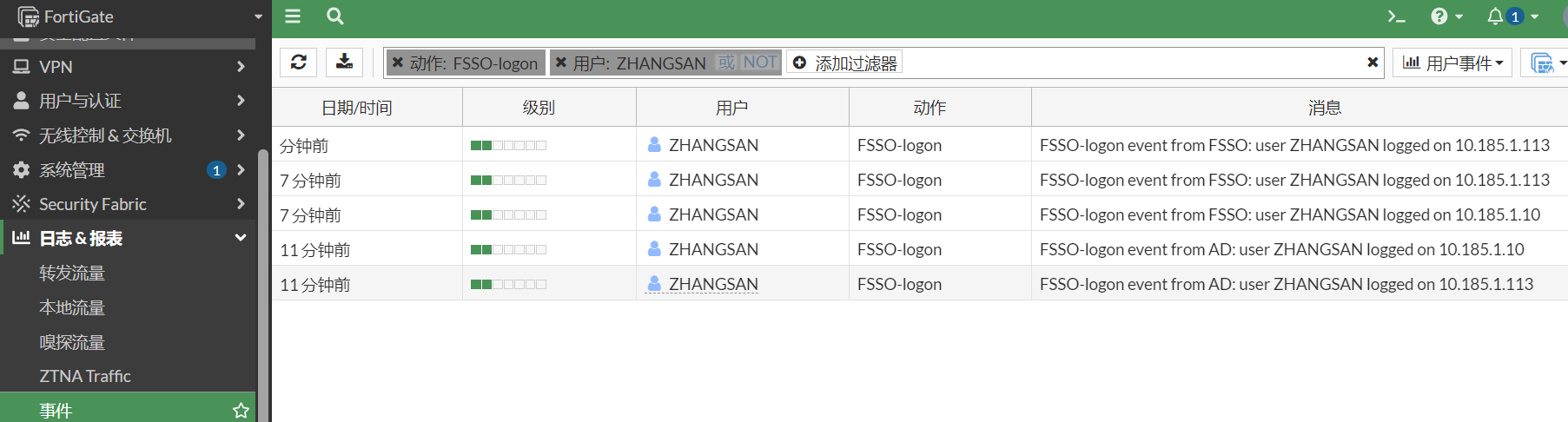

在防火墙 日志&报表->事件->用户事件下查看FSSO-logon如下图

posted on 2023-03-20 10:40 CyberSecurityBook 阅读(1172) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号