【工具-漏扫】XRAY-被动扫描工具

环境

kali虚拟机

下载

下载地址:https://github.com/chaitin/xray/releases/tag/1.8.4

下载相应的压缩包,解压出二进制文件

(我这里将二进制文件重命名为了xray,后面的./xray没改前是./xray_darwin_amd64或其他二进制文件名)

赋予权限chmod 777 xray

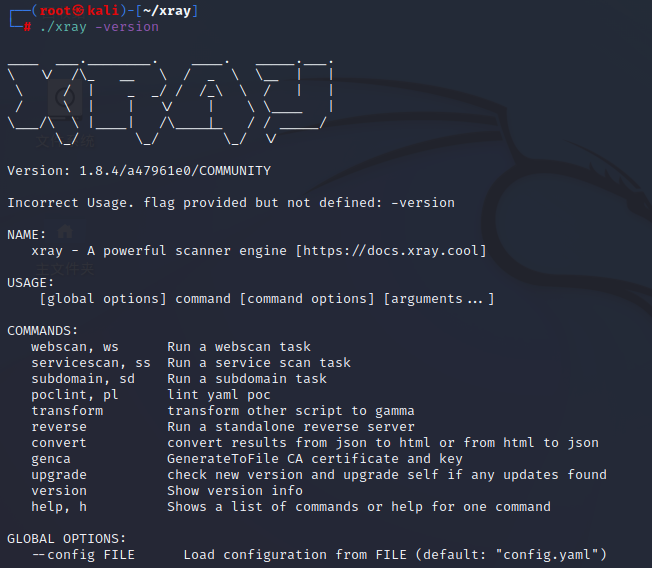

查看版本./xray -version

使用 xray 代理模式进行漏洞扫描

代理模式下的基本架构为,扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。

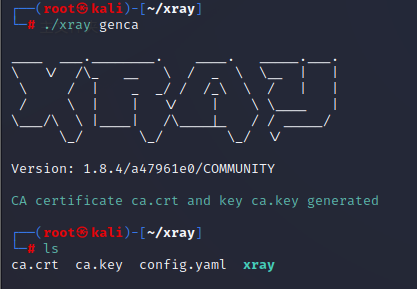

生成 CA 证书

运行./xray genca即可生成 ca 证书,保存为 ca.crt 和 ca.key 两个文件。

本命令只需要第一次使用的时候运行即可,如果文件已经存在再次运行会报错,需要先删除本地的 ca.crt 和 ca.key 文件。

安装 CA 证书

火狐浏览器教程:https://wiki.wmtransfer.com/projects/webmoney/wiki/Installing_root_certificate_in_Mozilla_Firefox

其他浏览器教程:https://docs.xray.cool/#/tutorial/webscan_proxy?id=安装-ca-证书

启动代理

在扫描之前,我们还需要做一些必要的设置

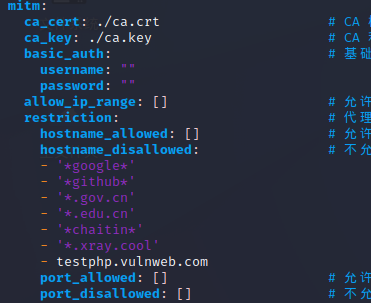

第一次启动 xray 之后,当前目录会生成 config.yml 文件,选择文件编辑器打开,并按照下方说明修改。

mitm 中 restriction 中 hostname_allowed 增加 testphp.vulnweb.com

因为我们的测试目标站就是 http://testphp.vulnweb.com,增加这个过滤之后,xray 将只会扫描该站的流量,避免扫描到非授权目标站点。

- 设定漏洞扫描结果的输出,这里选择使用 html 文件输出,所以命令行后面要增加 --html-output xray-testphp.html。

xray 配置文件中默认不允许扫描 gov 和 edu 等网站,如果想对这些网站进行授权测试,需要移除 hostname_disallowed 的相关配置才可以。严禁未授权的测试!否则后果自负。

配置代理

给浏览器设置xray代理(各有各的方法,我这里用的是SwitchyOmega插件)

开始扫描

-

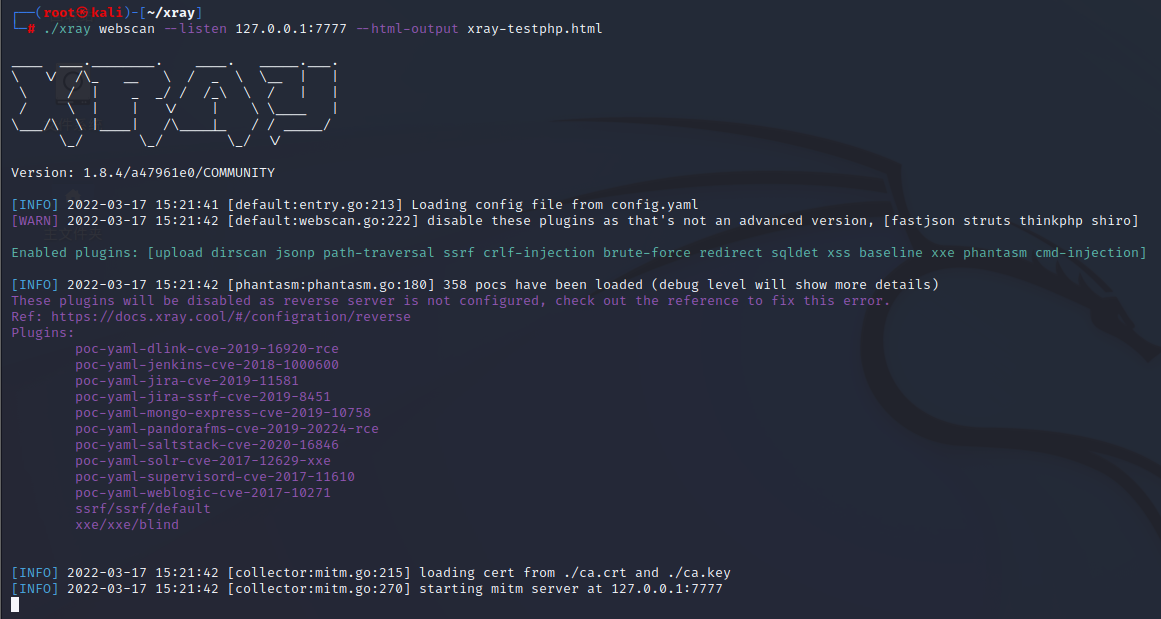

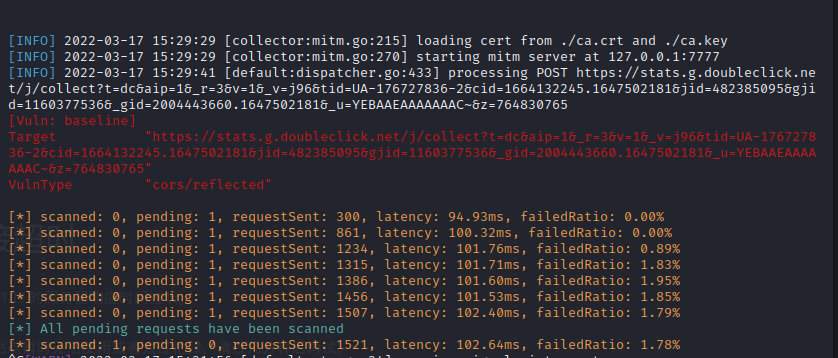

xray启动

命令./xray_linux_amd64 webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html

-

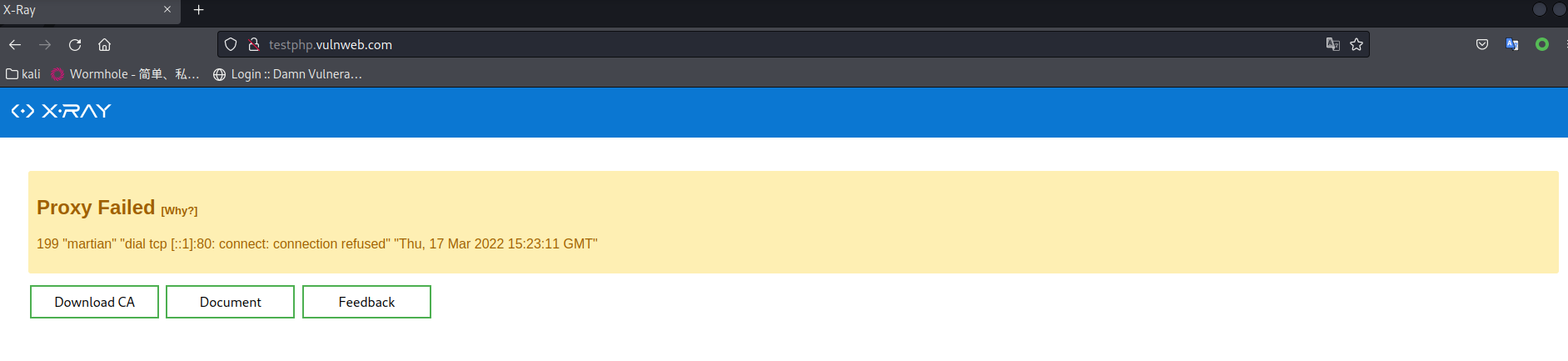

浏览器开启xray代理,访问 http://testphp.vulnweb.com/

-

然后就可以看到 xray 界面开始输出漏洞信息,下面是几个快速链接,可以点击用于体验更多的漏洞类型的扫描

http://testphp.vulnweb.com/listproducts.php?cat=1

http://testphp.vulnweb.com/artists.php?artist=2

http://testphp.vulnweb.com/redir.php?r=http://www.w3.org

浙公网安备 33010602011771号

浙公网安备 33010602011771号