了解什么是redis的雪崩、击穿和穿透?redis崩溃之后怎么样?应对措施是什么?

引用 【31期】了解什么是 redis 的雪崩、穿透和击穿?redis 崩溃之后会怎么样?应对措施是什么

一、缓存雪崩

对于系统A,假如每天高峰期每秒 5000 次请求,本来缓存在高峰期可以抗住每秒 4000 次请求,但缓存机器意外发生了全盘宕机(缓存挂了!!!),这一秒 5000 次请求直接落到到数据库,数据库肯定扛不住,发出警报后,就挂了。如果未进行任何方案来处理这个故障,DBA(Database Administrator)很着急的重启数据库后,再次被新的流量给打死了。

这就是缓存雪崩。

redis-caching-avalanche

缓存雪崩的事前、事中和事后的应对措施:

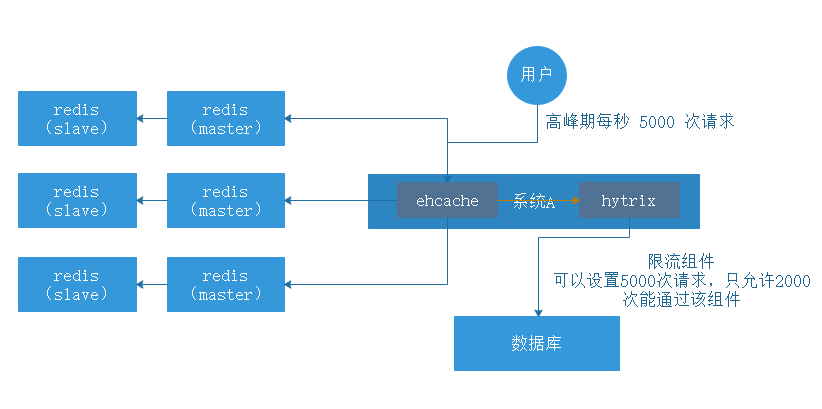

1.事前:redis 高可用(主从 + 哨兵、redis cluster),避免全盘崩溃。

2.事中:本地 ehcache 缓存 + hystrix(网络)限流 & 降级,避免MySQL打死。

3.事后:redis 数据持久化,一旦重启,自动从磁盘上加载数据,快速恢复缓存数据。

redis-caching-avalanche-solution

用户发送一个请求,系统 A 收到请求后,先查本地 ehcache 缓存,如果没查到再查 redis。如果 ehcache 和 redis 都没有,再查数据库,将数据库中的结果,写入 ehcache 和 redis 中。

限流组件,可以设置每秒的请求有多少能通过组件。剩余的未通过的请求怎么办?走降级!可以返回一些默认的值,或者友情提示,或者空白的值。

好处:

-

数据库绝对不会死,限流组件确保了每秒只有多少个请求能通过。

-

只要数据库不死,就是说,对用户来说,2/5 的请求都是可以被处理的。

-

只要有 2/5 的请求可以被处理,就意味着你的系统没死,对用户来说,可能就是点击几次刷不出来页面,但是多点几次,就可以刷出来一次。

二、缓存穿透

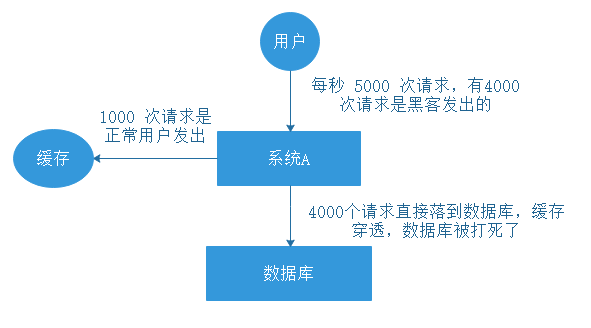

对于系统A,假设一秒 5000 个请求,结果其中 4000 个请求是黑客发出的恶意攻击。

黑客发出的那 4000 个攻击,缓存中查不到,每次你去数据库里查,也查不到。

举个栗子。数据库 id 是从 1 开始的,结果黑客发过来的请求 id 全部都是负数。这样的话,缓存中不会有,请求每次都“视缓存于无物”,直接查询数据库。这种恶意攻击场景的缓存穿透就会直接把数据库给打死。

redis-caching-penetration

解决方式很简单,每次系统 A 从数据库中只要没查到,就写一个空值到缓存里去,比如 set -999 UNKNOWN。然后设置一个过期时间,这样的话,下次有相同的 key 来访问的时候,在缓存失效之前,都可以直接从缓存中取数据。

三、缓存击穿

缓存击穿,就是说某个 key 非常热点,访问非常频繁,处于集中式高并发访问的情况,当这个 key 在失效的瞬间,大量的请求就击穿了缓存,直接请求数据库,就像是在一道屏障上凿开了一个洞。

不同场景下的解决方式可如下:

-

若缓存的数据是基本不会发生更新的,则可尝试将该热点数据设置为永不过期。

-

若缓存的数据更新不频繁,且缓存刷新的整个流程耗时较少的情况下,则可以采用基于 redis、zookeeper 等分布式中间件的分布式互斥锁,或者本地互斥锁以保证仅少量的请求能请求数据库并重新构建缓存,其余线程则在锁释放后能访问到新缓存。

-

若缓存的数据更新频繁或者缓存刷新的流程耗时较长的情况下,可以利用定时线程在缓存过期前主动的重新构建缓存或者延后缓存的过期时间,以保证所有的请求能一直访问到对应的缓存。